Na razie klucze zarządzane przez klienta mają następujące ograniczenia:

- Jeśli ta funkcja jest włączona dla dysku z migawkami przyrostowymi, nie można jej wyłączyć na tym dysku ani jego migawkach.

Aby obejść ten problem, skopiuj wszystkie dane na zupełnie inny dysk zarządzany, który nie korzysta z kluczy zarządzanych przez klienta. Można to zrobić za pomocą interfejsu wiersza polecenia platformy Azure lub modułu Azure PowerShell.

- Obsługiwane są tylko klucze oprogramowania i modułu HSM RSA o rozmiarach 2048-bitowych, 3072-bitowych i 4096-bitowych, bez innych kluczy ani rozmiarów.

- Klucze HSM wymagają warstwy Premium usługi Azure Key Vault.

- Tylko w przypadku dysków w warstwie Ultra Disk i SSD w warstwie Premium w wersji 2:

- Migawki utworzone na podstawie dysków zaszyfrowanych za pomocą szyfrowania po stronie serwera i kluczy zarządzanych przez klienta muszą być szyfrowane przy użyciu tych samych kluczy zarządzanych przez klienta.

- Tożsamości zarządzane przypisane przez użytkownika nie są obsługiwane w przypadku dysków w warstwie Ultra i dysków SSD w warstwie Premium w wersji 2 zaszyfrowanych przy użyciu kluczy zarządzanych przez klienta.

- Obecnie nieobsługiwane w usłudze Azure Government lub Azure —Chiny.

- Większość zasobów związanych z kluczami zarządzanymi przez klienta (zestawy szyfrowania dysków, maszyny wirtualne, dyski i migawki) musi znajdować się w tej samej subskrypcji i regionie.

- Usługi Azure Key Vault mogą być używane z innej subskrypcji, ale muszą znajdować się w tym samym regionie co zestaw szyfrowania dysków. Jako wersja zapoznawcza możesz używać usługi Azure Key Vault z różnych dzierżaw firmy Microsoft Entra.

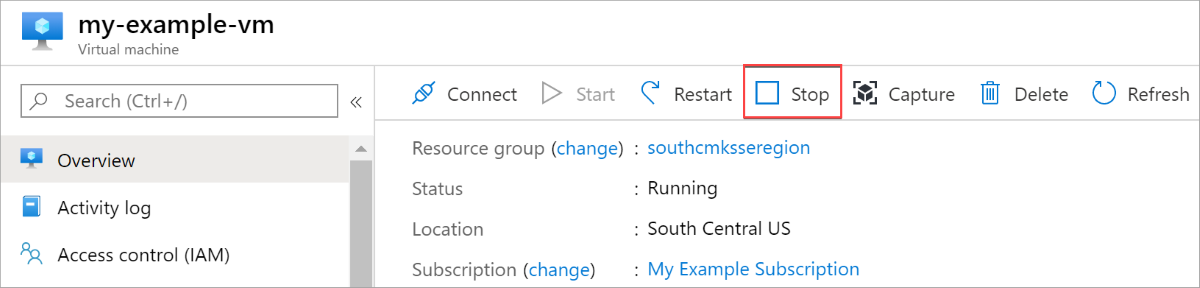

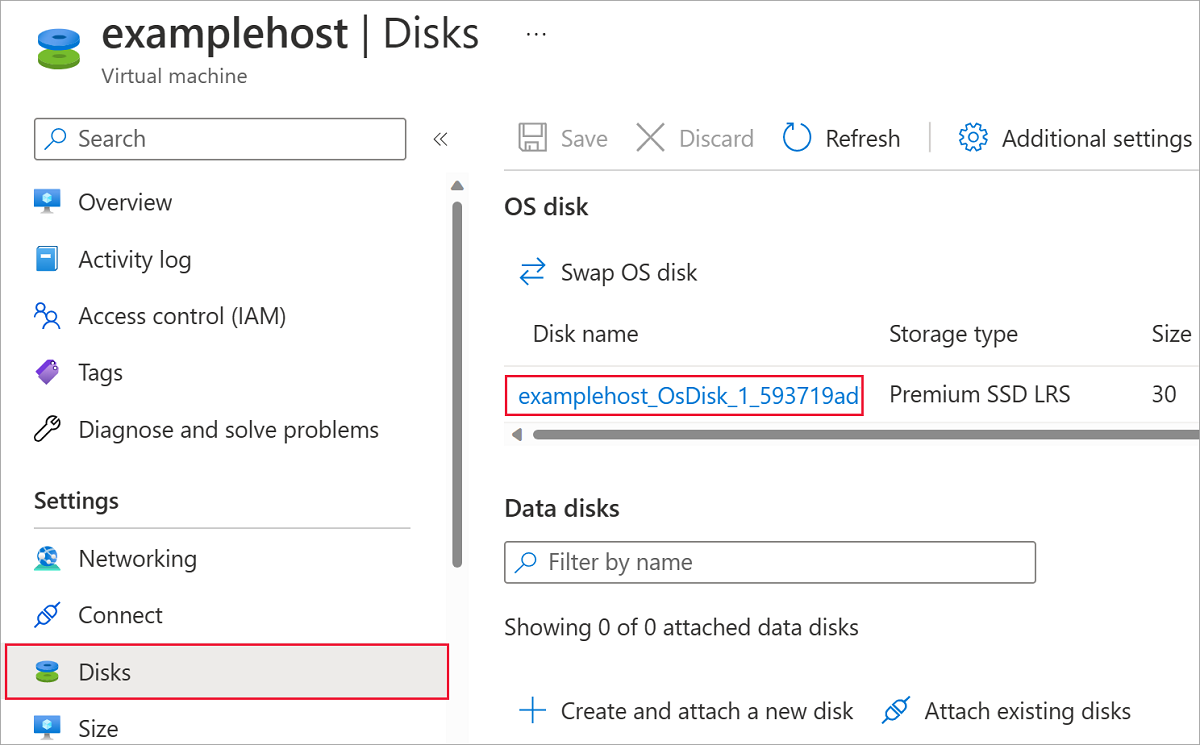

- Dyski zaszyfrowane za pomocą kluczy zarządzanych przez klienta mogą być przenoszone tylko do innej grupy zasobów, jeśli maszyna wirtualna, do której są dołączone, zostanie cofnięto przydział.

- Dysków, migawek i obrazów zaszyfrowanych przy użyciu kluczy zarządzanych przez klienta nie można przenosić między subskrypcjami.

- Dyski zarządzane obecnie lub wcześniej zaszyfrowane przy użyciu usługi Azure Disk Encryption nie mogą być szyfrowane przy użyciu kluczy zarządzanych przez klienta.

- Można utworzyć maksymalnie 5000 zestawów szyfrowania dysków na region na subskrypcję.

- Aby uzyskać informacje na temat używania kluczy zarządzanych przez klienta z galeriami obrazów udostępnionych, zobacz Wersja zapoznawcza: używanie kluczy zarządzanych przez klienta do szyfrowania obrazów.

W poniższych sekcjach opisano sposób włączania i używania kluczy zarządzanych przez klienta dla dysków zarządzanych:

Skonfigurowanie kluczy zarządzanych przez klienta dla dysków wymaga utworzenia zasobów w określonej kolejności, jeśli wykonujesz je po raz pierwszy. Najpierw należy utworzyć i skonfigurować usługę Azure Key Vault.

Konfigurowanie usługi Azure Key Vault

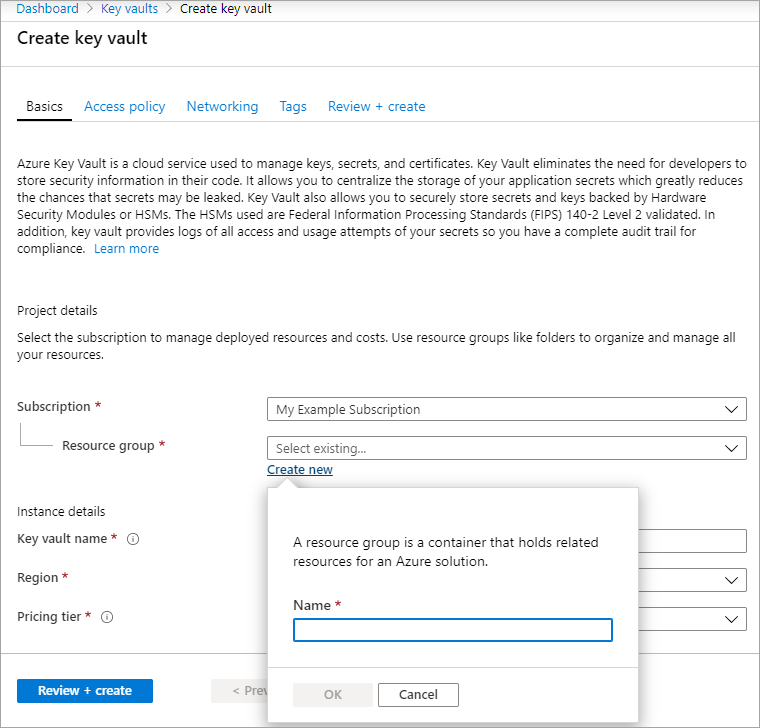

Zaloguj się w witrynie Azure Portal.

Wyszukaj i wybierz pozycję Magazyny kluczy.

Ważne

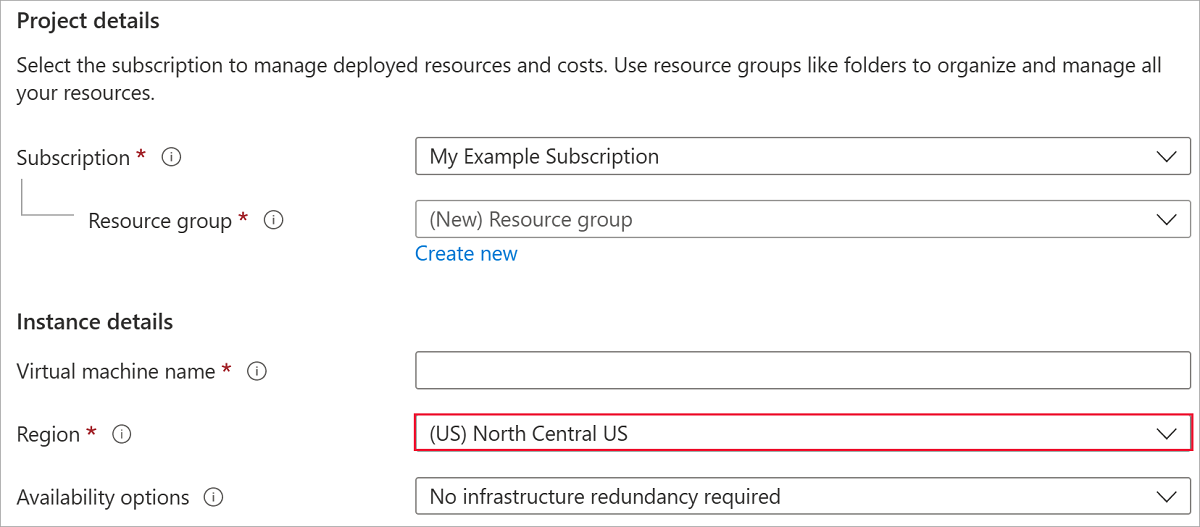

Zestaw szyfrowania dysków, maszyna wirtualna, dyski i migawki muszą znajdować się w tym samym regionie i subskrypcji, aby wdrożenie powiodło się. Usługi Azure Key Vault mogą być używane z innej subskrypcji, ale muszą znajdować się w tym samym regionie i dzierżawie co zestaw szyfrowania dysków.

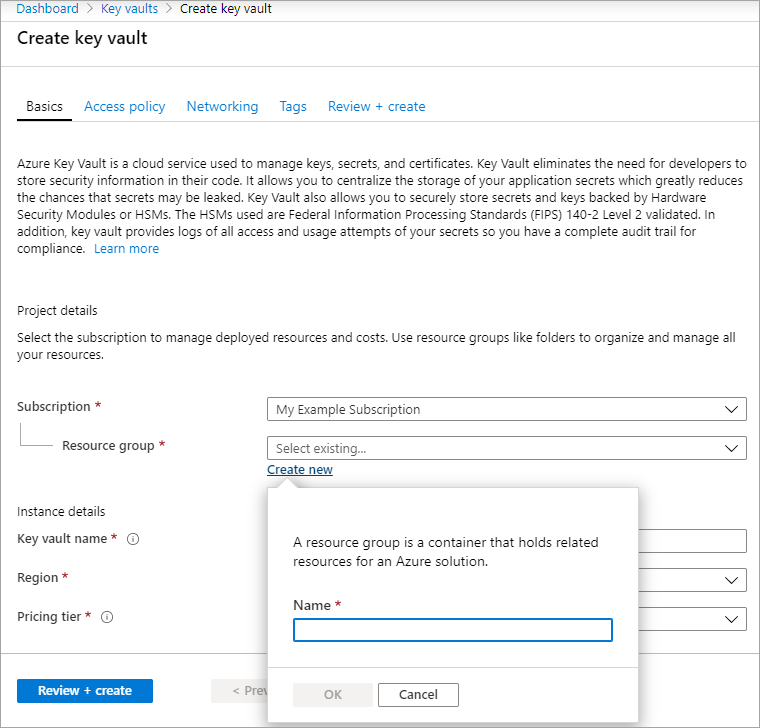

Wybierz pozycję +Utwórz , aby utworzyć nowy magazyn kluczy.

Tworzenie nowej grupy zasobów

Wprowadź nazwę magazynu kluczy, wybierz region i wybierz warstwę cenową.

Uwaga

Podczas tworzenia wystąpienia usługi Key Vault należy włączyć ochronę usuwania nietrwałego i przeczyszczania. Usuwanie nietrwałe gwarantuje, że usługa Key Vault przechowuje usunięty klucz dla danego okresu przechowywania (domyślna 90 dni). Ochrona przed przeczyszczeniem gwarantuje, że usunięty klucz nie może zostać trwale usunięty, dopóki okres przechowywania nie wygaśnie. Te ustawienia chronią cię przed utratą danych z powodu przypadkowego usunięcia. Te ustawienia są obowiązkowe w przypadku używania usługi Key Vault do szyfrowania dysków zarządzanych.

Wybierz pozycję Przejrzyj i utwórz, zweryfikuj wybrane opcje, a następnie wybierz pozycję Utwórz.

Po zakończeniu wdrażania magazynu kluczy wybierz go.

Wybierz pozycję Klucze w obszarze Obiekty.

Wybierz Generuj/Import.

Pozostaw wartość Typ klucza ustawioną na RSA i RSA Key Size (Rozmiar klucza RSA) ustawioną na wartość 2048.

Wypełnij pozostałe opcje tak, jak chcesz, a następnie wybierz pozycję Utwórz.

Dodawanie roli RBAC platformy Azure

Po utworzeniu magazynu kluczy platformy Azure i klucza musisz dodać rolę RBAC platformy Azure, aby można było używać magazynu kluczy platformy Azure z zestawem szyfrowania dysków.

- Wybierz pozycję Kontrola dostępu (Zarządzanie dostępem i tożsamościami) i dodaj rolę.

- Dodaj role Administrator usługi Key Vault, Właściciel lub Współautor.

Konfigurowanie zestawu szyfrowania dysków

Wyszukaj pozycję Zestawy szyfrowania dysków i wybierz je.

W okienku Zestawy szyfrowania dysków wybierz pozycję +Utwórz.

Wybierz grupę zasobów, nadaj zestawowi szyfrowania nazwę i wybierz ten sam region co magazyn kluczy.

W polu Typ szyfrowania wybierz pozycję Szyfrowanie magazynowane przy użyciu klucza zarządzanego przez klienta.

Uwaga

Po utworzeniu zestawu szyfrowania dysku z określonym typem szyfrowania nie można go zmienić. Jeśli chcesz użyć innego typu szyfrowania, musisz utworzyć nowy zestaw szyfrowania dysków.

Upewnij się, że wybrano pozycję Wybierz magazyn kluczy platformy Azure i klucz .

Wybierz utworzony wcześniej magazyn kluczy i klucz oraz wersję.

Jeśli chcesz włączyć automatyczną rotację kluczy zarządzanych przez klienta, wybierz pozycję Automatyczna rotacja kluczy.

Wybierz pozycję Przeglądanie + tworzenie, a następnie pozycję Utwórz.

Przejdź do zestawu szyfrowania dysków po jego wdrożeniu i wybierz wyświetlony alert.

Spowoduje to przyznanie uprawnień magazynu kluczy do zestawu szyfrowania dysków.

Wdrażanie maszyny wirtualnej

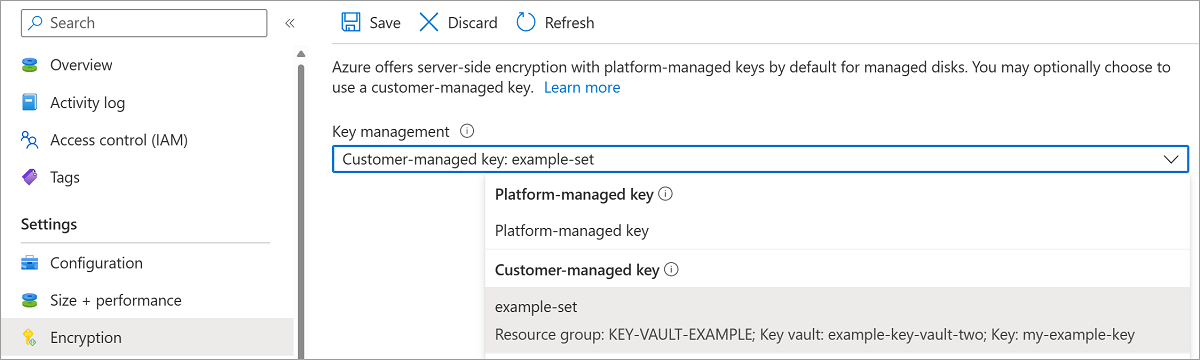

Po utworzeniu i skonfigurowaniu magazynu kluczy oraz zestawu szyfrowania dysków możesz wdrożyć maszynę wirtualną przy użyciu szyfrowania.

Proces wdrażania maszyny wirtualnej jest podobny do standardowego procesu wdrażania. Jedyne różnice polegają na tym, że należy wdrożyć maszynę wirtualną w tym samym regionie co inne zasoby i wybrać użycie klucza zarządzanego przez klienta.