Dotyczy: ✔️ Maszyny wirtualne z systemem Linux ✔️ Maszyny wirtualne z systemem Windows

Usługa Azure Disk Storage obsługuje podwójne szyfrowanie danych w spoczynku dla dysków zarządzanych. Aby uzyskać informacje koncepcyjne na temat podwójnego szyfrowania danych spoczywających i innych typów szyfrowania dysków zarządzanych, zobacz sekcję dotyczącą Podwójnego szyfrowania danych spoczywających w artykule o szyfrowaniu dysków.

Ograniczenia

Podwójne szyfrowanie w spoczynku nie jest obecnie obsługiwane dla dysków Ultra lub dysków SSD Premium v2.

Wymagania wstępne

Jeśli zamierzasz używać Azure CLI, zainstaluj najnowszy Azure CLI i zaloguj się do konta Azure za pomocą az login.

Jeśli zamierzasz użyć modułu Azure PowerShell, zainstaluj najnowszą wersję programu Azure PowerShell i zaloguj się do konta platformy Azure przy użyciu polecenia Connect-AzAccount.

Wprowadzenie

Utwórz zasób usługi Azure Key Vault i klucz szyfrowania.

Podczas tworzenia wystąpienia usługi Key Vault należy włączyć funkcję miękkiego usuwania i ochronę przed trwałym usunięciem. Miękkie usuwanie zapewnia, że Key Vault przechowuje usunięty klucz przez określony okres przechowywania (domyślnie 90 dni). Ochrona przed przeczyszczeniem gwarantuje, że usunięty klucz nie może zostać trwale usunięty, dopóki okres przechowywania nie wygaśnie. Te ustawienia chronią cię przed utratą danych z powodu przypadkowego usunięcia. Te ustawienia są obowiązkowe w przypadku używania usługi Key Vault do szyfrowania dysków zarządzanych.

subscriptionId=yourSubscriptionID

rgName=yourResourceGroupName

location=westcentralus

keyVaultName=yourKeyVaultName

keyName=yourKeyName

diskEncryptionSetName=yourDiskEncryptionSetName

diskName=yourDiskName

az account set --subscription $subscriptionId

az keyvault create -n $keyVaultName -g $rgName -l $location --enable-purge-protection true --enable-soft-delete true

az keyvault key create --vault-name $keyVaultName -n $keyName --protection software

Pobierz kluczowy adres URL klucza utworzonego za pomocą az keyvault key show.

az keyvault key show --name $keyName --vault-name $keyVaultName

Utwórz zestaw DiskEncryptionSet z typem szyfrowania ustawionym na EncryptionAtRestWithPlatformAndCustomerKeys. Zastąp yourKeyURL adresem URL, który otrzymałeś od az keyvault key show.

az disk-encryption-set create --resource-group $rgName --name $diskEncryptionSetName --key-url yourKeyURL --source-vault $keyVaultName --encryption-type EncryptionAtRestWithPlatformAndCustomerKeys

Udziel zasobowi DiskEncryptionSet dostępu do magazynu kluczy.

Uwaga

Utworzenie tożsamości zestawu DiskEncryptionSet na platformie Azure w Entra ID firmy Microsoft może potrwać kilka minut. Jeśli podczas uruchamiania następującego polecenia wystąpi błąd, taki jak "Nie można odnaleźć obiektu usługi Active Directory", zaczekaj kilka minut i spróbuj ponownie.

desIdentity=$(az disk-encryption-set show -n $diskEncryptionSetName -g $rgName --query [identity.principalId] -o tsv)

az keyvault set-policy -n $keyVaultName -g $rgName --object-id $desIdentity --key-permissions wrapkey unwrapkey get

Utwórz wystąpienie usługi Azure Key Vault i klucza szyfrowania.

Podczas tworzenia wystąpienia usługi Key Vault należy włączyć funkcję miękkiego usuwania i ochronę przed czyszczeniem. Miękkie usuwanie gwarantuje, że usługa Key Vault przechowuje usunięty klucz przez dany okres przechowywania (domyślnie 90 dni). Ochrona przed przeczyszczeniem gwarantuje, że usunięty klucz nie może zostać trwale usunięty, dopóki okres przechowywania nie wygaśnie. Te ustawienia chronią cię przed utratą danych z powodu przypadkowego usunięcia. Te ustawienia są obowiązkowe w przypadku używania usługi Key Vault do szyfrowania dysków zarządzanych.

$ResourceGroupName="yourResourceGroupName"

$LocationName="westus2"

$keyVaultName="yourKeyVaultName"

$keyName="yourKeyName"

$keyDestination="Software"

$diskEncryptionSetName="yourDiskEncryptionSetName"

$keyVault = New-AzKeyVault -Name $keyVaultName -ResourceGroupName $ResourceGroupName -Location $LocationName -EnableSoftDelete -EnablePurgeProtection

$key = Add-AzKeyVaultKey -VaultName $keyVaultName -Name $keyName -Destination $keyDestination

Pobierz adres URL utworzonego klucza. Będzie on potrzebny dla kolejnych poleceń. Dane wyjściowe identyfikatora z Get-AzKeyVaultKey to kluczowy adres URL.

Get-AzKeyVaultKey -VaultName $keyVaultName -KeyName $keyName

Pobierz identyfikator zasobu dla utworzonego wystąpienia usługi Key Vault. Będzie on potrzebny dla kolejnych poleceń.

Get-AzKeyVault -VaultName $keyVaultName

Utwórz zestaw DiskEncryptionSet z typem szyfrowania ustawionym na EncryptionAtRestWithPlatformAndCustomerKeys. Zamień yourKeyURL i yourKeyVaultURL na adresy URL, które zostały pobrane wcześniej.

$config = New-AzDiskEncryptionSetConfig -Location $locationName -KeyUrl "yourKeyURL" -SourceVaultId 'yourKeyVaultURL' -IdentityType 'SystemAssigned'

$config | New-AzDiskEncryptionSet -ResourceGroupName $ResourceGroupName -Name $diskEncryptionSetName -EncryptionType EncryptionAtRestWithPlatformAndCustomerKeys

Udziel zasobowi DiskEncryptionSet dostępu do magazynu kluczy.

Uwaga

Utworzenie tożsamości dla zestawu DiskEncryptionSet w usłudze Azure w Twoim Microsoft Entra ID może potrwać kilka minut. Jeśli podczas uruchamiania następującego polecenia wystąpi błąd, taki jak "Nie można odnaleźć obiektu usługi Active Directory", zaczekaj kilka minut i spróbuj ponownie.

$des=Get-AzDiskEncryptionSet -name $diskEncryptionSetName -ResourceGroupName $ResourceGroupName

Set-AzKeyVaultAccessPolicy -VaultName $keyVaultName -ObjectId $des.Identity.PrincipalId -PermissionsToKeys wrapkey,unwrapkey,get

Następne kroki

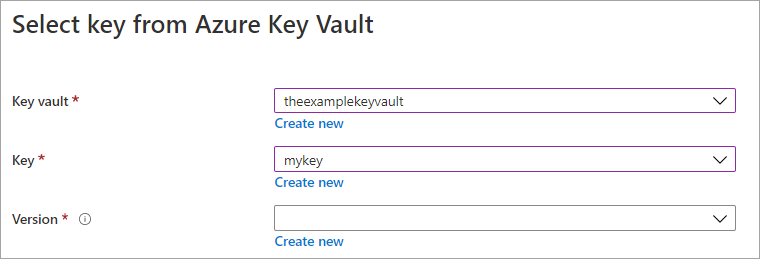

Zrzut ekranu przedstawiający blok tworzenia usługi Key Vault.

Zrzut ekranu przedstawiający blok tworzenia usługi Key Vault.

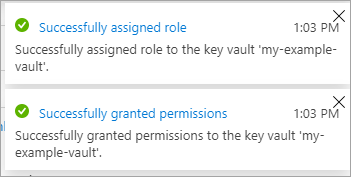

Zrzut ekranu przedstawiający pomyślne uprawnienie i przypisanie roli dla magazynu kluczy.

Zrzut ekranu przedstawiający pomyślne uprawnienie i przypisanie roli dla magazynu kluczy.

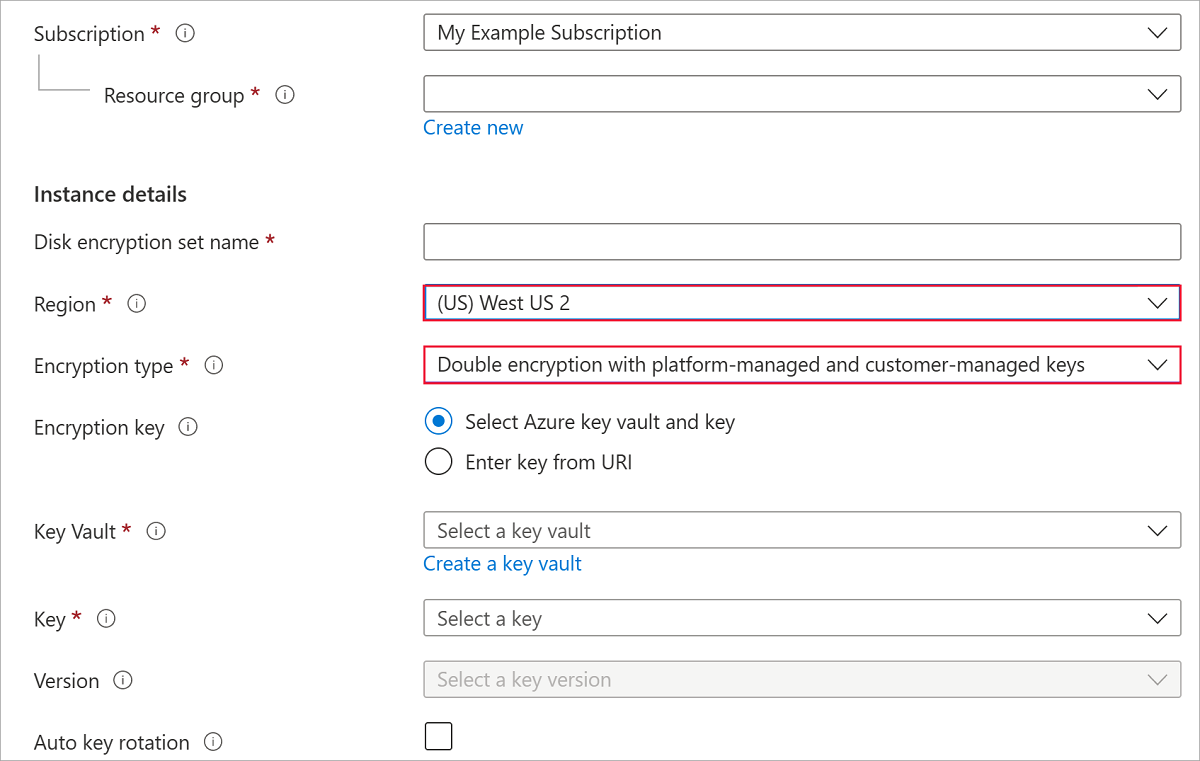

Zrzut ekranu przedstawiający panel tworzenia zestawu szyfrowania dysków, regiony oraz podwójne szyfrowanie z wykorzystaniem kluczy zarządzanych przez platformę i kluczy zarządzanych przez klienta są wyróżnione.

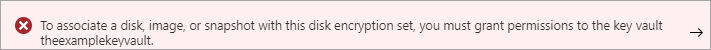

Zrzut ekranu przedstawiający panel tworzenia zestawu szyfrowania dysków, regiony oraz podwójne szyfrowanie z wykorzystaniem kluczy zarządzanych przez platformę i kluczy zarządzanych przez klienta są wyróżnione. Zrzut ekranu przedstawiający wyświetlany błąd zestawu szyfrowania dysków. Tekst błędu to: Aby skojarzyć dysk, obraz lub migawkę z tym zestawem szyfrowania dysku, musisz udzielić uprawnień do magazynu kluczy.

Zrzut ekranu przedstawiający wyświetlany błąd zestawu szyfrowania dysków. Tekst błędu to: Aby skojarzyć dysk, obraz lub migawkę z tym zestawem szyfrowania dysku, musisz udzielić uprawnień do magazynu kluczy. Zrzut ekranu przedstawiający panel szyfrowania dla dysku zarządzanego z wyróżnionym typem szyfrowania.

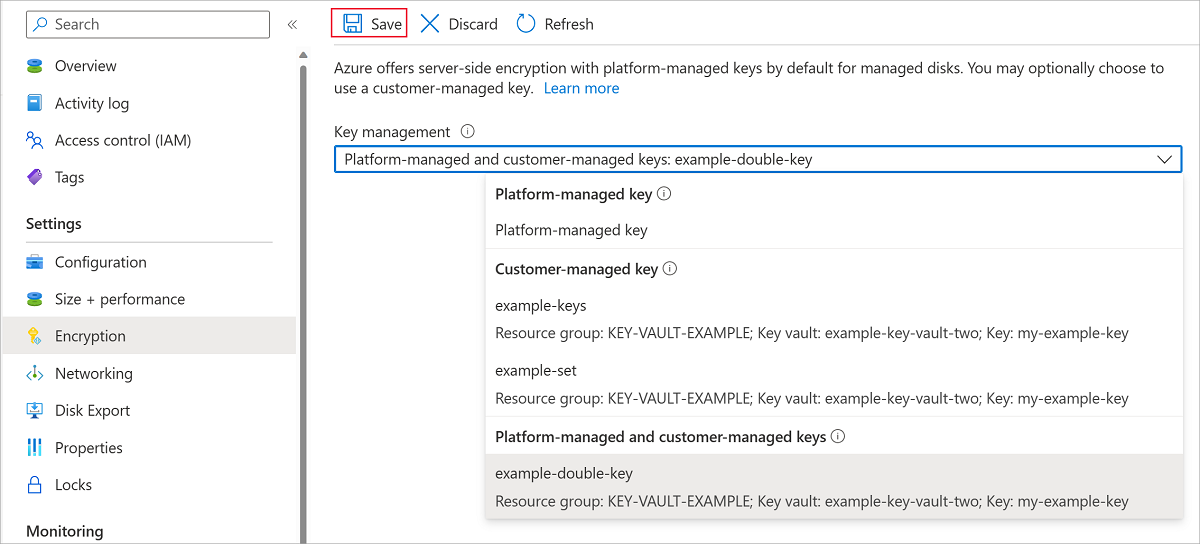

Zrzut ekranu przedstawiający panel szyfrowania dla dysku zarządzanego z wyróżnionym typem szyfrowania.