Brama NAT i strefy dostępności

Brama translatora adresów sieciowych to zasób strefowy, co oznacza, że można go wdrożyć i działać poza poszczególnymi strefami dostępności. W scenariuszach izolacji strefy można dopasować zasoby bramy translatora adresów sieciowych strefowo do zasobów opartych na adresach IP, takich jak maszyny wirtualne, aby zapewnić odporność strefy na awarie. Zapoznaj się z tym dokumentem, aby zapoznać się z kluczowymi pojęciami i podstawowymi wskazówkami dotyczącymi projektowania.

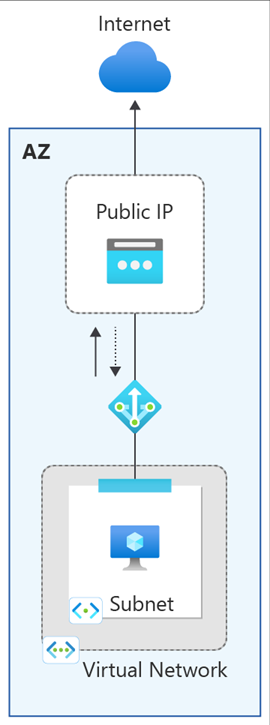

Rysunek 1. Wdrożenie strefowe bramy translatora adresów sieciowych.

Brama translatora adresów sieciowych może być wyznaczona do określonej strefy w regionie lub do żadnej strefy. Która właściwość strefy wybrana dla zasobu bramy translatora adresów sieciowych informuje właściwość strefy publicznego adresu IP, który może być również używany do łączności wychodzącej.

Brama translatora adresów sieciowych obejmuje wbudowaną odporność

Sieci wirtualne i ich podsieci są regionalne. Podsieci nie są ograniczone do strefy. Brama translatora adresów sieciowych jest zasobem strefowym, ale jest to wysoce odporna i niezawodna metoda łączenia wychodzącego z Internetu z podsieci sieci wirtualnej. Brama translatora adresów sieciowych używa sieci zdefiniowanej programowo do działania jako w pełni zarządzana i rozproszona usługa. Infrastruktura bramy translatora adresów sieciowych obejmuje wbudowaną nadmiarowość. Może ona przetrwać wiele awarii składników infrastruktury. Strefy dostępności opierają się na tej odporności ze scenariuszami izolacji strefy dla bramy translatora adresów sieciowych.

Strefowy

Zasób bramy translatora adresów sieciowych można umieścić w określonej strefie dla regionu. Po wdrożeniu bramy translatora adresów sieciowych w określonej strefie zapewnia ona łączność wychodzącą z Internetem jawnie z tej strefy. Zasoby bramy translatora adresów sieciowych przypisane do strefy dostępności mogą być dołączone do publicznych adresów IP z tej samej strefy lub strefowo nadmiarowych. Publiczne adresy IP z innej strefy dostępności lub żadna strefa nie są dozwolone.

Brama translatora adresów sieciowych może zapewnić łączność wychodzącą dla maszyn wirtualnych z innych stref dostępności różnić się od siebie. Podsieć maszyny wirtualnej musi być skonfigurowana do zasobu bramy translatora adresów sieciowych w celu zapewnienia łączności wychodzącej. Ponadto można skonfigurować wiele podsieci do tego samego zasobu bramy translatora adresów sieciowych.

Chociaż maszyny wirtualne w podsieciach z różnych stref dostępności można skonfigurować do pojedynczego zasobu bramy translatora adresów sieciowych strefowych, ta konfiguracja nie zapewnia najbardziej efektywnej metody zapewniania odporności strefy na awarie strefowe. Aby uzyskać więcej informacji na temat ochrony przed awariami strefowymi, zobacz Zagadnienia dotyczące projektowania w dalszej części tego artykułu.

Niezonowe

Jeśli w momencie wdrożenia zasobu bramy translatora adresów sieciowych nie wybrano żadnej strefy, brama translatora adresów sieciowych nie zostanie domyślnie umieszczona w żadnej strefie . Gdy brama translatora adresów sieciowych nie znajduje się w żadnej strefie, platforma Azure umieszcza zasób w strefie. Nie ma wglądu w strefę wybraną przez platformę Azure dla bramy translatora adresów sieciowych. Po wdrożeniu bramy translatora adresów sieciowych nie można zmienić konfiguracji strefowych. Brak zasobów bramy translatora adresów sieciowych strefy , podczas gdy zasoby strefowe mogą być skojarzone z publicznymi adresami IP ze strefy, bez strefy lub strefowo nadmiarowych.

Uwagi dotyczące projektowania

Po zapoznaniu się z właściwościami związanymi z strefą dla bramy translatora adresów sieciowych zapoznaj się z poniższymi zagadnieniami projektowymi, które pomogą Ci zaprojektować wysoce odporną łączność wychodzącą z sieci wirtualnych platformy Azure.

Zasób pojedynczej bramy translatora adresów sieciowych stref dla zasobów obejmujących strefy

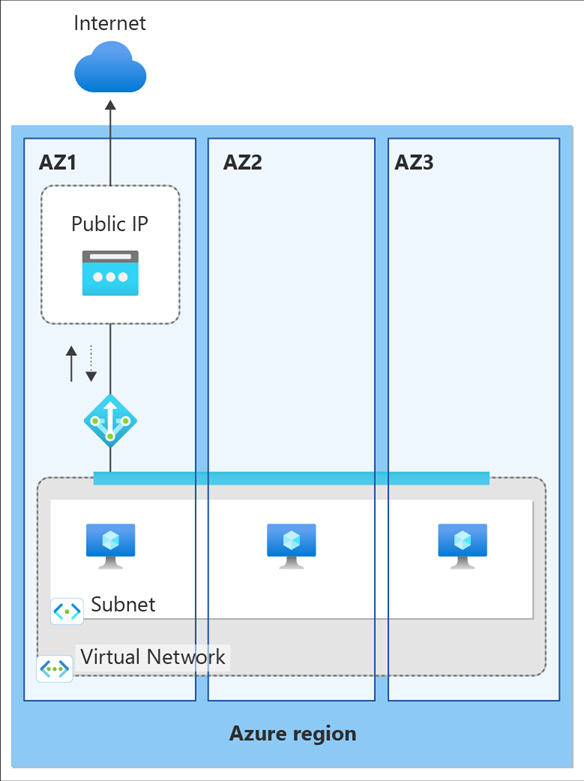

Pojedynczy zasób bramy translatora adresów sieciowych strefowych można skonfigurować do podsieci zawierającej maszyny wirtualne obejmujące wiele stref dostępności lub wiele podsieci z różnymi maszynami wirtualnymi strefowymi. Po skonfigurowaniu tego typu wdrożenia brama translatora adresów sieciowych zapewnia łączność wychodzącą z Internetem dla wszystkich zasobów podsieci z określonej strefy, w której znajduje się brama translatora adresów sieciowych. Jeśli strefa, w ramach którego wdrożono bramę translatora adresów sieciowych, łączność wychodząca we wszystkich wystąpieniach maszyn wirtualnych skojarzonych z bramą translatora adresów sieciowych ulegnie awarii. Ta konfiguracja nie zapewnia najlepszej metody odporności strefy.

Rysunek 2. Zasób pojedynczej strefowej bramy translatora adresów sieciowych dla zasobów obejmujących wiele stref nie zapewnia efektywnej metody odporności strefy na awarie.

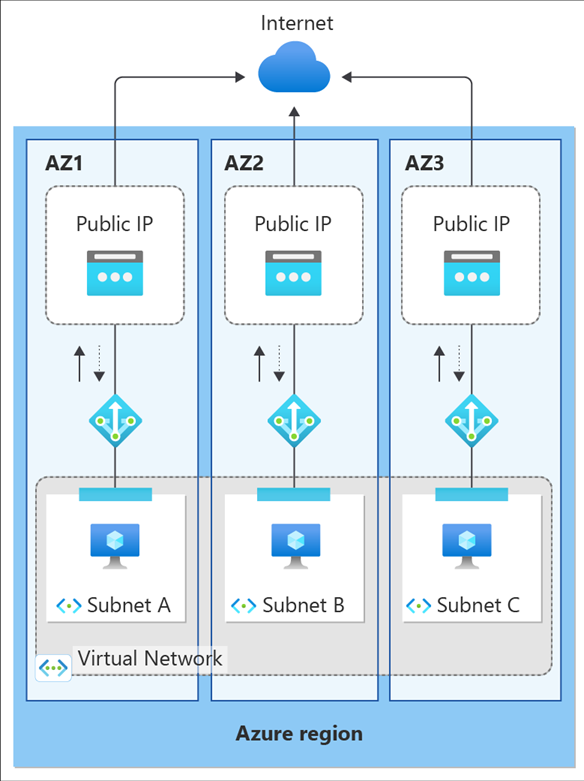

Zasób bramy translatora adresów sieciowych stref dla każdej strefy w regionie w celu utworzenia odporności strefy

Istnieje obietnica strefowa dla scenariuszy izolacji strefy, gdy wystąpienie maszyny wirtualnej korzystające z zasobu bramy translatora adresów sieciowych znajduje się w tej samej strefie co zasób bramy translatora adresów sieciowych i jego publicznych adresów IP. Wzorzec, którego chcesz użyć do izolacji strefy, to utworzenie "stosu strefowego" dla strefy dostępności. Ten "stos strefowy" składa się z wystąpień maszyn wirtualnych, zasobu bramy translatora adresów sieciowych z publicznymi adresami IP lub prefiksem w podsieci w tej samej strefie.

Rysunek 3. Izolacja strefowa przez utworzenie stosów strefowych z tą samą bramą translatora adresów sieciowych strefy, publicznymi adresami IP i maszynami wirtualnymi zapewnia najlepszą metodę zapewnienia odporności strefy na awarie.

Uwaga

Tworzenie stosów strefowych dla każdej strefy dostępności w regionie jest najbardziej efektywną metodą tworzenia odporności strefy przed awariami bramy translatora adresów sieciowych. Jednak ta konfiguracja chroni tylko pozostałe strefy dostępności, w których wystąpiła awaria. W przypadku tej konfiguracji awaria łączności wychodzącej z awarii strefy jest izolowana do określonej strefy, której dotyczy problem. Awaria nie wpłynie na inne stosy strefowe, w których są wdrażane inne bramy NAT z własnymi podsieciami i strefowymi publicznymi adresami IP.

Integracja ruchu przychodzącego ze standardowym modułem równoważenia obciążenia

Jeśli scenariusz wymaga przychodzących punktów końcowych, masz dwie opcje:

| Opcja | Wzorzec | Przykład | Pro | Wada |

|---|---|---|---|---|

| (1) | Wyrównywanie przychodzących punktów końcowych z odpowiednimi stosami strefowymi tworzonymi dla ruchu wychodzącego. | Utwórz standardowy moduł równoważenia obciążenia z frontonem strefowym. | Ten sam model awarii dla ruchu przychodzącego i wychodzącego. Prostsze działanie. | Nazwa wspólnego systemu nazw domen (DNS) musi maskować poszczególne adresy IP na strefę. |

| (2) | Nakładaj stosy strefowe z przychodzącym punktem końcowym między strefami. | Utwórz standardowy moduł równoważenia obciążenia z frontonem strefowo nadmiarowym. | Pojedynczy adres IP dla przychodzącego punktu końcowego. | Różne modele dla ruchu przychodzącego i wychodzącego. Bardziej złożone do działania. |

Uwaga

Należy pamiętać, że konfiguracja strefowa modułu równoważenia obciążenia działa inaczej niż w przypadku bramy translatora adresów sieciowych. Wybór strefy dostępności modułu równoważenia obciążenia jest synonimem wyboru strefy adresu IP frontonu. W przypadku publicznych modułów równoważenia obciążenia, jeśli publiczny adres IP frontonu modułu równoważenia obciążenia jest strefowo nadmiarowy, moduł równoważenia obciążenia jest również strefowo nadmiarowy. Jeśli publiczny adres IP frontonu modułu równoważenia obciążenia jest strefowy, moduł równoważenia obciążenia również zostanie wyznaczony do tej samej strefy.

Ograniczenia

- Stref nie można zmienić, zaktualizować ani utworzyć dla bramy translatora adresów sieciowych po wdrożeniu.

Następne kroki

- Dowiedz się więcej o regionach platformy Azure i strefach dostępności

- Dowiedz się więcej o usłudze Azure NAT Gateway

- Dowiedz się więcej o usłudze Azure Load Balancer