Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

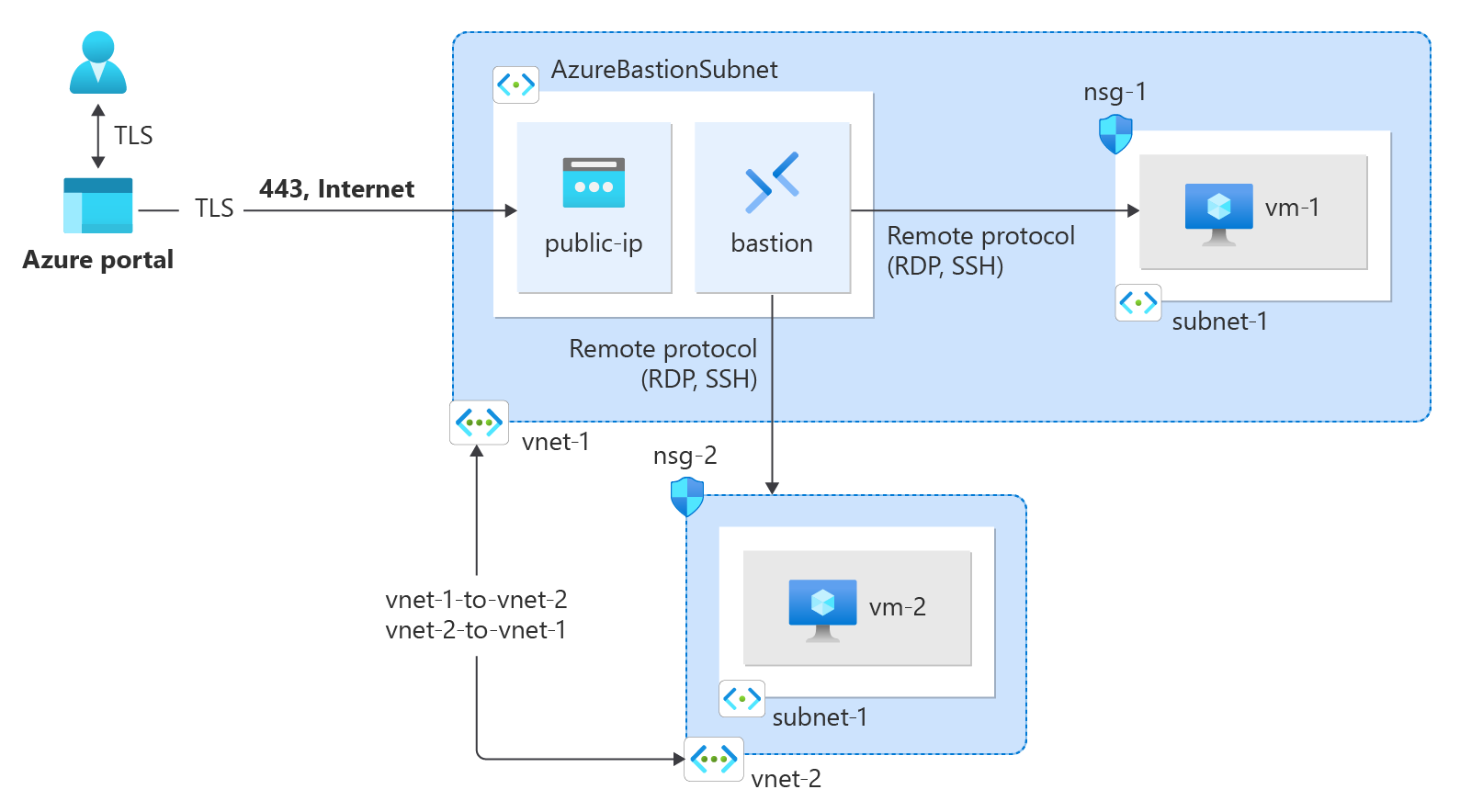

Możesz łączyć sieci wirtualne ze sobą, używając peeringu sieci wirtualnych. Te sieci wirtualne mogą znajdować się w tym samym regionie lub w różnych regionach (nazywanych również globalnym połączeniem równorzędnym sieci wirtualnych). Po połączeniu równorzędnym sieci wirtualnych zasoby w obu sieciach wirtualnych mogą komunikować się ze sobą za pośrednictwem połączenia o małych opóźnieniach i wysokiej przepustowości przy użyciu sieci szkieletowej firmy Microsoft.

Z tego samouczka dowiesz się, jak wykonywać następujące czynności:

- Tworzenie sieci wirtualnych

- Łączenie dwóch sieci wirtualnych za pomocą peering sieci wirtualnych

- Wdrażanie maszyny wirtualnej w każdej sieci wirtualnej

- Komunikacja między maszynami wirtualnymi

Wymagania wstępne

- Konto platformy Azure z aktywną subskrypcją. Możesz bezpłatnie utworzyć konto.

Tworzenie sieci wirtualnej i hosta usługi Azure Bastion

Poniższa procedura tworzy sieć wirtualną z podsiecią zasobów, podsiecią usługi Azure Bastion i hostem usługi Bastion:

W portalu wyszukaj i wybierz pozycję Sieci wirtualne.

Na stronie Sieci wirtualne, wybierz pozycję + Utwórz.

Na karcie Podstawy tworzenia sieci wirtualnej wprowadź lub wybierz następujące informacje:

Ustawienie Wartość Szczegóły projektu Subskrypcja Wybierz subskrypcję. Grupa zasobów Wybierz pozycjęUtwórz nowy.

Wprowadź test-rg jako nazwę.

Wybierz przycisk OK.Szczegóły wystąpienia Nazwisko Wprowadź wartość vnet-1. Rejon Wybierz pozycję East US 2 (Wschodnie stany USA 2).

Wybierz przycisk Dalej , aby przejść do karty Zabezpieczenia .

W sekcji Azure Bastion wybierz pozycję Włącz usługę Azure Bastion.

Usługa Bastion używa przeglądarki do łączenia się z maszynami wirtualnymi w sieci wirtualnej za pośrednictwem protokołu Secure Shell (SSH) lub protokołu RDP (Remote Desktop Protocol) przy użyciu prywatnych adresów IP. Maszyny wirtualne nie potrzebują publicznych adresów IP, oprogramowania klienckiego ani specjalnej konfiguracji. Aby uzyskać więcej informacji, zobacz Co to jest usługa Azure Bastion?.

W usłudze Azure Bastion wprowadź lub wybierz następujące informacje:

Ustawienie Wartość Nazwa hosta usługi Azure Bastion Wprowadź bastion. Publiczny adres IP usługi Azure Bastion Wybierz pozycję Utwórz publiczny adres IP.

Wprowadź public-ip-bastion w polu Nazwa.

Wybierz przycisk OK.

Wybierz Dalej, aby przejść do karty Adresów IP.

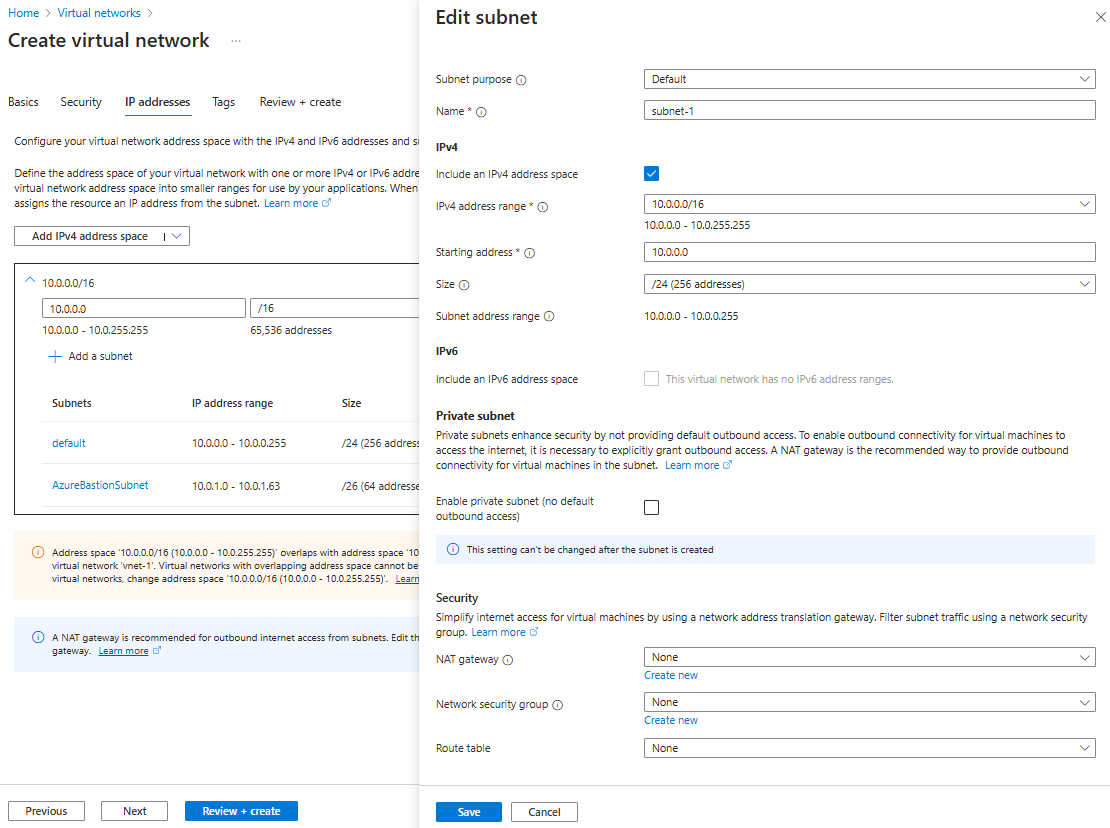

W polu Przestrzeń adresowa w obszarze Podsieci wybierz domyślną podsieć.

W obszarze Edytuj podsieć wprowadź lub wybierz następujące informacje:

Ustawienie Wartość Cel podsieci Pozostaw wartość Default. Nazwisko Wprowadź podsieć-1. Protokół IPv4 Zakres adresów IPv4 Pozostaw wartość domyślną 10.0.0.0/16. Adres początkowy Pozostaw wartość domyślną 10.0.0.0. Rozmiar Pozostaw wartość domyślną /24 (256 adresów). Wybierz pozycję Zapisz.

Wybierz pozycję Przejrzyj i utwórz w dolnej części okna. Po zakończeniu walidacji wybierz pozycję Utwórz.

Powtórz poprzednie kroki, aby utworzyć drugą sieć wirtualną z następującymi wartościami:

Uwaga

Druga sieć wirtualna może znajdować się w tym samym regionie co pierwsza sieć wirtualna lub w innym regionie. Możesz pominąć kartę Zabezpieczenia i wdrożenie usługi Bastion dla drugiej sieci wirtualnej. Po ustanowieniu połączenia równorzędnego sieci wirtualnej można nawiązać połączenie z obiema maszynami wirtualnymi przy użyciu tego samego wdrożenia usługi Bastion.

| Ustawienie | Wartość |

|---|---|

| Nazwisko | sieć wirtualna-2 |

| Przestrzeń adresowa | 10.1.0.0/16 |

| Grupa zasobów | test-rg |

| Nazwa podsieci | podsieć-1 |

| Zakres adresów podsieci | 10.1.0.0/24 |

Tworzenie połączenia równorzędnego sieci wirtualnej

Wykonaj poniższe kroki, aby utworzyć dwukierunkowe połączenie sieci równorzędnych między vnet1 i vnet2.

W polu wyszukiwania w górnej części portalu wprowadź wartość Sieć wirtualna. Wybierz pozycję Sieci wirtualne w wynikach wyszukiwania.

Wybierz pozycję vnet-1.

W obszarze Ustawienia wybierz pozycję Komunikacja równorzędna.

Wybierz + Dodaj.

Wprowadź lub wybierz następujące informacje w obszarze Dodaj peerowanie:

Ustawienie Wartość Podsumowanie zdalnej sieci wirtualnej Nazwa łącza równorzędnego Wprowadź vnet-2-to-vnet-1. Model wdrażania sieci wirtualnej Pozostaw wartość domyślną usługi Resource Manager. Subskrypcja Wybierz subskrypcję. Sieć wirtualna Wybierz pozycję vnet-2. Ustawienia zdalnego łączenia sieci wirtualnych Zezwalaj "vnet-2" na dostęp do sieci wirtualnej "vnet-1" Pozostaw wartość domyślną wybranej. Zezwalaj "vnet-2" na odbieranie przekazywanego ruchu z sieci wirtualnej "vnet-1" Zaznacz pole wyboru. Zezwalaj bramie lub serwerowi tras w sieci wirtualnej "vnet-2" na przekazywanie ruchu do sieci wirtualnej "vnet-1" Pozostaw ustawienie domyślne jako wyczyszczone. Włącz opcję "vnet-2", aby użyć bramy zdalnej "vnet-1" lub serwera routingu Pozostaw ustawienie domyślne jako wyczyszczone. Podsumowanie lokalnego peeringu sieci wirtualnych Nazwa łącza równorzędnego Wprowadź vnet-1-to-vnet-2. Ustawienia lokalnego peeringu sieci wirtualnych Zezwalaj "vnet-1" na dostęp do sieci wirtualnej "vnet-2" Pozostaw wartość domyślną wybranej. Zezwól "vnet-1" na odbieranie przekazywanego ruchu z "vnet-2" Zaznacz pole wyboru. Pozwól bramie lub serwerowi tras w sieci wirtualnej "vnet-1" przekazywać ruch do sieci wirtualnej "vnet-2" Pozostaw ustawienie domyślne jako wyczyszczone. Włącz opcję "vnet-1", aby użyć bramy zdalnej "vnet-2" lub serwera tras Pozostaw ustawienie domyślne jako wyczyszczone.

Wybierz Dodaj.

Tworzenie maszyn wirtualnych

Przetestuj komunikację między maszynami wirtualnymi, tworząc maszynę wirtualną w każdej sieci wirtualnej. Maszyny wirtualne mogą komunikować się ze sobą przez właśnie utworzone sieciowe połączenie równorzędne.

Tworzenie testowej maszyny wirtualnej

Poniższa procedura tworzy testową maszynę wirtualną o nazwie vm-1 w sieci wirtualnej.

W portalu wyszukaj i wybierz pozycję Maszyny wirtualne.

W obszarze Maszyny wirtualne wybierz pozycję + Utwórz, a następnie maszynę wirtualną platformy Azure.

Na karcie Podstawy w tworzeniu maszyny wirtualnej wprowadź lub wybierz następujące informacje:

Ustawienie Wartość Szczegóły projektu Subskrypcja Wybierz subskrypcję. Grupa zasobów Wybierz pozycję test-rg. Szczegóły wystąpienia Nazwa maszyny wirtualnej Wprowadź wartość vm-1. Rejon Wybierz pozycję East US 2 (Wschodnie stany USA 2). Opcje dostępności Wybierz pozycję Nie wymagana nadmiarowość infrastruktury. Typ zabezpieczeń Pozostaw wartość domyślną standardu. obraz Wybierz pozycję Ubuntu Server 22.04 LTS — x64 Gen2. Architektura maszyny wirtualnej Pozostaw wartość domyślną x64. Rozmiar Wybierz rozmiar. Konto administratora Typ uwierzytelniania Wybierz pozycję Hasło. Nazwa użytkownika Wprowadź azureuser. Hasło Wprowadź hasło. Potwierdź hasło Wprowadź ponownie hasło. Reguły portów przychodzących Publiczne porty ruchu przychodzącego Wybierz pozycję Brak. Wybierz kartę Sieć w górnej części strony.

Wprowadź lub wybierz następujące informacje na karcie Sieć :

Ustawienie Wartość Interfejs sieciowy Sieć wirtualna Wybierz pozycję vnet-1. Podsieć Wybierz podsieć-1 (10.0.0.0/24). Publiczny adres IP Wybierz pozycję Brak. Sieciowa grupa zabezpieczeń interfejsu sieciowego Wybierz opcję Zaawansowane. Konfigurowanie sieciowej grupy zabezpieczeń Wybierz pozycjęUtwórz nowy.

Wprowadź nsg-1 jako nazwę.

Pozostaw wartości domyślne pozostałych i wybierz przycisk OK.Pozostaw pozostałe ustawienia domyślne i wybierz pozycję Przejrzyj i utwórz.

Przejrzyj ustawienia i wybierz pozycję Utwórz.

Uwaga

Maszyny wirtualne w sieci wirtualnej z hostem bastionu nie wymagają publicznych adresów IP. Usługa Bastion udostępnia publiczny adres IP, a maszyny wirtualne używają prywatnych adresów IP do komunikacji w sieci. Publiczne adresy IP można usunąć ze wszystkich maszyn wirtualnych w sieciach wirtualnych hostowanych w bastionie. Aby uzyskać więcej informacji, zobacz Usuwanie skojarzenia publicznego adresu IP z maszyny wirtualnej Azure.

Uwaga

Platforma Azure udostępnia domyślny adres IP dostępu wychodzącego dla maszyn wirtualnych, które nie są przypisane do publicznego adresu IP lub znajdują się w puli zaplecza wewnętrznego podstawowego modułu równoważenia obciążenia platformy Azure. Domyślny mechanizm adresów IP dostępu wychodzącego zapewnia wychodzący adres IP, który nie jest konfigurowalny.

Domyślny adres IP dostępu wychodzącego jest wyłączony, gdy wystąpi jedno z następujących zdarzeń:

- Publiczny adres IP jest przypisywany do maszyny wirtualnej.

- Maszyna wirtualna jest umieszczana w puli zaplecza standardowego równoważnika obciążenia z regułami ruchu wychodzącego lub bez nich.

- Zasób usługi Azure NAT Gateway jest przypisywany do podsieci maszyny wirtualnej.

Maszyny wirtualne tworzone przy użyciu zestawów skalowania maszyn wirtualnych w trybie elastycznej aranżacji nie mają domyślnego dostępu wychodzącego.

Aby uzyskać więcej informacji na temat połączeń wychodzących na platformie Azure, zobacz Domyślny dostęp wychodzący na platformie Azure i Używanie źródłowego tłumaczenia adresów sieciowych (SNAT) dla połączeń wychodzących.

Powtórz poprzednie kroki, aby utworzyć drugą maszynę wirtualną w drugiej sieci wirtualnej przy użyciu następujących wartości:

| Ustawienie | Wartość |

|---|---|

| Nazwa maszyny wirtualnej | vm-2 |

| Rejon | Wschodnie USA 2 lub ten sam region co vnet-2. |

| Sieć wirtualna | Wybierz pozycję vnet-2. |

| Podsieć | Wybierz podsieć-1 (10.1.0.0/24). |

| Publiczny adres IP | Brak |

| Nazwa sieciowej grupy zabezpieczeń | nsg-2 |

Przed kontynuowaniem kolejnych kroków poczekaj na utworzenie maszyn wirtualnych.

Nawiązywanie połączenia z maszyną wirtualną

Użyj polecenia ping , aby przetestować komunikację między maszynami wirtualnymi. Zaloguj się do witryny Azure Portal, aby wykonać następujące kroki.

W portalu wyszukaj i wybierz pozycję Maszyny wirtualne.

Na stronie Maszyny wirtualne wybierz pozycję vm-1.

W Przeglądzievm-1 wybierz Połącz.

Na stronie Połącz z maszyną wirtualną wybierz kartę Bastion.

Wybierz pozycję Użyj usługi Bastion.

Wprowadź nazwę użytkownika i hasło utworzone podczas tworzenia maszyny wirtualnej, a następnie wybierz pozycję Połącz.

Komunikacja między maszynami wirtualnymi

W wierszu polecenia bash dla vm-1 wprowadź

ping -c 4 10.1.0.4.Otrzymasz odpowiedź podobną do następującej:

azureuser@vm-1:~$ ping -c 4 10.1.0.4 PING 10.1.0.4 (10.1.0.4) 56(84) bytes of data. 64 bytes from 10.1.0.4: icmp_seq=1 ttl=64 time=2.29 ms 64 bytes from 10.1.0.4: icmp_seq=2 ttl=64 time=1.06 ms 64 bytes from 10.1.0.4: icmp_seq=3 ttl=64 time=1.30 ms 64 bytes from 10.1.0.4: icmp_seq=4 ttl=64 time=0.998 ms --- 10.1.0.4 ping statistics --- 4 packets transmitted, 4 received, 0% packet loss, time 3004ms rtt min/avg/max/mdev = 0.998/1.411/2.292/0.520 msZamknij połączenie Bastion z vm-1.

Powtórz kroki opisane w temacie Nawiązywanie połączenia z maszyną wirtualną, aby nawiązać połączenie z maszyną wirtualną VM-2.

W wierszu polecenia powłoki bash dla vm-2 wprowadź

ping -c 4 10.0.0.4.Otrzymasz odpowiedź podobną do następującej:

azureuser@vm-2:~$ ping -c 4 10.0.0.4 PING 10.0.0.4 (10.0.0.4) 56(84) bytes of data. 64 bytes from 10.0.0.4: icmp_seq=1 ttl=64 time=1.81 ms 64 bytes from 10.0.0.4: icmp_seq=2 ttl=64 time=3.35 ms 64 bytes from 10.0.0.4: icmp_seq=3 ttl=64 time=0.811 ms 64 bytes from 10.0.0.4: icmp_seq=4 ttl=64 time=1.28 msZamknij połączenie usługi Bastion z VM-2.

Po zakończeniu korzystania z utworzonych zasobów możesz usunąć grupę zasobów i wszystkie jej zasoby.

W witrynie Azure Portal wyszukaj i wybierz pozycję Grupy zasobów.

Na stronie Grupy zasobów wybierz grupę zasobów test-rg.

Na stronie test-rg wybierz pozycję Usuń grupę zasobów.

Wpisz test-rg w pole Wprowadź nazwę grupy zasobów, aby potwierdzić usunięcie, a następnie wybierz Usuń.

Następne kroki

W tym samouczku wykonasz:

Utworzono połączenie równorzędne między dwiema sieciami wirtualnymi.

Przetestowano komunikację między dwiema maszynami wirtualnymi za pośrednictwem peeringu sieci wirtualnej z

ping.

Aby dowiedzieć się więcej na temat peeringu sieci wirtualnych: