Jak skonfigurować docelowy translator adresów sieciowych (DNAT) dla wirtualnego urządzenia sieciowego w koncentratorze usługi Azure Virtual WAN

W poniższym artykule opisano sposób konfigurowania docelowego translatora adresów sieciowych dla wirtualnych urządzeń sieciowych z włączoną zaporą nowej generacji wdrożonych z koncentratorem usługi Virtual WAN.

Ważne

Docelowy translator adresów sieciowych (DNAT) dla zintegrowanych wirtualnych urządzeń sieciowych usługi Virtual WAN jest obecnie dostępny w publicznej wersji zapoznawczej i jest dostarczany bez umowy dotyczącej poziomu usług. Nie należy jej używać w przypadku obciążeń produkcyjnych. Niektóre funkcje mogą nie być obsługiwane, mogą mieć ograniczone możliwości lub mogą nie być dostępne we wszystkich lokalizacjach platformy Azure. Zobacz Dodatkowe warunki użytkowania wersji zapoznawczych platformy Microsoft Azure, aby zapoznać się z postanowieniami prawnymi dotyczącymi funkcji platformy Azure, które są w wersji beta lub wersji zapoznawczej albo w inny sposób nie zostały jeszcze wydane jako ogólnie dostępne.

Tło

Wirtualne urządzenia sieciowe (WUS) z funkcjami zapory nowej generacji, które są zintegrowane z usługą Virtual WAN, umożliwiają klientom ochronę i inspekcję ruchu między sieciami prywatnymi połączonymi z usługą Virtual WAN.

Docelowy translator adresów sieciowych dla wirtualnych urządzeń sieciowych w koncentratorze usługi Virtual WAN umożliwia publikowanie aplikacji użytkownikom w Internecie bez bezpośredniego uwidaczniania publicznego adresu IP aplikacji lub serwera. Użytkownicy uzyskują dostęp do aplikacji za pośrednictwem publicznego adresu IP przypisanego do wirtualnego urządzenia sieciowego zapory. Urządzenie WUS jest skonfigurowane do filtrowania i tłumaczenia ruchu i kontrolowania dostępu do aplikacji zaplecza.

Zarządzanie infrastrukturą i programowanie przypadku użycia DNAT w usłudze Virtual WAN jest automatyczne. Programowanie reguły DNAT na urządzeniu WUS przy użyciu oprogramowania orkiestracji urządzenia WUS lub wiersza polecenia urządzenia WUS automatycznie programuje infrastrukturę platformy Azure w celu akceptowania i kierowania ruchu DNAT dla obsługiwanych partnerów urządzenia WUS. Zapoznaj się z sekcją dotyczącą ograniczeń , aby zapoznać się z listą obsługiwanych partnerów urządzenia WUS.

Pojęcia

Aby włączyć przypadek użycia DNAT, skojarz co najmniej jeden publiczny adres IP platformy Azure z zasobem wirtualnego urządzenia sieciowego. Te adresy IP są nazywane przychodzącymi lub internetowymi adresami IP przychodzącymi i są docelowymi adresami IP, do których użytkownicy inicjują żądania połączeń w celu uzyskania dostępu do aplikacji za urządzeniem WUS. Po skonfigurowaniu reguły DNAT w oprogramowaniu do orkiestratora wirtualnego urządzenia sieciowego i zarządzania (zobacz przewodnik dla partnerów) oprogramowanie do zarządzania urządzeniami WUS automatycznie:

- Programy oprogramowanie urządzenia WA działające w usłudze Virtual WAN w celu sprawdzenia i przetłumaczenia odpowiedniego ruchu (skonfiguruj reguły NAT i reguły zapory na urządzeniu WUS). Zasady programowane na urządzeniu WUS są nazywane regułami DNAT urządzenia WUS.

- Współdziała z interfejsami API platformy Azure w celu tworzenia i aktualizowania reguł zabezpieczeń dla ruchu przychodzącego. Wirtualna płaszczyzna sterowania sieci WAN przetwarza reguły zabezpieczeń dla ruchu przychodzącego i programy Virtual WAN i składniki infrastruktury zarządzanego urządzenia WUS zarządzanego przez platformę Azure do obsługi docelowego przypadku użycia translatora adresów sieciowych.

Przykład

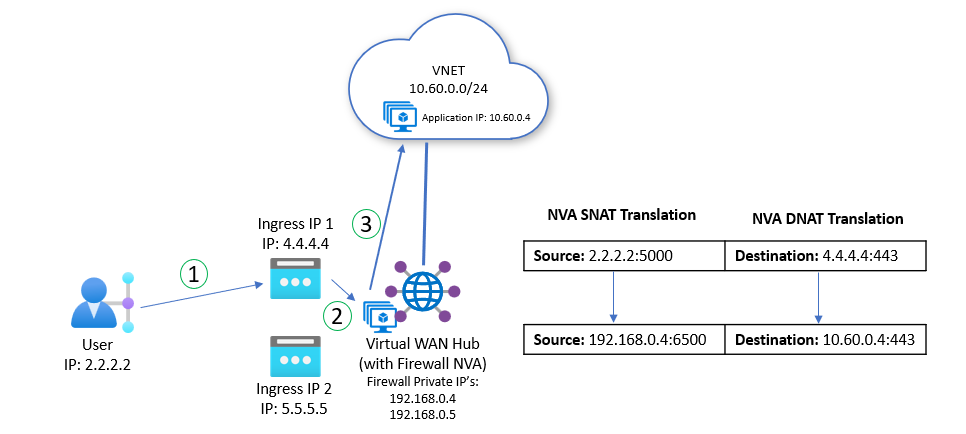

W poniższym przykładzie użytkownicy uzyskują dostęp do aplikacji hostowanej w usłudze Azure Virtual Network (adres IP aplikacji 10.60.0.4) nawiąż połączenie z publicznym adresem IP DNAT (4.4.4.4) przypisanym do urządzenia WUS na porcie 443.

Są wykonywane następujące konfiguracje:

- Internetowe adresy IP przychodzące przypisane do urządzenia WUS to 4.4.4.4 i 5.5.5.5.5.

- Reguła DNAT urządzenia WUS jest programowana do tłumaczenia ruchu z miejscem docelowym 4.4.4.4:443 do 10.60.0.4:443.

- Interfejsy orkiestratora urządzenia WUS z interfejsami API platformy Azure w celu tworzenia reguł zabezpieczeń dla ruchu przychodzącego i infrastruktury programów płaszczyzny sterowania usługi Virtual WAN odpowiednio do obsługi przepływu ruchu.

Przepływ ruchu przychodzącego

Poniższa lista odpowiada powyższemu diagramowi i opisuje przepływ pakietów dla połączenia przychodzącego:

- Użytkownik inicjuje połączenie z jednym z publicznych adresów IP używanych dla urządzenia WUS skojarzonego z urządzeniem WUS.

- Obciążenie platformy Azure równoważy żądanie połączenia z jednym z wystąpień wirtualnego urządzenia sieciowego zapory. Ruch jest wysyłany do zewnętrznego/niezaufanego interfejsu urządzenia WUS.

- Urządzenie WUS sprawdza ruch i tłumaczy pakiet na podstawie konfiguracji reguły. W takim przypadku urządzenie WUS jest skonfigurowane do translatora adresów sieciowych i przekazywania ruchu przychodzącego do 10.60.0.4:443. Źródło pakietu jest również tłumaczone na prywatny adres IP (adres IP zaufanego/wewnętrznego interfejsu) wybranego wystąpienia zapory w celu zapewnienia symetrii przepływu. Urządzenie WUS przekazuje pakiet, a usługa Virtual WAN kieruje pakiet do końcowego miejsca docelowego.

Przepływ ruchu wychodzącego

Poniższa lista odpowiada powyższemu diagramowi i opisuje przepływ pakietów dla odpowiedzi wychodzącej:

- Serwer odpowiada i wysyła pakiety odpowiedzi do wystąpienia zapory urządzenia WUS za pośrednictwem prywatnego adresu IP zapory zapory.

- Translacja translatora adresów sieciowych jest odwracana, a odpowiedź jest wysyłana przez niezaufany interfejs. Następnie platforma Azure bezpośrednio wysyła pakiet z powrotem do użytkownika.

Znane ograniczenia i zagadnienia

Ograniczenia

- Docelowy translator adresów sieciowych jest obsługiwany tylko dla następujących urządzeń WUS: punkt kontrolny, fortinet-sdwan-and-ngfw i fortinet-ngfw.

- Publiczne adresy IP używane na potrzeby translatora adresów sieciowych docelowych muszą spełniać następujące wymagania:

- Docelowe publiczne adresy IP translatora adresów sieciowych muszą znajdować się w tym samym regionie co zasób urządzenia WUS. Jeśli na przykład urządzenie WUS jest wdrożone w regionie Wschodnie stany USA, publiczny adres IP musi również pochodzić z regionu Wschodnie stany USA.

- Docelowe publiczne adresy IP translatora adresów sieciowych nie mogą być używane przez inny zasób platformy Azure. Na przykład nie można użyć adresu IP używanego przez konfigurację adresu IP interfejsu sieciowego maszyny wirtualnej ani konfigurację frontonu usługa Load Balancer w warstwie Standardowa.

- Publiczne adresy IP muszą pochodzić z przestrzeni adresowych IPv4. Usługa Virtual WAN nie obsługuje adresów IPv6.

- Publiczne adresy IP muszą być wdrażane przy użyciu jednostki SKU w warstwie Standardowa. Publiczne adresy IP jednostki SKU w warstwie Podstawowa nie są obsługiwane.

- Docelowy translator adresów sieciowych jest obsługiwany tylko w przypadku nowych wdrożeń urządzenia WUS utworzonych przy użyciu co najmniej jednego docelowego publicznego adresu IP translatora adresów sieciowych. Istniejące wdrożenia urządzenia WUS lub wdrożenia urządzenia WUS, które nie miały docelowego publicznego adresu IP translatora adresów sieciowych skojarzone w czasie tworzenia urządzenia WUS, nie kwalifikują się do korzystania z docelowego translatora adresów sieciowych.

- Programowanie składników infrastruktury platformy Azure w celu obsługi scenariuszy DNAT odbywa się automatycznie przez oprogramowanie orkiestracji urządzenia WUS po utworzeniu reguły DNAT. W związku z tym nie można programować reguł urządzenia WUS za pośrednictwem witryny Azure Portal. Można jednak wyświetlić reguły zabezpieczeń dla ruchu przychodzącego skojarzone z każdym przychodzącym publicznym adresem IP ruchu internetowego.

- Ruch DNAT w wirtualnej sieci WAN może być kierowany tylko do połączeń z tym samym koncentratorem co urządzenie WUS. Wzorce ruchu między centrami z DNAT nie są obsługiwane.

Kwestie wymagające rozważenia

- Ruch przychodzący jest automatycznie zrównoważony dla wszystkich w dobrej kondycji wystąpień wirtualnego urządzenia sieciowego.

- W większości przypadków urządzenia WUS muszą wykonywać translator adresów sieciowych źródła do prywatnego adresu IP zapory oprócz translatora adresów sieciowych w celu zapewnienia symetrii przepływu. Niektóre typy urządzeń WUS mogą nie wymagać translatora adresów sieciowych źródła. Skontaktuj się z dostawcą urządzenia WUS, aby uzyskać najlepsze rozwiązania dotyczące translatora adresów sieciowych źródła.

- Limit czasu bezczynnych przepływów jest automatycznie ustawiany na 4 minuty.

- Poszczególne zasoby adresów IP generowane na podstawie prefiksu adresu IP można przypisać do urządzenia WUS jako adresy IP ruchu przychodzącego z Internetu. Przypisz każdy adres IP z prefiksu indywidualnie.

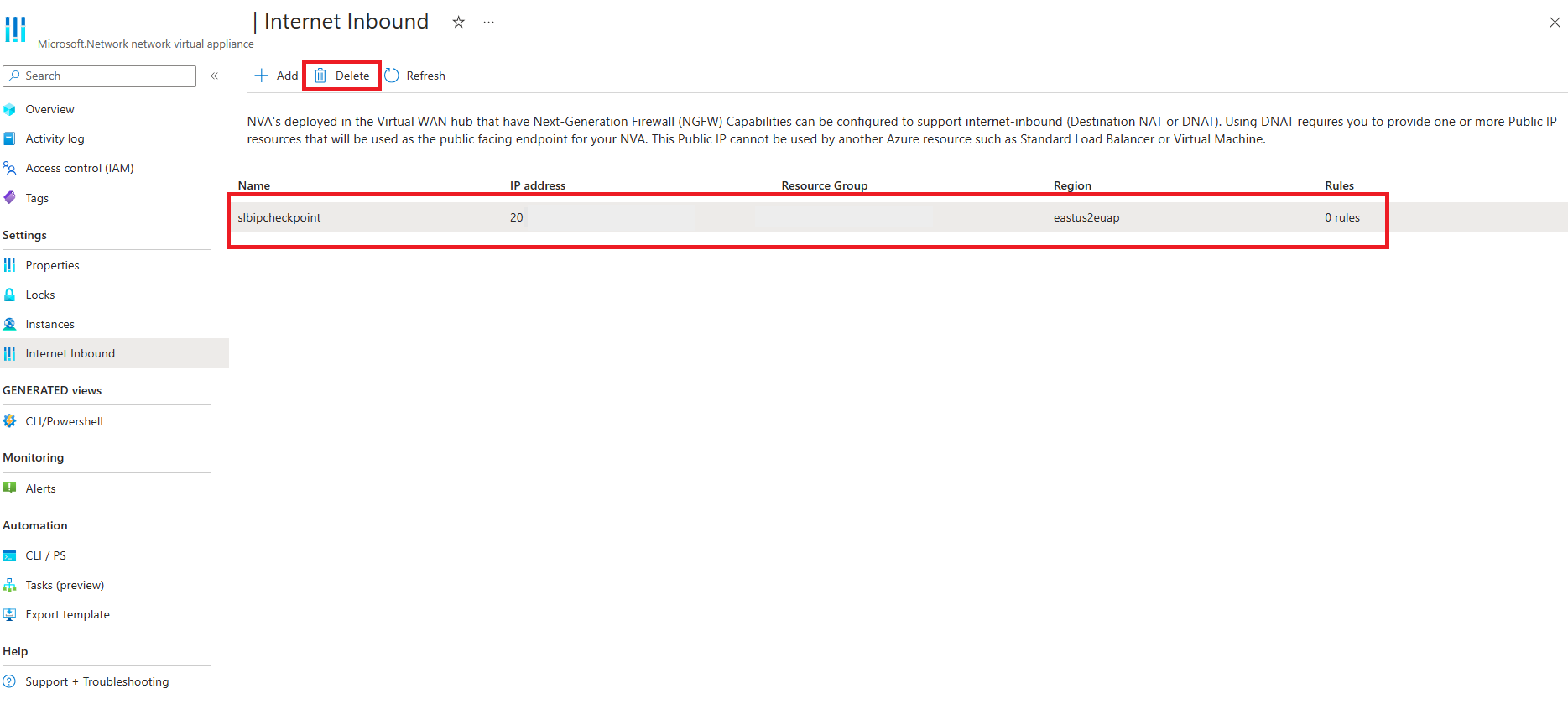

Zarządzanie konfiguracjami ruchu przychodzącego DNAT/Internet

W poniższej sekcji opisano sposób zarządzania konfiguracjami urządzenia WUS związanych z przychodzącym internetem i DNAT.

Przejdź do koncentratora usługi Virtual WAN. Wybierz pozycję Wirtualne urządzenia sieciowe w obszarze Dostawcy innych firm. Kliknij pozycję Zarządzaj konfiguracjami obok urządzenia WUS.

Wybierz pozycję Internet Inbound (Ruch przychodzący internetowy) w obszarze settings (Ustawienia).

Kojarzenie adresu IP z urządzeniem WUS dla ruchu przychodzącego z Internetu

Jeśli urządzenie WUS kwalifikuje się do ruchu przychodzącego z Internetu i nie ma bieżących internetowych adresów IP skojarzonych z urządzeniem WUS, wybierz pozycję Włącz internetowy ruch przychodzący (docelowy translator adresów sieciowych) przez skojarzenie publicznego adresu IP z tym wirtualnym urządzeniem sieciowym. Jeśli adresy IP są już skojarzone z tym urządzeniem WUS, wybierz pozycję Dodaj.

Wybierz grupę zasobów i zasób adresu IP, którego chcesz użyć na potrzeby ruchu przychodzącego z Internetu z listy rozwijanej.

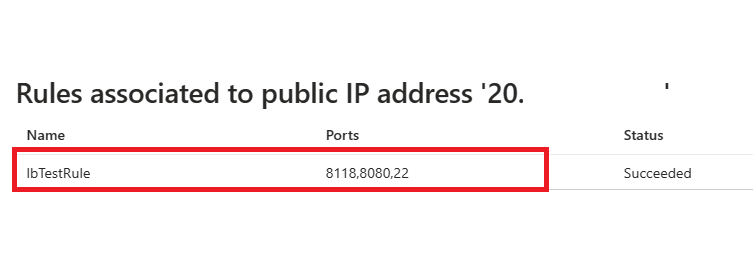

Wyświetlanie aktywnych reguł zabezpieczeń dla ruchu przychodzącego przy użyciu internetowego publicznego adresu IP

- Znajdź publiczny adres IP, który chcesz wyświetlić, i kliknij pozycję Wyświetl reguły.

- Wyświetl reguły skojarzone z publicznym adresem IP.

Usuwanie publicznego adresu IP ruchu przychodzącego z istniejącego urządzenia WUS

Uwaga

Adresy IP można usunąć tylko wtedy, gdy nie ma żadnych reguł skojarzonych z tym adresem IP 0. Usuń wszystkie reguły skojarzone z adresem IP, usuwając reguły DNAT przypisane do tego adresu IP z oprogramowania do zarządzania urządzeniami WUS.

Wybierz adres IP, który chcesz usunąć z siatki, a następnie kliknij przycisk Usuń.

Programowanie reguł DNAT

Poniższa sekcja zawiera instrukcje specyficzne dla dostawcy urządzenia WUS dotyczące konfigurowania reguł DNAT za pomocą urządzeń WUS w usłudze Virtual WAN

| Partner | Instrukcje |

|---|---|

| checkpoint | Dokumentacja usługi Check Point |

| Fortinet | Kontakt w azurevwan@fortinet.com celu uzyskania dostępu do wersji zapoznawczej i dokumentacji |

Rozwiązywanie problemów

W poniższej sekcji opisano niektóre typowe scenariusze rozwiązywania problemów.

Skojarzenie publicznego adresu IP/Usuwanie skojarzenia

- Opcja skojarzenia adresu IP z zasobem urządzenia WUS niedostępnym za pośrednictwem witryny Azure Portal : tylko urządzenia WUS utworzone przy użyciu adresów IP DNAT/Internet inbound w czasie wdrażania kwalifikują się do korzystania z funkcji DNAT. Usuń i ponownie utwórz urządzenie WUS z adresem IP przychodzącego ruchu internetowego przypisanym podczas wdrażania.

- Adres IP nie jest wyświetlany na liście rozwijanej Azure Portal: publiczne adresy IP są wyświetlane tylko w menu rozwijanym, jeśli adres IP to IPv4, w tym samym regionie co urządzenie WUS i nie jest używany/przypisany do innego zasobu platformy Azure. Upewnij się, że adres IP, którego próbujesz użyć, spełnia powyższe wymagania, lub utwórz nowy adres IP.

- Nie można usunąć/usunąć skojarzenia publicznego adresu IP z urządzenia WUS: można usunąć tylko adresy IP, które nie mają skojarzonych z nimi reguł. Użyj oprogramowania do orkiestracji urządzeń WUS, aby usunąć wszystkie reguły DNAT skojarzone z tym adresem IP.

- Stan aprowizacji urządzenia WUS nie powiodło się: jeśli na urządzeniu WUS występują operacje trwające lub stan aprowizacji urządzenia WUS nie powiedzie się, skojarzenie adresu IP zakończy się niepowodzeniem. Poczekaj na zakończenie wszystkich operacji.

Sondy kondycji modułu równoważenia obciążenia

Urządzenie WUS z funkcjami ruchu przychodzącego/DNAT internetowego korzysta z urządzenia WUS odpowiadającego na trzy różne sondy kondycji usługi Azure Load Balancer, aby upewnić się, że urządzenie WUS działa zgodnie z oczekiwaniami i kieruje ruchem. Żądania sondy kondycji są zawsze wysyłane z niepublicznie routingu adresu IP platformy Azure 168.63.129.16. W dziennikach urządzenia WUS powinien zostać wyświetlony trzykierunkowy uzgadnianie protokołu TCP z protokołem 168.63.129.16.

Aby uzyskać więcej informacji na temat sond kondycji usługi Azure Load Balancer, zobacz dokumentację sondy kondycji.

Sondy kondycji usługa Virtual WAN wymaga następujących elementów:

Internetowa sonda kondycji ruchu przychodzącego lub DNAT: służy do przekazywania ruchu przychodzącego do niezaufanego/zewnętrznego interfejsu urządzenia WUS. Ta sonda kondycji sprawdza kondycję niezaufanego/zewnętrznego interfejsu urządzenia WUS tylko.

Dostawca urządzenia WUS Port Fortinet 8008 checkpoint 8117 Sonda kondycji ścieżki danych: służy do przekazywania ruchu prywatnego (VNET/lokalnego) do zaufanych/wewnętrznych interfejsów urządzenia WUS. Wymagane dla zasad routingu prywatnego. Ta sonda kondycji sprawdza kondycję tylko zaufanego /wewnętrznego interfejsu urządzenia WUS.

Dostawca urządzenia WUS Port Fortinet 8008 checkpoint 8117 Sonda kondycji urządzenia WUS: służy do określania kondycji zestawu skalowania maszyn wirtualnych z uruchomionym oprogramowaniem WUS. Ta sonda kondycji sprawdza kondycję wszystkich interfejsów urządzenia WUS (niezaufanego /zewnętrznego i zaufanego/wewnętrznego).

Dostawca urządzenia WUS Port Fortinet 8008 checkpoint 8117

Upewnij się, że urządzenie WUS jest skonfigurowane do poprawnego reagowania na 3 sondy kondycji. Typowe problemy są następujące:

- Odpowiedź sondy kondycji ustawiona na nieprawidłowy port.

- Odpowiedź sondy kondycji jest niepoprawnie ustawiona tylko na wewnętrznym/zaufanym interfejsie.

- Reguły zapory uniemożliwiające odpowiedź sondy kondycji.

Tworzenie reguł DNAT

Tworzenie reguły DNAT kończy się niepowodzeniem: Upewnij się, że stan aprowizacji urządzenia WUS to Powodzenie i że wszystkie wystąpienia urządzenia WUS są w dobrej kondycji. Zapoznaj się z dokumentacją dostawcy urządzenia WUS, aby uzyskać szczegółowe informacje na temat rozwiązywania problemów, lub skontaktuj się z dostawcą w celu uzyskania dalszej pomocy technicznej.

Ponadto upewnij się, że urządzenie WUS odpowiada na sondy kondycji urządzenia WUS na wszystkich interfejsach. Aby uzyskać więcej informacji, zobacz sekcję Sondy kondycji .

Ścieżka danych

Urządzenie WUS nie widzi pakietów po zainicjowaniu połączenia z publicznym adresem IP przez użytkownika: Upewnij się, że urządzenie WUS odpowiada na sondy kondycji DNAT tylko w interfejsie zewnętrznym/niezaufanym . Aby uzyskać więcej informacji, zobacz sekcję Sondy kondycji .

Serwer docelowy nie widzi pakietów po tłumaczeniu urządzenia WUS: rozważ następujące mechanizmy rozwiązywania problemów, jeśli pakiety nie są przekazywane do końcowego serwera docelowego.

- Problem z routingiem platformy Azure: użyj portalu usługi Azure Virtual WAN, aby sprawdzić obowiązujące trasy domyślnej tabeliRouteTable lub obowiązujące trasy wirtualnego urządzenia sieciowego. Powinna wyświetlić się podsieć aplikacji docelowej w obowiązujących trasach.

- Problem z routingiem systemu operacyjnego urządzenia WUS: sprawdź wewnętrzną tabelę routingu systemu operacyjnego urządzenia WUS. Powinny wyświetlić się trasy odpowiadające podsieciom docelowym, które dynamicznie uczą się od urządzenia WUS. Upewnij się, że nie ma filtrów tras/map, które usuwają odpowiednie prefiksy.

- Nieosiągalne miejsca docelowe między centrami: routing między koncentratorami dla przypadków użycia DNAT nie jest obsługiwany. Upewnij się, że zasób, do którego próbujesz uzyskać dostęp, jest połączony z tym samym koncentratorem, co urządzenie WUS ze skonfigurowaną regułą DNAT.

- Przechwytywanie pakietów w interfejsach urządzenia WUS: wykonaj przechwytywanie pakietów w niezaufanym i zaufanym interfejsie urządzenia WUS. W niezaufanym interfejsie powinien zostać wyświetlony oryginalny pakiet ze źródłowym adresem IP będącym publicznym adresem IP użytkownika. Docelowym adresem IP powinien być natomiast adres IP przychodzącego ruchu internetowego przypisany do urządzenia WUS. W zaufanym interfejsie powinny zostać wyświetlone pakiety po tłumaczeniu przez translatora adresów sieciowych (stosowane są zarówno translator źródłowych adresów sieciowych, jak i translator docelowych adresów sieciowych). Porównaj przechwytywanie pakietów przed zastosowaniem i po zastosowaniu reguł zapory, by zapewnić właściwą konfigurację reguł zapory.

- Wyczerpanie portów SNAT: dla każdego wystąpienia urządzenia WUS połączenie przychodzące z jedną aplikacją zaplecza musi używać unikatowego portu do ruchu NAT do prywatnego adresu IP wystąpienia urządzenia WUS. W związku z tym każde wystąpienie urządzenia WUS może obsługiwać około 65 000 współbieżnych połączeń z tym samym miejscem docelowym. W razie przypadków użycia na dużą skalę upewnij się, że urządzenie WUS jest skonfigurowane do przekazywania do kilku adresów IP aplikacji w celu ułatwienia ponownego użycia portów.

Zwróć ruch, który nie wraca do urządzenia WUS:

- Aplikacja hostowana na platformie Azure: użyj witryny Azure Portal, aby sprawdzić obowiązujące trasy serwera aplikacji. Przestrzeń adresowa koncentratora powinna być widoczna w obowiązujących trasach serwera aplikacji.

- Aplikacja hostowana lokalnie: upewnij się, że nie ma filtrów tras po stronie lokalnej, które filtrują trasy odpowiadające przestrzeni adresowej centrum. Ze względu na ruch translatora źródłowych adresów sieciowych urządzenia WUS do prywatnego adresu IP zapory, strona lokalna musi akceptować przestrzeń adresową koncentratora.

- Inter-hub aplikacji: Routing między koncentratorami dla przypadków użycia DNAT nie jest obsługiwany. Upewnij się, że zasób, do którego próbujesz uzyskać dostęp, jest połączony z tym samym koncentratorem, co urządzenie WUS ze skonfigurowaną regułą DNAT.

- Przechwytywanie pakietów w interfejsie urządzenia WUS: wykonaj przechwytywanie pakietów w zaufanym interfejsie urządzenia WUS. Serwer aplikacji powinien wysyłać ruch powrotny bezpośrednio do wystąpienia urządzenia WUS. Pamiętaj, aby porównać przechwytywanie pakietów przed zastosowaniem i po zastosowaniu reguł zapory, by upewnić się, że pakiety zapewniają właściwą konfigurację reguł zapory.