Informacje o grupach użytkowników i pulach adresów IP dla sieci VPN użytkowników P2S

Sieci VPN użytkowników P2S można skonfigurować tak, aby przypisywać adresy IP użytkowników z określonych pul adresów na podstawie ich tożsamości lub poświadczeń uwierzytelniania, tworząc grupy użytkowników. W tym artykule opisano różne konfiguracje i parametry bramy sieci VPN usługi Virtual WAN P2S używane do określania grup użytkowników i przypisywania adresów IP. Aby uzyskać instrukcje konfiguracji, zobacz Konfigurowanie grup użytkowników i pul adresów IP dla sieci VPN użytkowników P2S.

W tym artykule omówiono następujące pojęcia:

- Pojęcia dotyczące konfiguracji serwera

- Grupy użytkowników

- Członkowie grupy

- Domyślna grupa zasad

- Priorytet grupy

- Dostępne ustawienia grupy

- Pojęcia dotyczące bramy

- Wymagania i ograniczenia dotyczące konfiguracji

- Przypadki użycia

W poniższych sekcjach opisano typowe terminy i wartości używane na potrzeby konfiguracji serwera.

Grupa użytkowników lub grupa zasad jest logiczną reprezentacją grupy użytkowników, które powinny być przypisane adresy IP z tej samej puli adresów.

Grupy użytkowników składają się z członków. Członkowie nie odpowiadają poszczególnym użytkownikom, ale definiują kryteria używane do określania, która grupa jest częścią połączenia użytkownika. Pojedyncza grupa może mieć wielu członków. Jeśli użytkownik łączący spełnia kryteria określone dla jednego z członków grupy, użytkownik jest uważany za część tej grupy i może mieć przypisany odpowiedni adres IP. Typy dostępnych parametrów składowych zależą od metod uwierzytelniania określonych w konfiguracji serwera sieci VPN. Aby uzyskać pełną listę dostępnych kryteriów, zobacz sekcję Dostępne ustawienia grupy w tym artykule.

Dla każdej konfiguracji serwera sieci VPN punkt-lokacja należy wybrać jedną grupę jako domyślną. Użytkownicy, którzy przedstawiają poświadczenia, które nie są zgodne z żadnymi ustawieniami grupy, są uważane za część grupy domyślnej. Po utworzeniu grupy nie można zmienić domyślnego ustawienia tej grupy.

Każda grupa ma również przypisany priorytet liczbowy. Grupy o niższym priorytcie są oceniane jako pierwsze. Oznacza to, że jeśli użytkownik przedstawia poświadczenia zgodne z ustawieniami wielu grup, jest uważany za część grupy o najniższym priorytetzie. Jeśli na przykład użytkownik A przedstawia poświadczenia odpowiadające grupie IT (priorytet 3) i grupie finansów (priorytet 4), użytkownik A jest uważany za część grupy IT na potrzeby przypisywania adresów IP.

W poniższej sekcji opisano różne parametry, których można użyć do zdefiniowania elementów członkowskich grup. Dostępne parametry różnią się w zależności od wybranych metod uwierzytelniania. W poniższej tabeli podsumowano dostępne typy ustawień i dopuszczalne wartości. Aby uzyskać bardziej szczegółowe informacje na temat każdego typu wartości składowej, wyświetl sekcję odpowiadającą typowi uwierzytelniania.

| Typ uwierzytelniania | Typ elementu członkowskiego | Wartości składowych | Przykładowa wartość |

|---|---|---|---|

| Microsoft Entra ID | AADGroupID | Microsoft Entra group Object ID | {wartość identyfikatora obiektu} |

| RADIUS | AzureRADIUSGroupID | Wartość atrybutu specyficznego dla dostawcy (szesnastkowa) (musi zaczynać się od 6ad1bd) | 6ad1bd23 |

| Certyfikat | AzureCertificateID | Nazwa domeny nazwy pospolitej certyfikatu (CN=user@red.com) | czerwony |

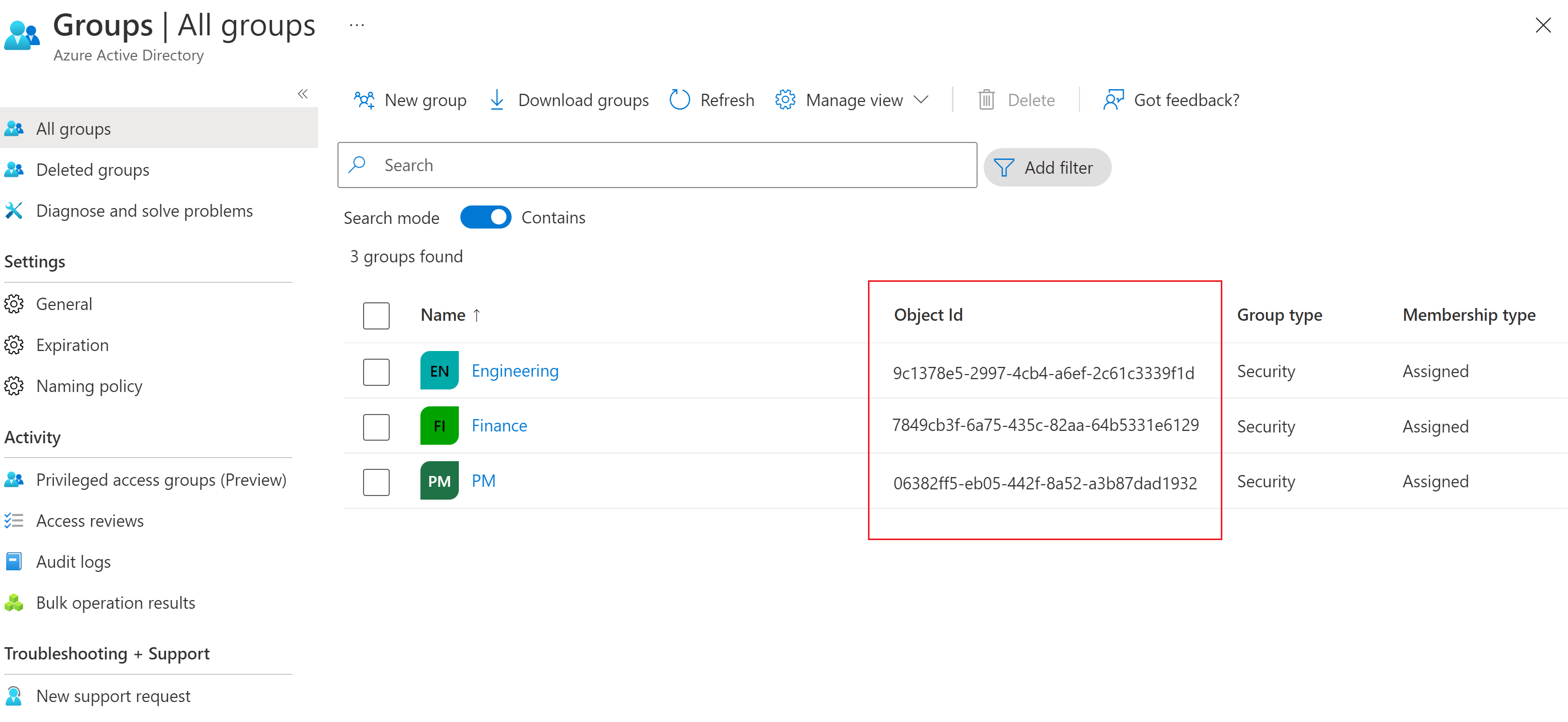

Bramy korzystające z uwierzytelniania firmy Microsoft Entra mogą używać identyfikatorów obiektów grupy firmy Microsoft do określenia, do której grupy użytkowników należy użytkownik. Jeśli użytkownik jest częścią wielu grup firmy Microsoft Entra, jest uważany za część grupy użytkowników sieci VPN typu punkt-lokacja, która ma najniższy priorytet liczbowy.

Jeśli jednak planujesz mieć użytkowników zewnętrznych (użytkowników, którzy nie są częścią domeny microsoft Entra skonfigurowanej w bramie sieci VPN), połącz się z bramą sieci VPN typu punkt-lokacja, upewnij się, że typ użytkownika zewnętrznego to "Członek", a nie "Gość". Upewnij się również, że wartość "Nazwa" użytkownika jest ustawiona na adres e-mail użytkownika. Jeśli typ użytkownika i nazwa połączonego użytkownika nie jest poprawnie ustawiona zgodnie z powyższym opisem lub nie można ustawić zewnętrznego elementu członkowskiego jako "Członka" domeny Microsoft Entra, że połączenie użytkownika zostanie przypisane do grupy domyślnej i przypisano adres IP z domyślnej puli adresów IP.

Możesz również określić, czy użytkownik jest zewnętrzny, przeglądając "główną nazwę użytkownika". Użytkownicy zewnętrzni mają #EXT w "głównej nazwie użytkownika".

Bramy korzystające z uwierzytelniania opartego na certyfikatach używają nazwy domeny certyfikatu użytkownika Common Names (CN), aby określić, w której grupie znajduje się połączony użytkownik. Nazwy pospolite muszą być w jednym z następujących formatów:

- domena/nazwa użytkownika

- username@domain.com

Upewnij się, że domena jest danymi wejściowymi jako element członkowski grupy.

Bramy korzystające z uwierzytelniania opartego na usłudze RADIUS używają nowego atrybutu specyficznego dla dostawcy (VSA) do określania grup użytkowników sieci VPN. Po skonfigurowaniu uwierzytelniania opartego na usłudze RADIUS w bramie punkt-lokacja brama służy jako serwer proxy serwera zasad sieciowych (NPS). Oznacza to, że brama sieci VPN P2S służy jako klient do uwierzytelniania użytkowników na serwerze RADIUS przy użyciu protokołu RADIUS.

Po pomyślnym zweryfikowaniu poświadczeń użytkownika przez serwer RADIUS można skonfigurować serwer RADIUS do wysyłania nowego atrybutu specyficznego dla dostawcy (VSA) w ramach pakietów Akceptowanie dostępu. Brama sieci VPN typu punkt-lokacja przetwarza usługę VSA w pakietach Access-Accept i przypisuje określone adresy IP do użytkowników na podstawie wartości usługi VSA.

W związku z tym serwery RADIUS należy skonfigurować tak, aby wysyłały usługę VSA o tej samej wartości dla wszystkich użytkowników należących do tej samej grupy.

Uwaga

Wartość usługi VSA musi być ciągiem szesnastkowym octet na serwerze RADIUS i na platformie Azure. Ten ciąg oktetu musi zaczynać się od 6ad1bd. Ostatnie dwie cyfry szesnastkowe można skonfigurować swobodnie. Na przykład 6ad1bd98 jest prawidłowy, ale 6ad12323 i 6a1bd2 nie będą prawidłowe.

Nowy program VSA to MS-Azure-Policy-ID.

Program VSA MS-Azure-Policy-ID jest używany przez serwer RADIUS do wysyłania identyfikatora używanego przez serwer sieci VPN typu punkt-lokacja w celu dopasowania do uwierzytelnionych zasad użytkownika usługi RADIUS skonfigurowanych po stronie platformy Azure. Te zasady służą do wybierania konfiguracji adresu IP/routingu (przypisanego adresu IP) dla użytkownika.

Pola MS-Azure-Policy-ID muszą być ustawione w następujący sposób:

- Typ dostawcy: 8-bitowa liczba całkowita bez znaku, która musi być ustawiona na 0x41 (liczba całkowita: 65).

- Długość dostawcy: 8-bitowa liczba całkowita bez znaku, która musi być ustawiona na długość ciągu oktetu w wartości specyficznej dla atrybutu i 2.

- Wartość specyficzna dla atrybutu: ciąg oktetu zawierający identyfikator zasad skonfigurowany na serwerze sieci VPN typu punkt-lokacja platformy Azure.

Aby uzyskać informacje o konfiguracji, zobacz RADIUS — konfigurowanie serwera NPS dla atrybutów specyficznych dla dostawcy.

Gdy brama sieci VPN usługi Virtual WAN P2S ma przypisaną konfigurację serwera sieci VPN korzystającą z grup użytkowników/zasad, można utworzyć wiele konfiguracji połączeń sieci VPN punkt-lokacja w bramie.

Każda konfiguracja połączenia może zawierać co najmniej jedną grupę użytkowników konfiguracji serwera sieci VPN. Każda konfiguracja połączenia jest następnie mapowana na co najmniej jedną pulę adresów IP. Użytkownicy, którzy łączą się z tą bramą, są przypisani adres IP na podstawie ich tożsamości, poświadczeń, grupy domyślnej i priorytetu.

W tym przykładzie konfiguracja serwera sieci VPN ma skonfigurowane następujące grupy:

| Wartość domyślna | Priorytet | Nazwa grupy | Typ uwierzytelniania | Wartość elementu członkowskiego |

|---|---|---|---|---|

| Tak | 0 | Projektowanie | Microsoft Entra ID | groupObjectId1 |

| Nie. | 1 | Finance | Microsoft Entra ID | groupObjectId2 |

| Nie. | 2 | PM | Microsoft Entra ID | groupObjectId3 |

Tę konfigurację serwera sieci VPN można przypisać do bramy sieci VPN punkt-lokacja w usłudze Virtual WAN za pomocą:

| Konfigurowanie | Grupy | Pule adresów |

|---|---|---|

| Konfiguracja 0 | Inżynieria, PM | x.x.x.x/yyy |

| Konfiguracja 1 | Finance | a.a.a.a/bb |

Następujący wynik:

- Użytkownicy, którzy łączą się z tą bramą sieci VPN typu punkt-lokacja, zostaną przypisani adres z x.x.x.x.x/y, jeśli są częścią grup inżynieryjnych lub PM Firmy Microsoft Entra.

- Użytkownicy, którzy są częścią grupy Finance Microsoft Entra, są przypisywani adresy IP z a.a.a.a/bb.

- Ponieważ inżynieria jest grupą domyślną, użytkownicy, którzy nie są częścią żadnej skonfigurowanej grupy, zakładają, że są częścią inżynierii i przypisują adres IP z x.x.x.x/yyy.

W tej sekcji wymieniono wymagania dotyczące konfiguracji i ograniczenia dotyczące grup użytkowników i pul adresów IP.

Maksymalna liczba grup: pojedyncza brama sieci VPN P2S może odwoływać się do 90 grup.

Maksymalna liczba członków: całkowita liczba członków zasad/grup we wszystkich grupach przypisanych do bramy wynosi 390.

Wiele przypisań: jeśli grupa jest przypisana do wielu konfiguracji połączeń w tej samej bramie, i jej składowe są liczone wiele razy. Przykład: grupa zasad z 10 członkami przypisanymi do trzech konfiguracji połączenia sieci VPN liczy się jako trzy grupy z 30 członkami, a nie jedną grupą z 10 członkami.

Użytkownicy współbieżni: łączna liczba współbieżnych użytkowników jest określana przez jednostkę skalowania bramy i liczbę adresów IP przydzielonych do każdej grupy użytkowników. Nie jest określana przez liczbę członków zasad/grupy skojarzonych z bramą.

Po utworzeniu grupy w ramach konfiguracji serwera sieci VPN nie można zmodyfikować nazwy i domyślnego ustawienia grupy.

Nazwy grup powinny być unikatowe.

Grupy, które mają niższy priorytet liczbowy, są przetwarzane przed grupami z wyższym priorytetem liczbowym. Jeśli użytkownik łączący jest członkiem wielu grup, brama uzna je za członka grupy o niższym priorytecie liczbowym na potrzeby przypisywania adresów IP.

Nie można usunąć grup używanych przez istniejące bramy sieci VPN typu punkt-lokacja.

Priorytety grup można zmienić, klikając przyciski strzałki w górę w dół odpowiadające tej grupie.

Pule adresów nie mogą nakładać się na pule adresów używane w innych konfiguracjach połączeń (tych samych lub różnych bram) w tej samej wirtualnej sieci WAN.

Pule adresów nie mogą również nakładać się na przestrzenie adresowe sieci wirtualnej, przestrzenie adresowe koncentratora wirtualnego ani adresy lokalne.

Firma Contoso składa się z wielu działów funkcjonalnych, takich jak Finanse, Zasoby ludzkie i Inżynieria. Firma Contoso używa usługi Azure Virtual WAN, aby umożliwić zdalnym pracownikom (użytkownikom) łączenie się z wirtualną siecią WAN i uzyskiwanie dostępu do zasobów hostowanych lokalnie lub w sieci wirtualnej połączonej z koncentratorem wirtualnej sieci WAN.

Firma Contoso ma jednak wewnętrzne zasady zabezpieczeń, w których użytkownicy z działu finansowego mogą uzyskiwać dostęp tylko do niektórych baz danych i maszyn wirtualnych, a użytkownicy z działu kadr mają dostęp do innych poufnych aplikacji.

Firma Contoso może skonfigurować różne grupy użytkowników dla poszczególnych działów funkcjonalnych. Dzięki temu użytkownicy z każdego działu mają przypisane adresy IP ze wstępnie zdefiniowanej puli adresów na poziomie działu.

Administrator sieci firmy Contoso może następnie skonfigurować reguły zapory, sieciowe grupy zabezpieczeń (NSG) lub listy kontroli dostępu (ACL) w celu zezwolenia lub odmowy niektórym użytkownikom dostępu do zasobów na podstawie ich adresów IP.

- Aby utworzyć grupy użytkowników, zobacz Tworzenie grup użytkowników dla sieci VPN użytkownika P2S.