Konfigurowanie połączenia punkt-lokacja na potrzeby dostępu na podstawie użytkowników i grup — uwierzytelnianie firmy Microsoft Entra

Jeśli używasz identyfikatora Entra firmy Microsoft jako metody uwierzytelniania dla P2S, możesz skonfigurować punkt-lokacja, aby zezwolić na inny dostęp dla różnych użytkowników i grup. Jeśli chcesz, aby różne zestawy użytkowników mogły łączyć się z różnymi bramami sieci VPN, możesz zarejestrować wiele aplikacji w usłudze AD i połączyć je z różnymi bramami sieci VPN. Ten artykuł pomaga skonfigurować dzierżawę firmy Microsoft Entra na potrzeby uwierzytelniania P2S firmy Microsoft Entra i utworzyć i zarejestrować wiele aplikacji w identyfikatorze Entra firmy Microsoft w celu umożliwienia różnego dostępu dla różnych użytkowników i grup. Aby uzyskać więcej informacji na temat protokołów i uwierzytelniania punkt-lokacja, zobacz About point-to-site VPN (Informacje o sieci VPN typu punkt-lokacja).

Uwaga

Uwierzytelnianie firmy Microsoft Entra jest obsługiwane tylko w przypadku połączeń protokołu OpenVPN® i wymaga klienta sieci VPN platformy Azure.

Dzierżawa Microsoft Entra

Kroki opisane w tym artykule wymagają dzierżawy firmy Microsoft Entra. Jeśli nie masz dzierżawy usługi Microsoft Entra, możesz go utworzyć, wykonując kroki opisane w artykule Tworzenie nowej dzierżawy . Podczas tworzenia katalogu zanotuj następujące pola:

- Nazwa organizacji

- Początkowa nazwa domeny

Tworzenie użytkowników dzierżawy firmy Microsoft Entra

Utwórz dwa konta w nowo utworzonej dzierżawie firmy Microsoft Entra. Aby uzyskać instrukcje, zobacz Dodawanie lub usuwanie nowego użytkownika.

- Konto administratora globalnego

- Konto użytkownika

Konto administratora globalnego będzie używane do udzielania zgody na rejestrację aplikacji sieci VPN platformy Azure. Konto użytkownika może służyć do testowania uwierzytelniania protokołu OpenVPN.

Przypisz jedną z kont rolę administratora globalnego. Aby uzyskać instrukcje, zobacz Przypisywanie ról administratora i innych niż administrator do użytkowników przy użyciu identyfikatora Entra firmy Microsoft.

Autoryzowanie aplikacji sieci VPN platformy Azure

Zaloguj się w witrynie Azure Portal jako użytkownik, któremu przypisano rolę administratora globalnego.

Następnie udziel zgody administratora dla organizacji. Dzięki temu aplikacja sieci VPN platformy Azure może logować się i odczytywać profile użytkowników. Skopiuj i wklej adres URL odnoszący się do lokalizacji wdrożenia na pasku adresu przeglądarki:

Publiczne

https://login.microsoftonline.com/common/oauth2/authorize?client_id=41b23e61-6c1e-4545-b367-cd054e0ed4b4&response_type=code&redirect_uri=https://portal.azure.com&nonce=1234&prompt=admin_consentAzure Government

https://login.microsoftonline.us/common/oauth2/authorize?client_id=51bb15d4-3a4f-4ebf-9dca-40096fe32426&response_type=code&redirect_uri=https://portal.azure.us&nonce=1234&prompt=admin_consentMicrosoft Cloud (Niemcy)

https://login-us.microsoftonline.de/common/oauth2/authorize?client_id=538ee9e6-310a-468d-afef-ea97365856a9&response_type=code&redirect_uri=https://portal.microsoftazure.de&nonce=1234&prompt=admin_consentPlatforma Microsoft Azure obsługiwana przez firmę 21Vianet

https://login.chinacloudapi.cn/common/oauth2/authorize?client_id=49f817b6-84ae-4cc0-928c-73f27289b3aa&response_type=code&redirect_uri=https://portal.azure.cn&nonce=1234&prompt=admin_consentUwaga

Jeśli używasz konta administratora globalnego, które nie jest natywne dla dzierżawy firmy Microsoft Entra w celu wyrażenia zgody, zastąp ciąg "common" identyfikatorem dzierżawy firmy Microsoft Entra w adresie URL. Może być również konieczne zastąpienie wartości "common" identyfikatorem dzierżawy w niektórych innych przypadkach. Aby uzyskać pomoc dotyczącą znajdowania identyfikatora dzierżawy, zobacz Jak znaleźć identyfikator dzierżawy firmy Microsoft Entra.

Wybierz konto z rolą administratora globalnego, jeśli zostanie wyświetlony monit.

Na żądanej stronie Uprawnienia wybierz pozycję Akceptuj.

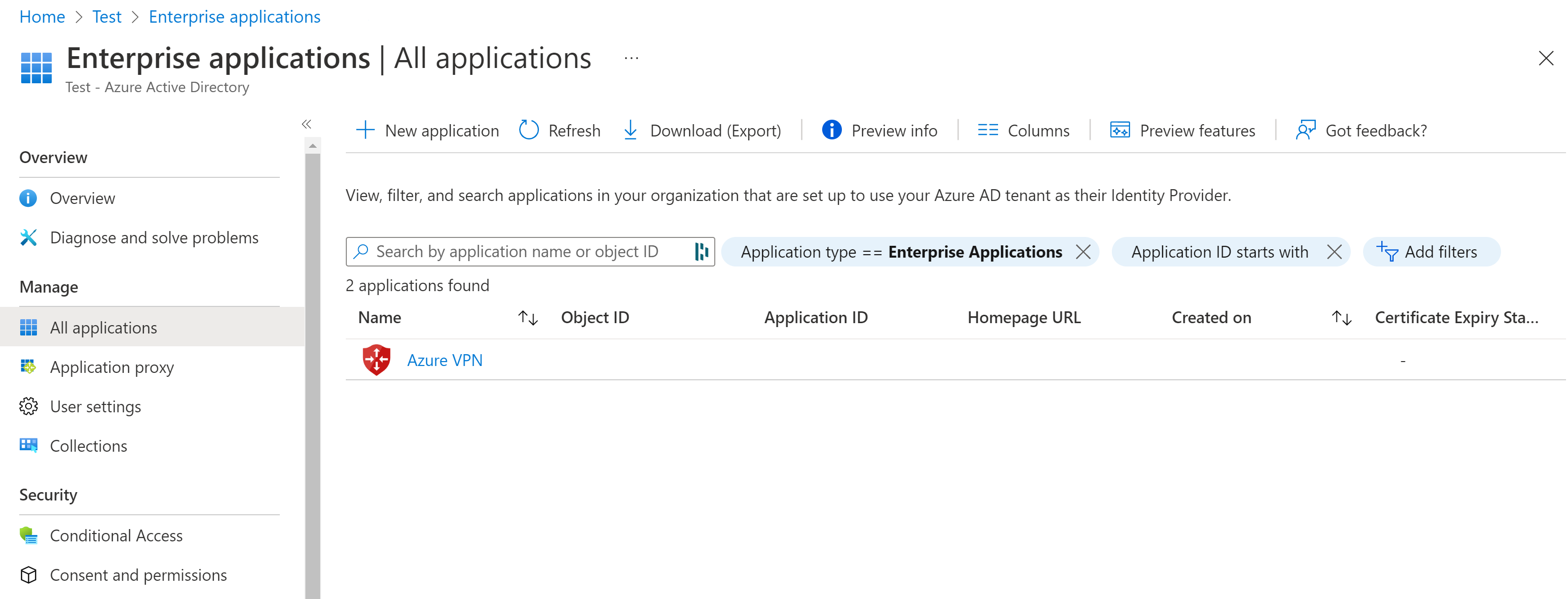

Przejdź do pozycji Microsoft Entra ID. W okienku po lewej stronie kliknij pozycję Aplikacje dla przedsiębiorstw. Zostanie wyświetlona pozycja Sieć VPN platformy Azure.

Rejestrowanie dodatkowych aplikacji

W tej sekcji można zarejestrować dodatkowe aplikacje dla różnych użytkowników i grup. Powtórz kroki, aby utworzyć dowolną liczbę aplikacji, które są wymagane dla wymagań dotyczących zabezpieczeń. Każda aplikacja zostanie skojarzona z bramą sieci VPN i może mieć inny zestaw użytkowników. Z bramą można skojarzyć tylko jedną aplikację.

Dodaj zakres

W witrynie Azure Portal wybierz pozycję Microsoft Entra ID.

W okienku po lewej stronie wybierz pozycję Rejestracje aplikacji.

W górnej części strony Rejestracje aplikacji wybierz pozycję + Nowa rejestracja.

Na stronie Rejestrowanie aplikacji wprowadź nazwę. Na przykład MarketingVPN. Zawsze możesz zmienić nazwę później.

- Wybierz żądane obsługiwane typy kont.

- W dolnej części strony kliknij pozycję Zarejestruj.

Po zarejestrowaniu nowej aplikacji w okienku po lewej stronie kliknij pozycję Uwidocznij interfejs API. Następnie kliknij pozycję + Dodaj zakres.

- Na stronie Dodawanie zakresu pozostaw domyślny identyfikator URI identyfikatora aplikacji.

- Kliknij przycisk Zapisz i kontynuuj.

Strona powraca do strony Dodawanie zakresu . Wypełnij wymagane pola i upewnij się, że stan jest włączony.

Po zakończeniu wypełniania pól kliknij pozycję Dodaj zakres.

Dodaj aplikację kliencką

Na stronie Uwidacznij interfejs API kliknij pozycję + Dodaj aplikację kliencką.

Na stronie Dodawanie aplikacji klienckiej w polu Identyfikator klienta wprowadź następujące wartości w zależności od chmury:

- Publiczna platforma Azure:

41b23e61-6c1e-4545-b367-cd054e0ed4b4 - Azure Government:

51bb15d4-3a4f-4ebf-9dca-40096fe32426 - Azure (Niemcy):

538ee9e6-310a-468d-afef-ea97365856a9 - Platforma Microsoft Azure obsługiwana przez firmę 21Vianet:

49f817b6-84ae-4cc0-928c-73f27289b3aa

- Publiczna platforma Azure:

Zaznacz pole wyboru, aby uwzględnić zakresy autoryzowane . Następnie kliknij pozycję Dodaj aplikację.

Kliknij pozycję Dodaj aplikację.

Identyfikator aplikacji kopiowania (klienta)

Po włączeniu uwierzytelniania w bramie sieci VPN będzie potrzebna wartość Identyfikator aplikacji (klienta), aby wypełnić wartość Odbiorcy dla konfiguracji punkt-lokacja.

Przejdź do strony Przegląd .

Skopiuj identyfikator aplikacji (klienta) ze strony Przegląd i zapisz go, aby później uzyskać dostęp do tej wartości. Te informacje będą potrzebne do skonfigurowania bram sieci VPN.

Przypisywanie użytkowników do aplikacji

Przypisz użytkowników do aplikacji. Jeśli określasz grupę, użytkownik musi być bezpośrednim członkiem grupy. Zagnieżdżone grupy nie są obsługiwane.

- Przejdź do identyfikatora Entra firmy Microsoft i wybierz pozycję Aplikacje dla przedsiębiorstw.

- Z listy znajdź właśnie zarejestrowaną aplikację i kliknij ją, aby ją otworzyć.

- Kliknij pozycję Właściwości. Na stronie Właściwości sprawdź, czy opcja Włączone dla użytkowników do logowania ma wartość Tak. Jeśli nie, zmień wartość na Tak.

- W polu Wymagane przypisanie zmień wartość na Tak. Aby uzyskać więcej informacji na temat tego ustawienia, zobacz Właściwości aplikacji.

- Jeśli wprowadzono zmiany, kliknij przycisk Zapisz , aby zapisać ustawienia.

- W okienku po lewej stronie kliknij pozycję Użytkownicy i grupy. Na stronie Użytkownicy i grupy kliknij pozycję + Dodaj użytkownika/grupę, aby otworzyć stronę Dodawanie przypisania.

- Kliknij link w obszarze Użytkownicy i grupy , aby otworzyć stronę Użytkownicy i grupy . Wybierz użytkowników i grupy, które chcesz przypisać, a następnie kliknij pozycję Wybierz.

- Po zakończeniu wybierania użytkowników i grup kliknij pozycję Przypisz.

Konfigurowanie uwierzytelniania dla bramy

Ważne

Witryna Azure Portal jest w trakcie aktualizowania pól usługi Azure Active Directory do usługi Entra. Jeśli widzisz odwołanie do identyfikatora Entra firmy Microsoft i nie widzisz tych wartości w portalu, możesz wybrać wartości usługi Azure Active Directory.

W tym kroku skonfigurujesz uwierzytelnianie punkt-lokacja firmy Microsoft dla bramy sieci wirtualnej.

Przejdź do bramy sieci wirtualnej. W okienku po lewej stronie kliknij pozycję Konfiguracja punkt-lokacja.

Skonfiguruj następujące wartości:

- Pula adresów: pula adresów klienta

- Typ tunelu: OpenVPN (SSL)

- Typ uwierzytelniania: Microsoft Entra ID

W przypadku wartości Identyfikator entra firmy Microsoft użyj następujących wskazówek dotyczących wartości Dzierżawa, Odbiorcy i Wystawca .

- Dzierżawa:

https://login.microsoftonline.com/{TenantID} - Identyfikator odbiorców: użyj wartości utworzonej w poprzedniej sekcji odpowiadającej identyfikatorowi aplikacji (klienta). Nie używaj identyfikatora aplikacji dla aplikacji Microsoft Entra Enterprise App "Azure VPN" — użyj utworzonego i zarejestrowanego identyfikatora aplikacji. Jeśli zamiast tego użyjesz identyfikatora aplikacji "Azure VPN" microsoft Entra Enterprise App, spowoduje to przyznanie wszystkim użytkownikom dostępu do bramy sieci VPN (co byłoby domyślnym sposobem konfigurowania dostępu), zamiast udzielać tylko użytkownikom przypisanym do utworzonej i zarejestrowanej aplikacji.

- Wystawca:

https://sts.windows.net/{TenantID}dla wartości Wystawca upewnij się, że na końcu znajduje się końcowy / ciąg.

Po zakończeniu konfigurowania ustawień kliknij pozycję Zapisz w górnej części strony.

Pobieranie pakietu konfiguracji profilu klienta sieci VPN platformy Azure

W tej sekcji wygenerujesz i pobierzesz pakiet konfiguracji profilu klienta sieci VPN platformy Azure. Ten pakiet zawiera ustawienia, których można użyć do skonfigurowania profilu klienta sieci VPN platformy Azure na komputerach klienckich.

W górnej części strony konfiguracja punkt-lokacja kliknij pozycję Pobierz klienta sieci VPN. Wygenerowanie pakietu konfiguracji klienta trwa kilka minut.

Przeglądarka wskazuje, że plik zip konfiguracji klienta jest dostępny. Ma ona taką samą nazwę jak brama.

Wyodrębnij pobrany plik zip.

Przejdź do rozpakowanego folderu "AzureVPN".

Zanotuj lokalizację pliku "azurevpnconfig.xml". Azurevpnconfig.xml zawiera ustawienie połączenia sieci VPN. Ten plik można również dystrybuować do wszystkich użytkowników, którzy muszą łączyć się za pośrednictwem poczty e-mail lub innych środków. Aby pomyślnie nawiązać połączenie, użytkownik będzie potrzebować prawidłowych poświadczeń usługi Microsoft Entra. Aby uzyskać więcej informacji, zobacz Pliki konfiguracji profilu klienta sieci VPN platformy Azure na potrzeby uwierzytelniania w usłudze Microsoft Entra.

Następne kroki

- Aby nawiązać połączenie z siecią wirtualną, należy skonfigurować klienta sieci VPN platformy Azure na komputerach klienckich. Zobacz Konfigurowanie klienta sieci VPN dla połączeń sieci VPN punkt-lokacja.

- Aby uzyskać często zadawane pytania, zobacz sekcję Punkt-lokacja w często zadawanych pytaniach dotyczących bramy sieci VPN.