Konfigurowanie połączeń sieci VPN typu lokacja-aktywny-aktywny za pomocą bram sieci VPN platformy Azure

W tym artykule opisano kroki tworzenia połączeń między lokacjami i sieciami wirtualnymi typu aktywne-aktywne i między sieciami wirtualnymi przy użyciu modelu wdrażania Resource Manager i programu PowerShell. Bramę active-active-active można również skonfigurować w Azure Portal.

Informacje o połączeniach obejmujących wiele lokalizacji o wysokiej dostępności

Aby zapewnić wysoką dostępność połączeń między lokalizacjami i sieciami wirtualnymi, należy wdrożyć wiele bram sieci VPN i ustanowić wiele równoległych połączeń między sieciami a platformą Azure. Zobacz Łączność między lokalizacjami o wysokiej dostępności i połączeniami między sieciami wirtualnymi, aby zapoznać się z omówieniem opcji łączności i topologii.

Ten artykuł zawiera instrukcje dotyczące konfigurowania połączenia sieci VPN obejmującego wiele lokalizacji aktywne i aktywne-aktywne między dwiema sieciami wirtualnymi.

- Część 1 . Tworzenie i konfigurowanie bramy sieci VPN platformy Azure w trybie aktywny-aktywny

- Część 2 . Ustanawianie połączeń aktywnych-aktywnych obejmujących wiele lokalizacji

- Część 3 . Ustanawianie połączeń między sieciami wirtualnymi typu aktywny-aktywny

Jeśli masz już bramę sieci VPN, możesz:

Możesz połączyć je ze sobą, aby utworzyć bardziej złożoną topologię sieci o wysokiej dostępności, która spełnia Twoje potrzeby.

Ważne

Tryb aktywny-aktywny jest dostępny dla wszystkich jednostek SKU z wyjątkiem warstwy Podstawowa lub Standardowa. Aby uzyskać więcej informacji, zobacz Ustawienia konfiguracji.

Część 1 . Tworzenie i konfigurowanie bram sieci VPN aktywne-aktywne

Poniższe kroki umożliwiają skonfigurowanie bramy sieci VPN platformy Azure w trybach aktywny-aktywny. Kluczowe różnice między bramami active-active-standby:

- Należy utworzyć dwie konfiguracje adresów IP bramy z dwoma publicznymi adresami IP.

- Należy ustawić flagę EnableActiveActiveFeature.

- Jednostka SKU bramy nie może być w warstwie Podstawowa ani Standardowa.

Pozostałe właściwości są takie same jak bramy nieaktywne-aktywne.

Zanim rozpoczniesz

- Sprawdź, czy masz subskrypcję platformy Azure. Jeśli nie masz jeszcze subskrypcji platformy Azure, możesz aktywować korzyści dla subskrybentów MSDN lub utworzyć bezpłatne konto.

- Jeśli nie chcesz używać Cloud Shell w przeglądarce, musisz zainstalować polecenia cmdlet programu PowerShell w usłudze Azure Resource Manager. Aby uzyskać więcej informacji na temat instalowania poleceń cmdlet programu PowerShell, zobacz Omówienie Azure PowerShell.

Krok 1. Tworzenie i konfigurowanie sieci VNet1

1. Deklarowanie zmiennych

W tym ćwiczeniu zaczniemy od zadeklarowania zmiennych. Jeśli używasz Cloud Shell "Wypróbuj", połączysz się automatycznie ze swoim kontem. Jeśli używasz programu PowerShell lokalnie, skorzystaj z następującego przykładu, aby ułatwić nawiązywanie połączenia:

Connect-AzAccount

Select-AzSubscription -SubscriptionName $Sub1

Poniższy przykład deklaruje zmienne przy użyciu wartości dla tego ćwiczenia. Podczas konfigurowania produktu należy pamiętać o zastąpieniu ich odpowiednimi wartościami. Możesz użyć tych zmiennych, jeśli wykonasz kroki, aby zapoznać się z tego typu konfiguracją. Zmodyfikuj zmienne, a następnie skopiuj je i wklej do konsoli programu PowerShell.

$Sub1 = "Ross"

$RG1 = "TestAARG1"

$Location1 = "West US"

$VNetName1 = "TestVNet1"

$FESubName1 = "FrontEnd"

$BESubName1 = "Backend"

$GWSubName1 = "GatewaySubnet"

$VNetPrefix11 = "10.11.0.0/16"

$VNetPrefix12 = "10.12.0.0/16"

$FESubPrefix1 = "10.11.0.0/24"

$BESubPrefix1 = "10.12.0.0/24"

$GWSubPrefix1 = "10.12.255.0/27"

$VNet1ASN = 65010

$DNS1 = "8.8.8.8"

$GWName1 = "VNet1GW"

$GW1IPName1 = "VNet1GWIP1"

$GW1IPName2 = "VNet1GWIP2"

$GW1IPconf1 = "gw1ipconf1"

$GW1IPconf2 = "gw1ipconf2"

$Connection12 = "VNet1toVNet2"

$Connection151 = "VNet1toSite5_1"

$Connection152 = "VNet1toSite5_2"

2. Utwórz nową grupę zasobów

Użyj następującego przykładu, aby utworzyć nową grupę zasobów:

New-AzResourceGroup -Name $RG1 -Location $Location1

3. Tworzenie sieci TestVNet1

Poniższy przykład tworzy sieć wirtualną o nazwie TestVNet1 i trzy podsieci, jedną o nazwie GatewaySubnet, jedną o nazwie FrontEnd i jedną o nazwie Backend. Podczas zastępowania wartości ważne jest, aby podsieć bramy zawsze nosiła nazwę GatewaySubnet. W przypadku nadania jej innej nazwy proces tworzenia bramy zakończy się niepowodzeniem.

$fesub1 = New-AzVirtualNetworkSubnetConfig -Name $FESubName1 -AddressPrefix $FESubPrefix1

$besub1 = New-AzVirtualNetworkSubnetConfig -Name $BESubName1 -AddressPrefix $BESubPrefix1

$gwsub1 = New-AzVirtualNetworkSubnetConfig -Name $GWSubName1 -AddressPrefix $GWSubPrefix1

New-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1 -Location $Location1 -AddressPrefix $VNetPrefix11,$VNetPrefix12 -Subnet $fesub1,$besub1,$gwsub1

Krok 2. Tworzenie bramy sieci VPN dla sieci TestVNet1 z trybem aktywny-aktywny

1. Tworzenie publicznych adresów IP i konfiguracji adresów IP bramy

Zażądaj przydzielenie dwóch publicznych adresów IP do bramy, którą utworzysz dla sieci wirtualnej. Zdefiniujesz również wymagane konfiguracje podsieci i adresu IP.

$gw1pip1 = New-AzPublicIpAddress -Name $GW1IPName1 -ResourceGroupName $RG1 -Location $Location1 -AllocationMethod Dynamic

$gw1pip2 = New-AzPublicIpAddress -Name $GW1IPName2 -ResourceGroupName $RG1 -Location $Location1 -AllocationMethod Dynamic

$vnet1 = Get-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1

$subnet1 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet1

$gw1ipconf1 = New-AzVirtualNetworkGatewayIpConfig -Name $GW1IPconf1 -Subnet $subnet1 -PublicIpAddress $gw1pip1

$gw1ipconf2 = New-AzVirtualNetworkGatewayIpConfig -Name $GW1IPconf2 -Subnet $subnet1 -PublicIpAddress $gw1pip2

2. Utwórz bramę sieci VPN z konfiguracją aktywne-aktywne

Utwórz bramę sieci wirtualnej dla sieci TestVNet1. Istnieją dwa wpisy GatewayIpConfig, a flaga EnableActiveActiveFeature jest ustawiona. Tworzenie bramy może zająć trochę czasu (co najmniej 45 minut w zależności od wybranej jednostki SKU).

New-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1 -Location $Location1 -IpConfigurations $gw1ipconf1,$gw1ipconf2 -GatewayType Vpn -VpnType RouteBased -GatewaySku VpnGw1 -Asn $VNet1ASN -EnableActiveActiveFeature -Debug

3. Uzyskiwanie publicznych adresów IP bramy i adresu IP elementu równorzędnego protokołu BGP

Po utworzeniu bramy należy uzyskać adres IP elementu równorzędnego BGP w usłudze Azure VPN Gateway. Ten adres jest wymagany do skonfigurowania usługi Azure VPN Gateway jako elementu równorzędnego protokołu BGP dla lokalnych urządzeń sieci VPN.

$gw1pip1 = Get-AzPublicIpAddress -Name $GW1IPName1 -ResourceGroupName $RG1

$gw1pip2 = Get-AzPublicIpAddress -Name $GW1IPName2 -ResourceGroupName $RG1

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1

Użyj następujących poleceń cmdlet, aby wyświetlić dwa publiczne adresy IP przydzielone dla bramy sieci VPN oraz odpowiadające im adresy IP elementu równorzędnego protokołu BGP dla każdego wystąpienia bramy:

PS D:\> $gw1pip1.IpAddress

40.112.190.5

PS D:\> $gw1pip2.IpAddress

138.91.156.129

PS D:\> $vnet1gw.BgpSettingsText

{

"Asn": 65010,

"BgpPeeringAddress": "10.12.255.4,10.12.255.5",

"PeerWeight": 0

}

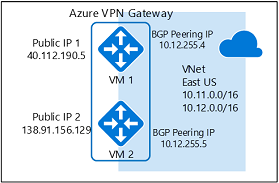

Kolejność publicznych adresów IP dla wystąpień bramy i odpowiadających im adresów komunikacji równorzędnej BGP jest taka sama. W tym przykładzie maszyna wirtualna bramy z publicznym adresem IP 40.112.190.5 używa adresu 10.12.255.4 jako adresu komunikacji równorzędnej BGP, a brama z adresem 138.91.156.129 używa adresu 10.12.255.5. Te informacje są potrzebne podczas konfigurowania lokalnych urządzeń sieci VPN łączących się z bramą aktywne-aktywne. Brama jest pokazana na poniższym diagramie ze wszystkimi adresami:

Po utworzeniu bramy możesz użyć tej bramy do ustanowienia połączenia między sieciami wirtualnymi lub między sieciami wirtualnymi typu aktywny-aktywny-aktywny. W poniższych sekcjach opisano kroki, które należy wykonać w tym ćwiczeniu.

Część 2 . Ustanawianie połączenia obejmującego wiele lokalizacji aktywnych

Aby ustanowić połączenie obejmujące wiele lokalizacji, należy utworzyć bramę sieci lokalnej w celu reprezentowania lokalnego urządzenia sieci VPN oraz połączenie w celu połączenia bramy sieci VPN platformy Azure z bramą sieci lokalnej. W tym przykładzie brama sieci VPN platformy Azure jest w trybie aktywny-aktywny. W związku z tym, mimo że istnieje tylko jedno lokalne urządzenie sieci VPN (brama sieci lokalnej) i jeden zasób połączenia, oba wystąpienia bramy sieci VPN platformy Azure ustanowią tunele sieci VPN typu lokacja-lokacja z urządzeniem lokalnym.

Przed kontynuowaniem upewnij się, że wykonano część 1 tego ćwiczenia.

Krok 1. Tworzenie i konfigurowanie bramy sieci lokalnej

1. Deklarowanie zmiennych

To ćwiczenie będzie nadal kompilować konfigurację pokazaną na diagramie. Należy pamiętać o zastąpieniu przykładowych wartości tymi, które mają zostać użyte w danej konfiguracji.

$RG5 = "TestAARG5"

$Location5 = "West US"

$LNGName51 = "Site5_1"

$LNGPrefix51 = "10.52.255.253/32"

$LNGIP51 = "131.107.72.22"

$LNGASN5 = 65050

$BGPPeerIP51 = "10.52.255.253"

Kilka kwestii, które należy zwrócić uwagę na parametry bramy sieci lokalnej:

- Brama sieci lokalnej może znajdować się w tej samej lub innej lokalizacji i grupie zasobów co brama sieci VPN. W tym przykładzie przedstawiono je w różnych grupach zasobów, ale w tej samej lokalizacji platformy Azure.

- Jeśli istnieje tylko jedno lokalne urządzenie sieci VPN (jak pokazano w przykładzie), połączenie aktywne-aktywne może działać z protokołem BGP lub bez tego protokołu. W tym przykładzie użyto protokołu BGP dla połączenia obejmującego wiele lokalizacji.

- Jeśli protokół BGP jest włączony, prefiksem, który należy zadeklarować dla bramy sieci lokalnej, jest adres hosta adresu IP elementu równorzędnego BGP na urządzeniu sieci VPN. W tym przypadku jest to prefiks /32 "10.52.255.253/32".

- Przypominamy, że należy używać różnych numerów ASN protokołu BGP między sieciami lokalnymi i siecią wirtualną platformy Azure. Jeśli są one takie same, musisz zmienić numer ASN sieci wirtualnej, jeśli lokalne urządzenie sieci VPN używa już numeru ASN do komunikacji równorzędnej z innymi sąsiadami protokołu BGP.

2. Utwórz bramę sieci lokalnej dla lokacji5

Przed kontynuowaniem upewnij się, że nadal masz połączenie z subskrypcją 1. Utwórz grupę zasobów, jeśli nie została jeszcze utworzona.

New-AzResourceGroup -Name $RG5 -Location $Location5

New-AzLocalNetworkGateway -Name $LNGName51 -ResourceGroupName $RG5 -Location $Location5 -GatewayIpAddress $LNGIP51 -AddressPrefix $LNGPrefix51 -Asn $LNGASN5 -BgpPeeringAddress $BGPPeerIP51

Krok 2. Łączenie bramy sieci wirtualnej i bramy sieci lokalnej

1. Pobierz dwie bramy

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1

$lng5gw1 = Get-AzLocalNetworkGateway -Name $LNGName51 -ResourceGroupName $RG5

2. Utwórz połączenie z siecią TestVNet1 do lokacji5

W tym kroku utworzysz połączenie z sieci TestVNet1 do Site5_1 z ustawieniem "EnableBGP" na $True.

New-AzVirtualNetworkGatewayConnection -Name $Connection151 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -LocalNetworkGateway2 $lng5gw1 -Location $Location1 -ConnectionType IPsec -SharedKey 'AzureA1b2C3' -EnableBGP $True

3. Parametry sieci VPN i protokołu BGP dla lokalnego urządzenia sieci VPN

W poniższym przykładzie przedstawiono parametry wprowadzone w sekcji konfiguracji protokołu BGP na lokalnym urządzeniu sieci VPN na potrzeby tego ćwiczenia:

- Site5 ASN : 65050

- Site5 BGP IP : 10.52.255.253

- Prefixes to announce : (for example) 10.51.0.0/16 and 10.52.0.0/16

- Azure VNet ASN : 65010

- Azure VNet BGP IP 1 : 10.12.255.4 for tunnel to 40.112.190.5

- Azure VNet BGP IP 2 : 10.12.255.5 for tunnel to 138.91.156.129

- Static routes : Destination 10.12.255.4/32, nexthop the VPN tunnel interface to 40.112.190.5

Destination 10.12.255.5/32, nexthop the VPN tunnel interface to 138.91.156.129

- eBGP Multihop : Ensure the "multihop" option for eBGP is enabled on your device if needed

Połączenie powinno zostać nawiązane po kilku minutach, a sesja komunikacji równorzędnej BGP zostanie uruchomiona po nawiązaniu połączenia IPsec. W tym przykładzie do tej pory skonfigurowano tylko jedno lokalne urządzenie sieci VPN, co spowodowało następujący diagram:

Krok 3. Łączenie dwóch lokalnych urządzeń sieci VPN z bramą sieci VPN aktywne-aktywne

Jeśli masz dwa urządzenia sieci VPN w tej samej sieci lokalnej, możesz osiągnąć podwójną nadmiarowość, łącząc bramę sieci VPN platformy Azure z drugim urządzeniem sieci VPN.

1. Utwórz drugą bramę sieci lokalnej dla lokacji Site5

Adres IP bramy, prefiks adresu i adres komunikacji równorzędnej protokołu BGP dla drugiej bramy sieci lokalnej nie może nakładać się na poprzednią bramę sieci lokalnej dla tej samej sieci lokalnej.

$LNGName52 = "Site5_2"

$LNGPrefix52 = "10.52.255.254/32"

$LNGIP52 = "131.107.72.23"

$BGPPeerIP52 = "10.52.255.254"

New-AzLocalNetworkGateway -Name $LNGName52 -ResourceGroupName $RG5 -Location $Location5 -GatewayIpAddress $LNGIP52 -AddressPrefix $LNGPrefix52 -Asn $LNGASN5 -BgpPeeringAddress $BGPPeerIP52

2. Połącz bramę sieci wirtualnej i drugą bramę sieci lokalnej

Utwórz połączenie z sieci TestVNet1 do Site5_2 z ustawieniem "EnableBGP" na $True

$lng5gw2 = Get-AzLocalNetworkGateway -Name $LNGName52 -ResourceGroupName $RG5

New-AzVirtualNetworkGatewayConnection -Name $Connection152 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -LocalNetworkGateway2 $lng5gw2 -Location $Location1 -ConnectionType IPsec -SharedKey 'AzureA1b2C3' -EnableBGP $True

3. Parametry sieci VPN i protokołu BGP dla drugiego lokalnego urządzenia sieci VPN

Podobnie w poniższym przykładzie przedstawiono parametry wprowadzone na drugim urządzeniu sieci VPN:

- Site5 ASN : 65050

- Site5 BGP IP : 10.52.255.254

- Prefixes to announce : (for example) 10.51.0.0/16 and 10.52.0.0/16

- Azure VNet ASN : 65010

- Azure VNet BGP IP 1 : 10.12.255.4 for tunnel to 40.112.190.5

- Azure VNet BGP IP 2 : 10.12.255.5 for tunnel to 138.91.156.129

- Static routes : Destination 10.12.255.4/32, nexthop the VPN tunnel interface to 40.112.190.5

Destination 10.12.255.5/32, nexthop the VPN tunnel interface to 138.91.156.129

- eBGP Multihop : Ensure the "multihop" option for eBGP is enabled on your device if needed

Po nawiązaniu połączenia (tuneli) będziesz mieć dwa nadmiarowe urządzenia sieci VPN i tunele łączące sieć lokalną i platformę Azure:

Część 3 — Ustanawianie połączenia między sieciami wirtualnymi typu aktywny-aktywny

W tej sekcji jest tworzone aktywne połączenie między sieciami wirtualnymi przy użyciu protokołu BGP. Poniższe instrukcje są kontynuowane w poprzednich krokach. Należy ukończyć część 1, aby utworzyć i skonfigurować sieć TestVNet1 oraz VPN Gateway przy użyciu protokołu BGP.

Krok 1. Tworzenie sieci TestVNet2 i bramy sieci VPN

Ważne jest, aby upewnić się, że przestrzeń adresowa IP nowej sieci wirtualnej, TestVNet2, nie nakłada się na żadne zakresy sieci wirtualnej.

W tym przykładzie sieci wirtualne należą do tej samej subskrypcji. Możesz skonfigurować połączenia między sieciami wirtualnymi między różnymi subskrypcjami; Aby dowiedzieć się więcej, zobacz Konfigurowanie połączenia między sieciami wirtualnymi . Upewnij się, że podczas tworzenia połączeń w celu włączenia protokołu BGP dodano $True "-EnableBgp".

1. Deklarowanie zmiennych

Należy pamiętać o zastąpieniu przykładowych wartości tymi, które mają zostać użyte w danej konfiguracji.

$RG2 = "TestAARG2"

$Location2 = "East US"

$VNetName2 = "TestVNet2"

$FESubName2 = "FrontEnd"

$BESubName2 = "Backend"

$GWSubName2 = "GatewaySubnet"

$VNetPrefix21 = "10.21.0.0/16"

$VNetPrefix22 = "10.22.0.0/16"

$FESubPrefix2 = "10.21.0.0/24"

$BESubPrefix2 = "10.22.0.0/24"

$GWSubPrefix2 = "10.22.255.0/27"

$VNet2ASN = 65020

$DNS2 = "8.8.8.8"

$GWName2 = "VNet2GW"

$GW2IPName1 = "VNet2GWIP1"

$GW2IPconf1 = "gw2ipconf1"

$GW2IPName2 = "VNet2GWIP2"

$GW2IPconf2 = "gw2ipconf2"

$Connection21 = "VNet2toVNet1"

$Connection12 = "VNet1toVNet2"

2. Utwórz sieć TestVNet2 w nowej grupie zasobów

New-AzResourceGroup -Name $RG2 -Location $Location2

$fesub2 = New-AzVirtualNetworkSubnetConfig -Name $FESubName2 -AddressPrefix $FESubPrefix2

$besub2 = New-AzVirtualNetworkSubnetConfig -Name $BESubName2 -AddressPrefix $BESubPrefix2

$gwsub2 = New-AzVirtualNetworkSubnetConfig -Name $GWSubName2 -AddressPrefix $GWSubPrefix2

New-AzVirtualNetwork -Name $VNetName2 -ResourceGroupName $RG2 -Location $Location2 -AddressPrefix $VNetPrefix21,$VNetPrefix22 -Subnet $fesub2,$besub2,$gwsub2

3. Utwórz bramę sieci VPN active-active dla sieci TestVNet2

Zażądaj przydzielenie dwóch publicznych adresów IP do bramy utworzonej dla sieci wirtualnej. Zdefiniujesz również wymagane konfiguracje podsieci i adresów IP.

$gw2pip1 = New-AzPublicIpAddress -Name $GW2IPName1 -ResourceGroupName $RG2 -Location $Location2 -AllocationMethod Dynamic

$gw2pip2 = New-AzPublicIpAddress -Name $GW2IPName2 -ResourceGroupName $RG2 -Location $Location2 -AllocationMethod Dynamic

$vnet2 = Get-AzVirtualNetwork -Name $VNetName2 -ResourceGroupName $RG2

$subnet2 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet2

$gw2ipconf1 = New-AzVirtualNetworkGatewayIpConfig -Name $GW2IPconf1 -Subnet $subnet2 -PublicIpAddress $gw2pip1

$gw2ipconf2 = New-AzVirtualNetworkGatewayIpConfig -Name $GW2IPconf2 -Subnet $subnet2 -PublicIpAddress $gw2pip2

Utwórz bramę sieci VPN z numerem AS i flagą "EnableActiveActiveFeature". Należy zastąpić domyślną nazwę ASN w bramach sieci VPN platformy Azure. Sieci ASN dla połączonych sieci wirtualnych muszą być inne, aby umożliwić routing BGP i tranzytowy.

New-AzVirtualNetworkGateway -Name $GWName2 -ResourceGroupName $RG2 -Location $Location2 -IpConfigurations $gw2ipconf1,$gw2ipconf2 -GatewayType Vpn -VpnType RouteBased -GatewaySku VpnGw1 -Asn $VNet2ASN -EnableActiveActiveFeature

Krok 2. Łączenie bram TestVNet1 i TestVNet2

W tym przykładzie obie bramy znajdują się w tej samej subskrypcji. Ten krok można wykonać w tej samej sesji programu PowerShell.

1. Pobieranie obu bram

Upewnij się, że logujesz się i łączysz się z subskrypcją 1.

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1

$vnet2gw = Get-AzVirtualNetworkGateway -Name $GWName2 -ResourceGroupName $RG2

2. Tworzenie obu połączeń

W tym kroku utworzysz połączenie z sieci TestVNet1 do sieci TestVNet2 oraz połączenie z sieci TestVNet2 do sieci TestVNet1.

New-AzVirtualNetworkGatewayConnection -Name $Connection12 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -VirtualNetworkGateway2 $vnet2gw -Location $Location1 -ConnectionType Vnet2Vnet -SharedKey 'AzureA1b2C3' -EnableBgp $True

New-AzVirtualNetworkGatewayConnection -Name $Connection21 -ResourceGroupName $RG2 -VirtualNetworkGateway1 $vnet2gw -VirtualNetworkGateway2 $vnet1gw -Location $Location2 -ConnectionType Vnet2Vnet -SharedKey 'AzureA1b2C3' -EnableBgp $True

Ważne

Pamiętaj, aby włączyć protokół BGP dla połączeń OBU.

Po wykonaniu tych kroków połączenie zostanie nawiązane w ciągu kilku minut, a sesja komunikacji równorzędnej BGP będzie działać po zakończeniu połączenia między sieciami wirtualnymi z podwójną nadmiarowością:

Aktualizowanie istniejącej bramy sieci VPN

Po zmianie bramy aktywne-rezerwowej na aktywny-aktywny utworzysz inny publiczny adres IP, a następnie dodaj drugą konfigurację adresu IP bramy. Ta sekcja ułatwia zmianę istniejącej bramy sieci VPN platformy Azure z trybu aktywnego wstrzymania na tryb aktywny-aktywny lub odwrotnie przy użyciu programu PowerShell. Bramę można również zmienić w Azure Portal na stronie Konfiguracja bramy sieci wirtualnej.

Zmienianie bramy aktywne-rezerwowej na bramę aktywne-aktywne

Poniższy przykład konwertuje bramę active-standby na bramę active-active-active.

1. Deklarowanie zmiennych

Zastąp następujące parametry używane w przykładach ustawieniami wymaganymi dla własnej konfiguracji, a następnie zadeklaruj te zmienne.

$GWName = "TestVNetAA1GW"

$VNetName = "TestVNetAA1"

$RG = "TestVPNActiveActive01"

$GWIPName2 = "gwpip2"

$GWIPconf2 = "gw1ipconf2"

Po zadeklarowaniu zmiennych możesz skopiować i wkleić ten przykład do konsoli programu PowerShell.

$vnet = Get-AzVirtualNetwork -Name $VNetName -ResourceGroupName $RG

$subnet = Get-AzVirtualNetworkSubnetConfig -Name 'GatewaySubnet' -VirtualNetwork $vnet

$gw = Get-AzVirtualNetworkGateway -Name $GWName -ResourceGroupName $RG

$location = $gw.Location

2. Utwórz publiczny adres IP, a następnie dodaj drugą konfigurację adresu IP bramy

$gwpip2 = New-AzPublicIpAddress -Name $GWIPName2 -ResourceGroupName $RG -Location $location -AllocationMethod Dynamic

Add-AzVirtualNetworkGatewayIpConfig -VirtualNetworkGateway $gw -Name $GWIPconf2 -Subnet $subnet -PublicIpAddress $gwpip2

3. Włącz tryb aktywny-aktywny i zaktualizuj bramę

W tym kroku włączysz tryb aktywny-aktywny i zaktualizujesz bramę. W tym przykładzie brama sieci VPN używa obecnie starszej jednostki SKU w warstwie Standardowa. Jednak aktywna-aktywna nie obsługuje jednostki SKU w warstwie Standardowa. Aby zmienić rozmiar starszej jednostki SKU na obsługiwaną (w tym przypadku HighPerformance), po prostu określ obsługiwaną starszą jednostkę SKU, której chcesz użyć.

Nie można zmienić starszej jednostki SKU na jedną z nowych jednostek SKU przy użyciu tego kroku. Można zmienić rozmiar starszej jednostki SKU tylko na inną obsługiwaną starszą jednostkę SKU. Na przykład nie można zmienić jednostki SKU z warstwy Standardowa na VpnGw1 (mimo że usługa VpnGw1 jest obsługiwana dla aktywne-aktywne), ponieważ standard jest starszą wersją jednostki SKU, a vpnGw1 to bieżąca jednostka SKU. Aby uzyskać więcej informacji na temat zmiany rozmiaru i migrowania jednostek SKU, zobacz Jednostki SKU bramy.

Jeśli chcesz zmienić rozmiar bieżącej jednostki SKU, na przykład VpnGw1 do sieci VpnGw3, możesz to zrobić za pomocą tego kroku, ponieważ jednostki SKU znajdują się w tej samej rodzinie jednostek SKU. W tym celu należy użyć wartości:

-GatewaySku VpnGw3

Jeśli nie musisz zmieniać rozmiaru bramy, nie musisz określać wartości -GatewaySku. Zwróć uwagę, że w tym kroku należy ustawić obiekt bramy w programie PowerShell, aby wyzwolić rzeczywistą aktualizację. Ta aktualizacja może potrwać od 30 do 45 minut, nawet jeśli nie zmieniasz rozmiaru bramy.

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $gw -EnableActiveActiveFeature -GatewaySku HighPerformance

Zmienianie bramy aktywne-aktywne na bramę z rezerwą aktywną

1. Deklarowanie zmiennych

Zastąp następujące parametry używane w przykładach ustawieniami wymaganymi dla własnej konfiguracji, a następnie zadeklaruj te zmienne.

$GWName = "TestVNetAA1GW"

$RG = "TestVPNActiveActive01"

Po zadeklarowaniu zmiennych pobierz nazwę konfiguracji adresu IP, którą chcesz usunąć.

$gw = Get-AzVirtualNetworkGateway -Name $GWName -ResourceGroupName $RG

$ipconfname = $gw.IpConfigurations[1].Name

2. Usuń konfigurację adresu IP bramy i wyłącz tryb aktywny-aktywny

Użyj tego przykładu, aby usunąć konfigurację adresu IP bramy i wyłączyć tryb aktywny-aktywny. Zwróć uwagę, że należy ustawić obiekt bramy w programie PowerShell, aby wyzwolić rzeczywistą aktualizację.

Remove-AzVirtualNetworkGatewayIpConfig -Name $ipconfname -VirtualNetworkGateway $gw

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $gw -DisableActiveActiveFeature

Ta aktualizacja może potrwać do 30 do 45 minut.

Następne kroki

Po zakończeniu procesu nawiązywania połączenia można dodać do sieci wirtualnych maszyny wirtualne. Kroki opisano w sekcji Tworzenie maszyny wirtualnej.