Protokół BGP i usługa VPN Gateway — informacje

Ten artykuł zawiera omówienie obsługi protokołu BGP (Border Gateway Protocol) w usłudze Azure VPN Gateway.

BGP to standardowy protokół routingu używany często w Internecie do wymiany informacji o routingu i osiągalności między dwiema lub wieloma sieciami. W przypadku użycia w kontekście sieci wirtualnych platformy Azure protokół BGP umożliwia bramom sieci VPN platformy Azure i lokalnym urządzeniom sieci VPN, nazywanym elementami równorzędnymi lub sąsiadami protokołu BGP, wymianę "tras", które będą informować obie bramy o dostępności i osiągalności dla tych prefiksów w celu przejścia przez bramy lub routery. Protokół BGP umożliwia również włączenie routingu tranzytowego między wieloma sieciami poprzez propagowanie tras, których brama BGP uczy się od jednego elementu równorzędnego BGP, we wszystkich innych elementach równorzędnych BGP.

Dlaczego warto używać protokołu BGP?

Protokół BGP stanowi funkcję opcjonalną, której można używać z bramami sieci VPN na platformie Azure opartymi na trasie. Przed włączeniem funkcji należy również upewnić się, że lokalne urządzenia sieci VPN obsługują protokół BGP. Bram sieci VPN na platformie Azure i lokalnych urządzeń sieci VPN można używać także bez protokołu BGP. Jest to odpowiednik używania tras statycznych (bez protokołu BGP) a użycie routingu dynamicznego z protokołem BGP między sieciami a platformą Azure.

Protokół BGP oferuje kilka zalet i nowych możliwości:

Obsługa automatycznych i elastycznych aktualizacji prefiksów

W przypadku protokołu BGP wystarczy zadeklarować minimalny prefiks dla określonego elementu równorzędnego protokołu BGP za pośrednictwem tunelu sieci VPN protokołu IPsec S2S. Może to być nawet sam prefiks hosta (/32) adresu IP elementu równorzędnego BGP dla lokalnego urządzenia sieci VPN. Można określić, które prefiksy sieci lokalnej mają być ogłaszane na platformie Azure w celu umożliwienia dostępu sieci wirtualnej Azure.

Można również anonsować większe prefiksy, które mogą zawierać niektóre prefiksy adresów sieci wirtualnej, takie jak duża prywatna przestrzeń adresów IP (na przykład 10.0.0.0/8). Należy pamiętać, że prefiksy nie mogą być identyczne z żadnym z prefiksów sieci wirtualnej. Trasy identyczne z prefiksami w sieci wirtualnej zostaną odrzucone.

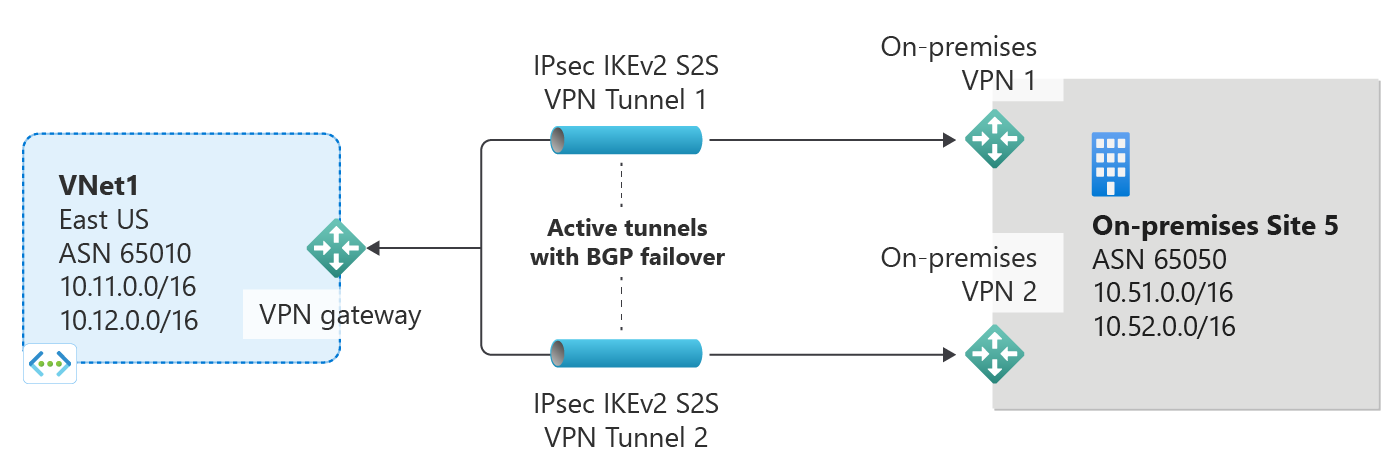

Obsługa wielu tuneli między siecią wirtualną i lokacją lokalną z funkcją automatycznego trybu failover w oparciu o protokół BGP

Można utworzyć wiele połączeń między swoją siecią wirtualną na platformie Azure i lokalnymi urządzeniami sieci VPN w tej samej lokalizacji. Ta funkcja pozwala korzystać z wielu tuneli (ścieżek) między dwiema sieciami w konfiguracji aktywne/aktywne. Jeśli jeden z tuneli zostanie odłączony, odpowiednie trasy zostaną wycofane za pośrednictwem protokołu BGP, a ruch automatycznie przesuwa się do pozostałych tuneli.

Na poniższym diagramie przedstawiono prosty przykład tej konfiguracji charakteryzującej się wysoką dostępnością:

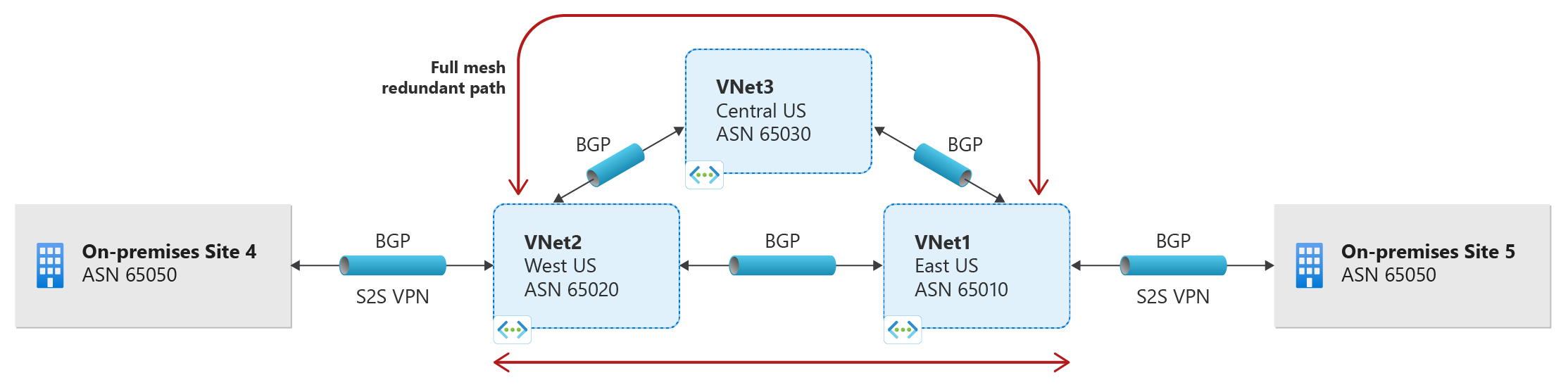

Obsługa routingu tranzytowego między sieciami lokalnymi i wieloma sieciami wirtualnymi na platformie Azure

Protokół BGP umożliwia wielu bramom uczenie i propagowanie prefiksów z różnych sieci niezależnie od tego, czy są połączone bezpośrednio, czy pośrednio. Umożliwia to realizowany przy użyciu bram sieci VPN na platformie Azure routing tranzytowy między lokalnymi lokacjami lub w obrębie wielu sieci wirtualnych Azure.

Na poniższym diagramie przedstawiono przykład topologii z wieloma przeskokami z wielu ścieżek, która umożliwia przesyłanie ruchu między dwiema sieciami lokalnymi za pośrednictwem bram sieci VPN na platformie Azure w ramach usługi Microsoft Networks:

Często zadawane pytania dotyczące protokołu BGP

Zobacz często zadawane pytania dotyczące protokołu BGP VPN Gateway, aby uzyskać odpowiedzi na często zadawane pytania.

Następne kroki

Zobacz How to configure BGP for Azure VPN Gateway (Jak skonfigurować protokół BGP dla usługi Azure VPN Gateway), aby uzyskać instrukcje konfigurowania protokołu BGP dla połączeń obejmujących wiele lokalizacji i połączeń między sieciami wirtualnymi.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla