Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

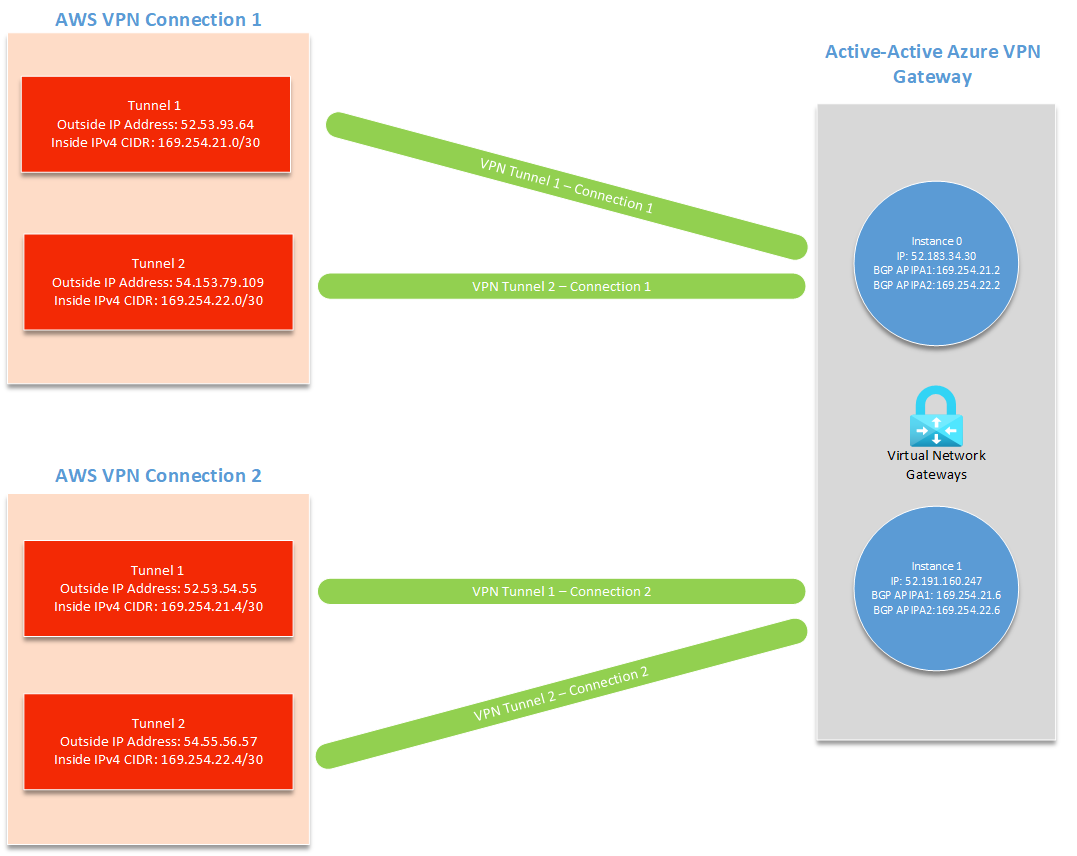

W tym artykule przedstawiono sposób konfigurowania połączenia BGP między platformą Azure i usługami Amazon Web Services (AWS). Użyjesz bramy VPN platformy Azure z włączonym protokołem BGP i trybem aktywnym-aktywnym oraz wirtualnej bramy prywatnej platformy AWS z dwoma połączeniami typu punkt końcowy-punkt końcowy.

Architektura

W ramach tej konfiguracji utworzysz następujące zasoby:

Azure

- Jedna sieć wirtualna

- Jedna brama sieci wirtualnej z włączonym protokołem active-active i BGP

- Cztery bramy sieci lokalnej

- Cztery połączenia międzylokacyjne

AWS

- Jedna wirtualna chmura prywatna (VPC)

- Jedna wirtualna brama prywatna

- Dwie bramy klienta

- Dwa połączenia typu lokacja-lokacja, z których każdy ma dwa tunele (łącznie cztery tunele)

Połączenie typu lokacja-lokacja na platformie AWS ma dwa tunele, z których każdy ma własny zewnętrzny adres IP i wewnętrzny CIDR dla IPv4 (używany dla APIPA BGP). Aktywna pasywna brama sieci VPN obsługuje tylko jeden niestandardowy interfejs API protokołu BGP. Aby połączyć się z wieloma tunelami AWS, należy włączyć active-active w bramie sieci VPN platformy Azure.

Po stronie platformy AWS tworzysz bramę klienta i połączenie typu site-to-site dla każdej z dwóch instancji bramy VPN Azure (łącznie cztery tunele wychodzące). Na platformie Azure należy utworzyć cztery bramy sieci lokalnej i cztery połączenia, aby odbierać te cztery tunele platformy AWS.

Wybieranie adresów APIPA protokołu BGP

W ramach tego samouczka możesz użyć następujących wartości dla konfiguracji interfejsu APIPA protokołu BGP.

| Tunel | Niestandardowy adres IP BGP APIPA platformy Azure | Adres IP peera BGP w AWS | AwS wewnątrz protokołu IPv4 CIDR |

|---|---|---|---|

| Tunel AWS 1 do instancji Azure 0 | 169.254.21.2 | 169.254.21.1 | 169.254.21.0/30 |

| Tunel AWS 2 do instancji Azure 0 | 169.254.22.2 | 169.254.22.1 | 169.254.22.0/30 |

| Tunel AWS 1 do instancji Azure 1 | 169.254.21.6 | 169.254.21.5 | 169.254.21.4/30 |

| Tunel AWS 2 do instancji Azure 1 | 169.254.22.6 | 169.254.22.5 | 169.254.22.4/30 |

Możesz również skonfigurować własne niestandardowe adresy APIPA. Platforma AWS wymaga /30 Inside IPv4 CIDR w zakresie APIPA 169.254.0.0/16 dla każdego tunelu. Ta CIDR musi również znajdować się w zarezerwowanym przez Azure zakresie APIPA dla sieci VPN, czyli od 169.254.21.0 do 169.254.22.255. AWS używa pierwszego adresu IP /30 wewnątrz CIDR, a Azure używa drugiego. Oznacza to, że musisz zarezerwować miejsce dla dwóch adresów IP w usłudze AWS /30 CIDR.

Jeśli na przykład ustawisz wartość CIDR wewnątrz protokołu IPv4 platformy AWS na 169.254.21.0/30, platforma AWS używa adresu IP protokołu BGP 169.254.21.1, a platforma Azure używa adresu IP 169.254.21.2.

Ważne

- Adresy APIPA nie mogą nakładać się między lokalnymi urządzeniami sieci VPN i wszystkimi połączonymi bramami sieci VPN platformy Azure.

- Jeśli zdecydujesz się skonfigurować wiele adresów równorzędnych APIPA BGP w bramie VPN, musisz również skonfigurować wszystkie obiekty połączenia z wybranym przez ciebie adresem IP. Jeśli tego nie zrobisz, wszystkie połączenia używają pierwszego adresu IP apiPA na liście niezależnie od liczby adresów IP.

Wymagania wstępne

Musisz mieć zarówno konto platformy Azure, jak i konto platformy AWS z aktywną subskrypcją. Jeśli nie masz jeszcze subskrypcji platformy Azure, możesz aktywować korzyści dla subskrybentów MSDN lub utworzyć bezpłatne konto.

Część 1. Tworzenie aktywne-aktywnej bramy VPN w Azure

Tworzenie sieci wirtualnej

Utwórz sieć prywatną. Aby uzyskać instrukcje, zobacz Samouczek Site-to-Site.

W tym ćwiczeniu użyjemy następujących przykładowych wartości:

- Subskrypcja: jeśli masz więcej niż jedną subskrypcję, sprawdź, czy używasz odpowiedniej subskrypcji.

- Grupa zasobów: TestRG1

- Nazwa: VNet1

- Lokalizacja: Wschodnie stany USA

- Przestrzeń adresowa IPv4: 10.1.0.0/16

- Nazwa podsieci: FrontEnd

- Zakres adresów podsieci: 10.1.0.0/24

Stwórz aktywno-aktywną bramę VPN z BGP

W tej sekcji utworzysz bramę sieci VPN w trybie active-active. Aby uzyskać instrukcje, zobacz Samouczek Site-to-Site.

W tym ćwiczeniu użyjemy następujących przykładowych wartości:

Nazwa: VNet1GW

Region: Wschodnie stany USA

Typ bramy: VPN

Typ sieci VPN: oparta na trasach

SKU: VpnGw2AZ

Generacja: Generacja2

Sieć wirtualna: VNet1

Zakres adresów podsieci dla bramy: 10.1.1.0/24

Publiczny adres IP: utwórz nowy

Publiczny adres IP: VNet1GWpip

Strefa dostępności: Strefa redundantna

Włącz tryb aktywny-aktywny: włączony

DRUGI PUBLICZNY ADRES IP: Utwórz nowy

Nazwa publicznego adresu IP 2: VNet1GWpip2

Strefa dostępności: Strefa redundantna

Wartości protokołu BGP: podczas konfigurowania protokołu BGP należy zwrócić uwagę na następujące ustawienia:

Wybierz Włączone dla Konfiguracja BGP, aby wyświetlić sekcję konfiguracji BGP.

Wypełnij numer ASN (numer systemu autonomicznego ). Ta nazwa ASN musi być inna niż nazwa ASN używana przez platformę AWS.

- Przykład: 65000

Dodaj dwa adresy do niestandardowego adresu IP APIPA BGP w usłudze Azure. Uwzględnij adresy IP dla tunelem AWS 1 do instancji Azure 0 oraz tunelem AWS 2 do instancji Azure 0 z wybranej konfiguracji usługi APIPA. Drugie dane wejściowe pojawią się dopiero po dodaniu pierwszego adresu IP APIPA BGP.

- Przykład: 169.254.21.2, 169.254.22.2

Dodaj dwa adresy do drugiego niestandardowego adresu IP APIPA BGP w Azure. Dołącz adresy IP dla tunelu AWS Tunnel 1 do wystąpienia platformy Azure 1 i tunelu AWS 2 do wystąpienia platformy Azure 1 z wybranej konfiguracji usługi APIPA. Drugie dane wejściowe pojawią się dopiero po dodaniu pierwszego adresu IP APIPA BGP.

- Przykład: 169.254.21.6, 169.254.22.6

Wybierz pozycję Przejrzyj i utwórz , aby uruchomić walidację. Po zakończeniu walidacji wybierz pozycję Utwórz , aby wdrożyć bramę sieci VPN. Tworzenie bramy często może trwać 45 minut lub dłużej, w zależności od wybranego modelu SKU bramy. Stan wdrożenia można zobaczyć na stronie Przegląd twojej bramy sieciowej.

Aby wyświetlić publiczne adresy IP przypisane do bramy, przejdź do bramy sieci wirtualnej w portalu i przejdź do >.

Część 2. Nawiązywanie połączenia z bramą sieci VPN z poziomu platformy AWS

W tej sekcji połączysz się z bramą sieci VPN platformy Azure z poziomu platformy AWS. Aby uzyskać zaktualizowane instrukcje, zawsze zapoznaj się z oficjalną dokumentacją platformy AWS.

Utwórz VPC

Utwórz maszynę wirtualną VPC przy użyciu następujących wartości i najnowszej dokumentacji platformy AWS.

- Nazwa: VPC1

- CIDR block: 10.2.0.0/16

Upewnij się, że blok CIDR nie nakłada się na sieć wirtualną utworzoną na platformie Azure.

Tworzenie wirtualnej bramy prywatnej

Utwórz wirtualną bramę prywatną przy użyciu następujących wartości i najnowszej dokumentacji platformy AWS.

- Nazwa: AzureGW

- ASN: domyślna nazwa ASN firmy Amazon (64512)

- VPC: dołączone do VPC1

Jeśli zdecydujesz się używać niestandardowej nazwy ASN, upewnij się, że jest ona inna niż nazwa ASN użyta na platformie Azure.

Włącz propagację tras

Włącz propagację tras w wirtualnej bramie prywatnej przy użyciu najnowszej dokumentacji platformy AWS.

Utwórz bramy klientów

Utwórz dwie bramy klienta przy użyciu następujących wartości i najnowszej dokumentacji platformy AWS.

Ustawienia bramy sieciowej klienta 1:

- Nazwa: ToAzureInstance0

- Routing: dynamiczny

- BGP ASN: 65000 (numer ASN dla bramy sieci VPN platformy Azure)

- Adres IP: pierwszy publiczny adres IP Twojej bramy sieci VPN platformy Azure

Ustawienia bramy klienta 2:

- Nazwa: ToAzureInstance1

- Routing: dynamiczny

- BGP ASN: 65000 (numer ASN dla bramy sieci VPN platformy Azure)

- Adres IP: drugi publiczny adres IP bramy sieci VPN platformy Azure

Możesz znaleźć swój publiczny adres IP oraz drugi publiczny adres IP na platformie Azure w sekcji Konfiguracja bramy sieci wirtualnej.

Tworzenie połączeń VPN typu site-to-site

Utwórz dwa połączenia sieci VPN typu lokacja-lokacja przy użyciu następujących wartości i najnowszej dokumentacji platformy AWS.

Ustawienia połączenia między lokalizacjami 1:

- Nazwa: ToAzureInstance0

- Typ bramy docelowej: wirtualna brama prywatna

- Wirtualna brama prywatna: AzureGW

- Brama klienta: istniejąca

- Brama Klienta: ToAzureInstance0

- Opcje routingu: dynamiczne (wymaga protokołu BGP)

- Lokalna sieć IPv4 CIDR: 0.0.0.0/0

- Wersja tunelu IP: IPv4

- Wewnątrz protokołu IPv4 CIDR dla tunelu 1: 169.254.21.0/30

- Klucz wstępny dla tunelu 1: wybierz bezpieczny klucz

- Wewnątrz protokołu IPv4 CIDR dla tunelu 2: 169.254.22.0/30

- Klucz wstępny dla tunelu 2: wybierz bezpieczny klucz

- Akcja uruchamiania: Uruchom

Ustawienia połączenia między lokalizacjami 2:

- Nazwa: ToAzureInstance1

- Typ bramy docelowej: wirtualna brama prywatna

- Wirtualna brama prywatna: AzureGW

- Brama klienta: istniejąca

- Brama klienta: DoAzureInstance1

- Opcje routingu: dynamiczne (wymaga protokołu BGP)

- Lokalna sieć IPv4 CIDR: 0.0.0.0/0

- Wersja tunelu IP: IPv4

- Wewnętrzny zakres IPv4 CIDR dla tunelu 1: 169.254.21.4/30

- Klucz wstępny dla tunelu 1: wybierz bezpieczny klucz

- Wewnętrzny adres IPv4 CIDR dla tunelu 2: 169.254.22.4/30

- Klucz wstępny dla tunelu 2: wybierz bezpieczny klucz

- Akcja uruchamiania: Uruchom

W przypadku wewnętrznego IPv4 CIDR dla tunelu 1 i wewnętrznego IPv4 CIDR dla tunelu 2 dla obu połączeń zapoznaj się z konfiguracją APIPA, którą wybrałeś.

Część 3. Nawiązywanie połączenia z bramami klientów platformy AWS z platformy Azure

Następnie połączysz tunele AWS z platformą Azure. Dla każdego z czterech tuneli będziesz mieć zarówno bramę sieci lokalnej, jak i połączenie między lokalizacjami.

Ważne

Powtórz poniższe sekcje dla każdego z czterech tuneli AWS, używając ich odpowiednich zewnętrznych adresów IP.

Tworzenie bram sieci lokalnej

Powtórz te instrukcje, aby utworzyć każdą bramę sieci lokalnej.

W portalu Azure przejdź do zasobu lokalnej bramy sieciowej z witryny Marketplace i wybierz Utwórz.

Wybierz tę samą subskrypcję, grupę zasobów i region , który został użyty do utworzenia bramy sieci wirtualnej.

Wprowadź nazwę bramy sieci lokalnej.

Pozostaw wartość Adres IP jako punkt końcowy Endpoint.

W polu Adres IP wprowadź zewnętrzny adres IP (z platformy AWS) dla tworzonego tunelu.

Pozostaw przestrzeń adresową jako pustą i wybierz pozycję Zaawansowane.

Na karcie Zaawansowane skonfiguruj następujące ustawienia:

- Wybierz pozycję Tak , aby skonfigurować ustawienia protokołu BGP.

- W polu Numer systemu autonomicznego (ASN) wprowadź numer ASN dla wirtualnej sieci prywatnej platformy AWS. Użyj numeru ASN 64512, jeśli pozostawisz swój ASN jako domyślną wartość AWS.

- W przypadku adresu IP peera BGP wprowadź adres IP peera BGP platformy AWS na podstawie wybranej konfiguracji APIPA.

Tworzenie połączeń

Powtórz te kroki, aby utworzyć każde z wymaganych połączeń.

Otwórz stronę bramy sieci wirtualnej, przejdź do strony Połączenia .

Na stronie Połączenia wybierz + Dodaj.

Na stronie Podstawy wypełnij następujące wartości:

- Typ połączenia: siedziba-siedziba (IPsec)

- Nazwa: wprowadź nazwę połączenia. Przykład: AWSTunnel1toAzureInstance0.

Na stronie Ustawienia wypełnij następujące wartości:

- Brama sieci wirtualnej: wybierz bramę sieci VPN.

- Brama sieci lokalnej: wybierz utworzoną bramę sieci lokalnej.

- Wprowadź klucz współużytkowany (PSK), który pasuje do klucza wstępnego wprowadzonego podczas nawiązywania połączeń platformy AWS.

- Włącz protokół BGP: wybierz, aby włączyć.

- Włącz niestandardowe adresy BGP: wybierz tę opcję, aby włączyć.

W obszarze Niestandardowe adresy protokołu BGP:

- Wprowadź niestandardowy adres BGP na podstawie konfiguracji APIPA, którą wybrałeś.

- Niestandardowy adres BGP (wewnętrzny IPv4 CIDR w AWS) musi być zgodny z zewnętrznym adresem IP w AWS, który określiłeś w lokalnej bramie sieciowej używanej do tego połączenia.

- Będzie używany tylko jeden z dwóch niestandardowych adresów BGP, w zależności od tunelu, dla którego jest on określony.

- Do nawiązywania połączenia z platformy AWS z pierwszym publicznym adresem IP bramy sieci VPN (wystąpienie 0) używany jest tylko podstawowy niestandardowy adres BGP.

- Do nawiązywania połączenia z platformy AWS do drugiego publicznego adresu IP bramy sieci VPN (wystąpienie 1) jest używany tylko pomocniczy niestandardowy adres BGP.

- Pozostaw inny adres niestandardowy BGP jako domyślny.

Jeśli użyto domyślnej konfiguracji APIPA, możesz użyć następujących adresów.

Tunel Główny dedykowany adres BGP Zapasowy niestandardowy adres BGP Tunel AWS 1 do instancji Azure 0 169.254.21.2 Nieużytne (wybierz 169.254.21.6) Tunel AWS 2 do instancji Azure 0 169.254.22.2 Nieużytne (wybierz 169.254.21.6) Tunel AWS 1 do instancji Azure 1 Nieużytne (wybierz 169.254.21.2) 169.254.21.6 Tunel AWS 2 do instancji Azure 1 Nieużytne (wybierz 169.254.21.2) 169.254.22.6 Skonfiguruj wymienione poniżej ustawienia:

- FastPath: pozostaw wartość domyślną (zaznaczoną)

- Zasady protokołu IPsec/IKE: domyślne

- Użyj selektora ruchu opartego na zasadach: Wyłącz

- Limit czasu usługi DPD w sekundach: pozostaw wartość domyślną

- Tryb Połączenia: możesz wybrać dowolną z dostępnych opcji (Domyślny, Tylko Inicjator, Tylko Odpowiadający). Aby uzyskać więcej informacji, zobacz Ustawienia usługi VPN Gateway — tryby połączenia.

Wybierz pozycję Zapisz.

Przejrzyj + utwórz, aby utworzyć połączenie.

Powtórz te kroki, aby utworzyć dodatkowe połączenia.

Przed przejściem do następnej sekcji sprawdź, czy masz bramę sieci lokalnej i połączenie dla każdego z czterech tuneli platformy AWS.

Część 4: (Opcjonalnie) Sprawdzanie stanu połączeń

Sprawdzanie stanu połączeń na platformie Azure

Otwórz stronę bramy sieci wirtualnej, przejdź do strony Połączenia .

Sprawdź, czy wszystkie 4 połączenia są wyświetlane jako Połączone.

Sprawdź stan peerów BGP w Azure

Otwórz stronę dla swojej bramy sieci wirtualnej, przejdź do strony punktów równorzędnych BGP.

W tabeli BGP Peers sprawdź, czy wszystkie połączenia z określonym adresem równorzędnym są wyświetlane jako Połączone i wymieniają trasy.

Sprawdzanie stanu połączeń na platformie AWS

- Otwieranie konsoli amazon VPC

- W panelu nawigacyjnym wybierz pozycję Połączenia Site-to-Site VPN.

- Wybierz pierwsze połączenie, a następnie wybierz kartę Szczegóły tunelu.

- Sprawdź, czy Status obu tuneli jest UP.

- Sprawdź, czy w sekcji Szczegóły obu tuneli są widoczne jedna lub więcej tras BGP.

Następne kroki

Aby uzyskać więcej informacji na temat usługi VPN Gateway, zobacz często zadawane pytania.