Tworzenie zasad zapory aplikacji internetowej dla usługi Application Gateway

Kojarzenie zasad zapory aplikacji internetowej z odbiornikami umożliwia ochronę wielu lokacji za pojedynczą zaporą aplikacji internetowej za pomocą różnych zasad. Jeśli na przykład istnieje pięć witryn za zaporą aplikacji internetowej, możesz mieć pięć oddzielnych zasad zapory aplikacji internetowej (po jednym dla każdego odbiornika), aby dostosować wykluczenia, reguły niestandardowe i zarządzane zestawy reguł dla jednej witryny bez wpływu na pozostałe cztery. Jeśli chcesz zastosować pojedyncze zasady do wszystkich witryn, możesz po prostu skojarzyć zasady z usługą Application Gateway, a nie poszczególnymi odbiornikami, aby zastosować ją globalnie. Zasady można również stosować do reguły routingu opartej na ścieżkach.

Możesz ustawić dowolną liczbę zasad. Po utworzeniu zasad należy skojarzyć ją z usługą Application Gateway, aby mogła zostać w życie, ale może być skojarzona z dowolną kombinacją usługi Application Gateway i odbiorników.

Jeśli usługa Application Gateway ma skojarzone zasady, a następnie skojarzysz inne zasady z odbiornikiem w tej usłudze Application Gateway, zasady odbiornika zostaną zastosowane, ale tylko dla odbiorników, do których są przypisane. Zasady usługi Application Gateway nadal mają zastosowanie do wszystkich innych odbiorników, które nie mają przypisanych do nich określonych zasad.

Uwaga

Po skojarzeniu zasad zapory z zaporą aplikacji internetowej zawsze muszą istnieć zasady skojarzone z tą zaporą aplikacji internetowej. Możesz zastąpić te zasady, ale całkowite usunięcie skojarzenia zasad z zapory aplikacji internetowej nie jest obsługiwane.

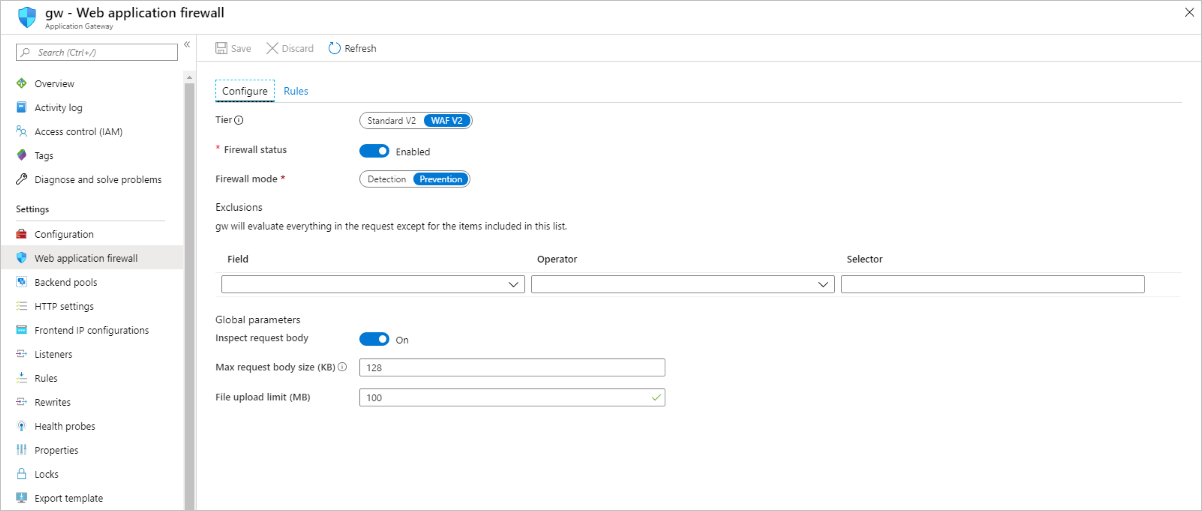

Wszystkie nowe ustawienia zapory aplikacji internetowej zapory aplikacji internetowej (reguły niestandardowe, konfiguracje zarządzanego zestawu reguł, wykluczenia itp.) działają wewnątrz zasad zapory aplikacji internetowej. Jeśli masz istniejącą zaporę aplikacji internetowej, te ustawienia mogą nadal istnieć w konfiguracji zapory aplikacji internetowej. Aby uzyskać instrukcje dotyczące przechodzenia do nowych zasad zapory aplikacji internetowej, zobacz Uaktualnianie konfiguracji zapory aplikacji internetowej do zasad zapory aplikacji internetowej w dalszej części tego artykułu.

Zasady zapory aplikacji internetowej muszą być w stanie włączonym, aby sprawdzić ruch żądań, rejestrować zdarzenia i podejmować działania na żądaniach. Zasady zapory aplikacji internetowej w trybie wykrywania będą rejestrować zdarzenia, gdy reguły zapory aplikacji internetowej są wyzwalane, ale nie będą podejmować żadnych innych działań. Zasady w trybie zapobiegania będą podejmować działania dotyczące żądań, a także rejestrować zdarzenie w dziennikach.

Tworzenie zasady

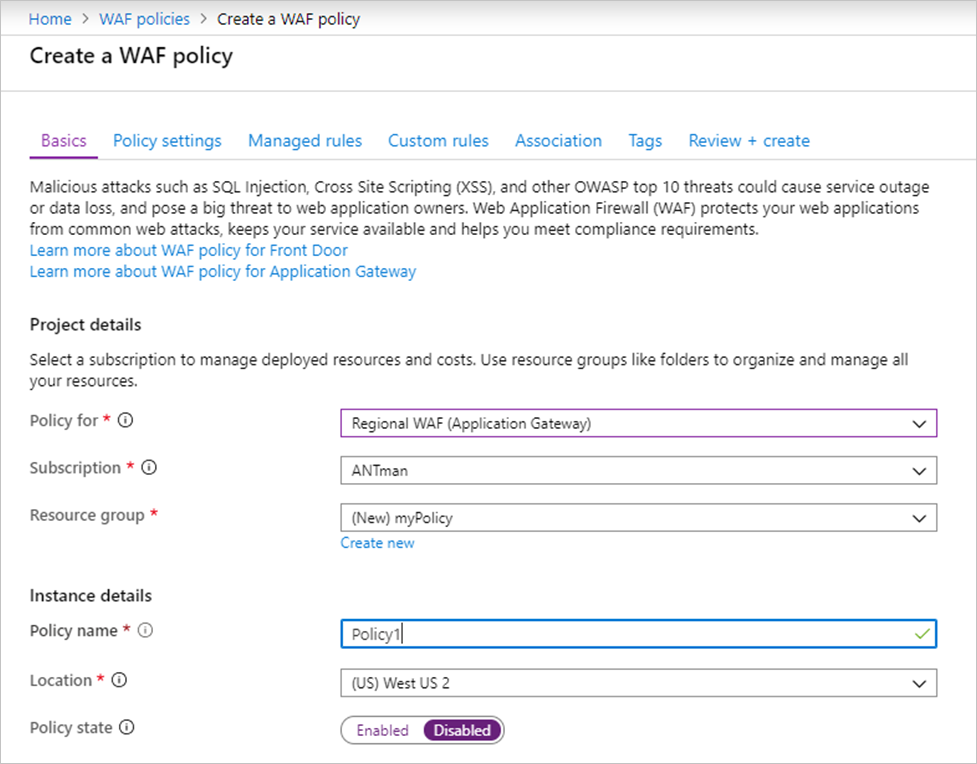

Najpierw utwórz podstawowe zasady zapory aplikacji internetowej z zarządzanym domyślnym zestawem reguł (DRS) przy użyciu witryny Azure Portal.

W lewej górnej części portalu wybierz pozycję Utwórz zasób. Wyszukaj zaporę aplikacji internetowej, wybierz pozycję Zapora aplikacji internetowej, a następnie wybierz pozycję Utwórz.

Na stronie Tworzenie zasad zapory aplikacji internetowej na karcie Podstawy wprowadź lub wybierz następujące informacje i zaakceptuj wartości domyślne pozostałych ustawień:

Ustawienie Wartość Zasady dla Regionalna zapora aplikacji internetowej (Application Gateway) Subskrypcja Wybierz nazwę subskrypcji Grupa zasobów Wybierz grupę zasobów Nazwa zasady Wpisz unikatową nazwę zasad zapory aplikacji internetowej. Na karcie Skojarzenie wybierz pozycję Dodaj skojarzenie, a następnie wybierz jedno z następujących ustawień:

Ustawienie Wartość Application Gateway Wybierz bramę aplikacji, a następnie wybierz pozycję Dodaj. Odbiornik HTTP Wybierz bramę aplikacji, wybierz odbiorniki, a następnie wybierz pozycję Dodaj. Ścieżka trasy Wybierz bramę aplikacji, wybierz odbiornik, wybierz regułę routingu, a następnie wybierz pozycję Dodaj. Uwaga

Jeśli przypiszesz zasady do usługi Application Gateway (lub odbiornika), która ma już zasady, oryginalne zasady zostaną zastąpione i zastąpione przez nowe zasady.

Wybierz pozycję Przeglądanie i tworzenie, a następnie wybierz pozycję Utwórz.

Konfigurowanie reguł zapory aplikacji internetowej (opcjonalnie)

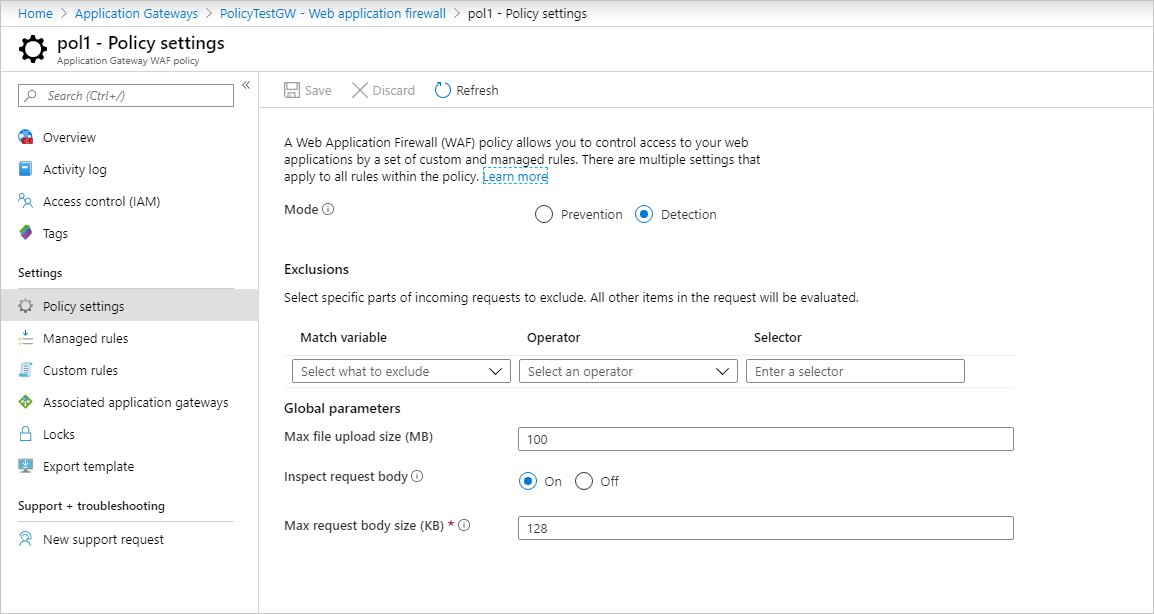

Podczas tworzenia zasad zapory aplikacji internetowej domyślnie jest ona w trybie wykrywania . W trybie wykrywania zapora aplikacji internetowej nie blokuje żadnych żądań. Zamiast tego zgodne reguły zapory aplikacji internetowej są rejestrowane w dziennikach zapory aplikacji internetowej. Aby wyświetlić zaporę aplikacji internetowej w działaniu, możesz zmienić ustawienia trybu na Zapobieganie. W trybie zapobiegania zgodne reguły zdefiniowane w wybranych zestawach reguł zarządzanych firmy Microsoft są blokowane i/lub rejestrowane w dziennikach zapory aplikacji internetowej.

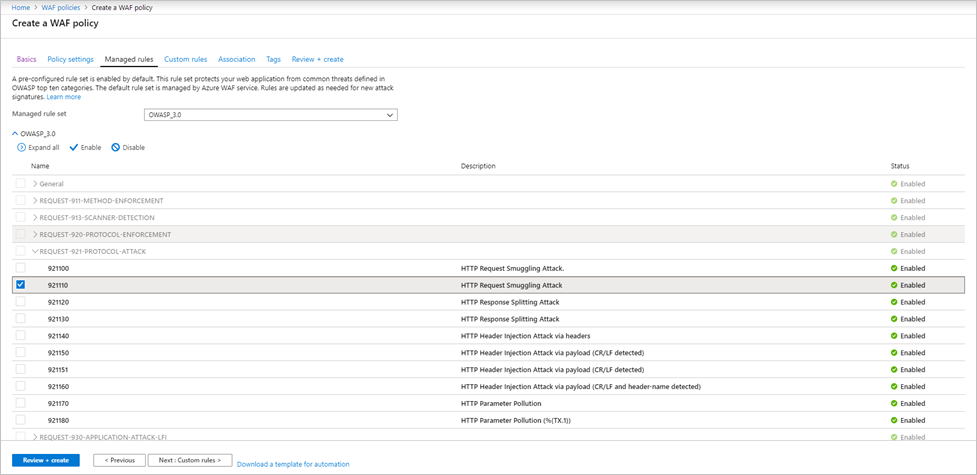

Reguły zarządzane

Reguły OWASP zarządzane przez platformę Azure są domyślnie włączone. Aby wyłączyć pojedynczą regułę w grupie reguł, rozwiń reguły w tej grupie reguł, zaznacz pole wyboru przed numerem reguły, a następnie wybierz pozycję Wyłącz na powyższej karcie.

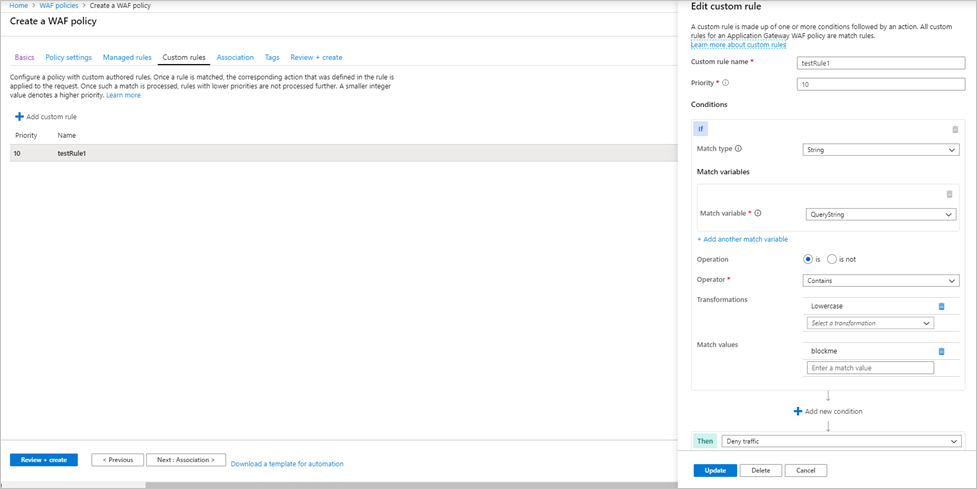

Reguły niestandardowe

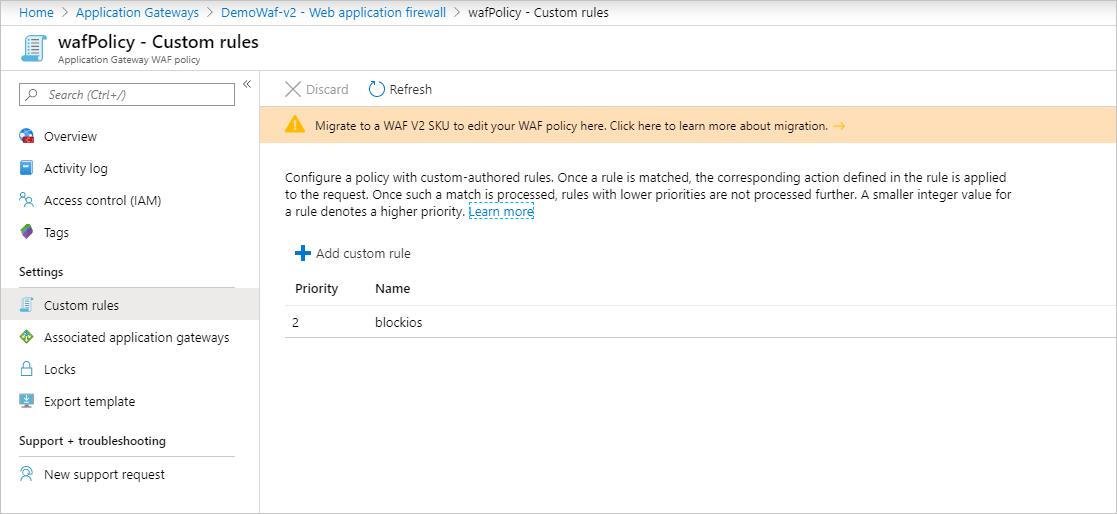

Aby utworzyć regułę niestandardową, wybierz pozycję Dodaj regułę niestandardową na karcie Reguły niestandardowe. Spowoduje to otwarcie strony konfiguracji reguły niestandardowej. Poniższy zrzut ekranu przedstawia przykładową regułę niestandardową skonfigurowaną do blokowania żądania, jeśli ciąg zapytania zawiera blok tekstu.

Uaktualnianie konfiguracji zapory aplikacji internetowej do zasad zapory aplikacji internetowej

Jeśli masz istniejącą zaporę aplikacji internetowej, możesz zauważyć pewne zmiany w portalu. Najpierw należy określić, jakiego rodzaju zasady zostały włączone w zaporze aplikacji internetowej. Istnieją trzy potencjalne stany:

- Brak zasad zapory aplikacji internetowej

- Zasady tylko reguł niestandardowych

- Zasady zapory aplikacji internetowej

Możesz określić stan, w którym znajduje się zapora aplikacji internetowej, przeglądając go w portalu. Jeśli ustawienia zapory aplikacji internetowej są widoczne i można je zmienić z poziomu widoku usługi Application Gateway, zapora aplikacji internetowej jest w stanie 1.

Jeśli wybierzesz zaporę aplikacji internetowej i zostanie wyświetlona skojarzona zasada, zapora aplikacji internetowej jest w stanie 2 lub 3. Po przejściu do zasad, jeśli są wyświetlane tylko reguły niestandardowe i skojarzone bramy aplikacji, to są to zasady tylko reguły niestandardowe.

Jeśli zostaną również wyświetlone ustawienia zasad i reguły zarządzane, będzie to pełne zasady zapory aplikacji internetowej.

Uaktualnianie do zasad zapory aplikacji sieci Web

Jeśli masz tylko zasady zapory aplikacji internetowej dla reguł niestandardowych, możesz przejść do nowych zasad zapory aplikacji internetowej. W przyszłości zasady zapory obsługują ustawienia zasad zapory aplikacji internetowej, zarządzane zestawy reguł, wykluczenia i wyłączone grupy reguł. Zasadniczo wszystkie konfiguracje zapory aplikacji internetowej, które zostały wcześniej wykonane w usłudze Application Gateway, są teraz wykonywane za pomocą zasad zapory aplikacji internetowej.

Edycje reguły niestandardowej tylko zasady zapory aplikacji internetowej są wyłączone. Aby edytować wszystkie ustawienia zapory aplikacji internetowej, takie jak wyłączanie reguł, dodawanie wykluczeń itp., należy uaktualnić do nowego zasobu zasad zapory najwyższego poziomu.

W tym celu utwórz zasady zapory aplikacji internetowej i skojarz je z wybranymi usługami Application Gateway i odbiornikami. Te nowe zasady muszą być dokładnie takie same jak bieżąca konfiguracja zapory aplikacji internetowej, co oznacza, że każda reguła niestandardowa, wykluczenie, wyłączona reguła itp. musi zostać skopiowana do nowych tworzonych zasad. Po utworzeniu zasad skojarzonych z usługą Application Gateway możesz nadal wprowadzać zmiany w regułach i ustawieniach zapory aplikacji internetowej. Można to również zrobić za pomocą programu Azure PowerShell. Aby uzyskać więcej informacji, zobacz Kojarzenie zasad zapory aplikacji internetowej z istniejącą usługą Application Gateway.

Opcjonalnie możesz użyć skryptu migracji w celu uaktualnienia do zasad zapory aplikacji internetowej. Aby uzyskać więcej informacji, zobacz Uaktualnianie zasad zapory aplikacji internetowej przy użyciu programu Azure PowerShell.

Tryb wymuszenia

Jeśli nie chcesz kopiować wszystkiego do zasad, które są dokładnie takie same jak bieżąca konfiguracja, możesz ustawić zaporę aplikacji internetowej w tryb "force". Uruchom następujący kod programu Azure PowerShell, aby wymusić tryb zapory aplikacji internetowej. Następnie można skojarzyć dowolne zasady zapory aplikacji internetowej z zaporą aplikacji internetowej, nawet jeśli nie ma dokładnie tych samych ustawień co konfiguracja.

$appgw = Get-AzApplicationGateway -Name <your Application Gateway name> -ResourceGroupName <your Resource Group name>

$appgw.ForceFirewallPolicyAssociation = $true

Następnie wykonaj kroki, aby skojarzyć zasady zapory aplikacji internetowej z bramą aplikacji. Aby uzyskać więcej informacji, zobacz Kojarzenie zasad zapory aplikacji internetowej z istniejącą usługą Application Gateway.

Następne kroki

Dowiedz się więcej o grupach reguł i regułach CRS zapory aplikacji internetowej.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla