Zagadnienia dotyczące zabezpieczeń obciążeń usługi Azure VMware Solution

W tym artykule omówiono obszar projektowania zabezpieczeń obciążenia usługi Azure VMware Solution. W dyskusji omówiono różne środki ułatwiające zabezpieczanie i ochronę obciążeń usługi Azure VMware Solution. Te środki pomagają chronić infrastrukturę, dane i aplikacje. Takie podejście do zabezpieczeń jest całościowe i jest zgodne z podstawowymi priorytetami organizacji.

Zabezpieczanie rozwiązania Azure VMware Solution wymaga wspólnego modelu odpowiedzialności, w którym platformy Microsoft Azure i VMware są odpowiedzialne za niektóre aspekty zabezpieczeń. Aby wdrożyć odpowiednie środki zabezpieczeń, należy zapewnić jasne zrozumienie wspólnego modelu odpowiedzialności i współpracy między zespołami IT, oprogramowaniem VMware i firmą Microsoft.

Zarządzanie zgodnością i ładem

Wpływ: Bezpieczeństwo, Doskonałość operacyjna

Aby uniknąć błędu usuwania chmury prywatnej, użyj blokad zasobów, aby zabezpieczyć zasoby przed niechcianym usunięciem lub zmianą. Można je ustawić na poziomie subskrypcji, grupy zasobów lub zasobu oraz usuwać bloki, modyfikacje lub oba te elementy.

Ważne jest również wykrywanie niezgodnych serwerów. W tym celu można użyć usługi Azure Arc. Usługa Azure Arc rozszerza możliwości i usługi zarządzania platformy Azure na środowiska lokalne lub wielochmurowe. Usługa Azure Arc udostępnia widok z jednym okienkiem na potrzeby stosowania aktualizacji i poprawek, zapewniając scentralizowane zarządzanie serwerem i nadzór. Wynikiem jest spójne środowisko zarządzania składnikami z platformy Azure, systemów lokalnych i rozwiązania Azure VMware Solution.

Zalecenia

- Umieść blokadę zasobów w grupie zasobów, która hostuje chmurę prywatną, aby zapobiec przypadkowemu usunięciu.

- Skonfiguruj maszyny wirtualne gościa rozwiązania Azure VMware Solution jako serwery z obsługą usługi Azure Arc. Aby zapoznać się z metodami, których można użyć do łączenia maszyn, zobacz Opcje wdrażania agenta połączonego z platformą Azure.

- Wdrażanie certyfikowanego rozwiązania innej firmy lub usługi Azure Arc dla rozwiązania Azure VMware Solution (wersja zapoznawcza).

- Użyj usługi Azure Policy dla serwerów z obsługą usługi Azure Arc, aby przeprowadzać inspekcję i wymuszać mechanizmy kontroli zabezpieczeń na maszynach wirtualnych gościa usługi Azure VMware Solution.

Ochrona systemu operacyjnego gościa

Wpływ: zabezpieczenia

Jeśli nie wprowadzasz poprawek i regularnie aktualizujesz system operacyjny, narażasz go na luki w zabezpieczeniach i narażasz całą platformę na ryzyko. W przypadku regularnego stosowania poprawek system jest aktualny. W przypadku korzystania z rozwiązania do ochrony punktów końcowych możesz zapobiec atakom typowym wektorom ataków ukierunkowanym na system operacyjny. Ważne jest również, aby regularnie przeprowadzać skanowania i oceny luk w zabezpieczeniach. Te narzędzia ułatwiają identyfikowanie i korygowanie słabych stron zabezpieczeń i luk w zabezpieczeniach.

Microsoft Defender dla Chmury oferuje unikatowe narzędzia zapewniające zaawansowaną ochronę przed zagrożeniami w rozwiązaniu Azure VMware Solution i lokalnych maszynach wirtualnych, w tym:

- Monitorowanie integralności plików.

- Wykrywanie ataków bez plików.

- Ocena poprawek systemu operacyjnego.

- Ocena błędu konfiguracji zabezpieczeń.

- Ocena programu Endpoint Protection.

Zalecenia

- Zainstaluj agenta zabezpieczeń platformy Azure na maszynach wirtualnych gościa usługi Azure VMware Solution za pośrednictwem usługi Azure Arc dla serwerów, aby monitorować je pod kątem konfiguracji zabezpieczeń i luk w zabezpieczeniach.

- Skonfiguruj maszyny usługi Azure Arc, aby automatycznie utworzyć skojarzenie z domyślną regułą zbierania danych dla Defender dla Chmury.

- W ramach subskrypcji używanej do wdrażania i uruchamiania chmury prywatnej usługi Azure VMware Solution użyj planu Defender dla Chmury obejmującego ochronę serwera.

- Jeśli masz maszyny wirtualne gościa z rozszerzonymi korzyściami zabezpieczeń w chmurze prywatnej usługi Azure VMware Solution, regularnie wdrażaj aktualizacje zabezpieczeń. Użyj Narzędzie do zarządzania aktywacją zbiorczą, aby wdrożyć te aktualizacje.

Szyfruj dane

Wpływ: Bezpieczeństwo, Doskonałość operacyjna

Szyfrowanie danych jest ważnym aspektem ochrony obciążenia usługi Azure VMware Solution przed nieautoryzowanym dostępem i zachowaniem integralności poufnych danych. Szyfrowanie obejmuje dane magazynowane w systemach i danych przesyłanych.

Zalecenia

- Szyfrowanie magazynów danych VMware vSAN przy użyciu kluczy zarządzanych przez klienta w celu szyfrowania danych magazynowanych.

- Użyj natywnych narzędzi szyfrowania, takich jak Funkcja BitLocker, aby szyfrować maszyny wirtualne gościa.

- Użyj natywnych opcji szyfrowania bazy danych dla baz danych uruchamianych na maszynach wirtualnych gościa usługi Azure VMware Solution w chmurze prywatnej. Na przykład można użyć funkcji Transparent Data Encryption (TDE) dla programu SQL Server.

- Monitorowanie działań bazy danych pod kątem podejrzanych działań. Można użyć natywnych narzędzi do monitorowania baz danych, takich jak SQL Server Activity Monitor.

Implementowanie zabezpieczeń sieciowych

Wpływ: doskonałość operacyjna

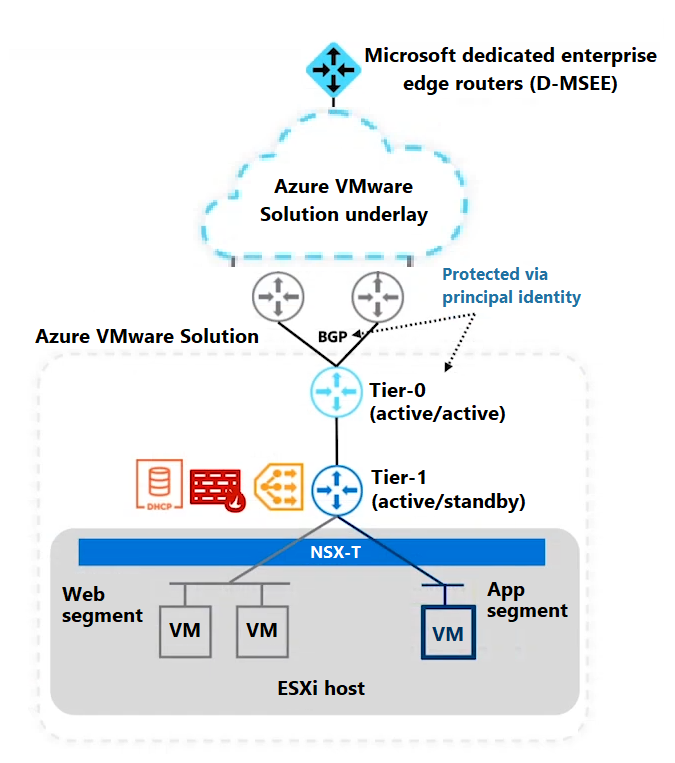

Celem zabezpieczeń sieci jest zapobieganie nieautoryzowanemu dostępowi do składników usługi Azure VMware Solution. Jedną z metod osiągnięcia tego celu jest zaimplementowanie granic za pośrednictwem segmentacji sieci. Ta praktyka pomaga wyizolować aplikacje. W ramach segmentacji wirtualna sieć LAN działa w warstwie łącza danych. Ta wirtualna sieć LAN zapewnia fizyczne rozdzielenie maszyn wirtualnych przez podzielenie sieci fizycznej na sieci logiczne w celu oddzielenia ruchu.

Następnie tworzone są segmenty w celu zapewnienia zaawansowanych funkcji zabezpieczeń i routingu. Na przykład warstwa aplikacji, sieci Web i bazy danych może mieć oddzielne segmenty w architekturze trójwarstwowej. Aplikacja może dodać poziom mikrosegmentacji przy użyciu reguł zabezpieczeń, aby ograniczyć komunikację sieciową między maszynami wirtualnymi w każdym segmencie.

Routery warstwy 1 znajdują się przed segmentami. Te routery zapewniają możliwości routingu w centrum danych zdefiniowanym programowo (SDDC). Można wdrożyć wiele routerów warstwy 1, aby rozdzielić różne zestawy segmentów lub osiągnąć określony routing. Załóżmy na przykład, że chcesz ograniczyć ruch wschodnio-zachodni, który przepływa do i z obciążeń produkcyjnych, programistycznych i testowych. Za pomocą warstw rozproszonych poziom-1 można segmentować i filtrować ten ruch na podstawie określonych reguł i zasad.

Zalecenia

- Używaj segmentów sieci do logicznego oddzielania i monitorowania składników.

- Używaj funkcji mikrosegmentacji, które są natywne dla centrum danych VMware NSX-T, aby ograniczyć komunikację sieciową między składnikami aplikacji.

- Użyj scentralizowanego urządzenia routingu, aby zabezpieczyć i zoptymalizować routing między segmentami.

- Używaj rozsyłanych routerów warstwy 1, gdy segmentacja sieci jest sterowana przez zasady zabezpieczeń lub sieci organizacji, wymagania dotyczące zgodności, jednostki biznesowe, działy lub środowiska.

Korzystanie z systemu wykrywania i zapobiegania włamaniom (IDPS)

Wpływ: zabezpieczenia

Dostawcy tożsamości mogą pomóc w wykrywaniu i zapobieganiu atakom opartym na sieci oraz złośliwym działaniu w środowisku rozwiązania Azure VMware Solution.

Zalecenia

- Użyj rozproszonej zapory centrum danych VMware NSX-T, aby uzyskać pomoc w wykrywaniu złośliwych wzorców i złośliwego oprogramowania w ruchu wschodnio-zachodnim między składnikami rozwiązania Azure VMware Solution.

- Użyj usługi platformy Azure, takiej jak Azure Firewall lub certyfikowanego urządzenia WUS innej firmy działającego na platformie Azure lub w rozwiązaniu Azure VMware Solution.

Używanie kontroli dostępu opartej na rolach (RBAC) i uwierzytelniania wieloskładnikowego

Wpływ: Bezpieczeństwo, doskonałość operacyjna

Zabezpieczenia tożsamości pomagają kontrolować dostęp do obciążeń chmury prywatnej usługi Azure VMware Solution i aplikacji uruchamianych na nich. Kontrola dostępu oparta na rolach umożliwia przypisywanie ról i uprawnień odpowiednich dla określonych użytkowników i grup. Te role i uprawnienia są przyznawane na podstawie zasady najniższych uprawnień.

Możesz wymusić uwierzytelnianie wieloskładnikowe na potrzeby uwierzytelniania użytkowników, aby zapewnić dodatkową warstwę zabezpieczeń przed nieautoryzowanym dostępem. Różne metody uwierzytelniania wieloskładnikowego, takie jak powiadomienia wypychane na urządzenia przenośne, oferują wygodne środowisko użytkownika, a także pomagają zapewnić silne uwierzytelnianie. Rozwiązanie Azure VMware Solution można zintegrować z usługą Microsoft Entra ID, aby scentralizować zarządzanie użytkownikami i korzystać z zaawansowanych funkcji zabezpieczeń firmy Microsoft. Przykłady funkcji obejmują zarządzanie tożsamościami uprzywilejowanymi, uwierzytelnianie wieloskładnikowe i dostęp warunkowy.

Zalecenia

- Użyj usługi Microsoft Entra Privileged Identity Management, aby zezwolić na dostęp ograniczony czas do witryny Azure Portal i operacji okienka sterowania. Użyj historii inspekcji usługi Privileged Identity Management, aby śledzić operacje wykonywane na kontach z wysokimi uprawnieniami.

- Zmniejsz liczbę kont Microsoft Entra, które mogą:

- Uzyskaj dostęp do witryny Azure Portal i interfejsów API.

- Przejdź do chmury prywatnej usługi Azure VMware Solution.

- Przeczytaj konta administratora programu VMware vCenter Server i VMware NSX-T Data Center.

- Rotacja poświadczeń konta lokalnego

cloudadmindla programu VMware vCenter Server i centrum danych VMware NSX-T, aby zapobiec niewłaściwemu użyciu i nadużyciom tych kont administracyjnych. Używaj tych kont tylko w scenariuszach z przerwami . Utwórz grupy serwerów i użytkowników programu VMware vCenter Server i przypisz im tożsamości z zewnętrznych źródeł tożsamości. Użyj tych grup i użytkowników dla określonych operacji VMware vCenter Server i VMware NSX-T Data Center. - Użyj scentralizowanego źródła tożsamości do konfigurowania usług uwierzytelniania i autoryzacji dla maszyn wirtualnych gościa i aplikacji.

Monitorowanie zabezpieczeń i wykrywanie zagrożeń

Wpływ: Bezpieczeństwo, doskonałość operacyjna

Monitorowanie zabezpieczeń i wykrywanie zagrożeń obejmują wykrywanie zmian stanu zabezpieczeń obciążeń chmury prywatnej usługi Azure VMware Solution i reagowanie na nie. Ważne jest, aby przestrzegać najlepszych rozwiązań branżowych i przestrzegać wymagań prawnych, w tym:

- Health Insurance Portability and Accountability Act (HIPAA).

- Payment Card Industry Data Security Standards (PCI DSS).

Za pomocą narzędzia do zarządzania informacjami i zdarzeniami zabezpieczeń (SIEM) lub usługi Microsoft Sentinel można agregować, monitorować i analizować dzienniki zabezpieczeń oraz zdarzenia. Te informacje ułatwiają wykrywanie potencjalnych zagrożeń i reagowanie na nie. Regularne przeprowadzanie przeglądów inspekcji pomaga również zapobiec zagrożeniom. Gdy regularnie monitorujesz środowisko usługi Azure VMware Solution, jesteś w lepszej sytuacji, aby upewnić się, że jest ona zgodna ze standardami zabezpieczeń i zasadami.

Zalecenia

- Automatyzowanie odpowiedzi na zalecenia z Defender dla Chmury przy użyciu następujących zasad platformy Azure:

- Automatyzacja przepływu pracy dla alertów zabezpieczeń

- Automatyzacja przepływu pracy dla zaleceń dotyczących zabezpieczeń

- Automatyzacja przepływu pracy na potrzeby zmian zgodności z przepisami

- Wdróż usługę Microsoft Sentinel i ustaw lokalizację docelową w obszarze roboczym usługi Log Analytics, aby zbierać dzienniki z maszyn wirtualnych gościa usługi Azure VMware Solution w chmurze prywatnej.

- Użyj łącznika danych, aby połączyć usługę Microsoft Sentinel i Defender dla Chmury.

- Automatyzowanie odpowiedzi na zagrożenia przy użyciu podręczników usługi Microsoft Sentinel i reguł usługi Azure Automation.

Ustanawianie punktu odniesienia zabezpieczeń

Wpływ: zabezpieczenia

Test porównawczy zabezpieczeń w chmurze firmy Microsoft zawiera zalecenia dotyczące sposobu zabezpieczania rozwiązań w chmurze na platformie Azure. Ten punkt odniesienia zabezpieczeń stosuje mechanizmy kontroli zdefiniowane przez test porównawczy zabezpieczeń w chmurze firmy Microsoft w wersji 1.0 do usługi Azure Policy.

Zalecenia

- Aby ułatwić ochronę obciążenia, zastosuj zalecenia podane w punkcie odniesienia zabezpieczeń platformy Azure dla rozwiązania Azure VMware Solution.

Następne kroki

Po zapoznaniu się z najlepszymi rozwiązaniami dotyczącymi zabezpieczania rozwiązania Azure VMware Solution zbadaj procedury zarządzania operacyjnego w celu osiągnięcia doskonałości biznesowej.

Użyj narzędzia do oceny, aby ocenić wybory projektowe.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla