Tworzenie zasad aplikacji w zapewnianiu ładu aplikacji

Oprócz wbudowanego zestawu funkcji do wykrywania nietypowego zachowania aplikacji i generowania alertów na podstawie algorytmów uczenia maszynowego zasady ładu aplikacji umożliwiają:

Określ warunki, według których ład aplikacji powiadamia o zachowaniu aplikacji na potrzeby automatycznego lub ręcznego korygowania.

Wymuszanie zasad zgodności aplikacji dla organizacji.

Użyj ładu aplikacji, aby utworzyć zasady OAuth dla aplikacji połączonych z usługą Microsoft Entra ID, Google Workspace i Salesforce.

Tworzenie zasad aplikacji OAuth dla identyfikatora Entra firmy Microsoft

W przypadku aplikacji połączonych z identyfikatorem Entra firmy Microsoft utwórz zasady aplikacji na podstawie udostępnionych szablonów, które można dostosować lub utwórz własne niestandardowe zasady aplikacji.

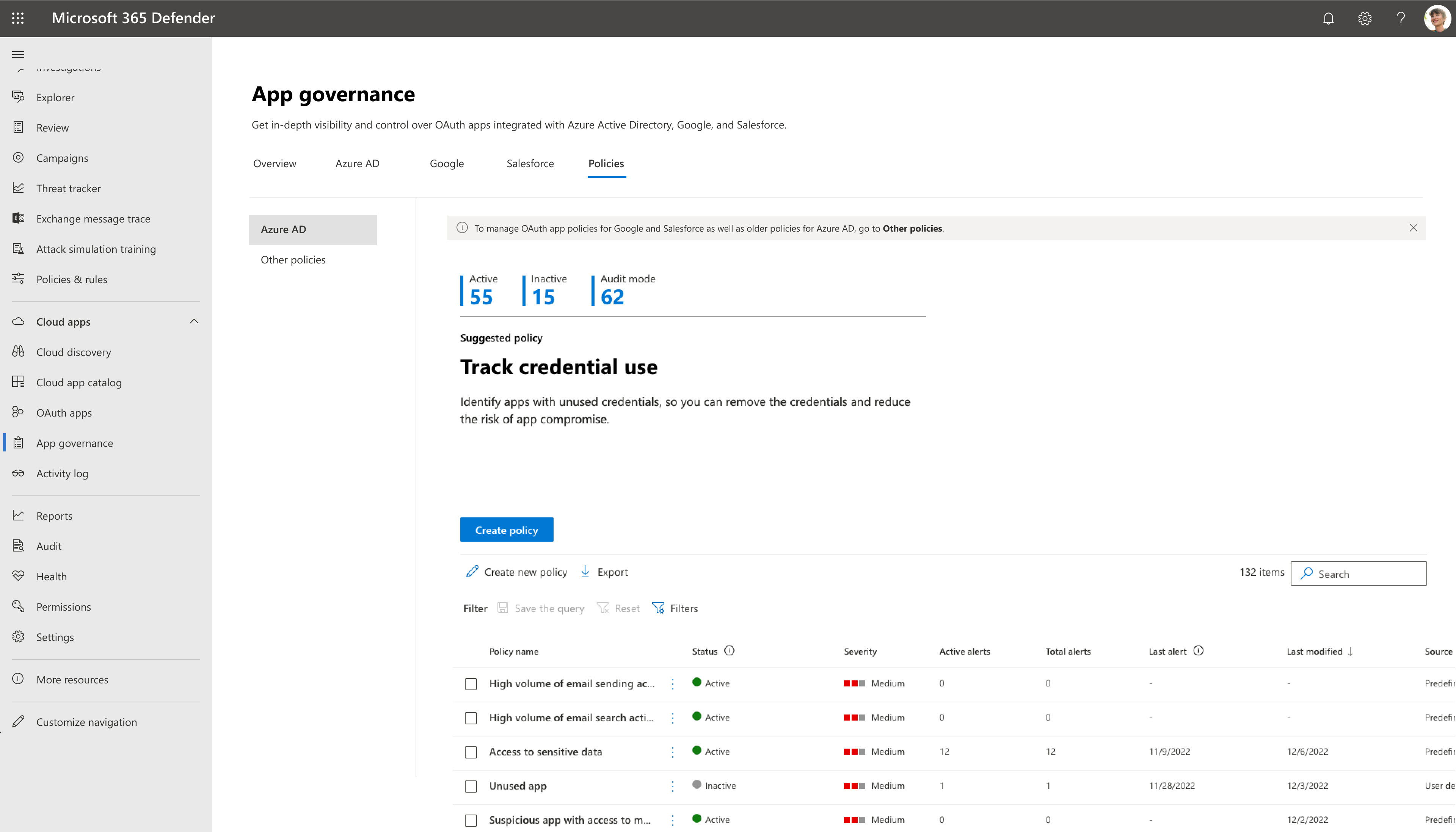

Aby utworzyć nowe zasady aplikacji dla aplikacji usługi Azure AD, przejdź do pozycji Zasady > ładu > aplikacji XDR > w usłudze Microsoft Defender Azure AD.

Na przykład:

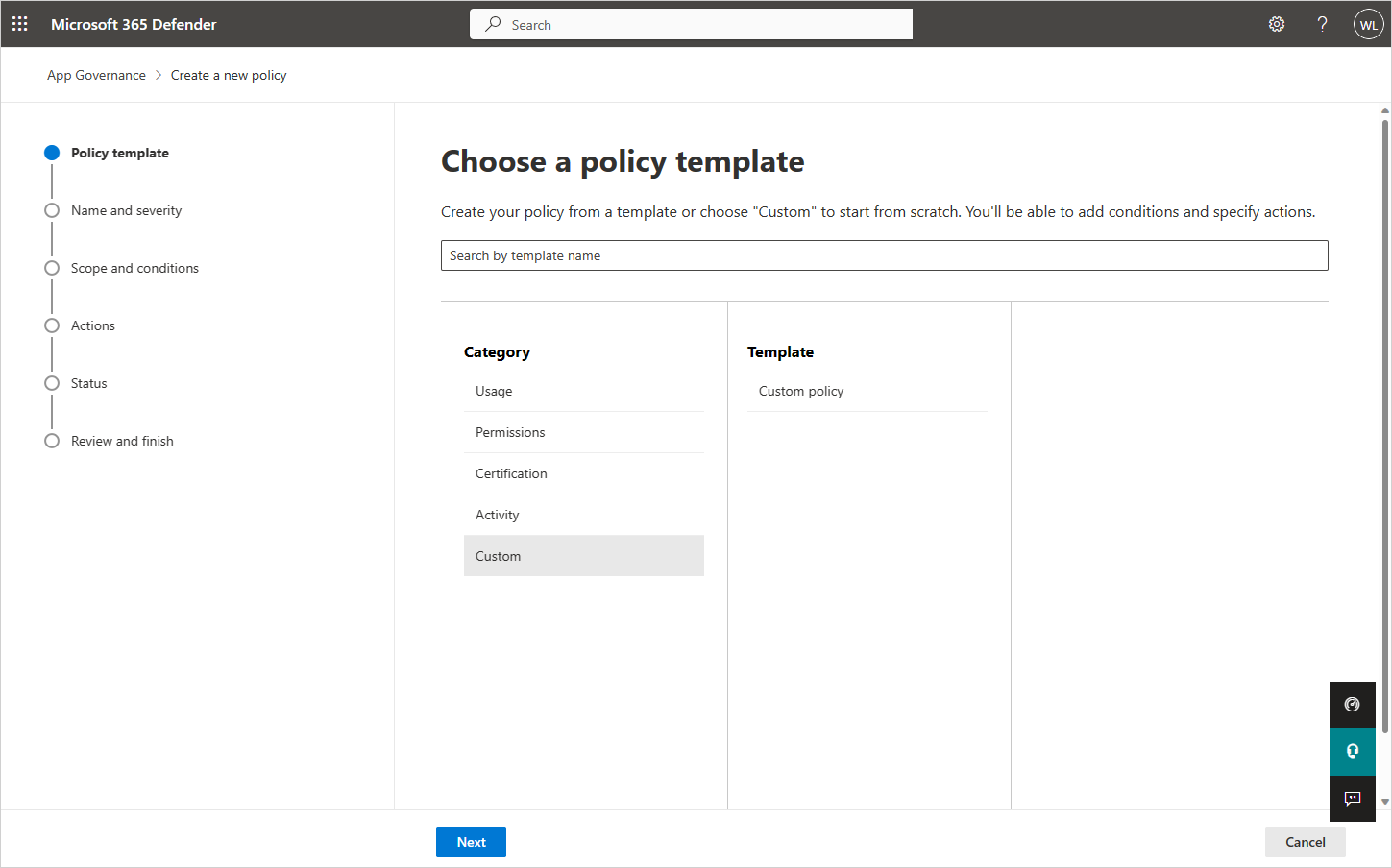

Wybierz opcję Utwórz nowe zasady, a następnie wykonaj jedną z następujących czynności:

- Aby utworzyć nowe zasady aplikacji na podstawie szablonu, wybierz odpowiednią kategorię szablonu, a następnie szablon w tej kategorii.

- Aby utworzyć zasady niestandardowe, wybierz kategorię Niestandardowa.

Na przykład:

Szablony zasad aplikacji

Aby utworzyć nowe zasady aplikacji na podstawie szablonu zasad aplikacji, na stronie Szablonu Wybierz zasady aplikacji wybierz kategorię szablonu aplikacji, wybierz nazwę szablonu, a następnie wybierz przycisk Dalej.

W poniższych sekcjach opisano kategorie szablonów zasad aplikacji.

Sposób użycia

W poniższej tabeli wymieniono szablony ładu aplikacji obsługiwane w celu generowania alertów dotyczących użycia aplikacji.

| Nazwa szablonu | opis |

|---|---|

| Nowa aplikacja o wysokim użyciu danych | Znajdź nowo zarejestrowane aplikacje, które zostały przekazane lub pobrane duże ilości danych przy użyciu interfejsu API programu Graph. Te zasady sprawdzają następujące warunki: |

| Wzrost liczby użytkowników | Znajdowanie aplikacji z dużą liczbą użytkowników. Te zasady sprawdzają następujące warunki: |

Uprawnienia

W poniższej tabeli wymieniono szablony ładu aplikacji obsługiwane w celu generowania alertów dotyczących uprawnień aplikacji.

| Nazwa szablonu | opis |

|---|---|

| Nadprivileged aplikacja | Znajdź aplikacje, które mają nieużywane uprawnienia interfejsu API programu Graph. Te aplikacje otrzymały uprawnienia, które mogą być niepotrzebne do regularnego używania. |

| Nowa aplikacja o wysokim poziomie uprawnień | Znajdź nowo zarejestrowane aplikacje, którym udzielono dostępu do zapisu i innym zaawansowanymi uprawnieniami interfejsu API programu Graph. Te zasady sprawdzają następujące warunki: |

| Nowa aplikacja z uprawnieniami interfejsu API spoza programu Graph | Znajdź nowo zarejestrowane aplikacje, które mają uprawnienia do interfejsów API spoza programu Graph. Te aplikacje mogą stanowić zagrożenie, jeśli interfejsy API, do których uzyskują dostęp, otrzymują ograniczoną pomoc techniczną i aktualizacje. Te zasady sprawdzają następujące warunki: |

Certyfikacja

W poniższej tabeli wymieniono szablony ładu aplikacji obsługiwane w celu wygenerowania alertów dotyczących certyfikacji platformy Microsoft 365.

| Nazwa szablonu | opis |

|---|---|

| Nowa aplikacja niecertyfikowana | Znajdź nowo zarejestrowane aplikacje, które nie mają zaświadczania wydawcy ani certyfikacji platformy Microsoft 365. Te zasady sprawdzają następujące warunki: |

Zasady niestandardowe

Użyj niestandardowych zasad aplikacji, jeśli musisz zrobić coś, czego jeszcze nie zrobiono w jednym z wbudowanych szablonów.

Aby utworzyć nowe niestandardowe zasady aplikacji, najpierw wybierz pozycję Utwórz nowe zasady na stronie Zasady . Na stronie Wybieranie szablonu zasad aplikacji wybierz kategorię Niestandardowa, szablon zasad niestandardowych, a następnie wybierz pozycję Dalej.

Na stronie Nazwa i opis skonfiguruj następujące ustawienia:

- Policy Name (Nazwa zasad)

- Opis zasad

- Wybierz ważność zasad, która określa ważność alertów generowanych przez te zasady.

- Maksimum

- Średnia

- Minimum

Na stronie Wybieranie ustawień zasad i warunków wybierz pozycję Wybierz aplikacje, dla których mają zastosowanie te zasady:

- Wszystkie aplikacje

- Wybieranie określonych aplikacji

- Wszystkie aplikacje z wyjątkiem

Jeśli wybierzesz określone aplikacje lub wszystkie aplikacje z wyjątkiem tych zasad, wybierz pozycję Dodaj aplikacje i wybierz odpowiednie aplikacje z listy. W okienku Wybieranie aplikacji możesz wybrać wiele aplikacji, do których mają zastosowanie te zasady, a następnie wybrać pozycję Dodaj. Wybierz pozycję Dalej , gdy lista jest zadowolona.

Wybierz pozycję Edytuj warunki. Wybierz pozycję Dodaj warunek i wybierz warunek z listy. Ustaw żądany próg dla wybranego warunku. Powtórz, aby dodać więcej warunków. Wybierz pozycję Zapisz , aby zapisać regułę, a po zakończeniu dodawania reguł wybierz pozycję Dalej.

Uwaga

Niektóre warunki zasad mają zastosowanie tylko do aplikacji, które uzyskują dostęp do uprawnień interfejsu API programu Graph. Podczas oceniania aplikacji, które uzyskują dostęp tylko do interfejsów API spoza programu Graph, ład aplikacji pominie te warunki zasad i przejdzie do sprawdzania tylko innych warunków zasad.

Poniżej przedstawiono dostępne warunki dla niestandardowych zasad aplikacji:

Stan Zaakceptowane wartości warunku Opis Więcej informacji Wiek rejestracji W ciągu ostatnich X dni Aplikacje zarejestrowane w identyfikatorze Entra firmy Microsoft w określonym przedziale czasu od bieżącej daty Certyfikacja Brak certyfikacji, zaświadczony wydawca, certyfikat platformy Microsoft 365 Aplikacje, które są certyfikowane na platformie Microsoft 365, mają raport zaświadczania wydawcy lub żaden z nich Certyfikacja platformy Microsoft 365 Zweryfikowano wydawcę Tak lub Nie Aplikacje, które zweryfikowały wydawców Weryfikacja wydawcy Uprawnienia aplikacji (tylko program Graph) Wybierz co najmniej jedno uprawnienie interfejsu API z listy Aplikacje z określonymi uprawnieniami interfejsu API programu Graph, które zostały przyznane bezpośrednio Dokumentacja uprawnień usługi Microsoft Graph Uprawnienia delegowane (tylko program Graph) Wybierz co najmniej jedno uprawnienie interfejsu API z listy Aplikacje z określonymi uprawnieniami interfejsu API programu Graph nadanymi przez użytkownika Dokumentacja uprawnień usługi Microsoft Graph Wysoce uprzywilejowane (tylko graf) Tak lub Nie Aplikacje z stosunkowo zaawansowanymi uprawnieniami interfejsu API programu Graph Wewnętrzne oznaczenie oparte na tej samej logice używanej przez Defender dla Chmury Apps. Overprivileged (tylko graf) Tak lub Nie Aplikacje z nieużywanymi uprawnieniami interfejsu API programu Graph Aplikacje z większymi uprawnieniami niż są używane przez te aplikacje. Uprawnienia interfejsu API spoza programu Graph Tak lub Nie Aplikacje z uprawnieniami do interfejsów API spoza programu Graph. Te aplikacje mogą stanowić zagrożenie, jeśli interfejsy API, do których uzyskują dostęp, otrzymują ograniczoną pomoc techniczną i aktualizacje. Użycie danych (tylko graf) Więcej niż X GB danych pobranych i przekazanych dziennie Aplikacje, które odczytują i zapisują więcej niż określoną ilość danych przy użyciu interfejsu API programu Graph Trend użycia danych (tylko wykres) X % wzrostu użycia danych w porównaniu z poprzednim dniem Aplikacje, których odczyty i zapisy danych przy użyciu interfejsu API programu Graph wzrosły o określoną wartość procentową w porównaniu z poprzednim dniem Dostęp do interfejsu API (tylko program Graph) Większe niż X wywołania interfejsu API dziennie Aplikacje, które wykonały określoną liczbę wywołań interfejsu API programu Graph w ciągu dnia Trend dostępu do interfejsu API (tylko program Graph) X % wzrostu wywołań interfejsu API w porównaniu z poprzednim dniem Aplikacje, których liczba wywołań interfejsu API programu Graph wzrosła o określoną wartość procentową w porównaniu z poprzednim dniem Liczba wyrażających zgodę użytkowników (Większe niż lub mniejsze) Użytkownicy z wyrażeniem zgody X Aplikacje, które wyraziły zgodę przez większą lub mniejszą liczbę użytkowników niż określono Zwiększanie zgody użytkowników X % wzrostu liczby użytkowników w ciągu ostatnich 90 dni Aplikacje, których liczba wyrażających zgodę użytkowników wzrosła o ponad określoną wartość procentową w ciągu ostatnich 90 dni Udzielono zgody na konto priorytetowe Tak lub Nie Aplikacje, które wyraziły zgodę przez użytkowników priorytetowych Użytkownik z kontem priorytetowym. Nazwy wyrażających zgodę użytkowników Wybieranie użytkowników z listy Aplikacje, które wyraziły zgodę określonych użytkowników Role wyrażania zgody użytkowników Wybieranie ról z listy Aplikacje, które wyraziły zgodę użytkowników z określonymi rolami Dozwolone jest wiele zaznaczeń. Każda rola firmy Microsoft Entra z przypisanym członkiem powinna być udostępniona na tej liście.

Dostęp do etykiet poufności Wybierz co najmniej jedną etykietę poufności z listy Aplikacje, które uzyskiwały dostęp do danych z określonymi etykietami poufności w ciągu ostatnich 30 dni. Dostęp do usług (tylko program Graph) Exchange i/lub OneDrive i/lub SharePoint i/lub Teams Aplikacje, które miały dostęp do usługi OneDrive, SharePoint lub Exchange Online przy użyciu interfejsu API programu Graph Dozwolone jest wiele zaznaczeń. Współczynnik błędów (tylko graf) Współczynnik błędów jest większy niż X% w ciągu ostatnich siedmiu dni Aplikacje, których współczynniki błędów interfejsu API programu Graph w ciągu ostatnich siedmiu dni są większe niż określona wartość procentowa Aby wygenerować alert, należy spełnić wszystkie określone warunki dla tych zasad aplikacji.

Po zakończeniu określania warunków wybierz pozycję Zapisz, a następnie wybierz przycisk Dalej.

Na stronie Definiowanie akcji zasad wybierz pozycję Wyłącz aplikację, jeśli chcesz, aby zarządzanie aplikacjami wyłączyło aplikację po wygenerowaniu alertu na podstawie tych zasad, a następnie wybierz przycisk Dalej. Należy zachować ostrożność podczas stosowania akcji, ponieważ zasady mogą mieć wpływ na użytkowników i uzasadnione użycie aplikacji.

Na stronie Definiowanie stanu zasad wybierz jedną z następujących opcji:

- Tryb inspekcji: zasady są oceniane, ale skonfigurowane akcje nie zostaną wykonane. Zasady trybu inspekcji są wyświetlane ze stanem Inspekcja na liście zasad. Do testowania nowych zasad należy użyć trybu inspekcji.

- Aktywne: zostaną ocenione zasady i zostaną wykonane skonfigurowane akcje.

- Nieaktywne: zasady nie są oceniane i skonfigurowane akcje nie zostaną wykonane.

Dokładnie przejrzyj wszystkie parametry zasad niestandardowych. Wybierz pozycję Prześlij , gdy jesteś zadowolony. Możesz również wrócić i zmienić ustawienia, wybierając pozycję Edytuj pod dowolnym z ustawień.

Testowanie i monitorowanie nowych zasad aplikacji

Po utworzeniu zasad aplikacji należy monitorować je na stronie Zasady , aby upewnić się, że rejestruje oczekiwaną liczbę aktywnych alertów i łączną liczbę alertów podczas testowania.

Jeśli liczba alertów jest nieoczekiwanie niska, zmodyfikuj ustawienia zasad aplikacji, aby upewnić się, że zostały prawidłowo skonfigurowane przed ustawieniem jego stanu.

Oto przykład procesu tworzenia nowych zasad, testowania ich, a następnie aktywowania:

- Utwórz nowe zasady z ważnością, aplikacjami, warunkami i akcjami ustawionymi na wartości początkowe oraz stan ustawiony na tryb inspekcji.

- Sprawdź oczekiwane zachowanie, takie jak wygenerowane alerty.

- Jeśli zachowanie nie jest oczekiwane, zmodyfikuj aplikacje zasad, warunki i ustawienia akcji zgodnie z potrzebami i wróć do kroku 2.

- Jeśli zachowanie jest oczekiwane, zmodyfikuj zasady i zmień jego stan na Aktywny.

Na przykład na poniższym wykresie blokowym przedstawiono kroki, których dotyczy:

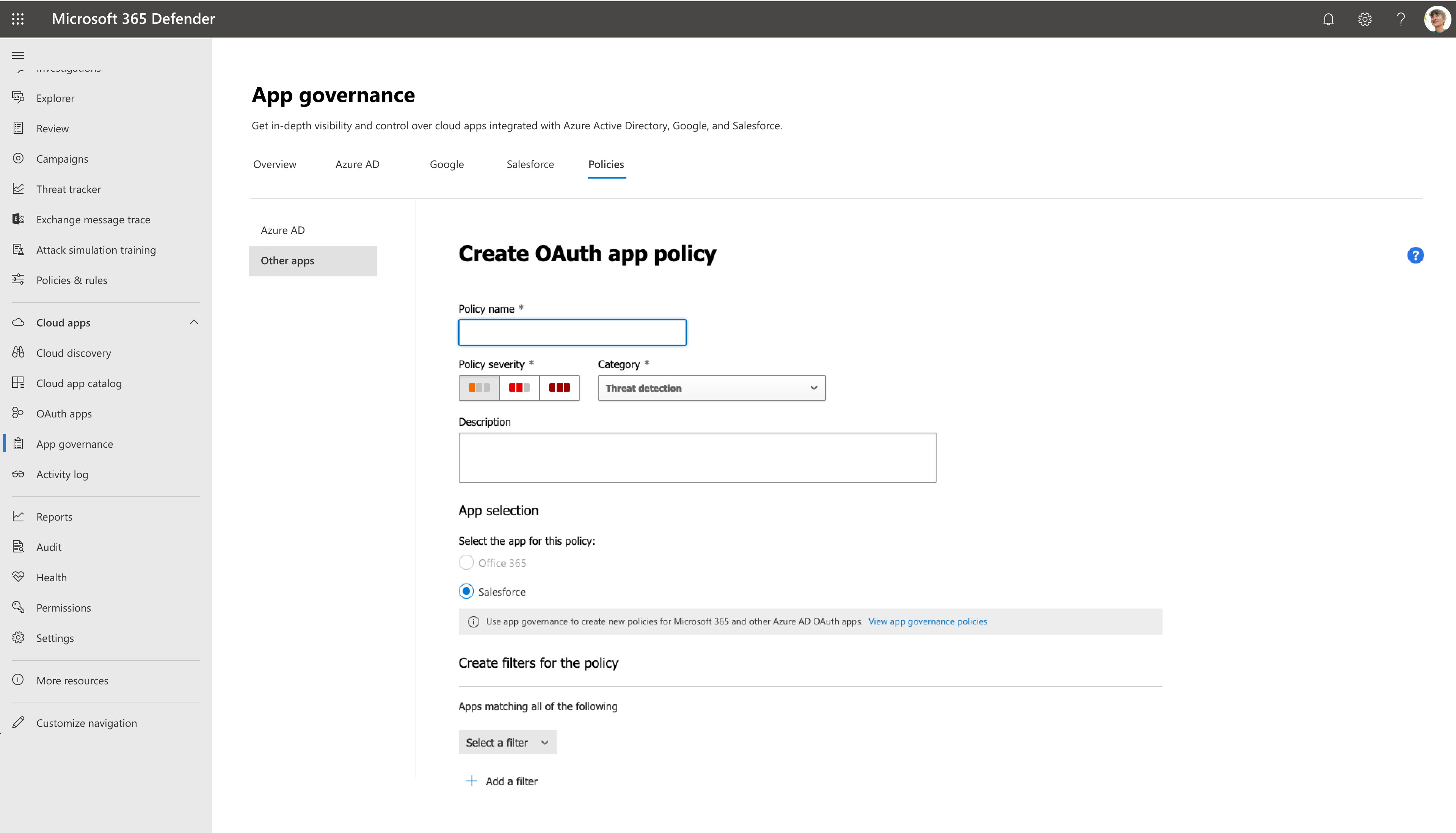

Tworzenie nowych zasad dla aplikacji OAuth połączonych z usługami Salesforce i Google Workspace

Zasady dla aplikacji OAuth wyzwalają alerty tylko dla zasad autoryzowanych przez użytkowników w dzierżawie.

Aby utworzyć nowe zasady aplikacji dla usług Salesforce, Google i innych aplikacji:

Przejdź do pozycji Zasady > ładu > aplikacji XDR > w usłudze Microsoft Defender Inne aplikacje. Na przykład:

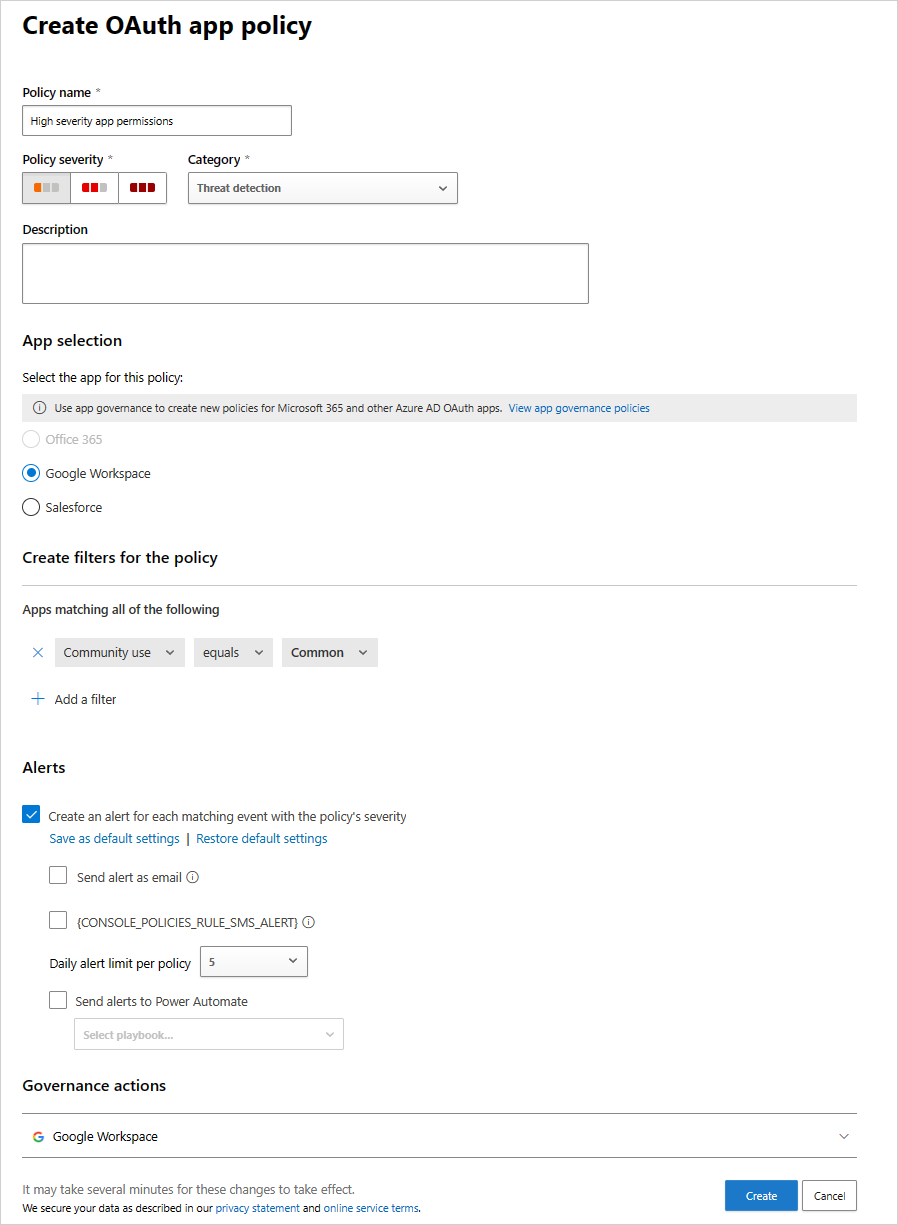

Filtruj aplikacje zgodnie z potrzebami. Możesz na przykład wyświetlić wszystkie aplikacje, które żądają uprawnienia do modyfikowania kalendarzy w skrzynce pocztowej.

Napiwek

Użyj filtru Community use , aby uzyskać informacje na temat tego, czy zezwolenie na uprawnienie do tej aplikacji jest powszechne, nietypowe lub rzadkie. Ten filtr może być przydatny, jeśli masz aplikację, która jest rzadka i żąda uprawnień o wysokim poziomie ważności lub żąda uprawnień od wielu użytkowników.

Możesz ustawić zasady na podstawie członkostwa w grupach użytkowników, którzy autoryzowali aplikacje. Na przykład administrator może zdecydować się na ustawienie zasad, które odwołują nietypowe aplikacje, jeśli pytają o wysokie uprawnienia, tylko wtedy, gdy użytkownik, który autoryzował uprawnienia, jest członkiem grupy Administracja istrators.

Na przykład:

Zasady wykrywania anomalii dla aplikacji OAuth połączonych z usługą Salesforce i obszarem roboczym Google

Oprócz zasad aplikacji Oauth, które można utworzyć, Defender dla Chmury aplikacje udostępniają gotowe zasady wykrywania anomalii, które profilują metadane aplikacji OAuth w celu zidentyfikowania potencjalnie złośliwych aplikacji.

Ta sekcja dotyczy tylko aplikacji Salesforce i Google Workspace.

Uwaga

Zasady wykrywania anomalii są dostępne tylko dla aplikacji OAuth, które są autoryzowane w identyfikatorze Entra firmy Microsoft. Nie można zmodyfikować ważności zasad wykrywania anomalii aplikacji OAuth.

W poniższej tabeli opisano gotowe zasady wykrywania anomalii udostępniane przez aplikacje Defender dla Chmury:

| Zasada | opis |

|---|---|

| Myląca nazwa aplikacji OAuth | Skanuje aplikacje OAuth połączone ze środowiskiem i wyzwala alert po wykryciu aplikacji z mylącą nazwą. Mylące nazwy, takie jak litery obce przypominające litery łacińskie, mogą wskazywać na próbę ukrycia złośliwej aplikacji jako znanej i zaufanej aplikacji. |

| Myląca nazwa wydawcy dla aplikacji OAuth | Skanuje aplikacje OAuth połączone ze środowiskiem i wyzwala alert po wykryciu aplikacji z mylącą nazwą wydawcy. Mylące nazwy wydawców, takie jak litery obce przypominające litery łacińskie, mogą wskazywać na próbę ukrycia złośliwej aplikacji jako aplikacji pochodzącej ze znanego i zaufanego wydawcy. |

| Zgoda na złośliwą aplikację OAuth | Skanuje aplikacje OAuth połączone ze środowiskiem i wyzwala alert, gdy potencjalnie złośliwa aplikacja jest autoryzowana. Złośliwe aplikacje OAuth mogą być używane w ramach kampanii wyłudzania informacji w celu naruszenia zabezpieczeń użytkowników. Ta funkcja wykrywania używa wiedzy firmy Microsoft do badania zabezpieczeń i analizy zagrożeń w celu identyfikowania złośliwych aplikacji. |

| Podejrzane działania pobierania pliku aplikacji OAuth | Aby uzyskać więcej informacji, zobacz Zasady wykrywania anomalii. |