Zasady sesji

Microsoft Defender dla Chmury Zasady sesji aplikacji zapewniają szczegółowy wgląd w aplikacje w chmurze z monitorowaniem na poziomie sesji w czasie rzeczywistym. Zasady sesji umożliwiają wykonywanie różnych akcji w zależności od zasad ustawionych dla sesji użytkownika.

Zamiast całkowicie zezwalać na dostęp lub blokować go, użyj zasad kontroli sesji, aby zezwolić na dostęp podczas monitorowania sesji. Możesz również ograniczyć określone działania sesji przy użyciu obsługi zwrotnego serwera proxy kontroli dostępu warunkowego.

Możesz na przykład zdecydować, że chcesz zezwolić użytkownikom na dostęp do aplikacji z urządzeń niezarządzanych lub sesji pochodzących z określonych lokalizacji. Jednak chcesz ograniczyć pobieranie poufnych plików lub wymagać, aby określone dokumenty zostały chronione po pobraniu.

Zasady sesji umożliwiają ustawianie kontroli sesji użytkownika, konfigurowanie dostępu i nie tylko:

- Monitorowanie wszystkich działań

- Blokuj wszystkie pliki do pobrania

- Blokuj określone działania

- Wymaganie uwierzytelniania krokowego (kontekst uwierzytelniania)

- Ochrona plików podczas pobierania

- Ochrona przekazywania poufnych plików

- Blokowanie złośliwego oprogramowania podczas przekazywania

- Informowanie użytkowników o ochronie poufnych plików

Uwaga

- Nie ma limitu liczby zasad, które można zastosować.

- Nie ma połączenia między zasadami utworzonymi dla aplikacji hosta i powiązanymi aplikacjami zasobów. Na przykład zasady sesji tworzone dla usługi Teams, exchange lub Gmail nie są połączone z programem SharePoint, Usługą OneDrive lub dyskiem Google. Jeśli potrzebujesz zasad dla aplikacji zasobów oprócz aplikacji hosta, utwórz oddzielne zasady.

Wymagania wstępne dotyczące używania zasad sesji

Przed rozpoczęciem upewnij się, że masz następujące wymagania wstępne:

Licencja Defender dla Chmury Apps (autonomiczna lub część innej licencji)

Licencja microsoft Entra ID P1 (jako licencja autonomiczna lub jako licencja E5) lub licencja wymagana przez dostawcę tożsamości (IdP)

Odpowiednie aplikacje należy wdrożyć za pomocą kontroli dostępu warunkowego aplikacji

Upewnij się, że skonfigurowano rozwiązanie dostawcy tożsamości do pracy z aplikacjami Defender dla Chmury w następujący sposób:

- Aby uzyskać dostęp warunkowy firmy Microsoft Entra, zobacz Konfigurowanie integracji z identyfikatorem Entra firmy Microsoft

- Aby uzyskać informacje o innych rozwiązaniach dostawcy tożsamości, zobacz Konfigurowanie integracji z innymi rozwiązaniami dostawcy tożsamości

Tworzenie zasad sesji usługi Defender dla Chmury Apps

Aby utworzyć nowe zasady sesji, wykonaj następujące czynności:

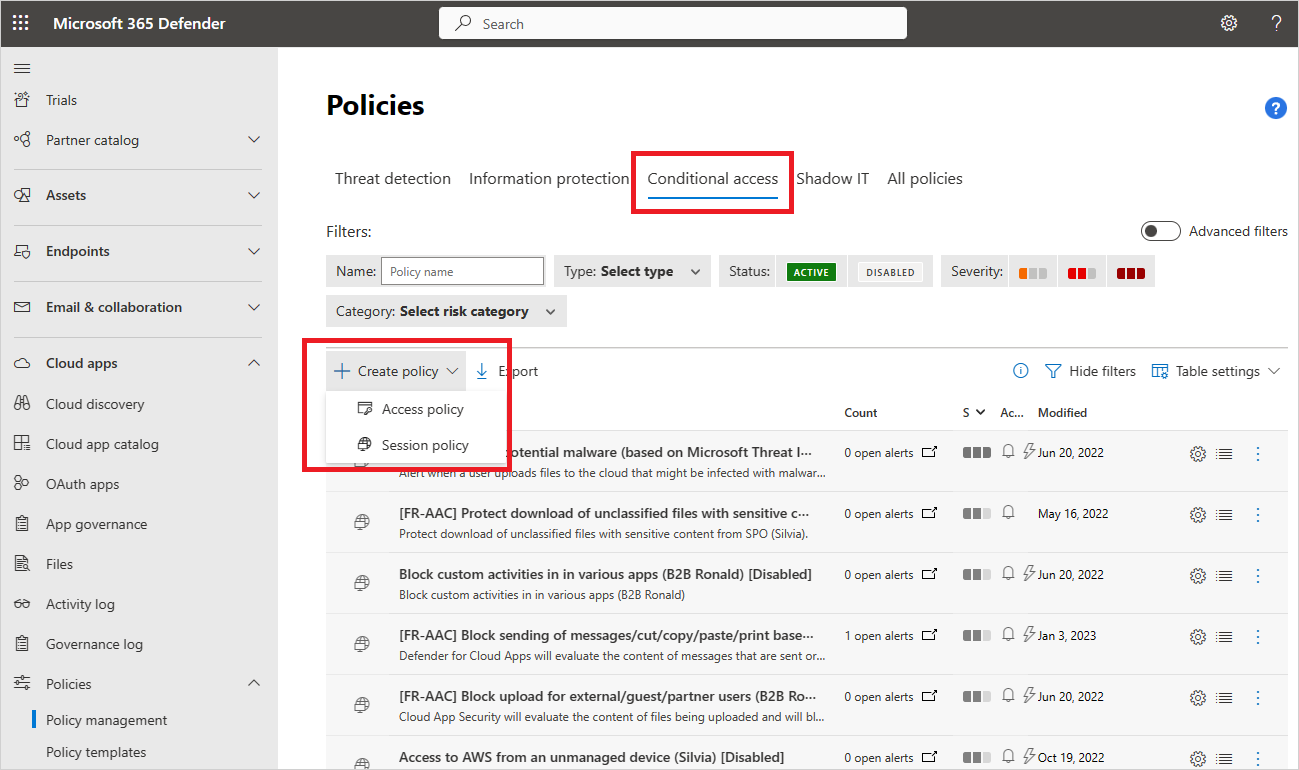

W witrynie Microsoft Defender Portal w obszarze Aplikacje w chmurze przejdź do pozycji Zasady —> zarządzanie zasadami. Następnie wybierz kartę Dostęp warunkowy.

Wybierz pozycję Utwórz zasady i wybierz pozycję Zasady sesji. Na przykład:

W oknie Zasady sesji przypisz nazwę zasad, taką jak Blokuj pobieranie poufnych dokumentów w usłudze Box for Marketing Users.

W polu Typ kontrolki sesji wybierz pozycję:

Wybierz pozycję Monitoruj tylko wtedy, gdy chcesz monitorować działania użytkowników. Ten wybór tworzy zasady Monitoruj tylko dla wybranych aplikacji, które zostały zalogowane.

Wybierz pozycję Kontrolowanie pobierania pliku (z inspekcją), jeśli chcesz monitorować działania użytkowników. Możesz wykonać więcej akcji, takich jak blokowanie lub ochrona pobierania dla użytkowników.

Wybierz pozycję Blokuj działania, aby zablokować określone działania , które można wybrać przy użyciu filtru Typ działania. Wszystkie działania z wybranych aplikacji są monitorowane (i zgłaszane w dzienniku aktywności). Wybrane działania są blokowane, jeśli wybierzesz akcję Blokuj. Określone działania, które wybierzesz, zgłaszają alerty, jeśli wybierzesz akcję Inspekcja i włączysz alerty.

W obszarze Źródło działania w obszarze Działania pasujące do wszystkich poniższych sekcji wybierz więcej filtrów działań, które mają być stosowane do zasad. Te filtry mogą obejmować następujące opcje:

Tagi urządzeń: użyj tego filtru, aby zidentyfikować urządzenia niezarządzane.

Lokalizacja: użyj tego filtru, aby zidentyfikować nieznane (i w związku z tym ryzykowne) lokalizacje.

Adres IP: użyj tego filtru, aby filtrować według adresów IP lub używać wcześniej przypisanych tagów adresów IP.

Tag agenta użytkownika: użyj tego filtru, aby umożliwić heurystyczną identyfikację aplikacji mobilnych i klasycznych. Ten filtr można ustawić na równe lub nie jest równy klient natywny. Ten filtr powinien być testowany pod kątem aplikacji mobilnych i klasycznych dla każdej aplikacji w chmurze.

Typ działania: użyj tego filtru, aby wybrać określone działania do kontrolowania, takie jak:

Drukuj

Akcje schowka: kopiowanie, wycinanie i wklejanie

Wysyłanie elementów w aplikacjach, takich jak Teams, Slack i Salesforce

Udostępnianie i anulowanie udostępniania elementów w różnych aplikacjach

Edytowanie elementów w różnych aplikacjach

Na przykład użyj działania wyślij elementy w warunkach, aby przechwycić użytkownika próbującego wysłać informacje w czacie usługi Teams lub kanale Usługi Slack i zablokować komunikat, jeśli zawiera poufne informacje, takie jak hasło lub inne poświadczenia.

Uwaga

Zasady sesji nie obsługują aplikacji mobilnych i klasycznych. Aplikacje mobilne i aplikacje klasyczne mogą być również blokowane lub dozwolone przez utworzenie zasad dostępu.

W przypadku wybrania opcji Kontrola pobierania plików (z inspekcją):

W obszarze Źródło działania w sekcji Pliki pasujące do wszystkich poniższych sekcji wybierz więcej filtrów plików, które mają być stosowane do zasad. Te filtry mogą obejmować następujące opcje:

Etykieta poufności — użyj tego filtru, jeśli organizacja używa usługi Microsoft Purview Information Protection, a dane zostały chronione przez etykiety poufności. Pliki można filtrować na podstawie zastosowanej etykiety poufności. Aby uzyskać więcej informacji na temat integracji z usługą Microsoft Purview Information Protection, zobacz Microsoft Purview Information Protection integration (Integracja usługi Microsoft Purview Information Protection).

Nazwa pliku — użyj tego filtru, aby zastosować zasady do określonych plików.

Typ pliku — użyj tego filtru, aby zastosować zasady do określonych typów plików, na przykład zablokować pobieranie dla wszystkich plików .xls.

W sekcji Inspekcja zawartości określ, czy aparat DLP ma skanować dokumenty i zawartość pliku.

W obszarze Akcje wybierz jeden z następujących elementów:

- Inspekcja (Monitoruj wszystkie działania): ustaw tę akcję, aby jawnie zezwolić na pobieranie zgodnie z ustawionymi filtrami zasad.

- Blokuj (Blokuj pobieranie plików i monitoruj wszystkie działania): ustaw tę akcję, aby jawnie zablokować pobieranie zgodnie z ustawionymi filtrami zasad. Aby uzyskać więcej informacji, zobacz Jak działa blokowanie pobierania.

- Chroń (zastosuj etykietę poufności, aby pobrać i monitorować wszystkie działania): ta opcja jest dostępna tylko wtedy, gdy w obszarze Zasady sesji wybrano opcję Kontrolowanie pobierania plików (z inspekcją). Jeśli twoja organizacja używa usługi Microsoft Purview Information Protection, możesz ustawić akcję, aby zastosować etykietę poufności ustawioną w usłudze Microsoft Purview Information Protection do pliku. Aby uzyskać więcej informacji, zobacz Jak działa ochrona pobierania.

Aby alert został wysłany jako wiadomość e-mail, wybierz pozycję Utwórz alert dla każdego zgodnego zdarzenia z ważnością zasad i ustaw limit alertów.

Powiadamianie użytkowników: podczas tworzenia zasad sesji każda sesja użytkownika zgodna z zasadami jest przekierowywana do kontroli sesji, a nie bezpośrednio do aplikacji.

Użytkownik zobaczy powiadomienie o monitorowaniu, aby poinformować ich, że ich sesje są monitorowane. Jeśli nie chcesz powiadamiać użytkownika, że jest on monitorowany, możesz wyłączyć komunikat powiadomienia.

W witrynie Microsoft Defender Portal wybierz pozycję Ustawienia. Następnie wybierz pozycję Aplikacje w chmurze.

Następnie w obszarze Kontrola dostępu warunkowego wybierz pozycję Monitorowanie użytkowników i usuń zaznaczenie pola wyboru Powiadom użytkowników .

Monitorowanie dzienników: aby zachować użytkownika w ramach sesji, kontrola dostępu warunkowego zastępuje wszystkie odpowiednie adresy URL, skrypty Języka Java i pliki cookie w sesji aplikacji za pomocą adresów URL aplikacji Microsoft Defender dla Chmury. Jeśli na przykład aplikacja zwraca stronę z linkami, których domeny kończą się myapp.com, kontrola dostępu warunkowego aplikacji zastępuje linki domenami kończącymi się na podobnej liczbie

myapp.com.mcas.ms. W ten sposób usługa Defender dla Chmury Apps monitoruje całą sesję.

Eksportowanie dzienników odnajdywania w chmurze

Kontrola dostępu warunkowego aplikacji rejestruje dzienniki ruchu każdej sesji użytkownika, która jest przez nią kierowana. Dzienniki ruchu obejmują czas, adres IP, agenta użytkownika, odwiedzone adresy URL oraz liczbę przekazanych i pobranych bajtów. Te dzienniki są analizowane, a raport ciągły, Defender dla Chmury Aplikacje kontroli dostępu warunkowego aplikacji, jest dodawany do listy raportów usługi Cloud Discovery na pulpicie nawigacyjnym rozwiązania Cloud Discovery.

Aby wyeksportować dzienniki odnajdywania w chmurze z pulpitu nawigacyjnego rozwiązania Cloud Discovery:

W witrynie Microsoft Defender Portal wybierz pozycję Ustawienia. Następnie wybierz pozycję Aplikacje w chmurze. W obszarze Połączenie ed apps (Aplikacje Połączenie) wybierz pozycję Conditional Access App Control (Kontrola aplikacji dostępu warunkowego).

Nad tabelą wybierz przycisk eksportu. Na przykład:

Wybierz zakres raportu i wybierz pozycję Eksportuj. Ten proces może potrwać jakiś czas.

Aby pobrać wyeksportowany dziennik po dokonaniu gotowości raportu, w portalu usługi Microsoft Defender przejdź do pozycji Raporty —> Aplikacje w chmurze, a następnie Wyeksportowane raporty.

W tabeli wybierz odpowiedni raport z listy dzienników ruchu kontroli dostępu warunkowego aplikacji, a następnie wybierz pozycję Pobierz. Na przykład:

Monitoruj wszystko

Monitorowanie tylko działań monitoruje tylko działanie Logowania i nie są wysyłane żadne alerty.

Aby monitorować inne działania, wybierz akcję Inspekcja, w tym przypadku alerty są wysyłane zgodnie z zasadami. Działania w akcji Inspekcja są monitorowane i rejestrowane niezależnie od tego, czy zasady są zgodne, czy nie.

Uwaga

Aby monitorować inne działania oprócz pobierania i przekazywania, w zasadach monitorowania musi istnieć co najmniej jeden blok na zasady monitorowania.

Blokuj wszystkie pliki do pobrania

Po ustawieniu pozycji Blokuj jako akcji, którą chcesz wykonać w zasadach sesji Defender dla Chmury Aplikacje, kontrola dostępu warunkowego aplikacji uniemożliwia użytkownikowi pobieranie pliku zgodnie z filtrami plików zasad. Defender dla Chmury Apps rozpoznaje zdarzenie pobierania dla każdej aplikacji, gdy użytkownik uruchamia pobieranie. Kontrola dostępu warunkowego aplikacji interweniuje w czasie rzeczywistym, aby zapobiec jego uruchomieniu. Po odebraniu sygnału, że użytkownik zainicjował pobieranie, kontrola dostępu warunkowego aplikacji zwraca użytkownikowi komunikat z ograniczeniami pobierania i zastępuje pobrany plik tekstowym. Komunikat pliku tekstowego dla użytkownika można skonfigurować i dostosować z zasad sesji.

Wymaganie uwierzytelniania krokowego (kontekst uwierzytelniania)

Gdy typ kontrolki sesji jest ustawiony na Blokuj działania, Kontrolowanie pobierania plików (z inspekcją), Kontrolowanie przekazywania plików (z inspekcją), można wybrać akcjęWymagaj uwierzytelniania krokowego. Po wybraniu tej akcji Defender dla Chmury Apps przekierowuje sesję do usługi Microsoft Entra Conditional Access w celu ponownego oceny zasad przy każdym wystąpieniu wybranego działania. Na podstawie skonfigurowanego kontekstu uwierzytelniania w usłudze Microsoft Entra ID oświadczenia, takie jak uwierzytelnianie wieloskładnikowe i zgodność urządzeń, można sprawdzić podczas sesji.

Blokuj określone działania

Po ustawieniu pozycji Blokuj działania jako typ działania można wybrać określone działania, które mają być blokowane w określonych aplikacjach. Wszystkie działania z wybranych aplikacji są monitorowane i zgłaszane w dzienniku aktywności. Wybrane działania są blokowane, jeśli wybierzesz akcję Blokuj. Wybrane działania zgłaszają alerty w przypadku wybrania akcji Inspekcja i włączenia alertów.

Przykłady zablokowanych działań to:

- Wyślij wiadomość usługi Teams: służy do blokowania wiadomości wysyłanych z usługi Microsoft Teams lub blokowania komunikatów usługi Teams zawierających określoną zawartość

- Drukuj: użyj go do blokowania akcji drukowania

- Kopiowanie: użyj go do blokowania akcji kopiowania do schowka lub blokowania kopiowania tylko dla określonej zawartości

Blokuj określone działania i stosuj je do określonych grup, aby utworzyć kompleksowy tryb tylko do odczytu dla organizacji.

Ochrona plików podczas pobierania

Wybierz pozycję Blokuj działania, aby zablokować określone działania , które można znaleźć przy użyciu filtru Typ działania. Wszystkie działania z wybranych aplikacji są monitorowane (i zgłaszane w dzienniku aktywności). Wybrane działania są blokowane, jeśli wybierzesz akcję Blokuj. Wybrane działania zgłaszają alerty w przypadku wybrania akcji Inspekcja i włączenia alertów.

Gdy ustawienie Ochrona jest ustawiane jako akcja, która ma zostać podjęta w zasadach sesji Defender dla Chmury Aplikacje, kontrola dostępu warunkowego aplikacji wymusza etykietowanie i kolejną ochronę pliku zgodnie z filtrami plików zasad. Etykiety są konfigurowane w portal zgodności Microsoft Purview, a etykieta musi być skonfigurowana do stosowania szyfrowania, aby była wyświetlana jako opcja w zasadach Defender dla Chmury Apps.

Po wybraniu określonej etykiety, a użytkownik pobierze plik spełniający kryteria zasad, etykieta i wszelkie odpowiednie zabezpieczenia i uprawnienia zostaną zastosowane do pliku.

Oryginalny plik pozostaje w aplikacji w chmurze, gdy pobrany plik jest teraz chroniony. Użytkownicy, którzy próbują uzyskać dostęp do pliku, muszą spełniać wymagania dotyczące uprawnień określone przez zastosowaną ochronę.

usługa Defender dla Chmury Apps obsługuje obecnie stosowanie etykiet poufności z usługi Microsoft Purview Information Protection dla następujących typów plików:

- Word: docm, docx, dotm, dotx

- Excel: xlam, xlsm, xlsx, xltx

- PowerPoint: potm, potx, ppsx, ppsm, pptm, pptx

Uwaga

- W przypadku formatu PDF należy używać ujednoliconych etykiet.

- Nie można zastąpić plików, które mają już istniejącą etykietę przy użyciu opcji Chroń w zasadach sesji.

Ochrona przekazywania poufnych plików

Po ustawieniu opcji Kontrola przekazywania pliku (z inspekcją) jako typ kontroli sesji w zasadach sesji Defender dla Chmury Aplikacje kontrola dostępu warunkowego uniemożliwia użytkownikowi przekazywanie pliku zgodnie z filtrami plików zasad. Po rozpoznaniu zdarzenia przekazywania kontrola dostępu warunkowego aplikacji interweniuje w czasie rzeczywistym, aby określić, czy plik jest poufny i wymaga ochrony. Jeśli plik ma poufne dane i nie ma odpowiedniej etykiety, przekazywanie pliku zostanie zablokowane.

Można na przykład utworzyć zasady, które skanują zawartość pliku, aby określić, czy zawiera on dopasowanie zawartości poufnej, takie jak numer ubezpieczenia społecznego. Jeśli zawiera ona zawartość wrażliwą i nie jest oznaczona etykietą poufnej usługi Microsoft Purview Information Protection, przekazywanie pliku zostanie zablokowane. Po zablokowaniu pliku można wyświetlić użytkownikowi niestandardowy komunikat informujący go o tym, jak oznaczyć plik, aby go przekazać. Dzięki temu upewnij się, że pliki przechowywane w aplikacjach w chmurze są zgodne z zasadami.

Blokowanie złośliwego oprogramowania podczas przekazywania

Po ustawieniu opcji Kontrola przekazywania pliku (z inspekcją) jako typ kontroli sesji i ustawienie Wykrywanie złośliwego oprogramowania jako metoda inspekcji w zasadach sesji Defender dla Chmury Aplikacje kontrola dostępu warunkowego uniemożliwia użytkownikowi przekazywanie pliku w czasie rzeczywistym w przypadku wykrycia złośliwego oprogramowania. Pliki są skanowane przy użyciu aparatu analizy zagrożeń firmy Microsoft.

Pliki oflagowane jako potencjalne złośliwe oprogramowanie można wyświetlić przy użyciu filtru Potencjalne wykryte złośliwe oprogramowanie w dzienniku aktywności.

Można również skonfigurować zasady sesji, aby zablokować złośliwe oprogramowanie podczas pobierania.

Informowanie użytkowników o ochronie poufnych plików

Ważne jest, aby edukować użytkowników, gdy są one niezgodne z zasadami, aby dowiedzieć się, jak zachować zgodność z zasadami organizacji.

Ponieważ każde przedsiębiorstwo ma unikatowe potrzeby i zasady, Defender dla Chmury Apps umożliwia dostosowanie filtrów zasad i komunikat wyświetlany użytkownikowi po wykryciu naruszenia.

Możesz podać użytkownikom konkretne wskazówki, takie jak podawanie instrukcji dotyczących odpowiedniego etykietowania pliku lub sposobu rejestrowania niezarządzanego urządzenia w celu zapewnienia pomyślnego przekazania plików.

Jeśli na przykład użytkownik przekaże plik bez etykiety poufności, może zostać wyświetlony komunikat z wyjaśnieniem, że plik zawiera zawartość wrażliwą, która wymaga odpowiedniej etykiety. Podobnie, jeśli użytkownik próbuje przekazać dokument z urządzenia niezarządzanego, może zostać wyświetlony komunikat z instrukcjami dotyczącymi rejestrowania tego urządzenia lub takiego, który zawiera dalsze wyjaśnienie, dlaczego urządzenie musi zostać zarejestrowane.

Konflikty między zasadami

Jeśli występuje konflikt między dwiema zasadami, tym bardziej restrykcyjne zasady wygrywają. Na przykład:

Jeśli zakres sesji użytkownika ma zakres blokuj zasad pobierania i etykiety po pobraniu zasad, akcja pobierania pliku jest zablokowana.

Jeśli zakres sesji użytkownika ma zakres blokuj zasad pobierania i zasad inspekcji pobierania, akcja pobierania pliku jest zablokowana.

Następne kroki

Aby uzyskać więcej informacji, zobacz:

- Seminarium internetowe dotyczące kontroli dostępu warunkowego aplikacji (wideo).

- Rozwiązywanie problemów z kontrolą dostępu i sesji

- Blokowanie pobierania na urządzeniach niezarządzanych przy użyciu kontroli aplikacji dostępu warunkowego firmy Microsoft

Jeśli napotkasz jakiekolwiek problemy, jesteśmy tutaj, aby pomóc. Aby uzyskać pomoc lub pomoc techniczną dotyczącą problemu z produktem, otwórz bilet pomocy technicznej.