Określanie parametrów połączenia

Przed użyciem łącznika w aplikacjach Azure Logic Apps, Microsoft Power Automate lub Microsoft Power Apps konieczne jest utworzenie połączenia przez uwierzytelnianie za pomocą usługi zaplecza. Te informacje o sposobie wykonywania uwierzytelniania w usłudze zaplecza muszą zostać zdefiniowane podczas tworzenia łącznika, jako część parametrów połączenia. Podczas tworzenia łącznika niestandardowego za pośrednictwem interfejsu użytkownika w usłudze Power Automate lub Power Apps portal, na karcie Zabezpieczenia można określić typ uwierzytelniania, który ma zostać użyty przy tworzeniu połączenia.

Typy uwierzytelniania

Obecnie obsługiwane są różne typy uwierzytelniania:

- Bez uwierzytelniania

- Uwierzytelnianie podstawowe

- Uwierzytelnianie oparte na kluczu interfejsu API

- Oauth 2.0

Bez uwierzytelniania

Użytkownik nie potrzebuje uwierzytelniania, aby utworzyć połączenie z łącznikiem. W tym przypadku z łącznika może korzystać użytkownik anonimowy.

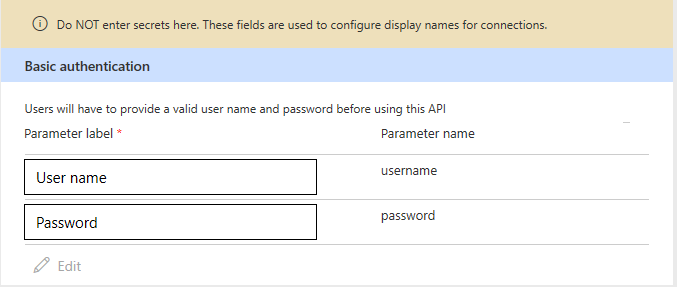

Uwierzytelnianie podstawowe

Jest to najprostszy typ uwierzytelniania. Aby utworzyć połączenie, użytkownik musi podać nazwę użytkownika i hasło.

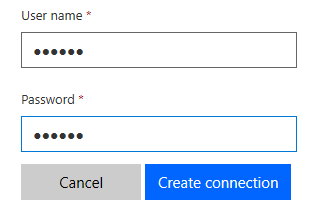

Wartości wprowadzane w obszarze Etykieta parametru to nazwy pól „nazwa użytkownika” i „hasło”, które użytkownik widzi podczas tworzenia połączenia. W przypadku poprzedniego przykładu to jest to, co użytkownik widzi podczas tworzenia połączenia:

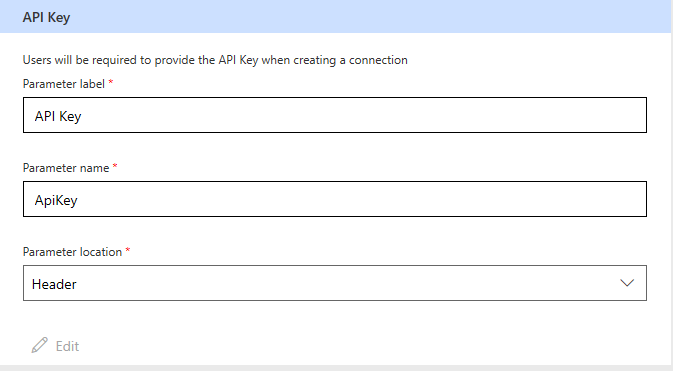

Uwierzytelnianie oparte na kluczach interfejsu API

Użytkownik nie będzie musiał podać klucz interfejsu API podczas tworzenia połączenia. Pole Lokalizacja parametru pozwala podczas zgłaszania żądania wysłać klucz interfejsu API do usługi w nagłówkach lub ciągu zapytania.

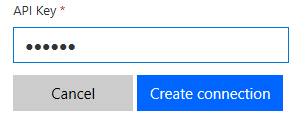

Wartość w wprowadzana w polu Etykieta parametru to nazwa pola, które widzi użytkownik. Na przykład następujący obraz przedstawia użytkownikowi czas tworzenia połączenia. Przy wykonywaniu żądania do usługi, do żądania jest dodawany nagłówek o nazwie „ApiKey” i wartości wprowadzonej przez użytkownika.

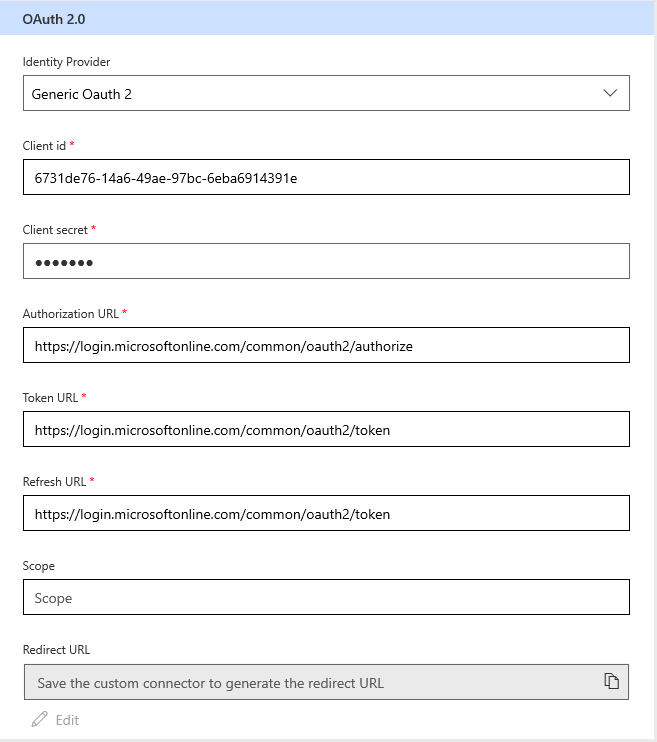

Oauth 2.0

Jest to najczęściej używany typ, który korzysta ze struktury uwierzytelniania Oauth 2 w celu uwierzytelnienia z usługą. Przed użyciem tego typu uwierzytelniania trzeba zarejestrować aplikację w usłudze, aby mogła ona odbierać tokeny dostępu dla użytkowników. Na przykład artykuł Rejestrowanie aplikacji w usłudze tożsamości Microsoft Entrapokazuje, jak zarejestrować aplikację przy użyciu usługi tożsamości Microsoft Entra. Należy podać następujące informacje:

Dostawca tożsamości: interfejs użytkownika obsługuje obecnie wielu dostawców tożsamości. Ogólne to: ogólne uwierzytelnianie Oauth 2, które może być używany dla dowolnej usługi i tożsamość Microsoft Entra, które może być używany we wszystkich usługach Azure. Obsługiwanych jest też kilku konkretnych dostawców tożsamości, takich jak Facebook, GitHub, Google itp.

Identyfikator klienta: Identyfikator klienta aplikacji, która została zarejestrowana w usłudze.

Klucz tajny klienta: Klucz tajny klienta aplikacji, która została zarejestrowana w usłudze.

Adres URL autoryzacji: punkt końcowy autoryzacji interfejsu API w celu uwierzytelnienia z usługą.

Adres URL tokenu: interfejs API punktu końcowego umożliwiający uzyskanie tokenu dostępu po zakończeniu autoryzacji.

Odśwież adres URL: interfejs API punkt końcowy odświeżyć token dostępu po jego wygaśnięciu.

Uwaga

Obecnie typ poświadczeń klienta nie jest obsługiwany przez łączniki niestandardowe.

Poniższy przykład przedstawia użycie dostawcy tożsamości ogólnego uwierzytelnianie Oauth 2 do uwierzytelniania w usłudze tożsamości Microsoft Entra.

Podczas procesu tworzenia połączenia użytkownik zostanie poproszony o wprowadzenie poświadczeń w celu zalogowania się do usługi. Te poświadczenia są używane przez aplikację w celu uzyskania tokenu autoryzacji. Dla każdego żądania ten token autoryzacji jest wysyłany do usługi za pośrednictwem nagłówka autoryzacji.

Przekazywanie opinii

Jesteśmy wdzięczni za opinie na temat problemów z platformą łączników oraz pomysły na nowe funkcje. Aby przekazać opinię, przejdź na stronę Przesyłanie problemów lub uzyskiwanie pomocy dotyczącej łączników i wybierz typ opinii.