Tworzenie zasad dostępu do aplikacji Microsoft Defender dla Chmury

Microsoft Defender dla Chmury Zasady dostępu do aplikacji używają kontroli dostępu warunkowego w celu zapewnienia monitorowania i kontrolowania dostępu do aplikacji w chmurze w czasie rzeczywistym. Zasady dostępu kontrolują dostęp na podstawie użytkownika, lokalizacji, urządzenia i aplikacji oraz są obsługiwane dla dowolnego urządzenia.

Zasady utworzone dla aplikacji hosta nie są połączone z żadnymi powiązanymi aplikacjami zasobów. Na przykład zasady dostępu utworzone dla usługi Teams, Exchange lub Gmail nie są połączone z programem SharePoint, Usługą OneDrive lub usługą Google Drive. Jeśli potrzebujesz zasad dla aplikacji zasobów oprócz aplikacji hosta, utwórz oddzielne zasady.

Napiwek

Jeśli wolisz ogólnie zezwolić na dostęp podczas monitorowania sesji lub ograniczyć określone działania sesji, zamiast tego utwórz zasady sesji. Aby uzyskać więcej informacji, zobacz Zasady sesji.

Wymagania wstępne

Przed rozpoczęciem upewnij się, że masz następujące wymagania wstępne:

Licencja Defender dla Chmury Apps jako licencja autonomiczna lub w ramach innej licencji.

Licencja dla firmy Microsoft Entra ID P1, jako licencja autonomiczna lub w ramach innej licencji.

Jeśli używasz dostawcy tożsamości innej niż Microsoft, licencja wymagana przez rozwiązanie dostawcy tożsamości (IdP).

Odpowiednie aplikacje dołączone do kontroli aplikacji dostępu warunkowego. Aplikacje Microsoft Entra ID są automatycznie dołączane, a aplikacje dostawcy tożsamości innych niż Microsoft muszą być dołączane ręcznie.

Jeśli pracujesz z dostawcą tożsamości innej niż Microsoft, upewnij się, że dostawca tożsamości został również skonfigurowany do pracy z aplikacjami Microsoft Defender dla Chmury. Aby uzyskać więcej informacji, zobacz:

Aby zasady dostępu działały, należy również mieć zasady dostępu warunkowego identyfikatora Entra firmy Microsoft, które tworzą uprawnienia do kontrolowania ruchu.

Przykład: tworzenie zasad dostępu warunkowego identyfikatora entra firmy Microsoft do użycia z aplikacjami Defender dla Chmury

Ta procedura zawiera ogólny przykład tworzenia zasad dostępu warunkowego do użycia z aplikacjami Defender dla Chmury.

W obszarze Dostęp warunkowy microsoft Entra ID wybierz pozycję Utwórz nowe zasady.

Wprowadź zrozumiałą nazwę zasad, a następnie wybierz link w obszarze Sesja, aby dodać kontrolki do zasad.

W obszarze Sesja wybierz pozycję Użyj kontroli dostępu warunkowego aplikacji.

W obszarze Użytkownicy wybierz opcję dołączenia wszystkich użytkowników lub tylko określonych użytkowników i grup.

W obszarach Warunki i aplikacje klienckie wybierz warunki i aplikacje klienckie, które chcesz uwzględnić w zasadach.

Zapisz zasady, przełączając opcję Tylko raport do pozycji Włączone, a następnie wybierając pozycję Utwórz.

Identyfikator Entra firmy Microsoft obsługuje zarówno zasady oparte na przeglądarce, jak i nienależące do przeglądarki. Zalecamy utworzenie obu typów w celu zwiększenia pokrycia zabezpieczeń.

Powtórz tę procedurę, aby utworzyć niebrowserowe zasady dostępu warunkowego. W obszarze Aplikacje klienckie przełącz opcję Konfiguruj na Tak. Następnie w obszarze Klienci nowoczesnego uwierzytelniania wyczyść opcję Przeglądarka . Pozostaw zaznaczone wszystkie inne opcje domyślne.

Aby uzyskać więcej informacji, zobacz Zasady dostępu warunkowego i Tworzenie zasad dostępu warunkowego.

Tworzenie zasad dostępu do aplikacji Defender dla Chmury

W tej procedurze opisano sposób tworzenia nowych zasad dostępu w usłudze Defender dla Chmury Apps.

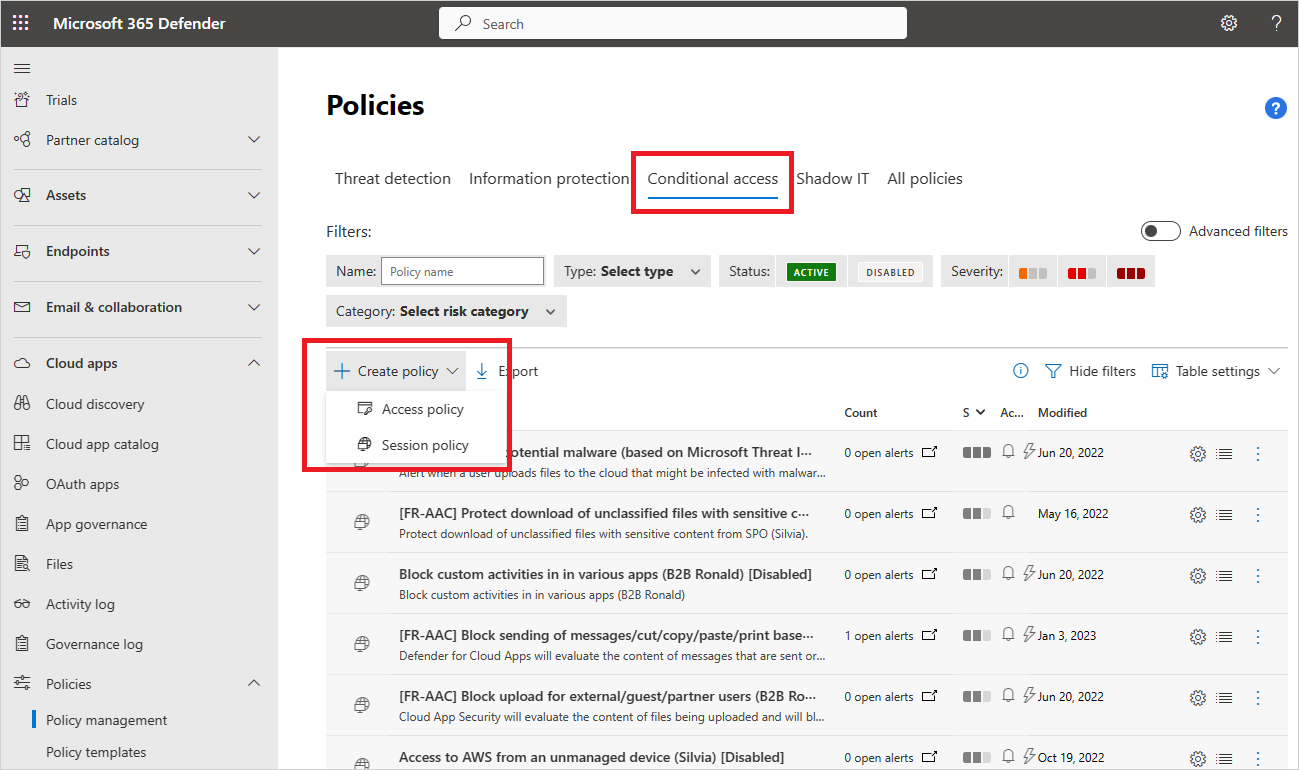

W usłudze Microsoft Defender XDR wybierz kartę Zarządzanie dostępem > warunkowym zasad zasad > aplikacji > w chmurze.

Wybierz pozycję Utwórz zasady> dostępu. Na przykład:

Na stronie Tworzenie zasad dostępu wprowadź następujące podstawowe informacje:

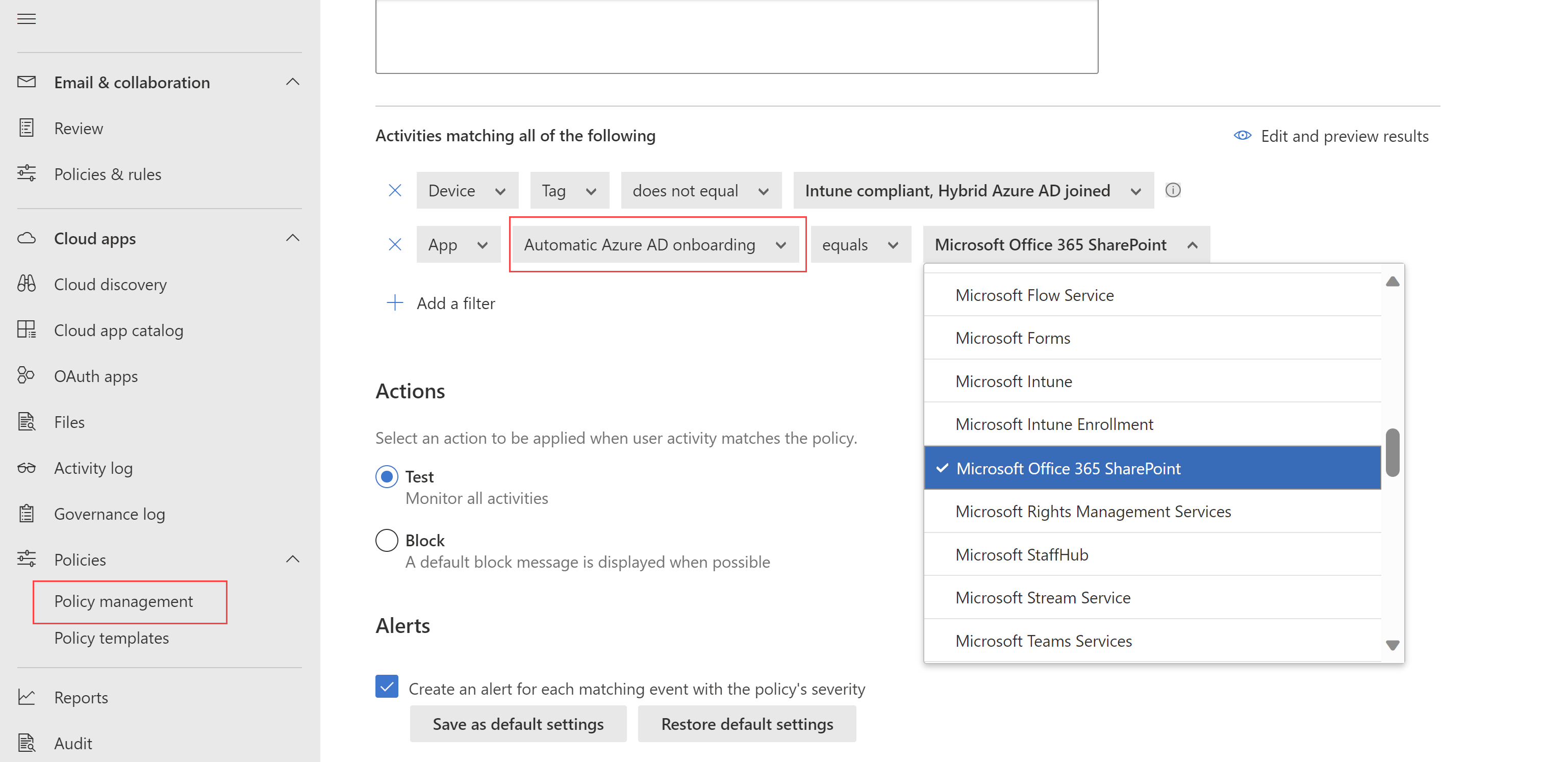

Nazwa/nazwisko opis Nazwa zasad Zrozumiała nazwa zasad, taka jak Blokowanie dostępu z urządzeń niezarządzanych Ważność zasad Wybierz ważność, którą chcesz zastosować do zasad. Kategoria Zachowaj wartość domyślną kontroli dostępu Opis Wprowadź opcjonalny, zrozumiały opis zasad, aby pomóc zespołowi zrozumieć jego przeznaczenie. W obszarze Działania zgodne ze wszystkimi poniższymi obszarami wybierz dodatkowe filtry działań, które mają być stosowane do zasad. Filtry obejmują następujące opcje:

Nazwa/nazwisko opis Aplikacja Filtry dla określonej aplikacji do uwzględnienia w zasadach. Wybierz aplikacje, wybierając najpierw, czy używają automatycznego dołączania usługi Azure AD, w przypadku aplikacji Microsoft Entra ID, czy ręcznego dołączania w przypadku aplikacji innych niż Microsoft IdP. Następnie wybierz aplikację, którą chcesz uwzględnić w filtrze z listy.

Jeśli na liście brakuje twojej aplikacji dostawcy tożsamości firmy innej niż Microsoft, upewnij się, że została ona w pełni dołączona. Aby uzyskać więcej informacji, zobacz:

- Dołączanie aplikacji katalogu innych niż Microsoft IdP na potrzeby kontroli aplikacji dostępu warunkowego

- Dołączanie niestandardowych aplikacji innych niż Microsoft IdP do kontroli aplikacji dostępu warunkowego

Jeśli zdecydujesz się nie używać filtru Aplikacji , zasady dotyczą wszystkich aplikacji oznaczonych jako Włączone na stronie Ustawienia > Aplikacje > połączone aplikacje w chmurze Aplikacje połączone > z dostępem warunkowym aplikacji.

Uwaga: mogą wystąpić pewne nakładające się na siebie aplikacje, które są dołączane, a aplikacje, które wymagają ręcznego dołączania. W przypadku konfliktu w filtrze między aplikacjami pierwszeństwo mają ręcznie dołączone aplikacje.Aplikacja kliencka Filtruj pod kątem aplikacji przeglądarki lub aplikacji mobilnych/klasycznych. Device Filtruj tagi urządzeń, takie jak określona metoda zarządzania urządzeniami lub typy urządzeń, takie jak komputer, urządzenia przenośne lub tablet. Adres IP Filtruj według adresu IP lub użyj wcześniej przypisanych tagów adresów IP. Lokalizacja Filtruj według lokalizacji geograficznej. Brak jasno zdefiniowanej lokalizacji może identyfikować ryzykowne działania. Zarejestrowany usługodawca Filtruj pod kątem działań pochodzących z określonego usługodawcy isp. Użytkownik Filtruj dla określonego użytkownika lub grupy użytkowników. Ciąg agenta użytkownika Filtruj pod kątem określonego ciągu agenta użytkownika. Tag agenta użytkownika Filtruj tagi agenta użytkownika, takie jak w przypadku nieaktualnych przeglądarek lub systemów operacyjnych. Na przykład:

Wybierz pozycję Edytuj i wyświetl podgląd wyników , aby uzyskać podgląd typów działań, które zostaną zwrócone z bieżącym wyborem.

W obszarze Akcje wybierz jedną z następujących opcji:

Inspekcja: ustaw tę akcję, aby zezwolić na dostęp zgodnie z ustawionymi jawnie filtrami zasad.

Blokuj: ustaw tę akcję, aby zablokować dostęp zgodnie z ustawionymi jawnie filtrami zasad.

W obszarze Alerty skonfiguruj dowolną z następujących akcji zgodnie z potrzebami:

- Tworzenie alertu dla każdego zgodnego zdarzenia z ważnością zasad

- Wysyłanie alertu jako wiadomości e-mail

- Dzienny limit alertów na zasady

- Wysyłanie alertów do usługi Power Automate

Po zakończeniu wybierz Utwórz.

Przetestuj swoje zasady

Po utworzeniu zasad dostępu przetestuj je ponownie, uwierzytelniając poszczególne aplikacje skonfigurowane w zasadach. Sprawdź, czy środowisko aplikacji jest zgodnie z oczekiwaniami, a następnie sprawdź dzienniki aktywności.

Zalecamy wykonanie następujących czynności:

- Utwórz zasady dla użytkownika utworzonego specjalnie na potrzeby testowania.

- Wyloguj się ze wszystkich istniejących sesji przed ponownym uwierzytelnieniem w aplikacjach.

- Zaloguj się do aplikacji mobilnych i klasycznych zarówno z urządzeń zarządzanych, jak i niezarządzanych, aby upewnić się, że działania są w pełni przechwytywane w dzienniku aktywności.

Pamiętaj, aby zalogować się przy użyciu użytkownika zgodnego z zasadami.

Aby przetestować zasady w aplikacji:

- Odwiedź wszystkie strony w aplikacji, które są częścią procesu roboczego użytkownika i sprawdź, czy strony są poprawnie renderowane.

- Sprawdź, czy zachowanie i funkcjonalność aplikacji nie ma negatywnego wpływu na wykonywanie typowych akcji, takich jak pobieranie i przekazywanie plików.

- Jeśli pracujesz z niestandardowymi aplikacjami dostawcy tożsamości innych niż Microsoft, sprawdź poszczególne domeny, które zostały ręcznie dodane dla aplikacji.

Aby sprawdzić dzienniki aktywności:

W usłudze Microsoft Defender XDR wybierz pozycję Dziennik aktywności aplikacji > w chmurze i sprawdź działania logowania przechwycone dla każdego kroku. Możesz chcieć filtrować, wybierając pozycję Zaawansowane filtry i filtrowanie dla pozycji Źródło jest równe kontroli dostępu.

Działania logowania jednokrotnego to zdarzenia kontroli dostępu warunkowego aplikacji.

Wybierz działanie, aby rozwinąć, aby uzyskać więcej szczegółów. Sprawdź, czy tag Agent użytkownika prawidłowo odzwierciedla, czy urządzenie jest wbudowanym klientem, aplikacją mobilną lub klasyczną, albo urządzeniem zarządzanym, które jest zgodne i przyłączone do domeny.

Jeśli wystąpią błędy lub problemy, użyj paska narzędzi Widok administratora, aby zebrać zasoby, takie jak .Har pliki i zarejestrowane sesje, a następnie zgłosić bilet pomocy technicznej.

Tworzenie zasad dostępu dla urządzeń zarządzanych przez tożsamość

Użyj certyfikatów klienta, aby kontrolować dostęp dla urządzeń, które nie są przyłączone hybrydowo firmy Microsoft i nie są zarządzane przez usługę Microsoft Intune. Wdrażanie nowych certyfikatów na urządzeniach zarządzanych lub używanie istniejących certyfikatów, takich jak certyfikaty MDM innych firm. Możesz na przykład wdrożyć certyfikat klienta na zarządzanych urządzeniach, a następnie zablokować dostęp z urządzeń bez certyfikatu.

Aby uzyskać więcej informacji, zobacz Identity managed devices with Conditional Access app control (Zarządzanie tożsamościami przy użyciu kontroli aplikacji dostępu warunkowego).

Powiązana zawartość

Aby uzyskać więcej informacji, zobacz:

- Rozwiązywanie problemów z kontrolą dostępu i sesji

- Samouczek: blokowanie pobierania poufnych informacji za pomocą kontroli dostępu warunkowego aplikacji

- Blokowanie pobierania na urządzeniach niezarządzanych przy użyciu kontrolek sesji

- Seminarium internetowe dotyczące kontroli dostępu warunkowego aplikacji

Jeśli napotkasz jakiekolwiek problemy, jesteśmy tutaj, aby pomóc. Aby uzyskać pomoc lub pomoc techniczną dotyczącą problemu z produktem, otwórz bilet pomocy technicznej.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla