Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Ten artykuł zawiera opisy i instrukcje dotyczące Defender for Cloud Apps filtrów aktywności i zapytań.

Filtry działań

Poniżej znajduje się lista filtrów działań, które można zastosować. Większość filtrów obsługuje wiele wartości i NIE zapewnia zaawansowanego narzędzia do tworzenia zasad.

Identyfikator działania — wyszukaj tylko określone działania według ich identyfikatora. Ten filtr jest przydatny podczas nawiązywania połączenia Microsoft Defender for Cloud Apps z rozwiązaniem SIEM (przy użyciu agenta SIEM) i chcesz dokładniej zbadać alerty przy użyciu Defender for Cloud Apps.

Obiekty działań — wyszukaj obiekty, dla których wykonano działanie. Ten filtr dotyczy plików, folderów, użytkowników lub obiektów aplikacji.

Identyfikator obiektu działania — identyfikator obiektu (plik, folder, użytkownik lub identyfikator aplikacji).

Element — umożliwia wyszukiwanie według nazwy lub identyfikatora dowolnego obiektu działania (na przykład nazw użytkowników, plików, parametrów, witryn). W przypadku filtru Element obiektu działania możesz wybrać, czy filtrować elementy zawierające, równe lub rozpoczynającesię od określonego elementu.

Uwaga

Filtr elementu obiektu działania zasad działania obsługuje tylko operator Equals .

Typ akcji — wyszukaj bardziej szczegółową akcję wykonaną w aplikacji.

Typ działania — wyszukaj działanie aplikacji.

Uwaga

Aplikacje są dodawane do filtru tylko wtedy, gdy istnieje działanie dla tej aplikacji.

Działanie administracyjne — wyszukaj tylko działania administracyjne.

Uwaga

Defender for Cloud Apps klasyfikuje wszystkie działania GCP jako działania administracyjne.

Identyfikator alertu — wyszukiwanie według identyfikatora alertu.

Aplikacja — wyszukaj tylko działania w określonych aplikacjach.

Zastosowana akcja — wyszukiwanie według zastosowanej akcji ładu: Zablokowane, Pomiń serwer proxy, Odszyfrowane, Zaszyfrowane, Szyfrowanie nie powiodło się, Nie ma akcji.

Data — data wystąpienia działania. Filtr obsługuje daty przed/po i zakres dat.

Tag urządzenia — wyszukiwanie według Intune zgodne, Microsoft Entra przyłączone hybrydowo lub Prawidłowycertyfikat klienta.

Typ urządzenia — wyszukaj tylko działania, które zostały wykonane przy użyciu określonego typu urządzenia. Na przykład wyszukaj wszystkie działania z urządzeń przenośnych, komputerów lub tabletów.

Pliki i foldery — wyszukaj pliki i foldery, na których wykonano działanie.

- Identyfikator pliku — umożliwia wyszukiwanie według identyfikatora pliku, dla których wykonano działanie.

- Nazwa — filtruje nazwę plików lub folderów. Możesz wybrać, czy nazwa kończy się, równa lub zaczyna się od wartości wyszukiwania.

- Określone pliki lub foldery — można dołączyć lub wykluczyć określone pliki lub foldery. Listę można filtrować według aplikacji, właściciela lub częściowej nazwy plikupodczas wybierania plików lub folderów.

Adres IP — pierwotny adres IP, kategoria lub tag, z którego wykonano działanie.

- Pierwotny adres IP — umożliwia wyszukiwanie działań wykonywanych na pierwotnych adresach IP lub według pierwotnych adresów IP. Nieprzetworzone adresy IP mogą być równe, nie równe, zaczynają się od lub nie zaczynają się od określonej sekwencji.

- Kategoria adresów IP — kategoria adresu IP, z którego wykonano działanie, na przykład wszystkie działania z zakresu administracyjnych adresów IP. Kategorie należy skonfigurować tak, aby uwzględniały odpowiednie adresy IP. Niektóre adresy IP mogą być domyślnie podzielone na kategorie. Na przykład istnieją adresy IP, które są uznawane przez źródła analizy zagrożeń firmy Microsoft za ryzykowne. Aby dowiedzieć się, jak skonfigurować kategorie adresów IP, zobacz Organizowanie danych zgodnie z potrzebami.

- Tag IP — tag adresu IP, z którego wykonano działanie, na przykład wszystkie działania z anonimowych adresów IP serwera proxy. Defender for Cloud Apps tworzy zestaw wbudowanych tagów IP, których nie można skonfigurować. Ponadto można skonfigurować tagi adresów IP. Aby uzyskać więcej informacji na temat konfigurowania tagów ip, zobacz Organizowanie danych zgodnie z potrzebami.

Wbudowane tagi IP obejmują następujące elementy:

- Aplikacje firmy Microsoft (14 z nich)

- Anonimowy serwer proxy

- Botnet (zobaczysz, że działanie zostało wykonane przez botnet z linkiem, aby dowiedzieć się więcej o określonej sieci botnet)

- Adres IP skanowania darknetu

- Złośliwe oprogramowanie C&C Server

- Remote Connectivity Analyzer

- Dostawcy usług satelitarnych

- Inteligentny serwer proxy i serwer proxy dostępu (pominięte celowo)

- Węzły wyjściowe Tor

- Zscaler

Działanie personifikowane — wyszukaj tylko działania, które zostały wykonane w imieniu innego użytkownika.

Wystąpienie — wystąpienie aplikacji, w którym działanie było lub nie zostało wykonane.

Lokalizacja — kraj/region, z którego wykonano działanie.

Dopasowane zasady — wyszukaj działania zgodne z określonymi zasadami ustawionymi w portalu.

Zarejestrowany usługodawca sieciowy — usługodawca sieciowy, z którego wykonano działanie.

Źródło — wyszukiwanie według źródła, z którego wykryto działanie. Źródłem może być dowolne z następujących elementów:

- Łącznik aplikacji — dzienniki pochodzące bezpośrednio z łącznika interfejsu API aplikacji.

- Analiza łącznika aplikacji — Defender for Cloud Apps wzbogacania na podstawie informacji zeskanowanych przez łącznik interfejsu API.

Użytkownik — użytkownik, który wykonał działanie, które można filtrować do domeny, grupy, nazwy lub organizacji. Aby filtrować działania bez określonego użytkownika, można użyć operatora "nie ustawiono".

- Domena użytkownika — wyszukaj określoną domenę użytkownika.

- Organizacja użytkowników — jednostka organizacyjna użytkownika, który wykonał działanie, na przykład wszystkie działania wykonywane przez EMEA_marketing użytkowników. Jest to istotne tylko w przypadku połączonych wystąpień obszaru roboczego Google korzystających z jednostek organizacyjnych.

- Grupa użytkowników — określone grupy użytkowników, które można zaimportować z połączonych aplikacji, na przykład administratorów platformy Microsoft 365.

- Nazwa użytkownika — wyszukaj określoną nazwę użytkownika. Aby wyświetlić listę użytkowników w określonej grupie użytkowników, w szufladzie Działanie wybierz nazwę grupy użytkowników. Kliknięcie spowoduje przejście do strony Konta, która zawiera listę wszystkich użytkowników w grupie. W tym miejscu możesz przejść do szczegółów kont określonych użytkowników w grupie.

- Filtry Grupy użytkowników i Nazwy użytkownika można dalej filtrować przy użyciu filtru Jako i wybierając rolę użytkownika, która może być dowolna z następujących opcji:

- Tylko obiekt działania — oznacza to, że wybrany użytkownik lub grupa użytkowników nie wykonała danego działania; były one przedmiotem działania.

- Tylko aktor — oznacza to, że działanie zostało wykonane przez użytkownika lub grupę użytkowników.

- Dowolna rola — oznacza, że użytkownik lub grupa użytkowników była zaangażowana w działanie jako osoba, która wykonała działanie, lub jako obiekt działania.

Agent użytkownika — agent użytkownika z działania został wykonany.

Tag agenta użytkownika — wbudowany tag agenta użytkownika, na przykład wszystkie działania z nieaktualnych systemów operacyjnych lub nieaktualnych przeglądarek.

Zapytania dotyczące działań

Aby jeszcze bardziej ułatwić badanie, możesz teraz tworzyć zapytania niestandardowe i zapisywać je do późniejszego użycia.

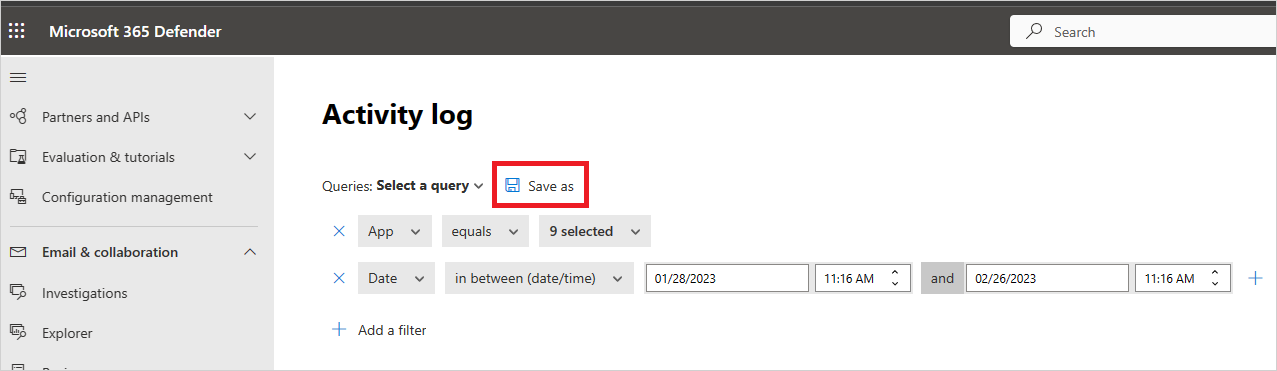

Na stronie Dziennik aktywności użyj filtrów opisanych powyżej, aby w razie potrzeby przejść do szczegółów aplikacji.

Po zakończeniu tworzenia zapytania wybierz przycisk Zapisz jako .

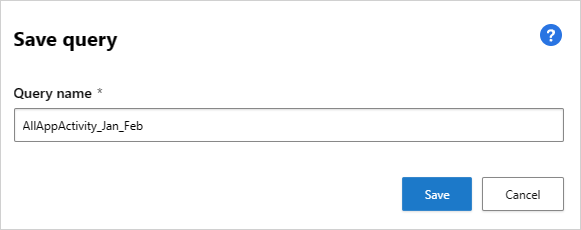

W wyskakującym okienku Zapisywanie zapytania nadaj nazwę kwerendzie.

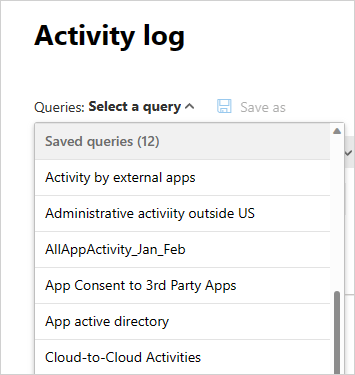

Aby ponownie użyć tego zapytania w przyszłości, w obszarze Zapytania przewiń w dół do pozycji Zapisane zapytania i wybierz zapytanie.

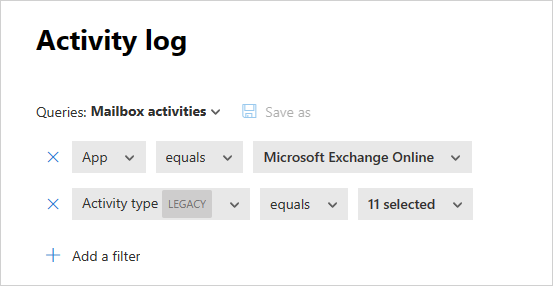

Defender for Cloud Apps udostępnia również sugerowane zapytania. Sugerowane zapytania zapewniają zalecane możliwości badania, które filtrują działania. Możesz edytować te zapytania i zapisywać je jako zapytania niestandardowe. Poniżej przedstawiono opcjonalne sugerowane zapytania:

Administracja działań — filtruje wszystkie działania, aby wyświetlać tylko te działania, które obejmują administratorów.

Działania pobierania — filtruje wszystkie działania, aby wyświetlić tylko te działania, które były działaniami pobierania, w tym pobieranie listy użytkowników jako pliku .csv, pobieranie zawartości udostępnionej i pobieranie folderu.

Logowanie zakończone niepowodzeniem — filtruje wszystkie działania w celu wyświetlenia tylko nieudanych logowań i nieudanych logowań za pośrednictwem logowania jednokrotnego

Działania plików i folderów — filtruje wszystkie działania, aby wyświetlać tylko te dotyczące plików i folderów. Filtr obejmuje przekazywanie, pobieranie i uzyskiwanie dostępu do folderów, a także tworzenie, usuwanie, przekazywanie, pobieranie, quarantining i uzyskiwanie dostępu do plików oraz przesyłanie zawartości.

Działania personifikacji — filtruje wszystkie działania, aby wyświetlać tylko działania personifikacji.

Żądania zmiany hasła i resetowania — filtruje wszystkie działania, aby wyświetlać tylko te działania, które obejmują resetowanie hasła, zmianę hasła i wymuszają zmianę hasła podczas następnego logowania.

Działania udostępniania — filtruje wszystkie działania, aby wyświetlać tylko te działania, które obejmują udostępnianie folderów i plików, w tym tworzenie linku firmowego, tworzenie linku anonimowego i udzielanie uprawnień do odczytu/zapisu.

Pomyślne logowanie — filtruje wszystkie działania, aby wyświetlać tylko te działania, które obejmują pomyślne logowanie, w tym akcję personifikacji, personifikację logowania, logowanie jednokrotne i logowanie z nowego urządzenia.

Ponadto możesz użyć sugerowanych zapytań jako punktu wyjścia dla nowego zapytania. Najpierw wybierz jedno z sugerowanych zapytań. Następnie wprowadź zmiany zgodnie z potrzebami i na koniec wybierz pozycję Zapisz jako , aby utworzyć nowe zapisane zapytanie.

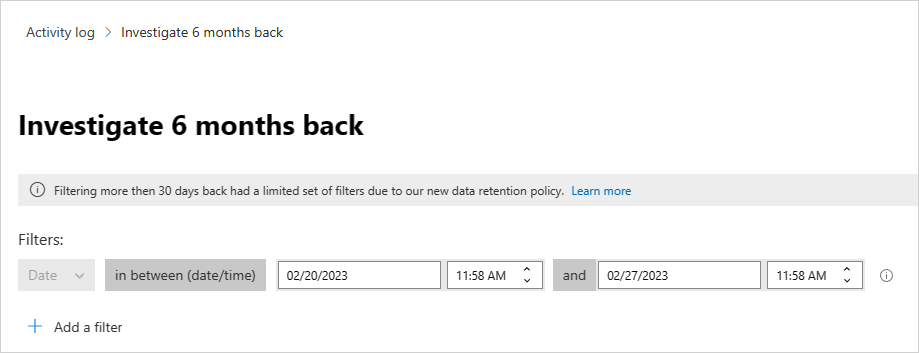

Działania zapytań z 6 miesięcy wstecz

Aby zbadać działania starsze niż 30 dni, możesz przejść do dziennika aktywności i wybrać pozycję Zbadaj 6 miesięcy wstecz w prawym górnym rogu ekranu:

W tym miejscu można zdefiniować filtry tak, jak zwykle w dzienniku aktywności, z następującymi różnicami:

Filtr daty jest obowiązkowy i jest ograniczony do okresu tygodnia. Oznacza to, że chociaż możesz wykonywać zapytania dotyczące działań przez maksymalnie sześć miesięcy wstecz, możesz to zrobić tylko przez jeden tydzień w danym momencie.

Wykonywanie zapytań z powrotem o więcej niż 30 dni jest obsługiwane tylko w następujących polach:

- Identyfikator działania

- Typ działania

- Typ akcji

- Aplikacja

- Adres IP

- Lokalizacja

- Nazwa użytkownika

Przykład:

Eksportowanie działań sześć miesięcy wstecz

Możesz wyeksportować wszystkie działania z ostatnich sześciu miesięcy, klikając przycisk Eksportuj w lewym górnym rogu strony dziennika aktywności.

Uwaga

Wymagane uprawnienia do eksportowania możliwości: Aby korzystać z funkcji eksportowania, użytkownicy muszą mieć przypisaną jedną z następujących ról:

-

Wbudowane role administratora w Defender for Cloud Apps — te role muszą być przyznawane za pośrednictwem ustawień uprawnień i ról Microsoft Defender for Cloud Apps:

- Administrator globalny

- Globalne Administracja usługi Cloud Discovery

- Operator zabezpieczeń

- Administracja zgodności

- Czytelnik zabezpieczeń

-

Tożsamość Microsoft Entra role — te role muszą być przypisywane za pośrednictwem Tożsamość Microsoft Entra wbudowanych ról:

- Administrator globalny

- Administrator zabezpieczeń

- administrator Cloud App Security

- Czytelnik globalny

Podczas eksportowania danych:

- Możesz wybrać zakres dat do sześciu miesięcy.

- Możesz wykluczyć działania prywatne.

- Wyeksportowany plik jest ograniczony do 100 000 rekordów i jest dostarczany w formacie CSV.

Po zakończeniu eksportowania plik jest dostępny w obszarze Wyeksportowane raporty.

Aby uzyskać dostęp do wyeksportowanych plików i sprawdzić stan eksportu, przejdź do pozycji Raporty —> aplikacje w chmurze w portalu usługi Microsoft 365 Defender, aby wyświetlić stan procesu eksportu i uzyskać dostęp do poprzednich eksportów.

Raporty, które obejmują działania prywatne, są oznaczone ikoną Oka na stronie raportów.

![]()