Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Możesz skonfigurować automatyczne przekazywanie dzienników dla raportów ciągłych w Defender for Cloud Apps przy użyciu platformy Docker na lokalnym serwerze Ubuntu lub CentOS.

Ważna

Jeśli używasz programu RHEL w wersji 7.1 lub nowszej, musisz użyć narzędzia Podman do automatycznego zbierania dzienników zamiast platformy Docker. Aby uzyskać więcej informacji, zobacz Konfigurowanie automatycznego przekazywania dzienników przy użyciu narzędzia Podman.

Wymagania wstępne

| Specyfikacja | Opis |

|---|---|

| System operacyjny | Jedna z następujących czynności: |

| Miejsce na dysku | 250 GB |

| Rdzenie procesora CPU | 2 |

| Architektura procesora CPU | Intel 64 i AMD 64 |

| BARAN | 4 GB |

Pamiętaj, aby ustawić zaporę zgodnie z potrzebami. Aby uzyskać więcej informacji, zobacz Wymagania dotyczące sieci.

Usuwanie istniejącego modułu zbierającego dzienniki

Jeśli masz istniejący moduł zbierający dzienniki i chcesz go usunąć przed ponownym wdrożeniem lub po prostu chcesz go usunąć, uruchom następujące polecenia:

docker stop <collector_name>

docker rm <collector_name>

Wydajność modułu zbierającego dzienniki

Moduł zbierający dzienniki może pomyślnie obsłużyć pojemność dziennika do 50 GB na godzinę. Główne wąskie gardła w procesie zbierania dzienników to:

Przepustowość sieci — przepustowość sieci określa szybkość przekazywania dziennika.

Wydajność we/wy maszyny wirtualnej — określa szybkość zapisywania dzienników na dysku modułu zbierającego dzienniki. Moduł zbierający dzienniki ma wbudowany mechanizm bezpieczeństwa, który monitoruje szybkość docierania dzienników i porównuje go z szybkością przekazywania. W przypadku przeciążenia moduł zbierający dzienniki zaczyna usuwać pliki dziennika. Jeśli konfiguracja zwykle przekracza 50 GB na godzinę, zaleca się podzielenie ruchu między wiele modułów zbierających dzienniki.

Krok 1 . Konfiguracja portalu sieci Web: Definiowanie źródeł danych i łączenie ich z modułem zbierającym dzienniki

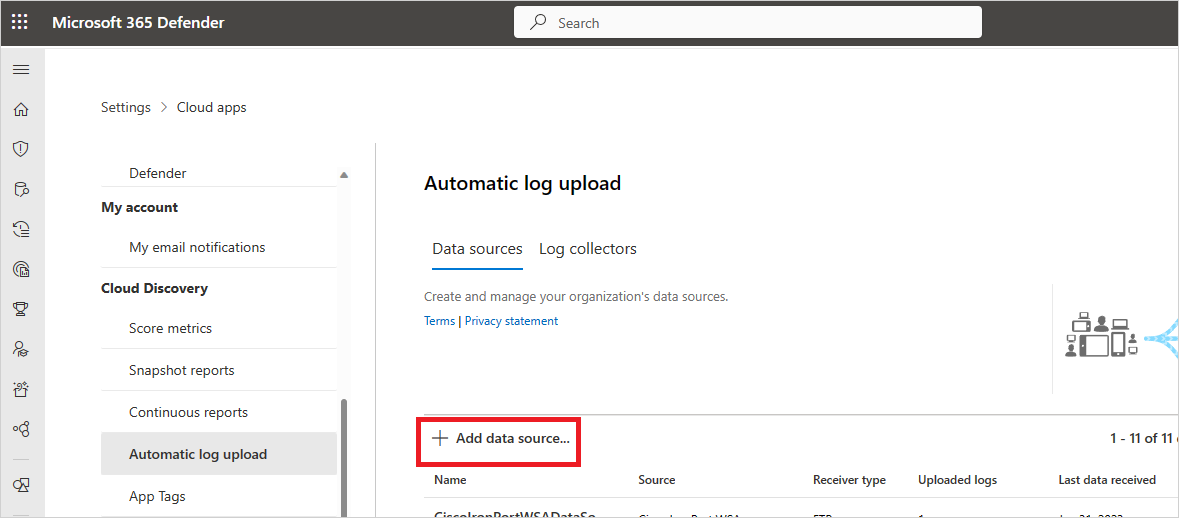

W portalu Microsoft Defender wybierz pozycję Ustawienia>Cloud Apps>Cloud Discovery>Karta Automatyczne przekazywanie>danych dzienników.

Dla każdej zapory lub serwera proxy, z którego chcesz przekazać dzienniki, utwórz pasujące źródło danych.

Wybierz pozycję +Dodaj źródło danych.

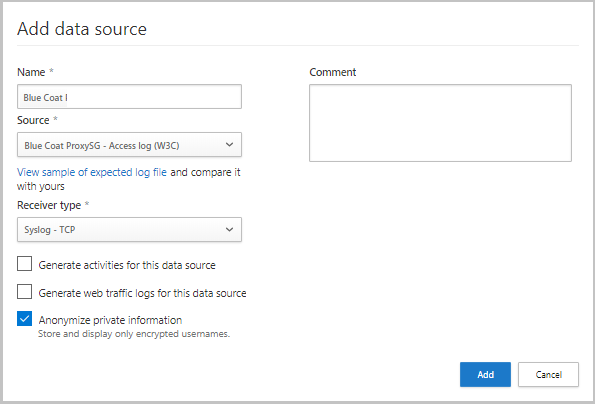

Nadaj serwerowi proxy lub zaporze nazwę.

Wybierz urządzenie z listy Źródło . Jeśli wybierzesz opcję Niestandardowy format dziennika do pracy z urządzeniem sieciowym, które nie znajduje się na liście, zobacz Working with the custom log parser (Praca z niestandardowym analizatorem dzienników ), aby uzyskać instrukcje konfiguracji.

Porównaj dziennik z przykładem oczekiwanego formatu dziennika. Jeśli format pliku dziennika nie jest zgodny z tym przykładem, należy dodać źródło danych jako inne.

Ustaw typ odbiornika na WARTOŚĆ FTP, FTPS, Syslog — UDP lub Syslog — TCP lub Syslog — TLS.

Uwaga

Integracja z protokołami bezpiecznego transferu (FTPS i Syslog — TLS) często wymaga dodatkowych ustawień zapory/serwera proxy.

Powtórz ten proces dla każdej zapory i serwera proxy, których dzienniki mogą służyć do wykrywania ruchu w sieci. Zalecamy skonfigurowanie dedykowanego źródła danych na urządzenie sieciowe, aby umożliwić:

- Osobno monitoruj stan każdego urządzenia do celów badania.

- Eksploruj odnajdywanie it w tle na urządzenie, jeśli każde urządzenie jest używane przez inny segment użytkownika.

W górnej części strony wybierz kartę Moduły zbierające dzienniki , a następnie wybierz pozycję Dodaj moduł zbierający dzienniki.

W oknie dialogowym Tworzenie modułu zbierającego dzienniki :

W polu Nazwa wprowadź znaczącą nazwę modułu zbierającego dzienniki.

Nadaj modułowi zbierającemu dzienniki nazwę i wprowadź adres IP hosta (prywatny adres IP) maszyny, która zostanie użyta do wdrożenia platformy Docker. Adres IP hosta można zastąpić nazwą maszyny, jeśli istnieje serwer DNS (lub równoważny), który rozpozna nazwę hosta.

Wybierz wszystkie źródła danych , które chcesz połączyć z modułem zbierającym, a następnie wybierz pozycję Aktualizuj , aby zapisać konfigurację.

Dalsze informacje o wdrożeniu pojawią się w sekcji Następne kroki , w tym polecenie, którego użyjesz później do zaimportowania konfiguracji modułu zbierającego. Jeśli wybrano pozycję Syslog, te informacje zawierają również dane dotyczące portu, na którym nasłuchuje odbiornik Syslog.

Użyj

Skopiuj przycisk, aby skopiować polecenie do schowka i zapisać je w osobnej lokalizacji.

Skopiuj przycisk, aby skopiować polecenie do schowka i zapisać je w osobnej lokalizacji.Użyj

Przycisk Eksportuj , aby wyeksportować oczekiwaną konfigurację źródła danych. W tej konfiguracji opisano sposób ustawiania eksportu dziennika na urządzeniach.

Przycisk Eksportuj , aby wyeksportować oczekiwaną konfigurację źródła danych. W tej konfiguracji opisano sposób ustawiania eksportu dziennika na urządzeniach.

W przypadku użytkowników wysyłających dane dziennika za pośrednictwem protokołu FTP po raz pierwszy zalecamy zmianę hasła dla użytkownika FTP. Aby uzyskać więcej informacji, zobacz Zmienianie hasła FTP.

Krok 2 . Lokalne wdrożenie maszyny

W poniższych krokach opisano wdrożenie w systemie Ubuntu. Kroki wdrażania dla innych obsługiwanych platform mogą się nieco różnić.

Otwórz terminal na maszynie z systemem Ubuntu.

Zmień na uprawnienia główne, uruchamiając polecenie:

sudo -iAby pominąć serwer proxy w sieci, uruchom następujące dwa polecenia:

export http_proxy='<IP>:<PORT>' (e.g. 168.192.1.1:8888) export https_proxy='<IP>:<PORT>'Jeśli akceptujesz postanowienia licencyjne dotyczące oprogramowania, odinstaluj stare wersje i zainstaluj platformę Docker CE, uruchamiając polecenia odpowiednie dla danego środowiska:

Usuń stare wersje platformy Docker:

yum erase docker docker-engine docker.ioInstalowanie wymagań wstępnych aparatu platformy Docker:

yum install -y yum-utilsDodaj repozytorium platformy Docker:

yum-config-manager --add-repo https://download.docker.com/linux/centos/docker-ce.repo yum makecacheZainstaluj aparat platformy Docker:

yum -y install docker-ceUruchom platformę Docker:

systemctl start docker systemctl enable dockerTestowanie instalacji platformy Docker:

docker run hello-world

Wdróż obraz modułu zbierającego na maszynie hostingu, importując konfigurację modułu zbierającego. Zaimportuj konfigurację, kopiując polecenie uruchom wygenerowane w portalu. Jeśli musisz skonfigurować serwer proxy, dodaj adres IP serwera proxy i numer portu. Jeśli na przykład szczegóły serwera proxy to 172.31.255.255:8080, zaktualizowane polecenie uruchamiania to:

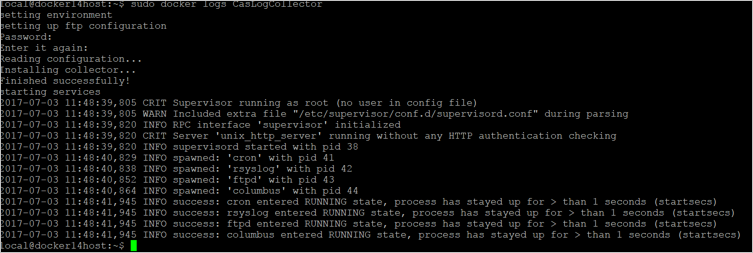

(echo 6f19225ea69cf5f178139551986d3d797c92a5a43bef46469fcc997aec2ccc6f) | docker run --name MyLogCollector -p 21:21 -p 20000-20099:20000-20099 -e "PUBLICIP='10.255.255.255'" -e "PROXY=172.31.255.255:8080" -e "CONSOLE=tenant.portal.cloudappsecurity.com" -e "COLLECTOR=MyLogCollector" --security-opt apparmor:unconfined --cap-add=SYS_ADMIN --restart unless-stopped -a stdin -i mcr.microsoft.com/mcas/logcollector starterSprawdź, czy moduł zbierający działa prawidłowo za pomocą następującego polecenia:

docker logs <collector_name>Powinien zostać wyświetlony komunikat: Ukończono pomyślnie! Na przykład:

Krok 3. Konfiguracja lokalna urządzeń sieciowych

Skonfiguruj zapory sieciowe i serwery proxy, aby okresowo eksportować dzienniki do dedykowanego portu dziennika systemu lub katalogu FTP zgodnie z instrukcjami w oknie dialogowym. Przykład:

BlueCoat_HQ - Destination path: \<<machine_name>>\BlueCoat_HQ\

Krok 4. Weryfikowanie pomyślnego wdrożenia w portalu

Sprawdź stan modułu zbierającego w tabeli Moduł zbierający dzienniki i upewnij się, że stan to Połączono. Jeśli jest utworzona, możliwe, że połączenie modułu zbierającego dzienniki i analizowanie nie zostały ukończone.

Możesz również przejść do dziennika ładu i sprawdzić, czy dzienniki są okresowo przekazywane do portalu.

Alternatywnie możesz sprawdzić stan modułu zbierającego dzienniki z poziomu kontenera platformy Docker przy użyciu następujących poleceń:

Zaloguj się do kontenera:

docker exec -it <Container Name> bashSprawdź stan modułu zbierającego dzienniki:

collector_status -p

Jeśli podczas wdrażania występują problemy, zobacz Rozwiązywanie problemów z odnajdywaniem w chmurze.

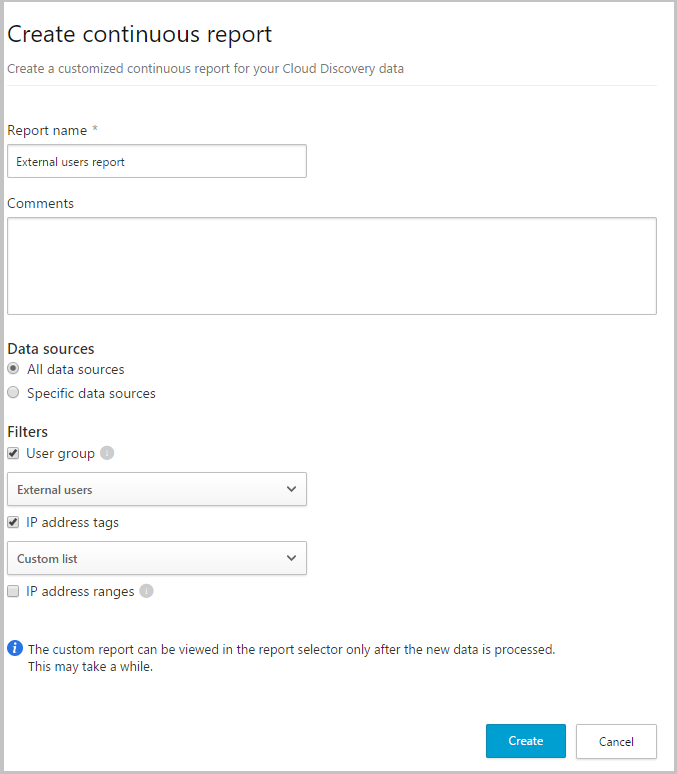

Opcjonalne — tworzenie niestandardowych raportów ciągłych

Sprawdź, czy dzienniki są przekazywane do Defender for Cloud Apps i czy raporty są generowane. Po weryfikacji utwórz raporty niestandardowe. Raporty odnajdywania niestandardowego można tworzyć na podstawie Microsoft Entra grup użytkowników. Jeśli na przykład chcesz zobaczyć użycie działu marketingu w chmurze, zaimportuj grupę marketingu przy użyciu funkcji importowania grupy użytkowników. Następnie utwórz raport niestandardowy dla tej grupy. Raport można również dostosować na podstawie zakresów tagów adresów IP lub adresów IP.

W portalu Microsoft Defender wybierz pozycję Ustawienia>Usługi Cloud Apps>Raporty ciągłe odnajdywania> wchmurze.

Wybierz przycisk Utwórz raport i wypełnij pola.

W obszarze Filtry można filtrować dane według źródła danych, zaimportowanych grup użytkowników lub według tagów i zakresów adresów IP.

Uwaga

Podczas stosowania filtrów w raportach ciągłych wybór zostanie uwzględniony, a nie wykluczony. Jeśli na przykład zastosujesz filtr dla określonej grupy użytkowników, tylko ta grupa użytkowników zostanie uwzględniona w raporcie.

Następne kroki

Jeśli napotkasz jakiekolwiek problemy, jesteśmy tutaj, aby pomóc. Aby uzyskać pomoc lub pomoc techniczną dotyczącą problemu z produktem, otwórz bilet pomocy technicznej.