Szyfrowanie danych usługi Defender dla Chmury Apps magazynowanych przy użyciu własnego klucza (BYOK)

W tym artykule opisano sposób konfigurowania aplikacji Defender dla Chmury do używania własnego klucza do szyfrowania zbieranych danych, podczas gdy są przechowywane. Jeśli szukasz dokumentacji dotyczącej stosowania szyfrowania do danych przechowywanych w aplikacjach w chmurze, zobacz Integracja usługi Microsoft Purview.

Defender dla Chmury Apps poważnie traktuje bezpieczeństwo i prywatność. W związku z tym po rozpoczęciu zbierania danych Defender dla Chmury Apps używa własnych kluczy zarządzanych do ochrony danych zgodnie z naszymi zasadami zabezpieczeń i prywatności. Ponadto usługa Defender dla Chmury Apps umożliwia dalszą ochronę danych magazynowanych, szyfrując je własnym kluczem usługi Azure Key Vault.

Ważne

Jeśli wystąpi problem podczas uzyskiwania dostępu do klucza usługi Azure Key Vault, usługa Defender dla Chmury Apps nie będzie mogła zaszyfrować danych, a dzierżawa zostanie zablokowana w ciągu godziny. Gdy dzierżawa zostanie zablokowana, cały dostęp do niej zostanie zablokowany, dopóki przyczyna nie zostanie usunięta. Po ponownym udostępnieniu klucza zostanie przywrócony pełny dostęp do dzierżawy.

Ta procedura jest dostępna tylko w portalu usługi Microsoft Defender i nie można jej wykonać w klasycznym portalu Microsoft Defender dla Chmury Apps.

Wymagania wstępne

Musisz zarejestrować aplikację Microsoft Defender dla Chmury Apps — BYOK w identyfikatorze Firmy Microsoft w dzierżawie skojarzonej z dzierżawą usługi Defender dla Chmury Apps.

Aby zarejestrować aplikację

Zainstaluj program Microsoft Graph PowerShell.

Otwórz terminal programu PowerShell i uruchom następujące polecenia:

Connect-MgGraph -Scopes "Application.ReadWrite.All" # Create a new service principal New-MgServicePrincipal -AppId 6a12de16-95c8-4e42-a451-7dbbc34634cd # Update Service Principal $servicePrincipalId = Get-MgServicePrincipal -Filter "AppId eq '6a12de16-95c8-4e42-a451-7dbbc34634cd'" | Select Id $params = @{ accountEnabled = $true } Update-MgServicePrincipal -ServicePrincipalId $servicePrincipalId.Id -BodyParameter $paramsGdzie ServicePrincipalId jest identyfikator zwracany przez poprzednie polecenie (

New-MgServicePrincipal).

Uwaga

- Defender dla Chmury Apps szyfruje dane magazynowane dla wszystkich nowych dzierżaw.

- Wszystkie dane, które znajdują się w usłudze Defender dla Chmury Apps przez ponad 48 godzin, zostaną zaszyfrowane.

Wdrażanie klucza usługi Azure Key Vault

Utwórz nowy magazyn kluczy z włączonymi opcjami usuwania nietrwałego i przeczyszczania.

W nowej wygenerowanej usłudze Key Vault otwórz okienko Zasady dostępu, a następnie wybierz pozycję +Dodaj zasady dostępu.

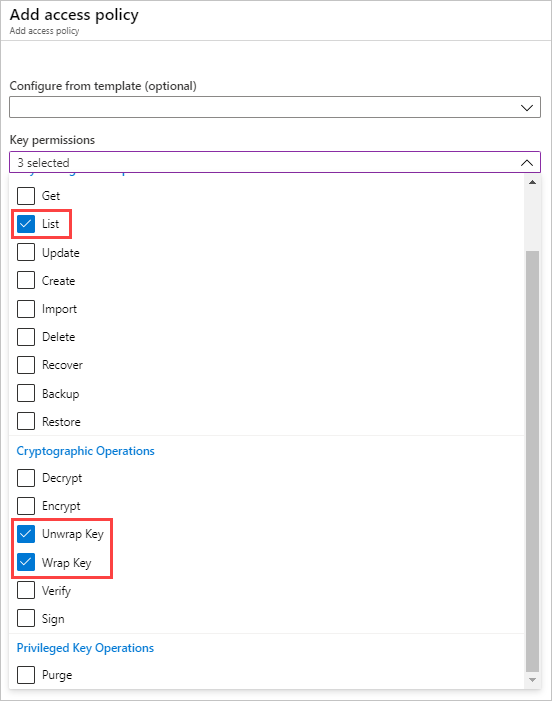

Wybierz pozycję Uprawnienia klucza i wybierz następujące uprawnienia z menu rozwijanego:

Sekcja Wymagane uprawnienia Operacje zarządzania kluczami -Listy Operacje kryptograficzne - Zawijanie klucza

- Odpakuj klucz

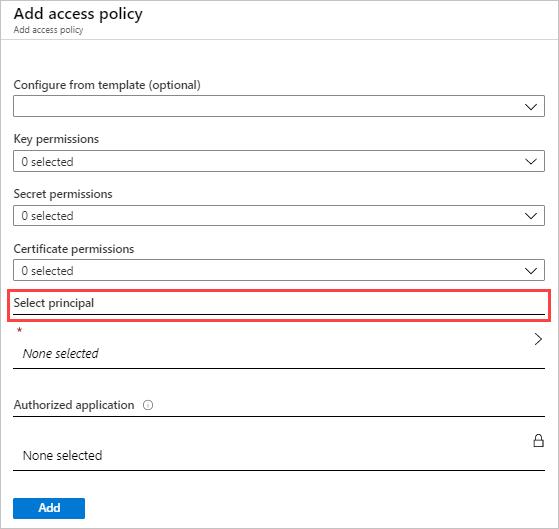

W obszarze Wybierz podmiot zabezpieczeń wybierz pozycję aplikacje Microsoft Defender dla Chmury — BYOK lub Microsoft Cloud App Security — BYOK.

Wybierz pozycję Zapisz.

Utwórz nowy klucz RSA i wykonaj następujące czynności:

Uwaga

Obsługiwane są tylko klucze RSA.

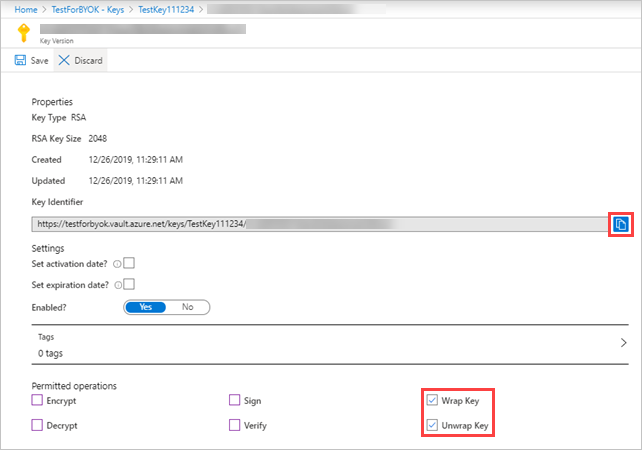

Po utworzeniu klucza wybierz nowy wygenerowany klucz, wybierz bieżącą wersję, a następnie zobaczysz dozwolone operacje.

W obszarze Dozwolone operacje upewnij się, że są włączone następujące opcje:

- Opakuj klucz

- Odpakuj klucz

Skopiuj identyfikator URI identyfikatora klucza. Będziesz jej potrzebować później.

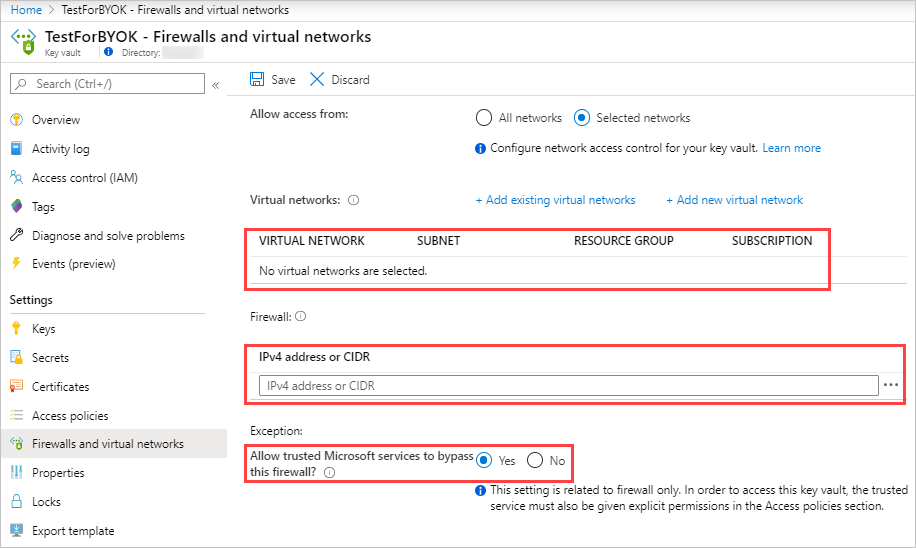

Opcjonalnie, jeśli używasz zapory dla wybranej sieci, skonfiguruj następujące ustawienia zapory, aby przyznać Defender dla Chmury Aplikacje dostępu do określonego klucza, a następnie kliknij przycisk Zapisz:

- Upewnij się, że nie wybrano żadnych sieci wirtualnych.

- Dodaj następujące adresy IP:

- 13.66.200.132

- 23.100.71.251

- 40.78.82.214

- 51.105.4.145

- 52.166.166.111

- 13.72.32.204

- 52.244.79.38

- 52.227.8.45

- Wybierz pozycję Zezwalaj na zaufane usługi firmy Microsoft, aby obejść tę zaporę.

Włączanie szyfrowania danych w usłudze Defender dla Chmury Apps

Po włączeniu szyfrowania danych Defender dla Chmury Apps natychmiast używa klucza usługi Azure Key Vault do szyfrowania danych magazynowanych. Ponieważ klucz jest niezbędny do procesu szyfrowania, należy upewnić się, że wyznaczony magazyn Kluczy i klucz są dostępne przez cały czas.

Aby włączyć szyfrowanie danych

W portalu Microosft Defender wybierz pozycję Ustawienia Szyfrowanie danych > w usłudze Cloud Apps > Włącz szyfrowanie danych. >

W polu Identyfikator URI klucza usługi Azure Key Vault wklej skopiowaną wcześniej wartość identyfikatora URI identyfikatora klucza. Defender dla Chmury Aplikacje zawsze używają najnowszej wersji klucza, niezależnie od wersji klucza określonej przez identyfikator URI.

Po zakończeniu walidacji identyfikatora URI wybierz pozycję Włącz.

Uwaga

Po wyłączeniu szyfrowania danych Defender dla Chmury Apps usuwa szyfrowanie przy użyciu własnego klucza z danych magazynowanych. Jednak dane pozostają zaszyfrowane za pomocą kluczy zarządzanych Defender dla Chmury Apps.

Aby wyłączyć szyfrowanie danych: przejdź do karty Szyfrowanie danych i kliknij pozycję Wyłącz szyfrowanie danych.

Obsługa rzutowania kluczy

Za każdym razem, gdy tworzysz nowe wersje klucza skonfigurowanego do szyfrowania danych, Defender dla Chmury Apps automatycznie jest wdrażana do najnowszej wersji klucza.

Jak obsługiwać błędy szyfrowania danych

Jeśli wystąpi problem podczas uzyskiwania dostępu do klucza usługi Azure Key Vault, usługa Defender dla Chmury Apps nie będzie mogła zaszyfrować danych, a dzierżawa zostanie zablokowana w ciągu godziny. Gdy dzierżawa zostanie zablokowana, cały dostęp do niej zostanie zablokowany, dopóki przyczyna nie zostanie usunięta. Po ponownym udostępnieniu klucza zostanie przywrócony pełny dostęp do dzierżawy. Aby uzyskać informacje na temat obsługi błędów szyfrowania danych, zobacz Rozwiązywanie problemów z szyfrowaniem danych przy użyciu własnego klucza.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla