Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Po uruchomieniu Microsoft Defender for Cloud Apps w środowisku chmury potrzebny jest etap nauki i badania. Dowiedz się, jak korzystać z narzędzi Microsoft Defender for Cloud Apps, aby lepiej zrozumieć, co dzieje się w środowisku chmury. W zależności od konkretnego środowiska i sposobu jego użycia można zidentyfikować wymagania dotyczące ochrony organizacji przed ryzykiem. W tym artykule opisano sposób przeprowadzenia badania w celu lepszego zrozumienia środowiska chmury.

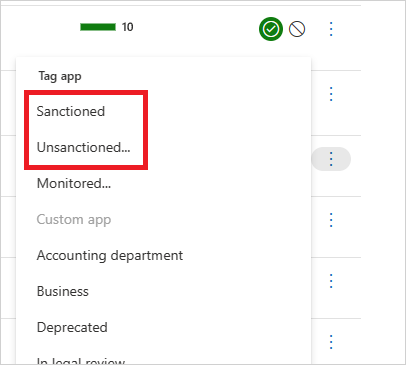

Oznaczanie aplikacji jako zaakceptowanych lub nieusankcjonowanych

Ważnym krokiem do zrozumienia chmury jest oznaczanie aplikacji jako zaakceptowanych lub niesankcjonowanych. Po nałożeniu sankcji na aplikację możesz filtrować aplikacje, które nie zostały zaakceptowane, i rozpocząć migrację do zaakceptowanych aplikacji tego samego typu.

W portalu Microsoft Defender w obszarze Cloud Apps przejdź do katalogu aplikacji w chmurze lub Odnajdywanie w chmurze — >odnalezione aplikacje.

Na liście aplikacji w wierszu, w którym zostanie wyświetlona aplikacja, którą chcesz oznaczyć jako zaakceptowaną, wybierz trzy kropki na końcu wiersza

i wybierz pozycję Usankcjonowane.

i wybierz pozycję Usankcjonowane.

Korzystanie z narzędzi do badania

W portalu Microsoft Defender w obszarze Aplikacje w chmurze przejdź do dziennika aktywności i przefiltruj według określonej aplikacji. Sprawdź następujące elementy:

Kto uzyskuje dostęp do środowiska chmury?

Z jakich zakresów adresów IP?

Co to jest działanie administratora?

Z jakich lokalizacji łączą się administratorzy?

Czy wszystkie nieaktualne urządzenia łączą się ze środowiskiem chmury?

Czy nieudane logowania pochodzą z oczekiwanych adresów IP?

W portalu Microsoft Defender w obszarze Cloud Apps przejdź do pozycji Pliki i sprawdź następujące elementy:

Ile plików jest udostępnianych publicznie, aby każdy mógł uzyskać do nich dostęp bez linku?

Z którymi partnerami udostępniasz pliki (udostępnianie wychodzące)?

Czy jakiekolwiek pliki mają poufną nazwę?

Czy którykolwiek z plików udostępnianych czyjemuś kontu osobistemu?

W portalu Microsoft Defender przejdź do pozycji Tożsamości i sprawdź następujące elementy:

Czy jakiekolwiek konta były nieaktywne w określonej usłudze przez długi czas? Być może możesz odwołać licencję dla tego użytkownika do tej usługi.

Czy chcesz wiedzieć, którzy użytkownicy mają określoną rolę?

Czy ktoś został zwolniony, ale nadal ma dostęp do aplikacji i może użyć tego dostępu do kradzieży informacji?

Czy chcesz odwołać uprawnienia użytkownika do określonej aplikacji lub wymagać od określonego użytkownika korzystania z uwierzytelniania wieloskładnikowego?

Możesz przejść do szczegółów konta użytkownika, wybierając trzy kropki na końcu wiersza konta użytkownika i wybierając akcję do wykonania. Wykonaj akcję, taką jak Wstrzymaj użytkownika lub Usuń współpracę użytkownika. Jeśli użytkownik został zaimportowany z Microsoft Entra identyfikatora, możesz również wybrać Microsoft Entra ustawienia konta, aby uzyskać łatwy dostęp do zaawansowanych funkcji zarządzania użytkownikami. Przykłady funkcji zarządzania obejmują zarządzanie grupami, uwierzytelnianie wieloskładnikowe, szczegóły dotyczące logowań użytkownika i możliwość blokowania logowania.

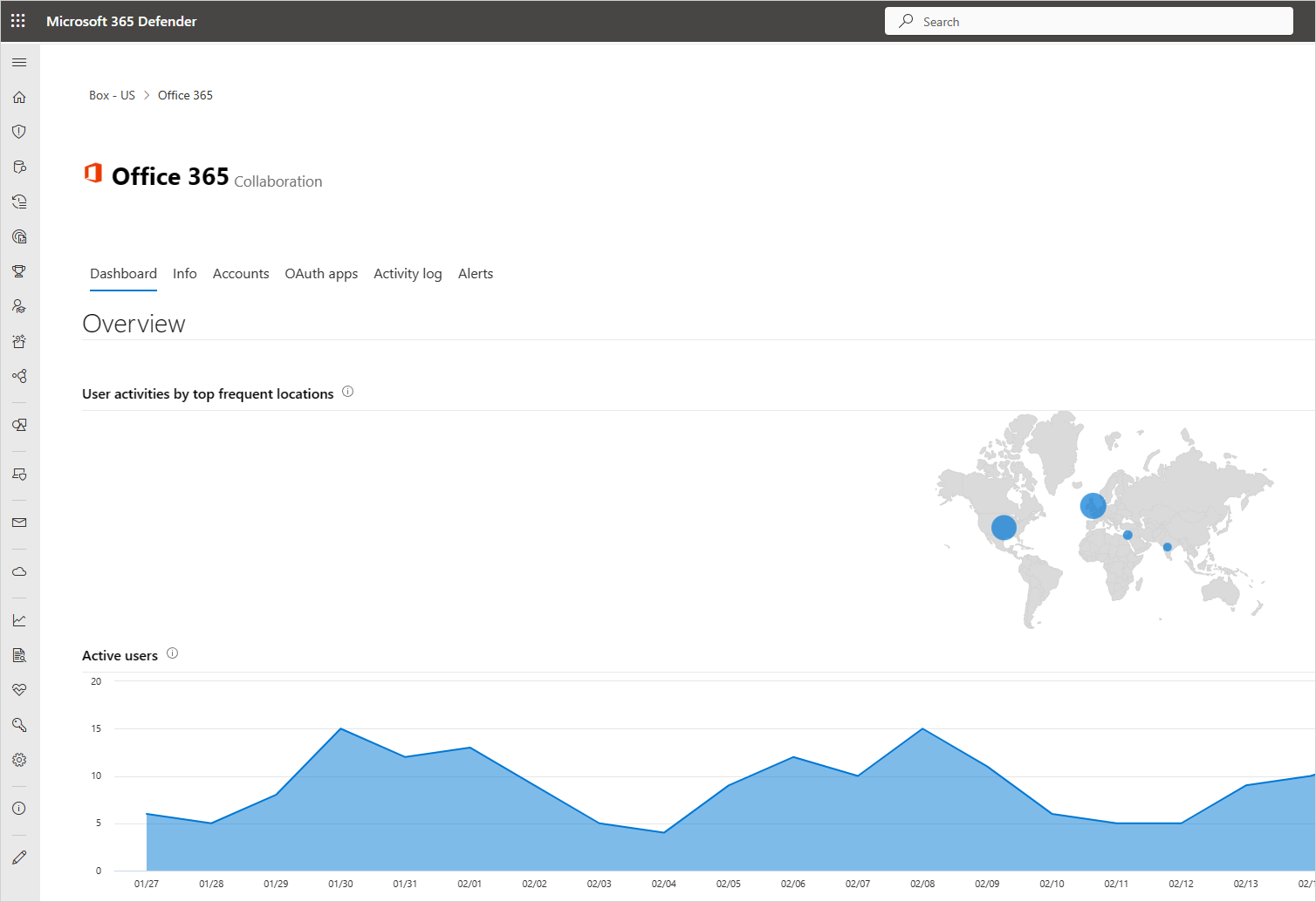

W portalu Microsoft Defender wybierz pozycję Ustawienia. Następnie wybierz pozycję Cloud Apps. W obszarze Połączone aplikacje wybierz pozycję Łączniki aplikacji, a następnie wybierz aplikację. Zostanie otwarty pulpit nawigacyjny aplikacji, który udostępnia informacje i szczegółowe informacje. Możesz użyć kart u góry, aby sprawdzić:

Jakiego rodzaju urządzenia używają użytkownicy do nawiązywania połączenia z aplikacją?

Jakie typy plików są zapisywane w chmurze?

Jakie działanie dzieje się teraz w aplikacji?

Czy istnieją połączone aplikacje innych firm ze środowiskiem?

Czy znasz te aplikacje?

Czy są autoryzowani do poziomu dostępu, na który są uprawnieni?

Ilu użytkowników je wdrożyło? Jak typowe są te aplikacje w ogóle?

W portalu Microsoft Defender w obszarze Cloud Apps przejdź do pozycji Cloud Discovery. Wybierz kartę Pulpit nawigacyjny i sprawdź następujące elementy:

Jakie aplikacje w chmurze są używane, w jakim zakresie i przez których użytkowników?

Do jakich celów są one używane?

Ile danych jest przekazywanych do tych aplikacji w chmurze?

W jakich kategoriach zostały zaakceptowane aplikacje w chmurze, a mimo to użytkownicy korzystają z alternatywnych rozwiązań?

Czy w przypadku rozwiązań alternatywnych chcesz anulowaćsancję jakichkolwiek aplikacji w chmurze w organizacji?

Czy istnieją aplikacje w chmurze, które są używane, ale nie są zgodne z zasadami organizacji?

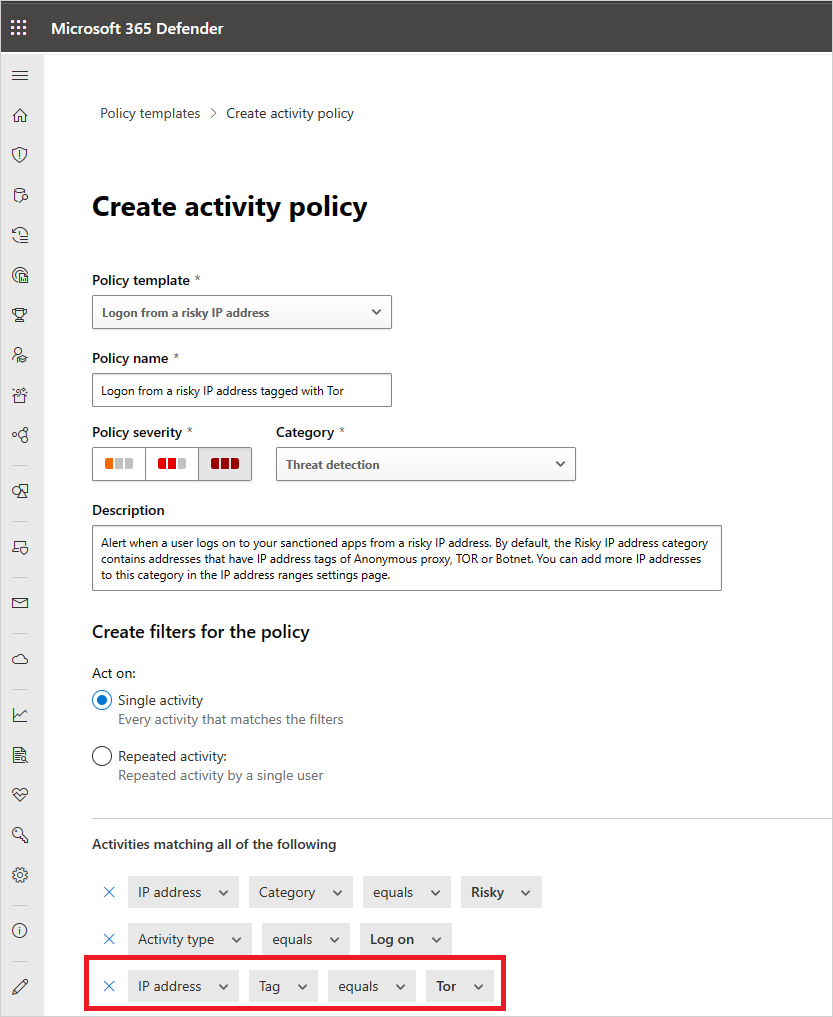

Przykładowe badanie

Załóżmy, że załóżmy, że nie masz żadnego dostępu do środowiska chmury przez ryzykowne adresy IP. Na przykład załóżmy, Że Tor. Należy jednak utworzyć zasady dotyczące adresów IP ryzyka tylko po to, aby upewnić się, że:

W portalu Microsoft Defender w obszarze Aplikacje w chmurze przejdź do pozycji Zasady —>szablony zasad.

Wybierz zasady działania dla pola Typ.

Na końcu wiersza Logowania z ryzykownej nazwy adresu IP wybierz znak plus (+), aby utworzyć nowe zasady.

Zmień nazwę zasad, aby można było ją zidentyfikować.

W obszarze Działania pasujące do wszystkich poniższych opcji wybierz + opcję dodania filtru. Przewiń w dół do tagu IP, a następnie wybierz pozycję Tor.

Po wprowadzeniu zasad zobaczysz, że masz alert informujący o naruszeniu zasad.

W portalu Microsoft Defender przejdź do obszaru Zdarzenia & alerty —>alerty i wyświetl alert dotyczący naruszenia zasad.

Jeśli widzisz, że wygląda to jak prawdziwe naruszenie, chcesz je powstrzymać lub skorygować.

Aby powstrzymać ryzyko, możesz wysłać użytkownikowi powiadomienie z pytaniem, czy naruszenie było zamierzone i czy użytkownik o tym wiedział.

Możesz również przejść do szczegółów alertu i zawiesić użytkownika, dopóki nie dowiesz się, co należy zrobić.

Jeśli jest to dozwolone zdarzenie, które prawdopodobnie nie zostanie powtórzony, możesz odrzucić alert.

Jeśli jest to dozwolone i oczekujesz, że wystąpi ono ponownie, możesz zmienić zasady, tak aby tego typu zdarzenie nie było uznawane za naruszenie w przyszłości.

Następne kroki

Jeśli napotkasz jakiekolwiek problemy, jesteśmy tutaj, aby pomóc. Aby uzyskać pomoc lub pomoc techniczną dotyczącą problemu z produktem, otwórz bilet pomocy technicznej.