Jak Defender dla Chmury Apps pomaga chronić aplikację Zendesk

Jako rozwiązanie do obsługi klienta zendesk przechowuje poufne informacje w organizacji. Wszelkie nadużycia zendesk przez złośliwego aktora lub jakiegokolwiek błędu ludzkiego mogą spowodować narażenie najbardziej krytycznych zasobów i usług na potencjalne ataki.

Połączenie aplikacji Zendesk w celu Defender dla Chmury Apps zapewnia lepszy wgląd w działania administratora zendesk i zapewnia wykrywanie zagrożeń w przypadku nietypowego zachowania.

Główne zagrożenia

Naruszone konta i zagrożenia wewnętrzne

Wyciek danych

Niewystarczająca świadomość zabezpieczeń

Niezarządzane użycie własnego urządzenia (BYOD)

Jak Defender dla Chmury Apps pomaga chronić środowisko

Wykrywanie zagrożeń w chmurze, kont zagrożonych i złośliwych testerów

Używanie dziennika inspekcji działań na potrzeby badań kryminalistycznych

Kontrolowanie aplikacji Zendesk przy użyciu zasad

| Type | Nazwa/nazwisko |

|---|---|

| Wbudowane zasady wykrywania anomalii | Działanie z anonimowych adresów IP Aktywność z rzadko występującego kraju Działanie z podejrzanych adresów IP Niemożliwa podróż Działanie wykonywane przez zakończonego użytkownika (wymaga identyfikatora Entra firmy Microsoft jako dostawcy tożsamości) Wiele nieudanych prób logowania Nietypowe działania administracyjne Nietypowe działania personifikowane |

| Zasady dotyczące działań | Skompiluj dostosowane zasady za pomocą dziennika inspekcji systemu Zendesk |

Aby uzyskać więcej informacji na temat tworzenia zasad, zobacz Tworzenie zasad.

Automatyzowanie mechanizmów kontroli ładu

Oprócz monitorowania potencjalnych zagrożeń można zastosować i zautomatyzować następujące akcje nadzoru zendesk w celu skorygowania wykrytych zagrożeń:

| Type | Akcja |

|---|---|

| Zarządzanie użytkownikami | Powiadamianie użytkownika o alercie (za pośrednictwem identyfikatora Entra firmy Microsoft) Wymagaj od użytkownika ponownego logowania (za pośrednictwem identyfikatora Entra firmy Microsoft) Wstrzymywanie użytkownika (za pośrednictwem identyfikatora Entra firmy Microsoft) |

Aby uzyskać więcej informacji na temat korygowania zagrożeń z aplikacji, zobacz Zarządzanie połączonymi aplikacjami.

Ochrona systemu Zendesk w czasie rzeczywistym

Zapoznaj się z naszymi najlepszymi rozwiązaniami dotyczącymi zabezpieczania i współpracy z użytkownikami zewnętrznymi oraz blokowania i ochrony pobierania poufnych danych do niezarządzanych lub ryzykownych urządzeń.

Zarządzanie stanem zabezpieczeń SaaS

Połączenie Zendesk, aby automatycznie uzyskać zalecenia dotyczące stanu zabezpieczeń dla systemu Zendesk w wskaźniku bezpieczeństwa firmy Microsoft. W obszarze Wskaźnik bezpieczeństwa wybierz pozycję Zalecane akcje i filtruj według produktu = Zendesk. Na przykład zalecenia dotyczące systemu Zendesk obejmują:

- Włączanie uwierzytelniania wieloskładnikowego (MFA)

- Włączanie limitu czasu sesji dla użytkowników

- Włączanie ograniczeń adresów IP

- Blokuj administratorom ustawianie haseł.

Aby uzyskać więcej informacji, zobacz:

Połączenie Zendesk do aplikacji Microsoft Defender dla Chmury

Ta sekcja zawiera instrukcje dotyczące łączenia aplikacji Microsoft Defender dla Chmury z istniejącym systemem Zendesk przy użyciu interfejsów API usługi App Połączenie or. To połączenie zapewnia wgląd i kontrolę nad użyciem systemu Zendesk w organizacji.

Wymagania wstępne

- Użytkownik zendesk używany do logowania się do systemu Zendesk musi być administratorem.

- Obsługiwane licencje systemu Zendesk:

- Przedsiębiorstwa

- Enterprise Plus

Uwaga

Połączenie zendesk do Defender dla Chmury Apps z użytkownikiem zendesk, który nie jest administratorem, spowoduje błąd połączenia.

Konfigurowanie aplikacji Zendesk

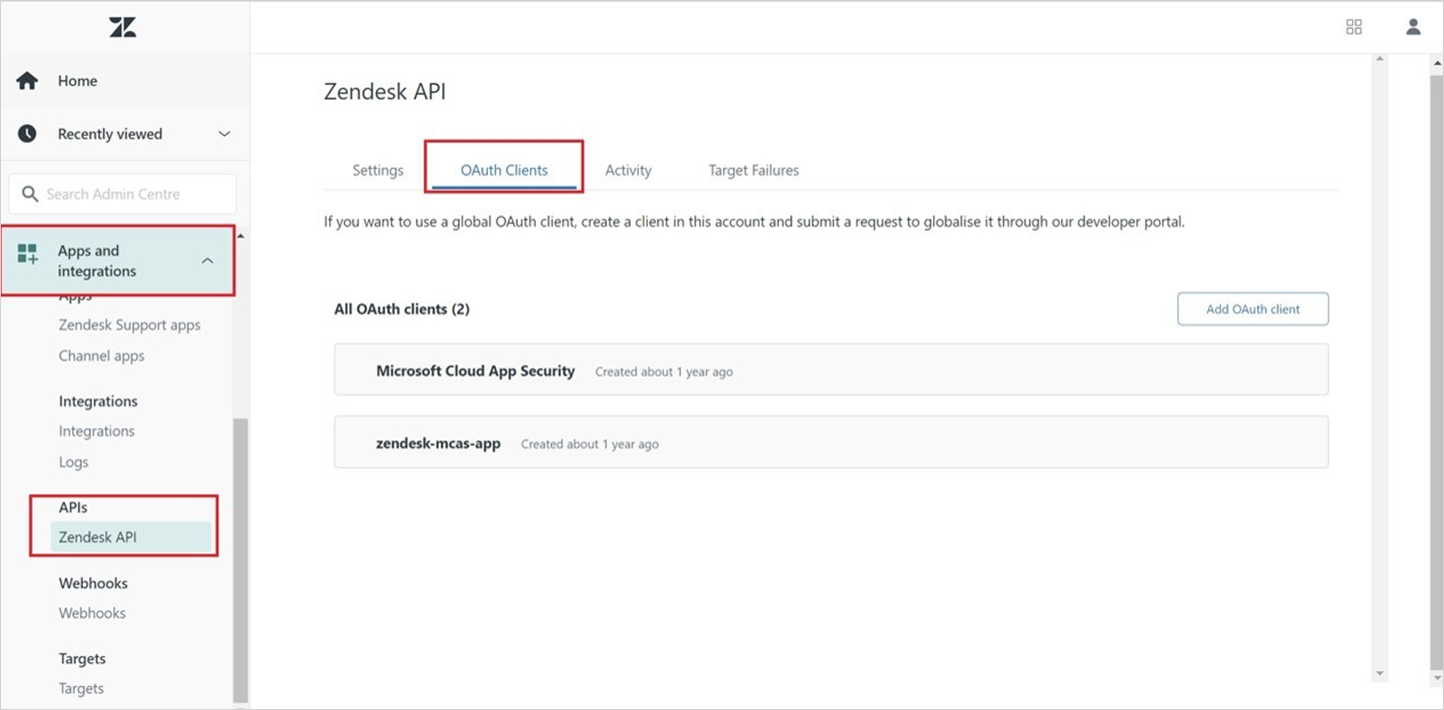

Przejdź do Administracja ->Aplikacje i integracje ->API ->Zendesk API ->OAuth Client i wybierz pozycję Dodaj klienta OAuth.

Wybierz pozycję Nowe poświadczenie.

Wypełnij następujące pola:

Nazwa klienta: Microsoft Defender dla Chmury Apps (możesz również wybrać inną nazwę).

Opis: Microsoft Defender dla Chmury Apps API Połączenie or (możesz również wybrać inny opis).

Firma: Microsoft Defender dla Chmury Apps (możesz również wybrać inną firmę).

Unikatowy identyfikator: microsoft_cloud_app_security (możesz również wybrać inny unikatowy identyfikator).

Adres URL przekierowania:

https://portal.cloudappsecurity.com/api/oauth/sagaUwaga

- W przypadku klientów GCC dla instytucji rządowych USA wprowadź następującą wartość:

https://portal.cloudappsecuritygov.com/api/oauth/saga - W przypadku klientów GCC High dla instytucji rządowych USA wprowadź następującą wartość:

https://portal.cloudappsecurity.us/api/oauth/saga

- W przypadku klientów GCC dla instytucji rządowych USA wprowadź następującą wartość:

Wybierz Zapisz, a następnie wybierz OK.

Skopiuj wygenerowany wpis tajny . Będzie ona potrzebna w kolejnych krokach.

Konfigurowanie aplikacji Defender dla Chmury

Uwaga

Użytkownik systemu Zendesk, który konfiguruje integrację, musi zawsze pozostać administratorem systemu Zendesk, nawet po zainstalowaniu łącznika.

W witrynie Microsoft Defender Portal wybierz pozycję Ustawienia. Następnie wybierz pozycję Aplikacje w chmurze. W obszarze Połączenie ed apps (Aplikacje Połączenie ed) wybierz pozycję App Połączenie ors (Połączenie ors).

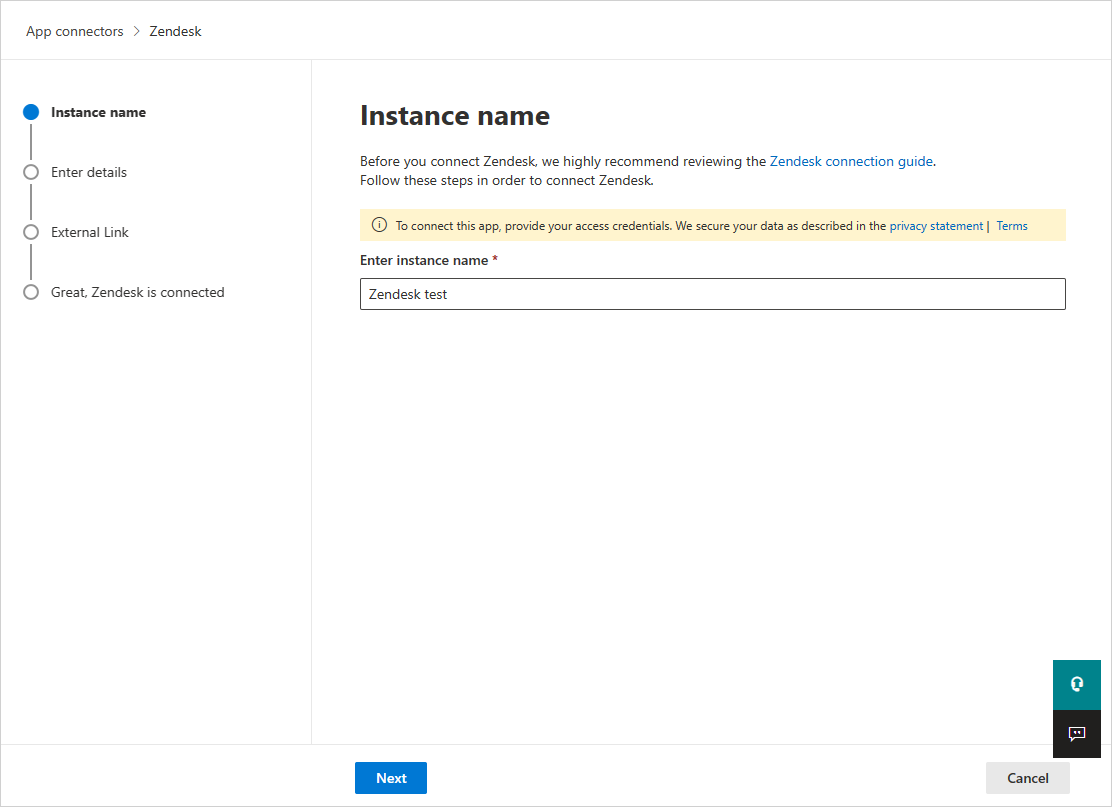

Na stronie Łącznik aplikacji wybierz pozycję +Połączenie aplikację, a następnie pozycję Zendesk.

W następnym oknie nadaj łącznikowi opisową nazwę, a następnie wybierz pozycję Dalej.

Na stronie Wprowadź szczegóły wprowadź następujące pola, a następnie wybierz pozycję Dalej.

- Identyfikator klienta: unikatowy identyfikator użyty podczas tworzenia aplikacji OAuth w portalu administracyjnym zendesk.

- Klucz tajny klienta: zapisany wpis tajny.

- Punkt końcowy klienta: adres URL systemu Zendesk. Powinna ona mieć wartość

<account_name>.zendesk.com.

Na stronie Link zewnętrzny wybierz pozycję Połączenie Zendesk.

W witrynie Microsoft Defender Portal wybierz pozycję Ustawienia. Następnie wybierz pozycję Aplikacje w chmurze. W obszarze Połączenie ed apps (Aplikacje Połączenie ed) wybierz pozycję App Połączenie ors (Połączenie ors). Upewnij się, że stan połączonej Połączenie or aplikacji jest Połączenie.

Pierwsze połączenie może potrwać do czterech godzin, aby wszyscy użytkownicy i ich działania w ciągu siedmiu dni przed połączeniem.

Po oznaczeniu stanu łącznika jako Połączenie łącznik jest na żywo i działa.

Uwaga

Firma Microsoft zaleca używanie krótkotrwałego tokenu dostępu. Aplikacja Zendesk obecnie nie obsługuje tokenów krótkotrwałych. Zalecamy, aby nasi klienci odświeżyli token co 6 miesięcy jako najlepsze rozwiązanie w zakresie zabezpieczeń. Aby odświeżyć token dostępu, odwołaj stary token, postępując zgodnie z instrukcjami Odwołaj token. Po odwołaniu starego tokenu utwórz nowy wpis tajny i ponownie połącz łącznik Zendesk zgodnie z powyższym dokumentem.

Uwaga

Działania systemowe będą wyświetlane z nazwą konta Zendesk .

Limity szybkości

Domyślny limit szybkości to 200 żądań na minutę. Aby zwiększyć limit szybkości, otwórz bilet pomocy technicznej.

Uwaga

Maksymalny limit szybkości dla każdej subskrypcji został opisany tutaj.

Następne kroki

Jeśli napotkasz jakiekolwiek problemy, jesteśmy tutaj, aby pomóc. Aby uzyskać pomoc lub pomoc techniczną dotyczącą problemu z produktem, otwórz bilet pomocy technicznej.