Wdrażanie kontroli dostępu warunkowego dla dowolnej aplikacji internetowej przy użyciu Active Directory Federation Services (AD FS) jako dostawcy tożsamości

Kontrolki sesji w Microsoft Defender for Cloud Apps można skonfigurować tak, aby działały z dowolną aplikacją internetową i dowolnymi adresami tożsamości innych niż Microsoft. W tym artykule opisano sposób kierowania sesji aplikacji z usług AD FS do Defender for Cloud Apps kontrolek sesji w czasie rzeczywistym.

W tym artykule użyjemy aplikacji Salesforce jako przykładu aplikacji internetowej skonfigurowanej do używania kontrolek sesji Defender for Cloud Apps.

Wymagania wstępne

Twoja organizacja musi mieć następujące licencje, aby używać kontroli aplikacji dostępu warunkowego:

- Wstępnie skonfigurowane środowisko usług AD FS

- Microsoft Defender for Cloud Apps

Istniejąca konfiguracja logowania jednokrotnego usług AD FS dla aplikacji przy użyciu protokołu uwierzytelniania SAML 2.0

Uwaga

Poniższe kroki dotyczą wszystkich wersji usług AD FS uruchomionych w obsługiwanej wersji systemu Windows Server.

Aby skonfigurować kontrolki sesji dla aplikacji przy użyciu usług AD FS jako dostawcy tożsamości

Poniższe kroki umożliwiają kierowanie sesji aplikacji internetowej z usług AD FS do Defender for Cloud Apps.

Uwaga

Informacje o logowaniu jednokrotnym SAML aplikacji udostępniane przez usługi AD FS można skonfigurować przy użyciu jednej z następujących metod:

- Opcja 1. Przekazywanie pliku metadanych SAML aplikacji.

- Opcja 2. Ręczne podawanie danych SAML aplikacji.

W poniższych krokach użyjemy opcji 2.

Krok 1. Pobieranie ustawień logowania jednokrotnego SAML aplikacji

Krok 2. Konfigurowanie Defender for Cloud Apps przy użyciu informacji SAML aplikacji

Krok 4. Konfigurowanie Defender for Cloud Apps przy użyciu informacji aplikacji usług AD FS

Krok 5. Ukończenie konfiguracji zaufania jednostki uzależnionej usług AD FS

Krok 6. Pobieranie zmian aplikacji w Defender for Cloud Apps

Krok 7. Ukończenie zmian w aplikacji

Krok 8. Ukończenie konfiguracji w Defender for Cloud Apps

Krok 1. Pobieranie ustawień logowania jednokrotnego SAML aplikacji

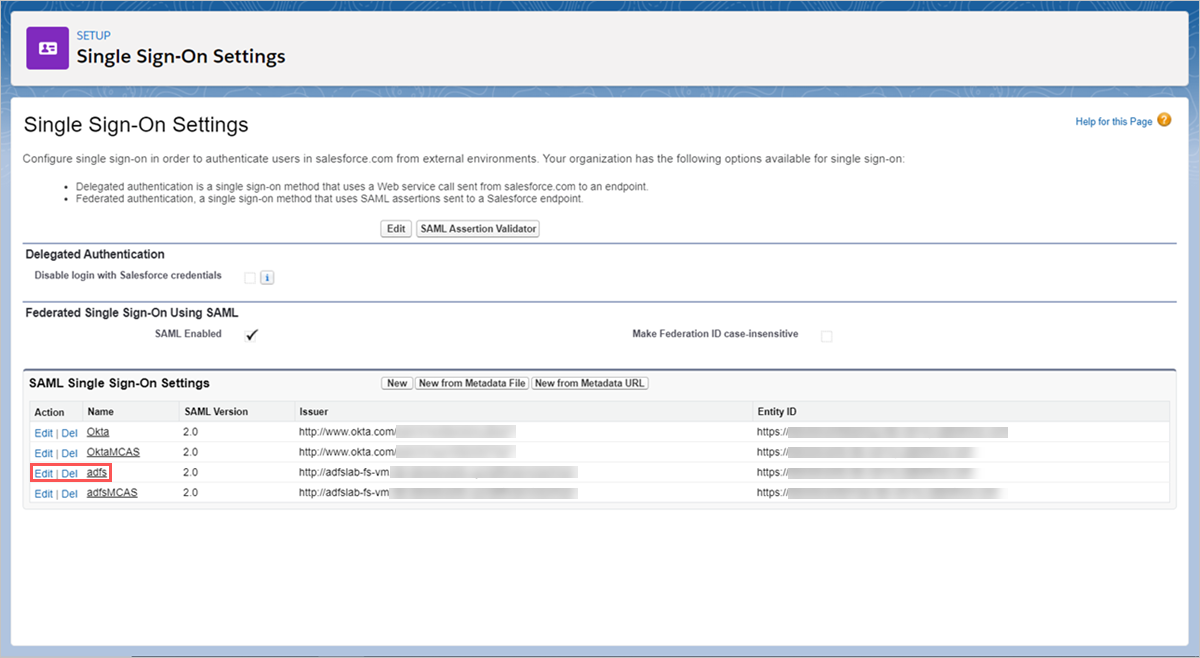

W usłudze Salesforce przejdź do pozycjiUstawienia ustawień>konfiguracji>— pojedyncze>ustawienia Sign-On.

W obszarze Ustawienia pojedynczego Sign-On kliknij nazwę istniejącej konfiguracji usług AD FS.

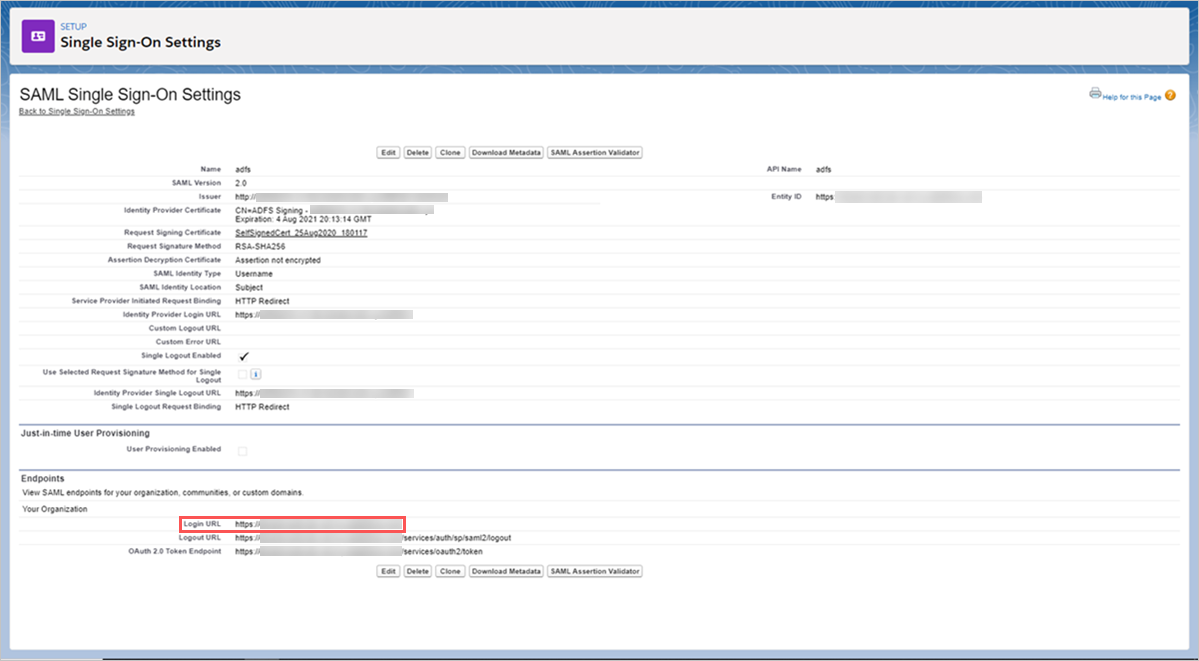

Na stronie Ustawienie pojedynczego Sign-On SAML zanotuj adres URL logowania usługi Salesforce. Będzie to potrzebne później podczas konfigurowania Defender for Cloud Apps.

Uwaga

Jeśli aplikacja udostępnia certyfikat SAML, pobierz plik certyfikatu.

Krok 2. Konfigurowanie Defender for Cloud Apps przy użyciu informacji SAML aplikacji

W portalu Microsoft Defender wybierz pozycję Ustawienia. Następnie wybierz pozycję Cloud Apps.

W obszarze Połączone aplikacje wybierz pozycję Aplikacje kontroli dostępu warunkowego aplikacji.

Wybierz pozycję +Dodaj, a następnie w oknie podręcznym wybierz aplikację, którą chcesz wdrożyć, a następnie wybierz pozycję Uruchom Kreatora.

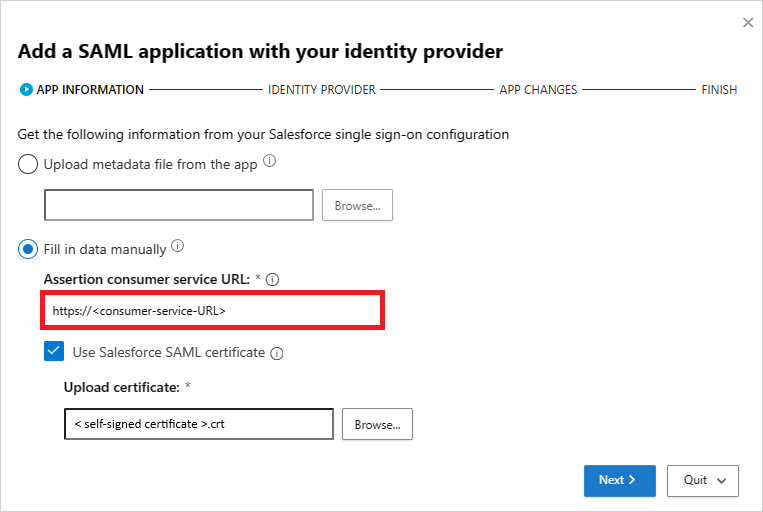

Na stronie INFORMACJE O APLIKACJI wybierz pozycję Wypełnij dane ręcznie, w polu Adres URL usługi assertion consumer service wprowadź zanotowany wcześniej adres URL logowania usługi Salesforce, a następnie kliknij przycisk Dalej.

Uwaga

Jeśli aplikacja udostępnia certyfikat SAML, wybierz pozycję Użyj <app_name> certyfikatu SAML i przekaż plik certyfikatu.

Krok 3. Tworzenie nowej konfiguracji zaufania jednostki uzależnionej usług AD FS i konfiguracji pojedynczego Sign-On aplikacji

Uwaga

Aby ograniczyć przestoje użytkowników końcowych i zachować istniejącą znaną dobrą konfigurację, zalecamy utworzenie nowej konfiguracji zaufania jednostki uzależnionej i konfiguracji pojedynczej Sign-On. Jeśli nie jest to możliwe, pomiń odpowiednie kroki. Jeśli na przykład skonfigurowana aplikacja nie obsługuje tworzenia wielu konfiguracji pojedynczego Sign-On, pomiń krok tworzenia nowego logowania jednokrotnego.

W konsoli zarządzania usługami AD FS w obszarze Relacje zaufania jednostki uzależnionej wyświetl właściwości istniejącego zaufania jednostki uzależnionej dla aplikacji i zanotuj ustawienia.

W obszarze Akcje kliknij pozycję Dodaj zaufanie jednostki uzależnionej. Oprócz wartości Identyfikator , która musi być unikatową nazwą, skonfiguruj nowe zaufanie przy użyciu zanotowanej wcześniej ustawień. Ta relacja zaufania będzie potrzebna później podczas konfigurowania Defender for Cloud Apps.

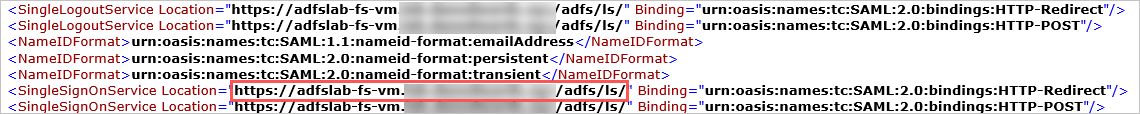

Otwórz plik metadanych federacji i zanotuj lokalizację usługi AD FS SingleSignOnService. Będzie potrzebna później.

Uwaga

Aby uzyskać dostęp do pliku metadanych federacji, możesz użyć następującego punktu końcowego:

https://<Your_Domain>/federationmetadata/2007-06/federationmetadata.xml

Pobierz certyfikat podpisywania dostawcy tożsamości. Będzie potrzebna później.

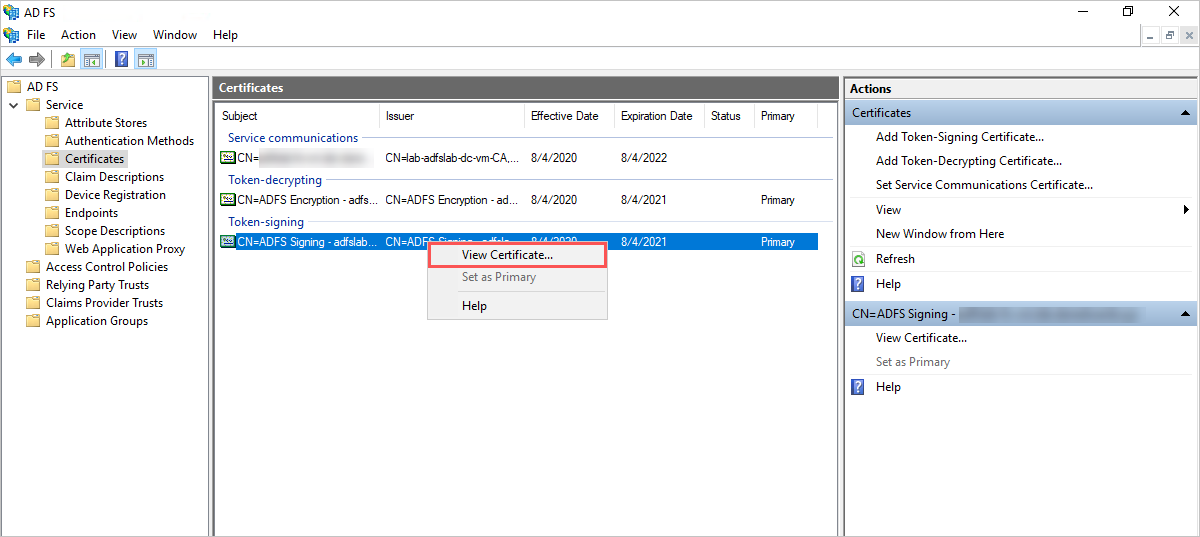

W obszarze Certyfikaty usług> kliknij prawym przyciskiem myszy certyfikatpodpisywania usług AD FS, a następnie wybierz pozycję Wyświetl certyfikat.

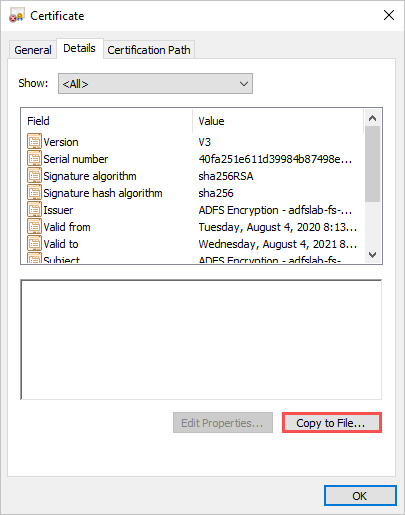

Na karcie szczegóły certyfikatu kliknij pozycję Kopiuj do pliku i wykonaj kroki opisane w Kreatorze eksportu certyfikatów, aby wyeksportować certyfikat jako kodowany X.509 w formacie Base-64 (. PLIK CER).

Po powrocie do usługi Salesforce na istniejącej stronie ustawień logowania jednokrotnego usług AD FS zanotuj wszystkie ustawienia.

Utwórz nową konfigurację logowania jednokrotnego SAML. Oprócz wartości identyfikatora jednostki , która musi być zgodna z identyfikatorem zaufania jednostki uzależnionej, skonfiguruj logowanie jednokrotne przy użyciu zanotowanej wcześniej ustawień. Będzie to potrzebne później podczas konfigurowania Defender for Cloud Apps.

Krok 4. Konfigurowanie Defender for Cloud Apps przy użyciu informacji aplikacji usług AD FS

Po powrocie na stronę Defender for Cloud Apps IDENTITY PROVIDER (DOSTAWCA TOŻSAMOŚCI) kliknij przycisk Dalej, aby kontynuować.

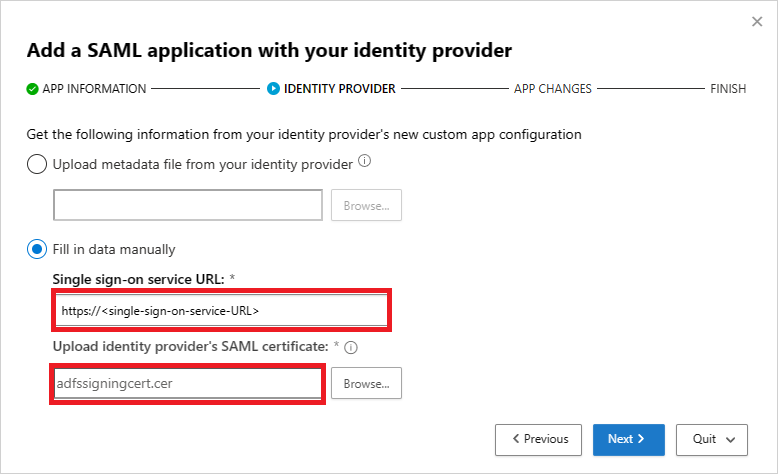

Na następnej stronie wybierz pozycję Wypełnij dane ręcznie, wykonaj następujące czynności, a następnie kliknij przycisk Dalej.

- W polu Adres URL usługi logowania jednokrotnego wprowadź zanotowany wcześniej adres URL logowania usługi Salesforce.

- Wybierz pozycję Przekaż certyfikat SAML dostawcy tożsamości i przekaż pobrany wcześniej plik certyfikatu.

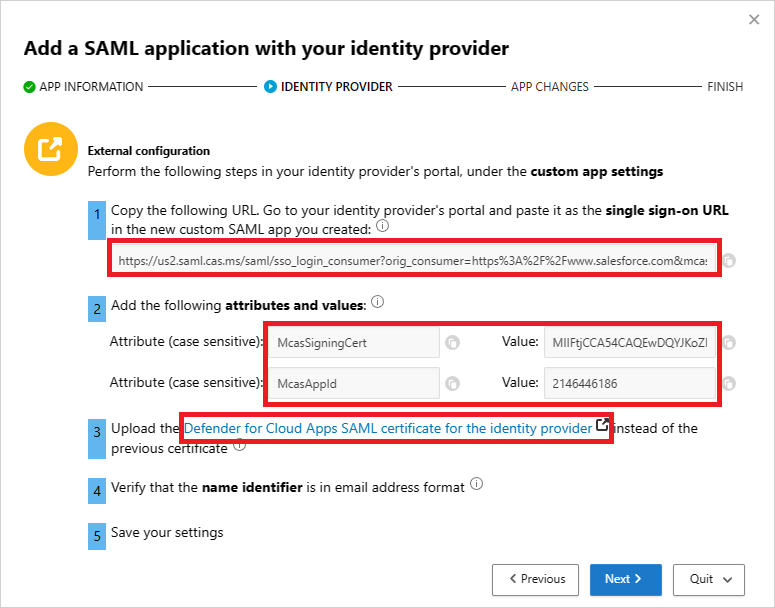

Na następnej stronie zanotuj następujące informacje, a następnie kliknij przycisk Dalej. Informacje będą potrzebne później.

- Defender for Cloud Apps adres URL logowania jednokrotnego

- Defender for Cloud Apps atrybuty i wartości

Uwaga

Jeśli widzisz opcję przekazania certyfikatu Defender for Cloud Apps SAML dla dostawcy tożsamości, kliknij link, aby pobrać plik certyfikatu. Będzie potrzebna później.

Krok 5. Ukończenie konfiguracji zaufania jednostki uzależnionej usług AD FS

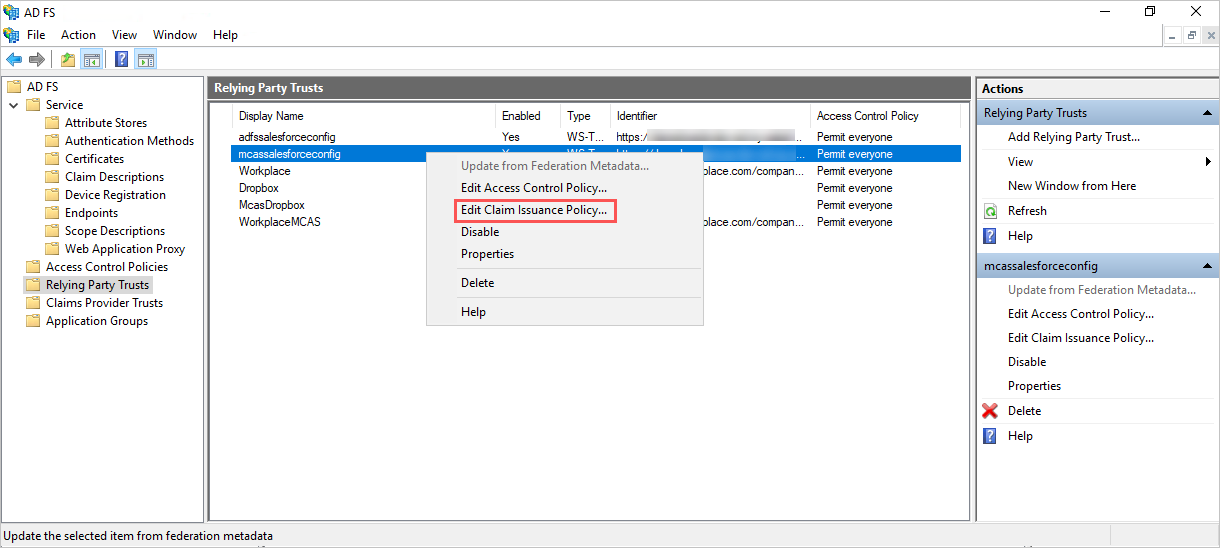

W konsoli zarządzania usługami AD FS kliknij prawym przyciskiem myszy utworzone wcześniej zaufanie jednostki uzależnionej, a następnie wybierz pozycję Edytuj zasady wystawiania oświadczeń.

W oknie dialogowym Edytowanie zasad wystawiania oświadczeń w obszarze Reguły przekształcania wystawiania użyj podanych informacji w poniższej tabeli, aby wykonać kroki tworzenia reguł niestandardowych.

Nazwa reguły oświadczenia Reguła niestandardowa McasSigningCert => issue(type="McasSigningCert", value="<value>");where<value>to wartość McasSigningCert z kreatora Defender for Cloud Apps zanotowanej wcześniejMcasAppId => issue(type="McasAppId", value="<value>");to wartość McasAppId z kreatora Defender for Cloud Apps zanotowanej wcześniej- Kliknij pozycję Dodaj regułę, w obszarze Szablon reguły oświadczenia wybierz pozycję Wyślij oświadczenia przy użyciu reguły niestandardowej, a następnie kliknij przycisk Dalej.

- Na stronie Konfigurowanie reguły wprowadź odpowiednią nazwę reguły oświadczenia i podaną regułę niestandardową .

Uwaga

Te reguły są dodatkiem do wszelkich reguł oświadczeń lub atrybutów wymaganych przez skonfigurowaną aplikację.

Wróć do strony Relacja zaufania jednostki uzależnionej , kliknij prawym przyciskiem myszy utworzone wcześniej zaufanie jednostki uzależnionej, a następnie wybierz pozycję Właściwości.

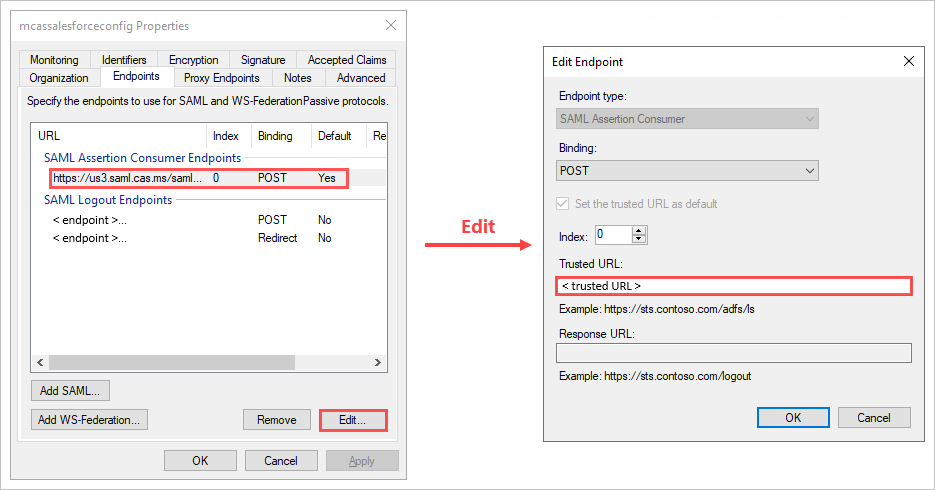

Na karcie Punkty końcowe wybierz pozycję SAML Assertion Consumer Endpoint, kliknij pozycję Edytuj i zastąp zaufany adres URL zanotowanym wcześniej adresem URL Defender for Cloud Apps logowania jednokrotnego, a następnie kliknij przycisk OK.

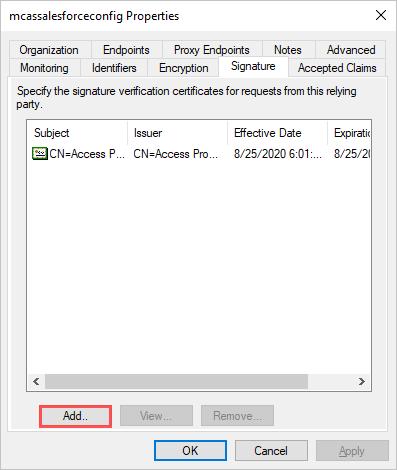

Jeśli pobrano certyfikat Defender for Cloud Apps SAML dla dostawcy tożsamości, na karcie Podpis kliknij pozycję Dodaj i przekaż plik certyfikatu, a następnie kliknij przycisk OK.

Zapisz ustawienia.

Krok 6. Pobieranie zmian aplikacji w Defender for Cloud Apps

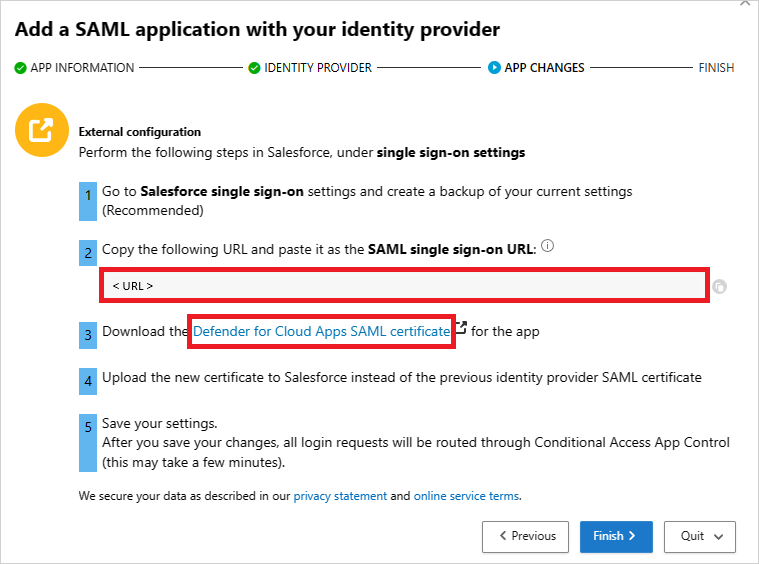

Wróć do strony Defender for Cloud Apps ZMIANY APLIKACJI, wykonaj następujące czynności, ale nie klikaj przycisku Zakończ. Informacje będą potrzebne później.

- Skopiuj adres URL logowania jednokrotnego Defender for Cloud Apps SAML

- Pobieranie certyfikatu SAML Defender for Cloud Apps

Krok 7. Ukończenie zmian w aplikacji

W usłudze Salesforce przejdź do pozycjiUstawienia>konfiguracjiIdentity>Single Sign-On Settings (Ustawienia pojedynczego Sign-On ustawień) > i wykonaj następujące czynności:

Zalecane: utwórz kopię zapasową bieżących ustawień.

Zastąp wartość pola Adres URL logowania dostawcy tożsamości zanotowanym wcześniej adresem URL logowania jednokrotnego Defender for Cloud Apps SAML.

Przekaż pobrany wcześniej certyfikat DEFENDER FOR CLOUD APPS SAML.

Kliknij Zapisz.

Uwaga

Certyfikat SAML Defender for Cloud Apps jest ważny przez jeden rok. Po jego wygaśnięciu konieczne będzie wygenerowanie nowego certyfikatu.

Krok 8. Ukończenie konfiguracji w Defender for Cloud Apps

- Wróć do strony Defender for Cloud Apps ZMIANY APLIKACJI, kliknij przycisk Zakończ. Po ukończeniu pracy kreatora wszystkie skojarzone żądania logowania do tej aplikacji będą kierowane przez kontrolę aplikacji dostępu warunkowego.

Zawartość pokrewna

Jeśli napotkasz jakiekolwiek problemy, jesteśmy tutaj, aby pomóc. Aby uzyskać pomoc lub pomoc techniczną dotyczącą problemu z produktem, otwórz bilet pomocy technicznej.