Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

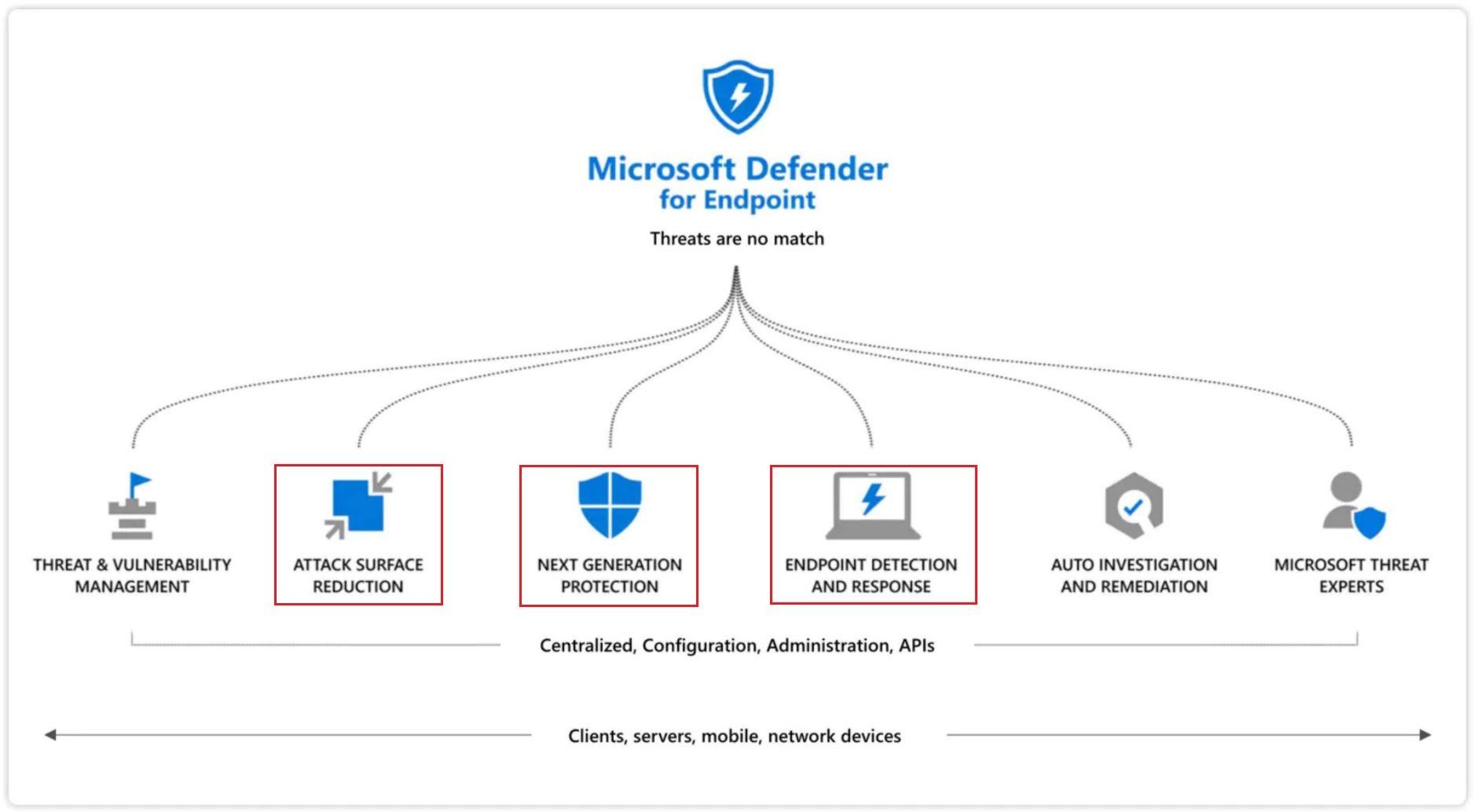

Scenariusze demonstracyjny pomagają poznać możliwości Ochrona punktu końcowego w usłudze Microsoft Defender w systemach Windows, Mac i Linux. Scenariusze demonstracyjnych są dostępne dla następujących obszarów ochrony Ochrona punktu końcowego w usłudze Microsoft Defender:

- Ochrona przed atakiem (ASR)

- Ochrona nowej generacji (NGP)

- Wykrywanie i reagowanie na punkty końcowe (EDR)

Uwaga

Żaden z przykładowych plików ani podejrzanych linków podanych w tej kolekcji nie jest w rzeczywistości złośliwy; wszystkie linki i pliki demonstracyjne są nieszkodliwe.

Zachęcamy do zapoznania się z dokumentacją programu antywirusowego Microsoft Defender i pobrania przewodnika ewaluacji.

Demonstracje

Poniższa tabela zawiera listę dostępnych pokazów alfabetycznie ze skojarzonym obszarem ochrony.

| Nazwa demonstracyjna | Obszar ochrony | Opis |

|---|---|---|

| Demonstracje amsi | NGP | Upewnij się, że skrypt AMSI został wykryty i zablokowany. |

| Sprawdzanie poprawności oprogramowania chroniącego przed złośliwym kodem | NGP | Upewnij się, że oprogramowanie antywirusowe/chroniące przed złośliwym kodem wykrywa i blokuje złośliwe oprogramowanie. |

| Demonstracje reguł zmniejszania obszaru ataków | ASR | Pobierz przykładowe pliki, aby wyzwolić każdą regułę usługi ASR. |

| Pokaz reputacji aplikacji | NGP | Przejdź do strony reputacji aplikacji, aby zobaczyć scenariusz demonstracyjny przy użyciu przeglądarki Microsoft Edge. |

| Pokaz monitorowania zachowania | NGP | Upewnij się, że monitorowanie zachowania wykrywa i blokuje złośliwe oprogramowanie. |

| Pokaz ochrony dostarczanej w chmurze | NGP | Upewnij się, że ochrona dostarczana przez chmurę działa prawidłowo na komputerze. |

| Demonstracja dostępu do folderów kontrolowanych (CFA) (skrypt blokowy) | ASR | Pobierz narzędzie testowe CFA. |

| Demonstracje dotyczące kontrolowanego dostępu do folderów (CFA) (blokowanie oprogramowania wymuszającego okup) | ASR | Pobierz i wykonaj przykładowy plik, aby wyzwolić ochronę przed oprogramowaniem wymuszającym okup CFA. |

| Wykrywanie i reagowanie na punkty końcowe (EDR) | EDR | Upewnij się, że program EDR wykrywa zagrożenia cybernetyczne, takie jak złośliwe oprogramowanie. |

| Demonstracje dotyczące ochrony przed lukami w zabezpieczeniach (EP) | ASR | Stosowanie niestandardowych ustawień ochrony przed lukami w zabezpieczeniach. |

| Demonstracje ochrony sieci | ASR | Przejdź do podejrzanego adresu URL, aby wyzwolić ochronę sieci. |

| Demonstracja potencjalnie niechcianych aplikacji (PUA) | NGP | Upewnij się, że potencjalnie niechciane aplikacje (PUA) są blokowane w sieci przez pobranie fałszywego (bezpiecznego) pliku PUA. |

| Demonstracje reputacji adresów URL | NGP | Przejdź do strony Reputacja adresu URL, aby wyświetlić scenariusze demonstracyjny przy użyciu przeglądarki Microsoft Edge. |

Zobacz też

Omówienie ochrony przed atakiem — Omówienie wykrywania i reagowania na atakiw usłudze Testowe reguły zmniejszania obszaru podatnego na ataki w usłudze Next Generation ProtectionOchrona punktu końcowego w usłudze Microsoft Defender blog dotyczący zabezpieczeń