Wyklucz urządzenia

Dotyczy:

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 1)

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 2)

- Microsoft Defender XDR

Chcesz poznać usługę ochrony punktu końcowego w usłudze Microsoft Defender? Utwórz konto, aby skorzystać z bezpłatnej wersji próbnej.

Wykluczanie urządzeń z zarządzania lukami w zabezpieczeniach

Wyłączenie urządzeń, które są nieaktywne, zduplikowane lub poza zakresem, pozwala skupić się na odnajdyowaniu i określaniu priorytetów zagrożeń na aktywnych urządzeniach. Ta akcja może również pomóc odzwierciedlić dokładniejszy wskaźnik narażenia na luki w zabezpieczeniach, ponieważ wykluczone urządzenia nie będą widoczne w raportach dotyczących zarządzania lukami w zabezpieczeniach.

Po wykluczeniu urządzeń nie będzie można wyświetlać zaktualizowanych ani istotnych informacji o lukach w zabezpieczeniach i zainstalowanym oprogramowaniu na tych urządzeniach. Ma wpływ na wszystkie strony zarządzania lukami w zabezpieczeniach, raporty i powiązane tabele w zaawansowanym polowaniu.

Mimo że funkcja wykluczania urządzenia usuwa dane urządzenia ze stron zarządzania lukami w zabezpieczeniach i raportów, urządzenia pozostają połączone z siecią i nadal mogą stanowić zagrożenie dla organizacji. Wykluczenie urządzenia będzie można anulować w dowolnym momencie.

Jak wykluczyć urządzenie

Jednocześnie można wykluczyć pojedyncze urządzenie lub wiele urządzeń.

Wykluczanie pojedynczego urządzenia

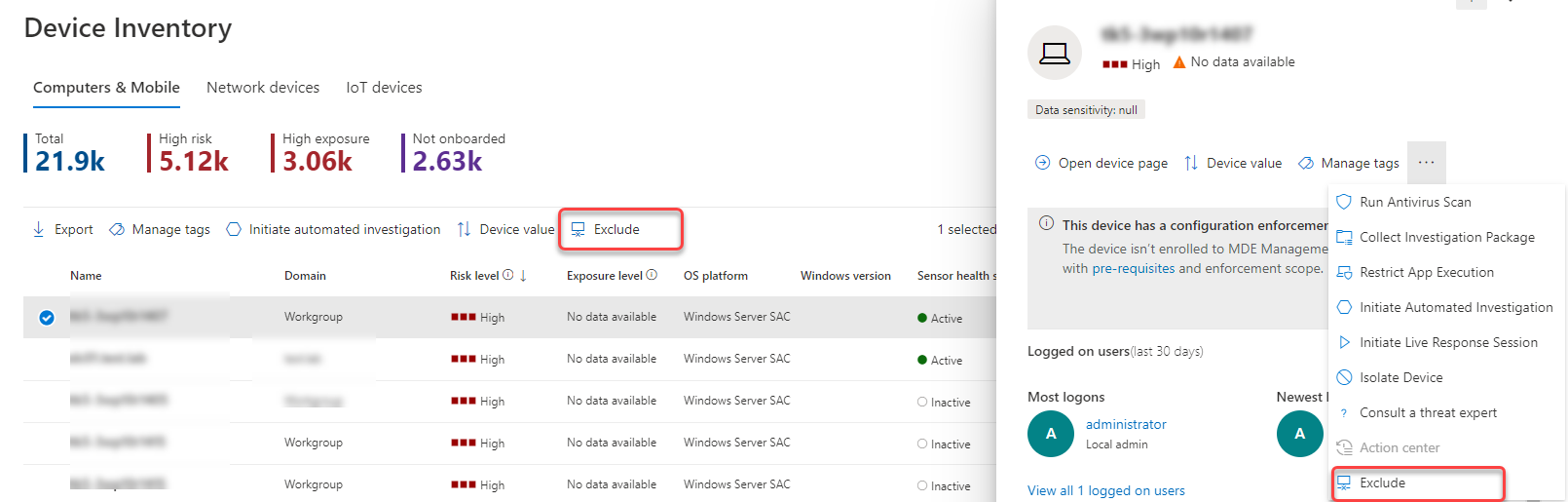

Przejdź do strony Spis urządzeń i wybierz urządzenie do wykluczenia.

Wybierz pozycję Wyklucz na pasku akcji na stronie spisu urządzeń lub z menu akcji w wysuwanym urządzeniu.

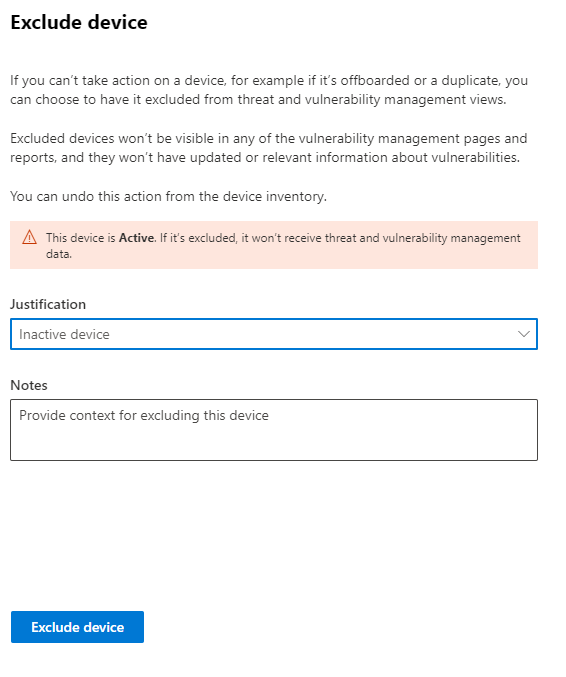

Wybierz uzasadnienie:

- Nieaktywne urządzenie

- Zduplikowane urządzenie

- Urządzenie nie istnieje

- Poza zakresem

- Inne

Wpisz notatkę i wybierz pozycję Wyklucz urządzenie.

Można również wykluczyć urządzenie ze strony urządzenia.

Uwaga

Wykluczanie aktywnych urządzeń nie jest zalecane, ponieważ szczególnie ryzykowne jest brak wglądu w informacje o lukach w zabezpieczeniach. Jeśli urządzenie jest aktywne i próbujesz je wykluczyć, zostanie wyświetlony komunikat ostrzegawczy i wyskakujące okno dialogowe z potwierdzeniem z pytaniem, czy na pewno chcesz wykluczyć aktywne urządzenie.

Całkowite wykluczenie urządzenia z widoków i danych zarządzania lukami w zabezpieczeniach może potrwać do 10 godzin.

Wykluczone urządzenia są nadal widoczne na liście Spis urządzeń. Widok wykluczonych urządzeń można zarządzać za pomocą:

- Dodawanie kolumny Stan wykluczenia do widoku spisu urządzeń.

- Użyj filtru Wyklucz stan , aby wyświetlić odpowiednią listę urządzeń.

Zbiorcze wykluczenie urządzenia

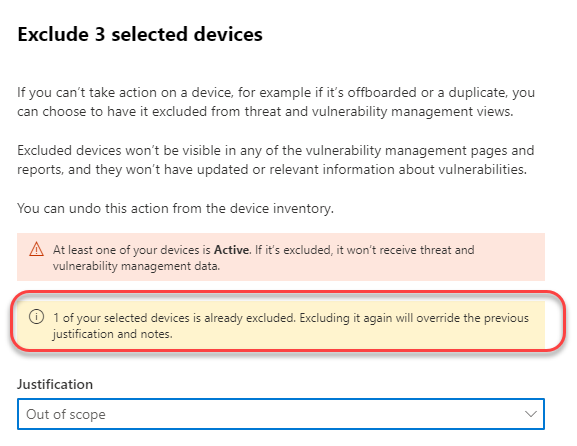

Można również wykluczyć wiele urządzeń w tym samym czasie:

Przejdź do strony Spis urządzeń i wybierz urządzenia do wykluczenia.

Na pasku akcji wybierz pozycję Wyklucz.

Wybierz uzasadnienie i wybierz pozycję Wyklucz urządzenie.

Jeśli wybierzesz wiele urządzeń na liście urządzeń z różnymi stanami wykluczeń, wysuwane wykluczenie wybranych urządzeń będzie zawierać szczegółowe informacje na temat liczby wybranych urządzeń, które zostały już wykluczone. Można wykluczyć urządzenia ponownie, ale uzasadnienie i notatki zostaną zastąpione.

Po wykluczeniu urządzenia, jeśli przejdziesz do strony urządzenia wykluczonego urządzenia, nie będzie można wyświetlić danych dotyczących wykrytych luk w zabezpieczeniach, spisu oprogramowania ani zaleceń dotyczących zabezpieczeń. Dane nie będą również wyświetlane na stronach zarządzania lukami w zabezpieczeniach, powiązanych zaawansowanych tabelach zagrożeń i raportach urządzeń narażonych na zagrożenia.

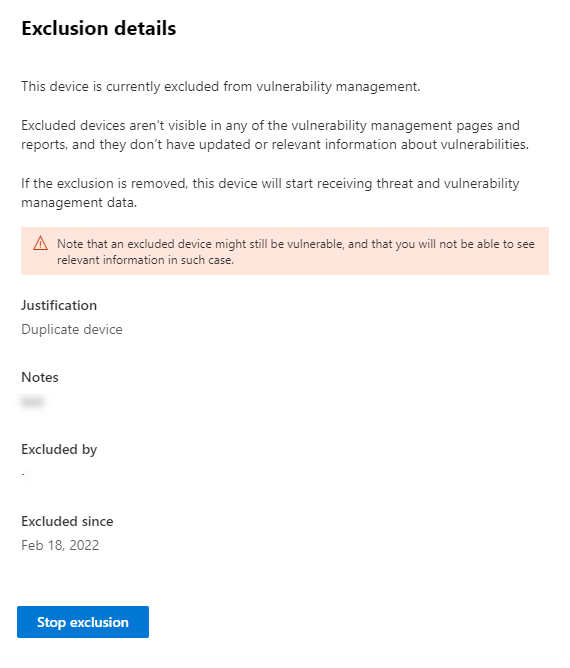

Zatrzymywanie wykluczania urządzenia

W dowolnym momencie będzie można przestać wykluczać urządzenie. Gdy urządzenia nie zostaną już wykluczone, ich dane luk w zabezpieczeniach będą widoczne na stronach zarządzania lukami w zabezpieczeniach, raportach i w zaawansowanym polowaniu. Wprowadzenie zmian może potrwać do 8 godzin.

- Przejdź do spisu urządzeń, wybierz wykluczone urządzenie, aby otworzyć wysuwane urządzenie, a następnie wybierz pozycję Szczegóły wykluczenia

- Wybierz pozycję Zatrzymaj wykluczanie

Zobacz też

Porada

Chcesz dowiedzieć się więcej? Engage ze społecznością microsoft security w naszej społeczności technicznej: Ochrona punktu końcowego w usłudze Microsoft Defender Tech Community.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla