Udzielanie dostępu do zarządzanego dostawcy usług zabezpieczeń (MSSP) (wersja zapoznawcza)

Dotyczy:

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 1)

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 2)

Chcesz poznać usługę ochrony punktu końcowego w usłudze Microsoft Defender? Utwórz konto, aby skorzystać z bezpłatnej wersji próbnej.

Ważna

Niektóre informacje odnoszą się do wstępnie wydanego produktu, który może zostać znacząco zmodyfikowany przed jego komercyjną premierą. Firma Microsoft nie udziela żadnych gwarancji, wyraźnych ani dorozumianych, w odniesieniu do podanych tutaj informacji.

Firma Microsoft rekomenduje używanie ról z najmniejszą liczbą uprawnień. Pomaga to zwiększyć bezpieczeństwo organizacji. Administrator globalny to rola o wysokim poziomie uprawnień, która powinna być ograniczona do scenariuszy awaryjnych, gdy nie można użyć istniejącej roli.

Aby zaimplementować wielodostępne rozwiązanie dostępu delegowanego, wykonaj następujące kroki:

Włącz kontrolę dostępu opartą na rolach w usłudze Defender for Endpoint i połącz się z grupami identyfikatorów usługi Microsoft Entra.

Skonfiguruj pakiety dostępu ładu na potrzeby żądania dostępu i aprowizacji.

Zarządzanie żądaniami dostępu i inspekcjami w usłudze Microsoft MyAccess.

Włączanie kontroli dostępu opartej na rolach w usłudze Microsoft Defender dla punktu końcowego

Tworzenie grup dostępu dla zasobów MSSP w identyfikatorze Entra klienta: grupy

Te grupy są połączone z rolami utworzonymi w usłudze Defender for Endpoint. W tym celu w dzierżawie identyfikatora Entra klienta utwórz trzy grupy. W naszym przykładowym podejściu utworzymy następujące grupy:

- Analityk warstwy 1

- Analityk warstwy 2

- Osoby zatwierdzające analityków MSSP

Utwórz role usługi Defender for Endpoint dla odpowiednich poziomów dostępu w usłudze Customer Defender for Endpoint.

Aby włączyć kontrolę dostępu opartą na rolach w portalu usługi Microsoft Defender klienta, przejdź do pozycji Ustawienia>Role uprawnieńpunktów końcowych>>, a następnie wybierz pozycję Włącz role.

Następnie utwórz role RBAC w celu spełnienia potrzeb warstwy SOC programu MSSP. Połącz te role z utworzonymi grupami użytkowników za pośrednictwem przypisanych grup użytkowników. Istnieją dwie możliwe role: analitycy warstwy 1 i analitycy warstwy 2.

Analitycy warstwy 1 — wykonaj wszystkie akcje z wyjątkiem odpowiedzi na żywo i zarządzaj ustawieniami zabezpieczeń.

Analitycy warstwy 2 — możliwości warstwy 1 z dodatkiem do odpowiedzi na żywo

Aby uzyskać więcej informacji, zobacz Używanie kontroli dostępu opartej na rolach.

Konfigurowanie pakietów dostępu do ładu

Dodawanie dostawcy MSSP jako połączonej organizacji w identyfikatorze Entra klienta: Zarządzanie tożsamościami

Dodanie dostawcy MSSP jako połączonej organizacji umożliwia dostawcy MSSP żądanie i aprowizowanie dostępu.

W tym celu w dzierżawie identyfikatora Entra klienta uzyskaj dostęp do usługi Identity Governance: Połączona organizacja. Dodaj nową organizację i wyszukaj dzierżawę analityka MSSP za pośrednictwem identyfikatora dzierżawy lub domeny. Sugerujemy utworzenie oddzielnej dzierżawy identyfikatora Entra dla analityków MSSP.

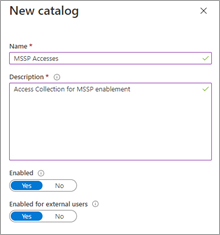

Tworzenie wykazu zasobów w usłudze Customer Entra ID: Identity Governance

Wykazy zasobów to logiczna kolekcja pakietów dostępu utworzona w dzierżawie identyfikatora Entra klienta.

W tym celu w dzierżawie identyfikatora Entra klienta uzyskaj dostęp do usługi Identity Governance: Catalogs i dodaj nowy wykaz. W naszym przykładzie jest on nazywany programem MSSP Accesses.

Więcej informacji znajduje się w temacie Tworzenie wykazu zasobów.

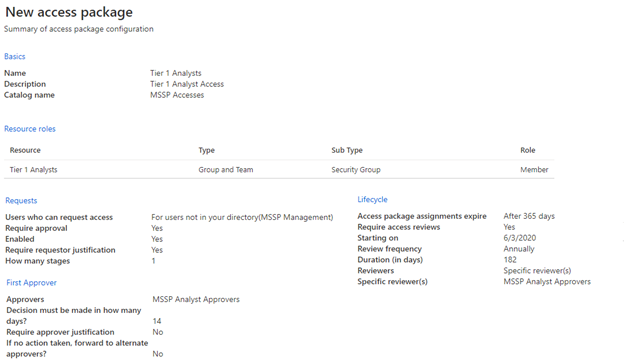

Tworzenie pakietów dostępu dla zasobów MSSP Customer Entra ID: Identity Governance

Pakiety dostępu to kolekcja praw i dostępów udzielanych przez żądającego po zatwierdzeniu.

W tym celu w dzierżawie identyfikatora Entra klienta uzyskaj dostęp do usługi Identity Governance: Access Packages i dodaj nowy pakiet dostępu. Utwórz pakiet dostępu dla osób zatwierdzających mssp i każdej warstwy analityka. Na przykład następująca konfiguracja analityka warstwy 1 tworzy pakiet dostępu, który:

- Wymaga, aby członek grupy identyfikatorów Entra zatwierdzających analityków MSSP autoryzował nowe żądania

- Ma coroczne przeglądy dostępu, w których analitycy SOC mogą zażądać rozszerzenia dostępu

- Może być żądany tylko przez użytkowników w dzierżawie MSSP SOC

- Automatyczne uzyskiwanie dostępu wygasa po 365 dniach

Aby uzyskać więcej informacji, zobacz Tworzenie nowego pakietu dostępu.

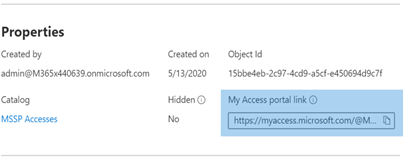

Podaj link żądania dostępu do zasobów MSSP z identyfikatora Entra klienta: Zarządzanie tożsamościami

Link portalu Mój dostęp jest używany przez analityków MSSP SOC do żądania dostępu za pośrednictwem utworzonych pakietów dostępu. Link jest trwały, co oznacza, że ten sam link może być używany w czasie dla nowych analityków. Żądanie analityka przechodzi do kolejki do zatwierdzenia przez osoby zatwierdzające analityka MSSP.

Link znajduje się na stronie przeglądu każdego pakietu dostępu.

Zarządzanie dostępem

Przejrzyj i autoryzuj żądania dostępu w witrynie Customer i/lub MSSP MyAccess.

Żądania dostępu są zarządzane w kliencie Mój dostęp przez członków grupy Osób zatwierdzających analityków MSSP.

Aby to zrobić, uzyskaj dostęp do funkcji MyAccess klienta przy użyciu:

https://myaccess.microsoft.com/@<Customer Domain>.Przykład:

https://myaccess.microsoft.com/@M365x440XXX.onmicrosoft.com#/Zatwierdzanie lub odrzucanie żądań w sekcji Zatwierdzenia interfejsu użytkownika.

W tym momencie dostęp analityków jest aprowizowany, a każdy analityk powinien mieć dostęp do portalu usługi Microsoft Defender klienta:

https://security.microsoft.com/?tid=<CustomerTenantId>

Artykuły pokrewne

- Uzyskaj dostęp do portalu klienta dostawcy zarządzanych usług zabezpieczeń

- Konfiguruj powiadomienia o alertach

- Pobierz alerty z dzierżawy klienta

Porada

Chcesz dowiedzieć się więcej? Skontaktuj się ze społecznością zabezpieczeń firmy Microsoft w naszej społeczności technicznej: Microsoft Defender for Endpoint Tech Community.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla