Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Jak działają aktualizacje analizy zabezpieczeń w trybie offline

W tym artykule opisano sposób konfigurowania aktualizacji analizy zabezpieczeń w trybie offline w usłudze Defender for Endpoint w systemie Linux. Ta funkcja umożliwia aktualizowanie analizy zabezpieczeń (nazywanej również definicjami lub sygnaturami) na urządzeniach z systemem Linux, które mają ograniczoną lub żadną ekspozycję na Internet. W tej konfiguracji używasz lokalnego serwera hostingu o nazwie serwer dublowania, który nawiązuje połączenie z chmurą firmy Microsoft w celu pobrania aktualizacji analizy zabezpieczeń. Inne urządzenia z systemem Linux ściągają te aktualizacje z serwera dublowanego w wstępnie zdefiniowanych interwałach.

Zalety korzystania z aktualizacji analizy zabezpieczeń w trybie offline

Najważniejsze korzyści to:

- Twój zespół ds. zabezpieczeń może kontrolować częstotliwość pobierania podpisów na serwerze lokalnym i zarządzać nimi oraz częstotliwością pobierania podpisów przez punkty końcowe z serwera lokalnego.

- Masz dodatkową warstwę ochrony i kontroli, ponieważ pobrane sygnatury można przetestować na urządzeniu testowym, zanim zostaną rozpropagowane do całej floty.

- Potrzebna jest mniejsza przepustowość sieci, ponieważ tylko jeden serwer lokalny pobiera najnowsze aktualizacje z chmury firmy Microsoft w imieniu całej floty.

- Serwer dublowania może działać w systemach Windows, Mac lub Linux i nie trzeba instalować usługi Defender for Endpoint na tym serwerze.

- Uzyskujesz najbardziej aktualną ochronę antywirusową, ponieważ podpisy są zawsze pobierane wraz z najnowszym zgodnym aparatem antywirusowym.

- Starsze wersje podpisów (

n-1) są przenoszone do folderu kopii zapasowej na serwerze dublowania w każdej iteracji. Jeśli wystąpił problem z najnowszymi aktualizacjami, możesz ściągnąć wersję podpisun-1z folderu kopii zapasowej na swoje urządzenia. - W rzadkich przypadkach, gdy aktualizacja w trybie offline zakończy się niepowodzeniem, można skonfigurować opcję rezerwową, aby uzyskać aktualizacje online z chmury firmy Microsoft.

Jak działa aktualizacja analizy zabezpieczeń w trybie offline

- Skonfigurowano serwer dublowania, który jest lokalnym serwerem sieci Web lub systemu plików NFS dostępnym dla chmury firmy Microsoft.

- Sygnatury są pobierane z chmury firmy Microsoft na tym serwerze dublowanym przez wykonanie skryptu przy użyciu zadania cron lub harmonogramu zadań na serwerze lokalnym.

- Punkty końcowe systemu Linux z uruchomioną usługą Defender for Endpoint ściągają pobrane podpisy z serwera dublowanego w wstępnie zdefiniowanym przedziale czasu.

- Podpisy pobierane na urządzenia z systemem Linux z serwera lokalnego są najpierw weryfikowane przed załadowaniem ich do aparatu antywirusowego.

- Aby rozpocząć i skonfigurować proces aktualizacji, można zaktualizować plik JSON konfiguracji zarządzanej na urządzeniach z systemem Linux.

- Stan aktualizacji można wyświetlić w interfejsie wiersza polecenia mdatp.

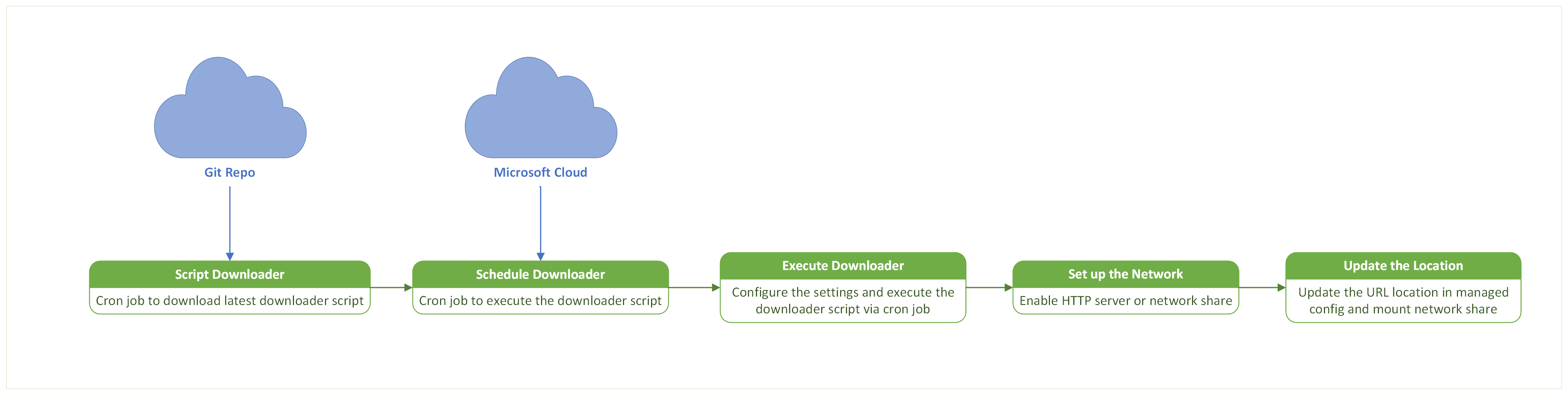

Rys. 1. Diagram przepływu procesów na serwerze dublowania na potrzeby pobierania aktualizacji analizy zabezpieczeń

Rys. 2. Diagram przepływu procesów w punkcie końcowym systemu Linux na potrzeby aktualizacji analizy zabezpieczeń

Serwer dublowania może uruchamiać dowolny z następujących systemów operacyjnych:

- Linux (dowolny smak)

- Windows (dowolna wersja)

- Mac (dowolna wersja)

Wymagania wstępne

W punktach końcowych systemu Linux należy zainstalować usługę Defender for Endpoint w wersji

101.24022.0001lub nowszej.Punkty końcowe systemu Linux muszą mieć łączność z serwerem dublowanym.

Punkt końcowy systemu Linux musi mieć uruchomiony dowolny z dystrybucji obsługiwanych przez usługę Defender for Endpoint. (zobacz Obsługiwane dystrybucje systemu Linux).

Serwer dublowania może być serwerem HTTP/HTTPS lub serwerem udziału sieciowego, takim jak serwer NFS.

Serwer dublowania musi mieć dostęp do następujących adresów URL:

https://github.com/microsoft/mdatp-xplat.githttps://go.microsoft.com/fwlink/?linkid=2144709

Serwer dublowania powinien obsługiwać powłokę bash lub program PowerShell.

Dla serwera dublowanego są wymagane następujące minimalne specyfikacje systemowe:

Rdzenie procesora CPU BARAN Bezpłatny dysk Zamiana 2 rdzenie (preferowane 4 rdzenie) 1 GB min (preferowane 4 GB) 2 GB Zależne od systemu Uwaga

Ta konfiguracja może się różnić w zależności od liczby obsługiwanych żądań i obciążenia, które musi zostać przetworzone przez każdy serwer.

Konfigurowanie serwera dublowania

Uwaga

- Zarządzanie serwerem dublowania i jego własność spoczywa wyłącznie na kliencie, ponieważ znajduje się on w środowisku prywatnym klienta.

- Serwer dublowania nie musi mieć zainstalowanego programu Defender for Endpoint.

Pobieranie skryptu pobierania analizy zabezpieczeń w trybie offline

Firma Microsoft hostuje skrypt pobierania analizy zabezpieczeń w trybie offline w tym repozytorium GitHub.

Wykonaj następujące kroki, aby pobrać skrypt pobierania:

Opcja 1. Klonowanie repozytorium (preferowane)

Zainstaluj narzędzie git na serwerze dublowania.

Przejdź do katalogu, w którym chcesz sklonować repozytorium.

Uruchom następujące polecenie:

git clone https://github.com/microsoft/mdatp-xplat.git

Opcja 2. Pobierz spakowany plik

Skopiuj pobrany plik do folderu, w którym chcesz zachować skrypt.

Wyodrębnij folder spakowany.

Zaplanuj zadanie lub zadanie cron , aby w regularnych odstępach czasu zaktualizować repozytorium/pobrany plik zip do najnowszej wersji.

Struktura katalogu lokalnego po sklonowaniu repozytorium lub pobraniu spakowanego pliku

Po sklonowaniu repozytorium lub pobraniu spakowanego pliku struktura katalogów lokalnych powinna wyglądać następująco:

user@vm:~/mdatp-xplat$ tree linux/definition_downloader/

linux/definition_downloader/

├── README.md

├── settings.json

├── settings.ps1

├── xplat_offline_updates_download.ps1

└── xplat_offline_updates_download.sh

0 directories, 5 files

Uwaga

Przejdź przez plik, README.md aby szczegółowo zrozumieć, jak używać skryptu.

Plik settings.json składa się z kilku zmiennych, które użytkownik może skonfigurować w celu określenia danych wyjściowych wykonywania skryptu.

| Nazwa pola | Value | Opis |

|---|---|---|

downloadFolder |

ciąg | Mapuje na lokalizację, do której skrypt pobiera pliki. |

downloadLinuxUpdates |

Bool | Po ustawieniu na truewartość skrypt pobiera aktualizacje specyficzne dla systemu Linux do downloadFolderelementu . |

logFilePath |

ciąg | Konfiguruje dzienniki diagnostyczne w danym folderze. Ten plik można udostępnić firmie Microsoft w celu debugowania skryptu w przypadku wystąpienia jakichkolwiek problemów. |

downloadMacUpdates |

Bool | Skrypt pobiera aktualizacje specyficzne dla komputerów Mac do downloadFolderpliku . |

downloadPreviewUpdates |

Bool | Pobiera wersję zapoznawczą aktualizacji dostępnych dla określonego systemu operacyjnego. |

backupPreviousUpdates |

Bool | Umożliwia skryptowi skopiowanie poprzedniej aktualizacji w folderze _back , a nowe aktualizacje są pobierane do downloadFolderprogramu . |

Wykonywanie skryptu pobierania analizy zabezpieczeń w trybie offline

Aby ręcznie wykonać skrypt pobierania, skonfiguruj parametry w settings.json pliku zgodnie z opisem w poprzedniej sekcji i użyj jednego z następujących poleceń opartych na systemie operacyjnym serwera dublowanego:

Bash:

./xplat_offline_updates_download.shProgram PowerShell:

./xplat_offline_updates_download.ps1

Uwaga

Zaplanuj zadanie cron , aby wykonać ten skrypt, aby pobrać najnowsze aktualizacje analizy zabezpieczeń na serwerze dublowania w regularnych odstępach czasu.

Hostowanie aktualizacji analizy zabezpieczeń w trybie offline na serwerze dublowania

Po wykonaniu skryptu najnowsze sygnatury są pobierane do folderu skonfigurowanego settings.json w pliku (updates.zip).

Po pobraniu pliku zip sygnatur można go hostować na serwerze dublowanym. Serwer dublowany może być hostowany przy użyciu dowolnego serwera HTTP/HTTPS/udziału sieciowego lub lokalnego/zdalnego punktu instalacji.

Po zakończeniu hostowania skopiuj ścieżkę bezwzględną hostowanego serwera (do katalogu i bez niego arch_* ).

Uwaga

Jeśli na przykład skrypt pobierania jest wykonywany za pomocą downloadFolder=/tmp/wdav-updatepolecenia , a serwer HTTP (www.example.server.com:8000) hostuje /tmp/wdav-update ścieżkę, odpowiedni identyfikator URI to: www.example.server.com:8000/linux/production/ (sprawdź, czy w katalogu znajdują arch_* się katalogi).

Można również użyć ścieżki bezwzględnej katalogu (lokalnego/zdalnego punktu instalacji). Jeśli na przykład pliki są pobierane przez skrypt do katalogu /tmp/wdav-update, odpowiedni identyfikator URI to:/tmp/wdav-update/linux/production.

Po skonfigurowaniu serwera dublowania należy propagować ten identyfikator URI do punktów końcowych systemu Linux, tak jak offlineDefinitionUpdateUrl w sekcji Konfiguracja zarządzana zgodnie z opisem w następnej sekcji.

Konfigurowanie punktów końcowych

Użyj poniższego przykładu mdatp_managed.json i zaktualizuj parametry zgodnie z konfiguracją i skopiuj plik do lokalizacji /etc/opt/microsoft/mdatp/managed/mdatp_managed.json.

{

"cloudService": {

"automaticDefinitionUpdateEnabled": true,

"definitionUpdatesInterval": 1202

},

"antivirusEngine": {

"offlineDefinitionUpdateUrl": "http://172.22.199.67:8000/linux/production/",

"offlineDefinitionUpdateFallbackToCloud":false,

"offlineDefinitionUpdate": "enabled"

},

"features": {

"offlineDefinitionUpdateVerifySig": "enabled"

}

}

| Nazwa pola | Wartości | Komentarze |

|---|---|---|

automaticDefinitionUpdateEnabled |

True/False |

Określa zachowanie usługi Defender for Endpoint, która próbuje wykonać aktualizacje automatycznie, jest odpowiednio włączona lub wyłączona. |

definitionUpdatesInterval |

Numeryczny | Czas interwału między każdą automatyczną aktualizacją podpisów (w sekundach). |

offlineDefinitionUpdateUrl |

Ciąg | Wartość adresu URL wygenerowana w ramach konfiguracji serwera dublowanego. Może to być adres URL serwera zdalnego lub katalog (lokalny/zdalny punkt instalacji). Zobacz poprzednią sekcję, aby uzyskać informacje o tym, jak określić tę ścieżkę. |

offlineDefinitionUpdate |

enabled/disabled |

Po ustawieniu na enabledwartość funkcja aktualizacji analizy zabezpieczeń w trybie offline jest włączona i na odwrót. |

offlineDefinitionUpdateFallbackToCloud |

True/False |

Określanie podejścia do aktualizacji analizy zabezpieczeń usługi Defender for Endpoint, gdy serwer dublowania w trybie offline nie może obsłużyć żądania aktualizacji. Jeśli ustawiono wartość true, aktualizacja zostanie ponowiona za pośrednictwem chmury firmy Microsoft, gdy aktualizacja analizy zabezpieczeń w trybie offline nie powiodła się; inaczej, na odwrót. |

offlineDefinitionUpdateVerifySig |

enabled/disabled |

Po ustawieniu na enabledwartość pobrane definicje są weryfikowane w punktach końcowych; w przeciwnym razie na odwrót. |

Uwaga

Obecnie aktualizacje analizy zabezpieczeń w trybie offline można konfigurować w punktach końcowych systemu Linux tylko za pośrednictwem zarządzanego pliku json. Integracja z usługą Defender for Endpoint security settings management w portalu Microsoft Defender jest na planie działania, ale nie jest jeszcze dostępna.

Weryfikowanie konfiguracji

Aby sprawdzić, czy ustawienia są prawidłowo stosowane w punktach końcowych systemu Linux, uruchom następujące polecenie:

mdatp health --details definitions

Przykładowe dane wyjściowe będą wyglądać podobnie do następującego fragmentu kodu:

user@vm:~$ mdatp health --details definitions

automatic_definition_update_enabled : true [managed]

definitions_updated : Mar 14, 2024 at 12:13:17 PM

definitions_updated_minutes_ago : 2

definitions_version : "1.407.417.0"

definitions_status : "up_to_date"

definitions_update_source_uri : "https://go.microsoft.com/fwlink/?linkid=2144709"

definitions_update_fail_reason : ""

offline_definition_url_configured : "http://172.XX.XXX.XX:8000/linux/production/" [managed]

offline_definition_update : "enabled" [managed]

offline_definition_update_verify_sig : "enabled"

offline_definition_update_fallback_to_cloud : false[managed]

Wyzwalanie aktualizacji analizy zabezpieczeń w trybie offline

Aktualizacja automatyczna

- Jeśli poziom wymuszania dla aparatu antywirusowego jest ustawiony na

real_time, a polaautomaticDefinitionUpdateEnabledioffline_definition_updatew zarządzanym formacie json są ustawione natrue, aktualizacje analizy zabezpieczeń w trybie offline są wyzwalane automatycznie w okresowych odstępach czasu. - Domyślnie ten okresowy interwał wynosi 8 godzin. Można go jednak skonfigurować, ustawiając

definitionUpdatesIntervalparametr w zarządzanym formacie JSON.

Ręczna aktualizacja

Aby ręcznie wyzwolić aktualizację analizy zabezpieczeń w trybie offline, aby pobrać podpisy z serwera dublowanego w punktach końcowych systemu Linux, uruchom następujące polecenie:

mdatp definitions update

Sprawdzanie stanu aktualizacji

Po wyzwoleniu aktualizacji analizy zabezpieczeń w trybie offline przy użyciu metody automatycznej lub ręcznej sprawdź, czy aktualizacja zakończyła się pomyślnie, uruchamiając polecenie :

mdatp health --details --definitions.Sprawdź następujące pola:

user@vm:~$ mdatp health --details definitions ... definitions_status : "up_to_date" ... definitions_update_fail_reason : "" ...

Rozwiązywanie problemów i diagnostyka

Jeśli aktualizacje nie powiodą się, utkną lub nie zostaną uruchomione, wykonaj następujące kroki, aby rozwiązać problemy:

Sprawdź stan aktualizacji analizy zabezpieczeń w trybie offline, używając następującego polecenia:

mdatp health --details definitionsPoszukaj informacji w

definitions_update_fail_reasonsekcji.Upewnij się, że

offline_definition_updateioffline_definition_update_verify_sigsą włączone.Upewnij się, że

definitions_update_source_uriwartość jest równaoffline_definition_url_configured.-

definitions_update_source_urito źródło, z którego pobrano podpisy. -

offline_definition_url_configuredto źródło, z którego należy pobrać podpisy, wymienione w zarządzanym pliku konfiguracji.

-

Spróbuj wykonać test łączności, aby sprawdzić, czy serwer dublowania jest osiągalny z hosta:

mdatp connectivity testSpróbuj zainicjować ręczną aktualizację przy użyciu następującego polecenia:

mdatp definitions update