Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Zbieranie informacji diagnostycznych

Jeśli możesz odtworzyć problem, zwiększ poziom rejestrowania, uruchom system przez jakiś czas, a następnie przywróć domyślny poziom rejestrowania.

Zwiększ poziom rejestrowania:

mdatp log level set --level debugLog level configured successfullyOdtwórz problem.

Uruchom

sudo mdatp diagnostic createpolecenie , aby utworzyć kopię zapasową dzienników Ochrona punktu końcowego w usłudze Microsoft Defender. Pliki są przechowywane w.ziparchiwum. To polecenie wyświetla również ścieżkę pliku do kopii zapasowej po pomyślnym wykonaniu operacji.Porada

Domyślnie dzienniki diagnostyczne są zapisywane w pliku

/Library/Application Support/Microsoft/Defender/wdavdiag/. Aby zmienić katalog, w którym są zapisywane dzienniki diagnostyczne, przejdź--path [directory]do poniższego polecenia, zastępując[directory]go odpowiednim katalogiem.sudo mdatp diagnostic createDiagnostic file created: "/Library/Application Support/Microsoft/Defender/wdavdiag/932e68a8-8f2e-4ad0-a7f2-65eb97c0de01.zip"Przywróć poziom rejestrowania.

mdatp log level set --level infoLog level configured successfully

Problemy z instalacją rejestrowania

Jeśli podczas instalacji wystąpi błąd, instalator zgłasza tylko ogólny błąd. Szczegółowy dziennik jest zapisywany w pliku /Library/Logs/Microsoft/mdatp/install.log. Jeśli podczas instalacji wystąpią problemy, wyślij do nas ten plik po otwarciu zgłoszenia do pomocy technicznej, abyśmy mogli pomóc w zdiagnozowaniu przyczyny.

Aby uzyskać więcej informacji na temat rozwiązywania problemów z instalacją, zobacz Rozwiązywanie problemów z instalacją Ochrona punktu końcowego w usłudze Microsoft Defender w systemie macOS.

Konfigurowanie z poziomu wiersza polecenia

Obsługiwane typy danych wyjściowych

Obsługuje typy danych wyjściowych w formacie tabeli i JSON. Dla każdego polecenia istnieje domyślne zachowanie danych wyjściowych. Dane wyjściowe można modyfikować w preferowanym formacie danych wyjściowych przy użyciu następujących poleceń:

-output json

-output table

Ważne zadania, takie jak kontrolowanie ustawień produktu i wyzwalanie skanowania na żądanie, można wykonać za pomocą wiersza polecenia:

| Grupa | Scenariusz | Polecenia |

|---|---|---|

| Konfiguracja | Włączanie/wyłączanie programu antywirusowego w trybie pasywnym | mdatp config passive-mode --value [enabled/disabled] |

| Konfiguracja | Włączanie/wyłączanie ochrony w czasie rzeczywistym | mdatp config real-time-protection --value [enabled/disabled] |

| Konfiguracja | Włączanie/wyłączanie monitorowania zachowania | mdatp config behavior-monitoring --value [enabled/disabled] |

| Konfiguracja | Włączanie/wyłączanie ochrony w chmurze | mdatp config cloud --value [enabled/disabled] |

| Konfiguracja | Włączanie/wyłączanie diagnostyki produktu | mdatp config cloud-diagnostic --value [enabled/disabled] |

| Konfiguracja | Włączanie/wyłączanie automatycznego przesyłania przykładów | mdatp config cloud-automatic-sample-submission --value [enabled/disabled] |

| Konfiguracja | Włączanie/inspekcja/wyłączanie ochrony pua | mdatp threat policy set --type potentially_unwanted_application -- action [block/audit/off |

| Konfiguracja | Dodawanie/usuwanie wykluczenia programu antywirusowego dla procesu |

mdatp exclusion process [add/remove] --path [path-to-process]Lub mdatp exclusion process [add\|remove] --name [process-name] |

| Konfiguracja | Dodawanie/usuwanie wykluczenia programu antywirusowego dla pliku | mdatp exclusion file [add/remove] --path [path-to-file] |

| Konfiguracja | Dodawanie/usuwanie wykluczenia programu antywirusowego dla katalogu | mdatp exclusion folder [add/remove] --path [path-to-directory] |

| Konfiguracja | Dodawanie/usuwanie wykluczenia programu antywirusowego dla rozszerzenia pliku | mdatp exclusion extension [add/remove] --name [extension] |

| Konfiguracja | Wyświetl listę wszystkich wykluczeń programu antywirusowego | mdatp exclusion list |

| Konfiguracja | Konfigurowanie stopnia równoległości na potrzeby skanowania na żądanie | mdatp config maximum-on-demand-scan-threads --value [numerical-value-between-1-and-64] |

| Konfiguracja | Włączanie/wyłączanie skanowania po aktualizacjach analizy zabezpieczeń | mdatp config scan-after-definition-update --value [enabled/disabled] |

| Konfiguracja | Włączanie/wyłączanie skanowania archiwum (tylko skanowanie na żądanie) | mdatp config scan-archives --value [enabled/disabled] |

| Konfiguracja | Włączanie/wyłączanie obliczeń skrótów plików | mdatp config enable-file-hash-computation --value [enabled/disabled] |

| Ochrony | Skanowanie ścieżki | mdatp scan custom --path [path] [--ignore-exclusions] |

| Ochrony | Wykonaj szybkie skanowanie | mdatp scan quick |

| Ochrony | Wykonaj pełne skanowanie | mdatp scan full |

| Ochrony | Anulowanie trwającego skanowania na żądanie | mdatp scan cancel |

| Ochrony | Żądanie aktualizacji analizy zabezpieczeń | mdatp definitions update |

| Konfiguracja | Dodawanie nazwy zagrożenia do listy dozwolonych | mdatp threat allowed add --name [threat-name] |

| Konfiguracja | Usuwanie nazwy zagrożenia z listy dozwolonych | mdatp threat allowed remove --name [threat-name] |

| Konfiguracja | Wyświetl listę wszystkich dozwolonych nazw zagrożeń | mdatp threat allowed list |

| Historia ochrony | Drukowanie pełnej historii ochrony | mdatp threat list |

| Historia ochrony | Uzyskiwanie szczegółów zagrożeń | mdatp threat get --id [threat-id] |

| Zarządzanie kwarantanną | Wyświetl listę wszystkich plików poddanych kwarantannie | mdatp threat quarantine list |

| Zarządzanie kwarantanną | Usuwanie wszystkich plików z kwarantanny | mdatp threat quarantine remove-all |

| Zarządzanie kwarantanną | Dodawanie pliku wykrytego jako zagrożenie do kwarantanny | mdatp threat quarantine add --id [threat-id] |

| Zarządzanie kwarantanną | Usuwanie pliku wykrytego jako zagrożenie z kwarantanny | mdatp threat quarantine remove --id [threat-id] |

| Zarządzanie kwarantanną | Przywróć plik z kwarantanny. Dostępne w usłudze Defender for Endpoint w wersji przed 101.23092.0012. | mdatp threat quarantine restore --id [threat-id] --path [destination-folder] |

| Zarządzanie kwarantanną | Przywróć plik z kwarantanny przy użyciu identyfikatora zagrożenia. Dostępne w usłudze Defender for Endpoint w wersji 101.23092.0012 lub nowszej . | mdatp threat restore threat-id --id [threat-id] --destination-path [destination-folder] |

| Zarządzanie kwarantanną | Przywróć plik z kwarantanny przy użyciu oryginalnej ścieżki zagrożenia. Dostępne w usłudze Defender for Endpoint w wersji 101.23092.0012 lub nowszej . | mdatp threat restore threat-path --path [threat-original-path] --destination-path [destination-folder] |

| Konfiguracja ochrony sieci | Konfigurowanie poziomu wymuszania ochrony sieci | mdatp config network-protection enforcement-level --value [Block/Audit/Disabled] |

| Zarządzanie ochroną sieci | Sprawdzanie, czy ochrona sieci została pomyślnie uruchomiona | mdatp health --field network_protection_status |

| Zarządzanie kontrolą urządzeń | Czy kontrolka urządzenia jest włączona i co to jest domyślne wymuszanie? | mdatp device-control policy preferences list |

| Zarządzanie kontrolą urządzeń | Jakie zasady kontroli urządzeń są włączone? | mdatp device-control policy rules list |

| Zarządzanie kontrolą urządzeń | Jakie grupy zasad kontroli urządzeń są włączone? | mdatp device-control policy groups list |

| Konfiguracja | Włączanie/wyłączanie ochrony przed utratą danych | mdatp config data_loss_prevention --value [enabled/disabled] |

| Diagnostyka | Zmienianie poziomu dziennika | mdatp log level set --level [error/warning/info/verbose] |

| Diagnostyka | Generowanie dzienników diagnostycznych | mdatp diagnostic create --path [directory] |

| Kondycja | Sprawdzanie kondycji produktu | mdatp health |

| Kondycja | Sprawdzanie określonego atrybutu produktu | mdatp health --field [attribute: healthy/licensed/engine_version...] |

| EDR | Ustawianie/usuwanie tagu, obsługiwana jest tylko grupa | mdatp edr tag set --name GROUP --value [name] |

| EDR | Usuwanie tagu grupy z urządzenia | mdatp edr tag remove --tag-name [name] |

| EDR | Dodawanie identyfikatora grupy | mdatp edr group-ids --group-id [group] |

Jak włączyć autouzupełnianie

Aby włączyć automatyczne uzupełnianie w powłoki bash, uruchom następujące polecenie i uruchom ponownie sesję terminalu:

echo "source /Applications/Microsoft\ Defender.app/Contents/Resources/Tools/mdatp_completion.bash" >> ~/.bash_profile

Aby włączyć autouzupełnianie w środowisku zsh:

Sprawdź, czy autouzupełnianie jest włączone na urządzeniu:

cat ~/.zshrc | grep autoloadJeśli poprzednie polecenie nie generuje żadnych danych wyjściowych, możesz włączyć autouzupełnianie przy użyciu następującego polecenia:

echo "autoload -Uz compinit && compinit" >> ~/.zshrcUruchom następujące polecenia, aby włączyć autouzupełnianie dla Ochrona punktu końcowego w usłudze Microsoft Defender w systemie macOS i ponownie uruchomić sesję terminalu:

sudo mkdir -p /usr/local/share/zsh/site-functions sudo ln -svf "/Applications/Microsoft Defender.app/Contents/Resources/Tools/mdatp_completion.zsh" /usr/local/share/zsh/site-functions/_mdatp

Katalog kwarantanny Ochrona punktu końcowego w usłudze Microsoft Defender klienta

/Library/Application Support/Microsoft/Defender/quarantine/ zawiera pliki poddane kwarantannie przez mdatpprogram . Pliki są nazwane na cześć identyfikatora śledzenia zagrożeń. Bieżące identyfikatory trackingId są wyświetlane za pomocą mdatp threat listpolecenia .

Odinstalowywanie

Istnieje kilka sposobów odinstalowywania Ochrona punktu końcowego w usłudze Microsoft Defender w systemie macOS. Mimo że centralnie zarządzana dezinstalacja jest dostępna w narzędziu JAMF, nie jest jeszcze dostępna dla Microsoft Intune.

Wszystkie odinstalowywanie Ochrona punktu końcowego w usłudze Microsoft Defender w systemie macOS wymaga następujących czynności:

Utwórz tag urządzenia i nadaj tagowi nazwę zlikwidowanego tagu i przypisz go do systemu macOS, w którym jest odinstalowywana Microsoft Defender dla systemu macOS.

Utwórz grupę Urządzenia i nadaj jej nazwę (na przykład Likwidowany system macOS) i przypisz grupę użytkowników, która powinna być w stanie je wyświetlić.

Uwaga: kroki 1 i 2 są opcjonalne, jeśli nie chcesz widzieć tych urządzeń, które zostały wycofane w spisie urządzeń przez 180 dni.

Usuń zasady "Ustaw preferencje", które zawierają ochronę przed naruszeniami lub za pomocą konfiguracji ręcznej.

W portalu Microsoft Defender w okienku nawigacji wybierz pozycję Ustawienia>Odłącz, a następnie wybierz system operacyjny, aby rozpocząć proces.

Odinstaluj aplikację Ochrona punktu końcowego w usłudze Microsoft Defender.

Usuń urządzenie z grupy dla zasad rozszerzenia systemu , jeśli do ich ustawienia użyto rozwiązania MDM.

Odinstalowywanie interakcyjne

- Otwórz pozycjęAplikacje wyszukiwania>. Wybierz prawym przyciskiem Ochrona punktu końcowego w usłudze Microsoft Defender, a następnie wybierz pozycję Przenieś do kosza.

Z wiersza polecenia

sudo '/Library/Application Support/Microsoft/Defender/uninstall/uninstall'

Korzystanie z narzędzia JAMF Pro

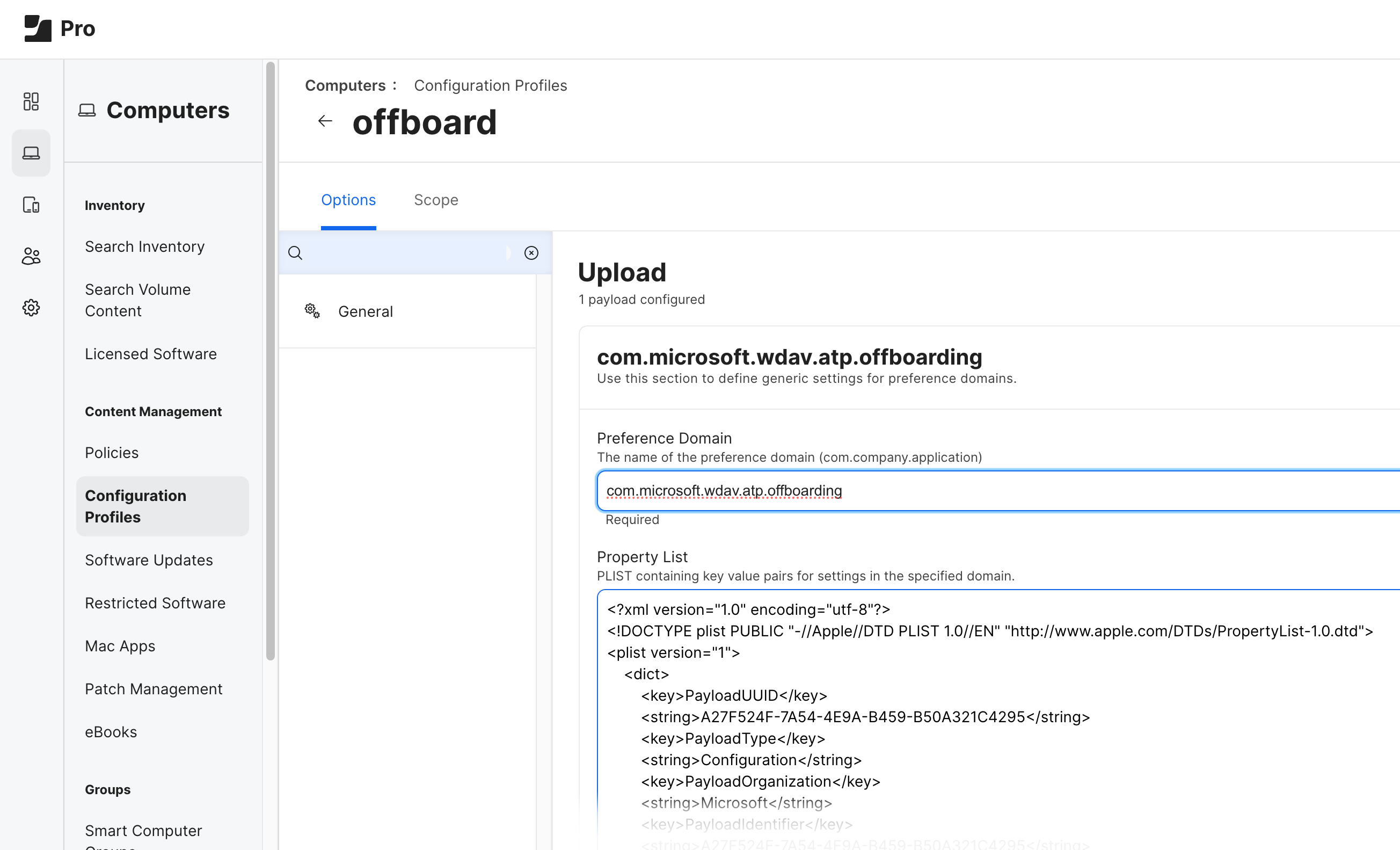

Aby odinstalować Ochrona punktu końcowego w usłudze Microsoft Defender w systemie macOS przy użyciu narzędzia JAMF Pro, przekaż profil odłączania.

Profil odłączania powinien zostać przekazany bez żadnych modyfikacji i z nazwą domeny preferencji ustawioną na com.microsoft.wdav.atp.offboardingwartość , jak pokazano na poniższej ilustracji:

Uwaga

Jeśli masz problemy z odinstalowaniem usługi Defender for Endpoint na komputerze Mac i w raportach zobaczysz element Microsoft Defender rozszerzenie zabezpieczeń punktu końcowego, wykonaj następujące kroki:

- Zainstaluj ponownie aplikację Microsoft Defender.

- Przeciągnij Microsoft Defender.app do kosza.

- Uruchom następujące polecenie:

sudo /Library/Application Support/Microsoft/Defender/uninstall/install_helper execute --path '/Library/Application Support/Microsoft/Defender/uninstall/uninstall' --args --post-uninstall-hook. - Uruchom urządzenie ponownie.

Portal Microsoft Defender

Po wykryciu zagrożeń zespół ds. zabezpieczeń może wyświetlać wykrycia i w razie potrzeby podejmować akcje reagowania na urządzeniu w portalu Microsoft Defender (https://security.microsoft.com). Microsoft Defender łączy ochronę, wykrywanie, badanie i reagowanie na zagrożenia w centralnej lokalizacji. Aby uzyskać więcej informacji, zapoznaj się z następującymi zasobami: