Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Luki w zabezpieczeniach wykorzystują luki w zabezpieczeniach oprogramowania. Luka w zabezpieczeniach jest jak w oprogramowaniu, za pomocą którego złośliwe oprogramowanie może dostać się na urządzenie. Złośliwe oprogramowanie wykorzystuje te luki w zabezpieczeniach w celu obejścia zabezpieczeń komputera w celu zainfekowania urządzenia.

Jak działają zestawy wykorzystujące luki w zabezpieczeniach i wykorzystujące luki w zabezpieczeniach

Luki w zabezpieczeniach są często pierwszą częścią większego ataku. Hakerzy skanują nieaktualne systemy zawierające krytyczne luki w zabezpieczeniach, które następnie wykorzystują, wdrażając ukierunkowane złośliwe oprogramowanie. Luki w zabezpieczeniach często obejmują kod powłoki, który jest małym ładunkiem złośliwego oprogramowania używanym do pobierania dodatkowego złośliwego oprogramowania z sieci kontrolowanych przez osobę atakującą. Kod powłoki umożliwia hakerom infekowanie urządzeń i infiltrowanie organizacji.

Zestawy wykorzystujące luki w zabezpieczeniach to bardziej kompleksowe narzędzia zawierające kolekcję exploitów. Te zestawy skanują urządzenia pod kątem różnych rodzajów luk w zabezpieczeniach oprogramowania i, jeśli zostaną wykryte, wdrażają dodatkowe złośliwe oprogramowanie w celu dalszego zainfekowania urządzenia. Zestawy mogą używać exploitów przeznaczonych dla różnych programów, takich jak Adobe Flash Player, Adobe Reader, Internet Explorer, Oracle Java i Sun Java.

Najczęstszą metodą używaną przez osoby atakujące do rozpowszechniania exploitów i zestawów wykorzystujących luki w zabezpieczeniach są strony internetowe, ale luki w zabezpieczeniach mogą również pojawiać się w wiadomościach e-mail. Niektóre witryny internetowe nieświadomie i niechętnie hostują złośliwy kod i luki w swoich reklamach.

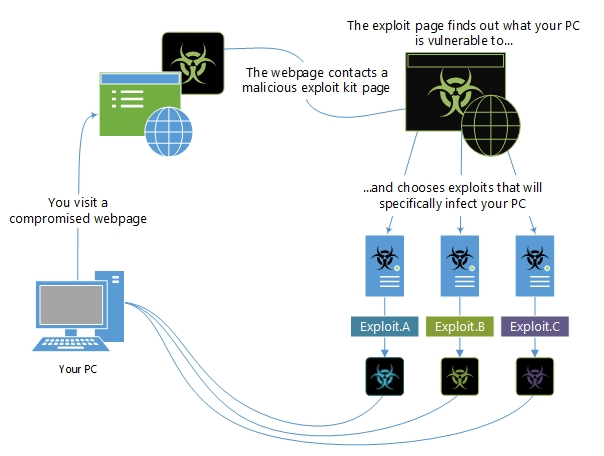

Poniższa infografika pokazuje, jak zestaw wykorzystujący luki w zabezpieczeniach może próbować wykorzystać urządzenie po odwiedzeniu strony internetowej, której zabezpieczenia zostały naruszone.

Rysunek 1. Przykład działania zestawów wykorzystujących luki w zabezpieczeniach

Znaczące zagrożenia używają zestawów exploitów do rozprzestrzeniania oprogramowania wymuszającego okup, w tym JSSLoader. Aktor zagrożeń śledzony przez firmę Microsoft jako Storm-0324 (DEV-0324) używa tego złośliwego oprogramowania w celu ułatwienia dostępu dla aktora ransomware jako usługi (RaaS) [Sangria Tempest](https://www.microsoft.com/en-us/security/blog/2022/05/09/ransomware-as-a-service-understanding-the-cybercrime-gig-economy-and-how-to-protect-yourself/#ELBRUS] (ELBRUS, Carbon Spider, FIN7).

Przykłady zestawów wykorzystujących luki w zabezpieczeniach:

Aby dowiedzieć się więcej na temat luk w zabezpieczeniach, przeczytaj ten wpis w blogu na temat rozdzielania podwójnej próbki zerowej odnalezionej we wspólnym polowaniu z programem ESET.

Jak nazywamy luki w zabezpieczeniach

W naszej encyklopedii złośliwego oprogramowania kategoryzujemy luki w zabezpieczeniach według docelowej "platformy". Na przykład Exploit:Java/CVE-2013-1489. To narzędzie wykorzystujące luki w zabezpieczeniach w języku Java.

Projekt o nazwie "Common Vulnerabilities and Exposures (CVE)" jest używany przez wielu dostawców oprogramowania zabezpieczającego. Projekt nadaje każdej luki w zabezpieczeniach unikatową liczbę, na przykład CVE-2016-0778. Część "2016" odnosi się do roku wykrycia luki w zabezpieczeniach. "0778" to unikatowy identyfikator dla tej konkretnej luki w zabezpieczeniach.

Więcej informacji można znaleźć w witrynie internetowej CVE.

Jak chronić przed lukami w zabezpieczeniach

Najlepszym sposobem zapobiegania programom wykorzystującym luki w zabezpieczeniach jest aktualizowanie oprogramowania organizacji. Dostawcy oprogramowania udostępniają aktualizacje dla wielu znanych luk w zabezpieczeniach, dlatego upewnij się, że te aktualizacje są stosowane do wszystkich urządzeń.

Aby uzyskać bardziej ogólne porady, zobacz Zapobieganie infekcji złośliwym oprogramowaniem.