Konfigurowanie protokołu SAM-R w celu włączenia wykrywania ścieżek ruchu bocznego w usłudze Microsoft Defender for Identity

Mapowanie tożsamości w usłudze Microsoft Defender dla potencjalnych ścieżek przenoszenia bocznego opiera się na zapytaniach identyfikujących administratorów lokalnych na określonych komputerach. Te zapytania są wykonywane przy użyciu protokołu SAM-R przy użyciu skonfigurowanego konta usługi katalogowej defender for Identity.

W tym artykule opisano zmiany konfiguracji wymagane do umożliwienia usłudze Defender for Identity Directory Services konta (DSA) wykonywania zapytań SAM-R.

Napiwek

Chociaż ta procedura jest opcjonalna, zalecamy skonfigurowanie konta usługi katalogowej i skonfigurowanie protokołu SAM-R na potrzeby wykrywania ścieżek przenoszenia bocznego w celu pełnego zabezpieczenia środowiska za pomocą usługi Defender for Identity.

Konfigurowanie wymaganych uprawnień sam-R

Aby upewnić się, że klienci i serwery systemu Windows zezwalają usłudze Defender for Identity Directory Services (DSA) na wykonywanie zapytań SAM-R, należy zmodyfikować zasady grupy i dodać dsa, oprócz skonfigurowanych kont wymienionych w zasadach dostępu do sieci. Pamiętaj, aby zastosować zasady grupy do wszystkich komputerów z wyjątkiem kontrolerów domeny.

Ważne

Najpierw wykonaj tę procedurę w trybie inspekcji, sprawdzając zgodność proponowanej konfiguracji przed wprowadzeniem zmian w środowisku produkcyjnym.

Testowanie w trybie inspekcji ma kluczowe znaczenie w zapewnieniu, że środowisko pozostanie bezpieczne, a wszelkie zmiany nie będą mieć wpływu na zgodność aplikacji. Możesz obserwować zwiększony ruch SAM-R generowany przez czujniki usługi Defender for Identity.

Aby skonfigurować wymagane uprawnienia:

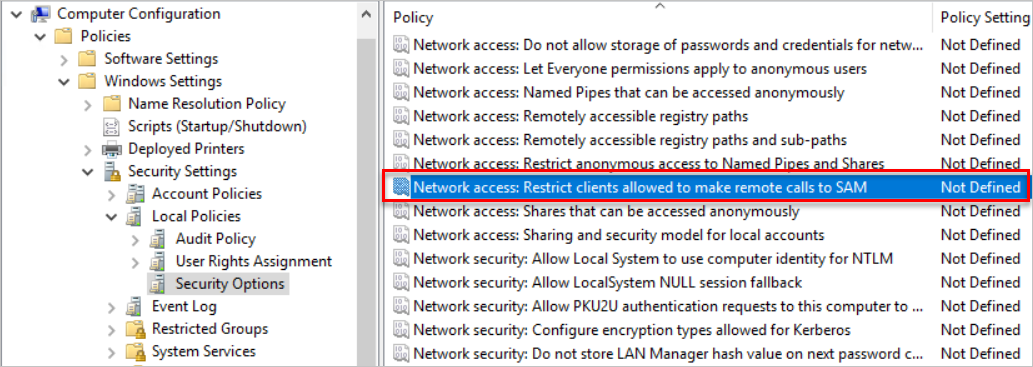

Znajdź zasady. W obszarze Konfiguracja > komputera Ustawienia > systemu Windows Ustawienia > zabezpieczeń Opcje zabezpieczeń Zasady lokalne > wybierz opcję Dostęp sieciowy — ogranicz klientom możliwość nawiązywania połączeń zdalnych z zasadami SAM. Na przykład:

Dodaj administratora dsa do listy zatwierdzonych kont, które mogą wykonać tę akcję, wraz ze wszystkimi innymi kontami odnalezionymi w trybie inspekcji

Aby uzyskać więcej informacji, zobacz Dostęp sieciowy: Ograniczanie dostępu klientów, którzy mogą wykonywać zdalne wywołania do protokołu SAM.

Upewnij się, że administrator DSA może uzyskiwać dostęp do komputerów z sieci (opcjonalnie)

Uwaga

Ta procedura jest wymagana tylko w przypadku, gdy kiedykolwiek skonfigurowano dostęp do tego komputera z ustawienia sieciowego , ponieważ ustawienie Dostęp do tego komputera z sieci nie jest domyślnie skonfigurowane

Aby dodać dsa do listy dozwolonych kont:

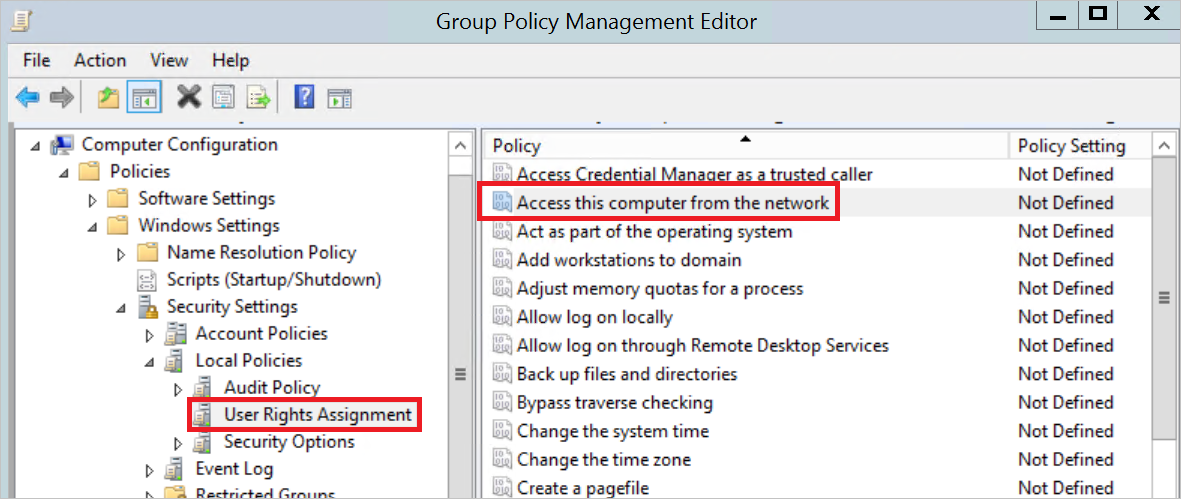

Przejdź do zasad i przejdź do pozycji Konfiguracja komputera -Zasady ->>Windows Ustawienia -Zasady lokalne ->>Przypisanie prawa użytkownika i wybierz dostęp do tego komputera z ustawienia sieciowego. Na przykład:

Dodaj konto usługi katalogowej Defender for Identity do listy zatwierdzonych kont.

Ważne

Podczas konfigurowania przypisań praw użytkownika w zasadach grupy należy pamiętać, że ustawienie zastępuje poprzednie, a nie dodawać do niego. W związku z tym upewnij się, że wszystkie żądane konta są uwzględniane w obowiązujących zasadach grupy. Domyślnie stacje robocze i serwery obejmują następujące konta: Administracja istratory, operatorzy kopii zapasowych, użytkownicy i wszyscy

Zestaw narzędzi microsoft Security Compliance Toolkit zaleca zastąpienie domyślnej opcji Wszyscyuwierzytelnieni użytkownicy , aby zapobiec wykonywaniu logowania się w sieci przez anonimowe połączenia. Przejrzyj ustawienia zasad lokalnych przed zarządzaniem dostępem do tego komputera z ustawienia sieciowego z obiektu zasad grupy i rozważ uwzględnienie uwierzytelnionych użytkowników w obiekcie zasad grupy w razie potrzeby.

Konfigurowanie profilu urządzenia tylko dla urządzeń dołączonych do firmy Microsoft

W tej procedurze opisano sposób używania centrum administracyjnego usługi Microsoft Intune do konfigurowania zasad w profilu urządzenia, jeśli pracujesz tylko z urządzeniami dołączonymi do firmy Microsoft Entra i bez urządzeń dołączonych hybrydo.

W centrum administracyjnym usługi Microsoft Intune utwórz nowy profil urządzenia, definiując następujące wartości:

- Platforma: Windows 10 lub nowszy

- Typ profilu: katalog Ustawienia

Wprowadź zrozumiałą nazwę i opis zasad.

Dodaj ustawienia, aby zdefiniować zasady NetworkAccess_RestrictClientsAllowedToMakeRemoteCallsToSAM :

W selektorze Ustawienia wyszukaj pozycję Dostęp sieciowy Ogranicz klientom dozwolonym do nawiązywania zdalnych wywołań do protokołu SAM.

Wybierz, aby przeglądać według kategorii Opcje zabezpieczeń zasad lokalnych, a następnie wybierz ustawienie Ograniczanie dostępu do sieci Zezwalaj klientom na zdalne wywołania do protokołu SAM .

Wprowadź deskryptor zabezpieczeń (SDDL):

O:BAG:BAD:(A;;RC;;;BA)(A;;RC;;;%SID%), zastępując ciąg%SID%identyfikatorem SID konta usługi Katalogowej usługi Defender for Identity.Pamiętaj, aby uwzględnić wbudowaną grupę Administracja istratorów:

O:BAG:BAD:(A;;RC;;;BA)(A;;RC;;;S-1-5-32-544)

Dodaj ustawienia, aby zdefiniować zasady AccessFromNetwork :

W selektorze Ustawienia wyszukaj pozycję Dostęp z sieci.

Wybierz opcję przeglądania według kategorii Prawa użytkownika, a następnie wybierz ustawienie Dostęp z sieci .

Wybierz pozycję , aby zaimportować ustawienia, a następnie przejdź do pliku CSV zawierającego listę użytkowników i grup, w tym identyfikatory SID lub nazwy.

Pamiętaj, aby uwzględnić wbudowaną grupę Administracja istratorów (S-1-5-32-544) oraz identyfikator SID konta usługi Defender for Identity Directory.

Kontynuuj pracę kreatora, aby wybrać tagi zakresu i przypisania, a następnie wybierz pozycję Utwórz , aby utworzyć profil.

Aby uzyskać więcej informacji, zobacz Stosowanie funkcji i ustawień na urządzeniach przy użyciu profilów urządzeń w usłudze Microsoft Intune.