Ocena zabezpieczeń: edytowanie ustawienia podatnego urzędu certyfikacji (ESC6) (wersja zapoznawcza)

W tym artykule opisano raport ustawień urzędu certyfikacji podatnego na zagrożenia w usłudze Microsoft Defender for Identity.

Co to są wrażliwe ustawienia urzędu certyfikacji?

Każdy certyfikat jest skojarzony z jednostką za pośrednictwem pola podmiotu. Jednak certyfikat zawiera również pole Alternatywna nazwa podmiotu (SAN), które umożliwia certyfikatowi ważność dla wielu jednostek.

Pole SIECI SAN jest często używane w przypadku usług internetowych hostowanych na tym samym serwerze, co obsługuje używanie pojedynczego certyfikatu HTTPS zamiast oddzielnych certyfikatów dla każdej usługi. Jeśli określony certyfikat jest również ważny do uwierzytelniania, zawierający odpowiedni klucz EKU, taki jak uwierzytelnianie klienta, może służyć do uwierzytelniania kilku różnych kont.

Nieuprzywilejowani użytkownicy, którzy mogą określić użytkowników w ustawieniach sieci SAN, mogą prowadzić do natychmiastowego naruszenia zabezpieczeń i podać duże ryzyko dla organizacji.

Jeśli flaga usług AD CS editflags>EDITF_ATTRIBUTESUBJECTALTNAME2 jest włączona, każdy użytkownik może określić ustawienia sieci SAN dla żądania certyfikatu. To z kolei wpływa na wszystkie szablony certyfikatów, niezależnie od tego, czy mają włączoną Supply in the request opcję.

Jeśli istnieje szablon, w którym EDITF_ATTRIBUTESUBJECTALTNAME2 jest włączone ustawienie, a szablon jest prawidłowy do uwierzytelniania, osoba atakująca może zarejestrować certyfikat, który może personifikować dowolne konto.

Wymagania wstępne

Ta ocena jest dostępna tylko dla klientów, którzy zainstalowali czujnik na serwerze usług AD CS. Aby uzyskać więcej informacji, zobacz Nowy typ czujnika dla usług certyfikatów Active Directory (AD CS).

Jak mogę użyć tej oceny zabezpieczeń, aby poprawić poziom zabezpieczeń organizacji?

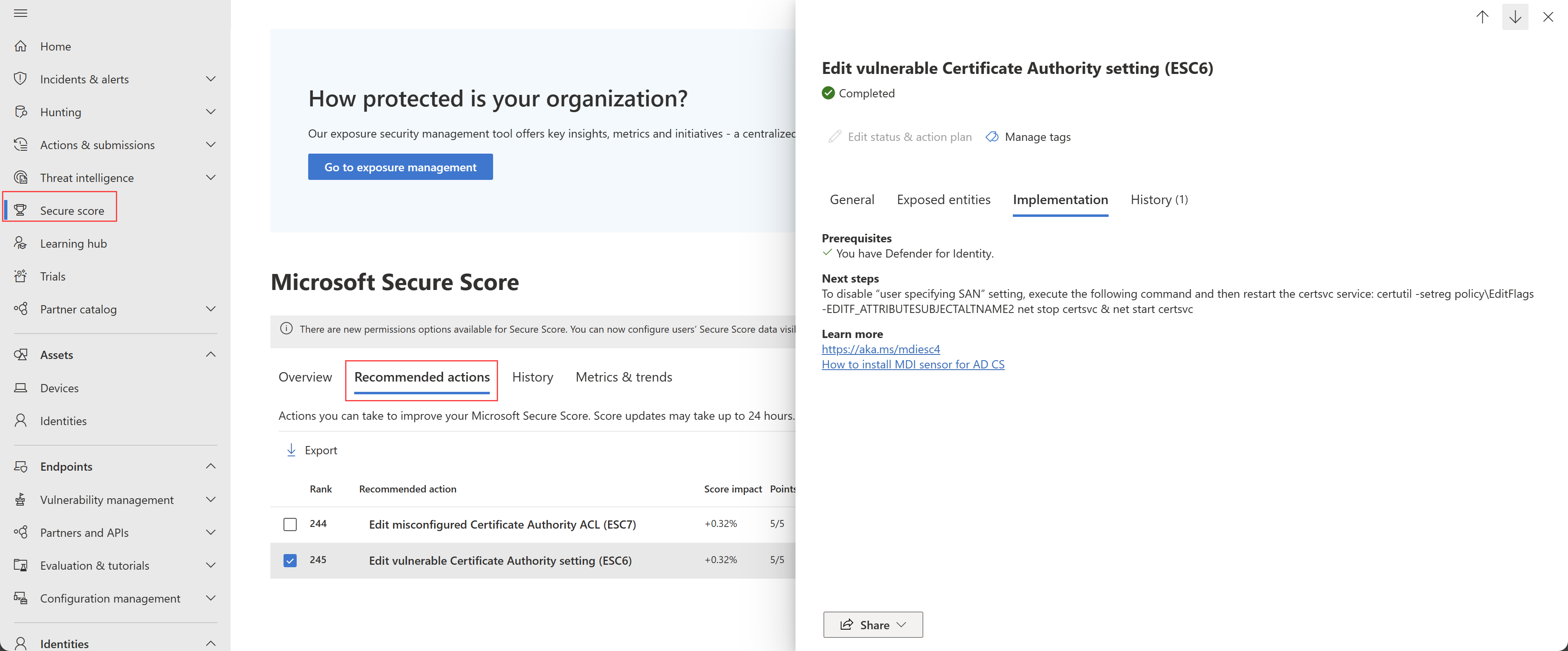

Zapoznaj się z zalecaną akcją w https://security.microsoft.com/securescore?viewid=actions temacie Edytowanie ustawień urzędu certyfikacji podatnych na zagrożenia. Na przykład:

Zbadaj

EDITF_ATTRIBUTESUBJECTALTNAME2, dlaczego ustawienie jest włączone.Wyłącz ustawienie, uruchamiając polecenie:

certutil -setreg policy\EditFlags -EDITF_ATTRIBUTESUBJECTALTNAME2Uruchom ponownie usługę, uruchamiając polecenie:

net stop certsvc & net start certsvc

Pamiętaj, aby przetestować ustawienia w kontrolowanym środowisku przed włączeniem ich w środowisku produkcyjnym.

Uwaga

Chociaż oceny są aktualizowane niemal w czasie rzeczywistym, wyniki i stany są aktualizowane co 24 godziny. Chociaż lista jednostek, których dotyczy ten wpływ, zostanie zaktualizowana w ciągu kilku minut od wdrożenia zaleceń, stan może zająć trochę czasu, dopóki nie zostanie oznaczony jako Ukończono.

Raporty pokazują jednostki, których dotyczy problem z ostatnich 30 dni. Po tym czasie jednostki, których nie dotyczy problem, zostaną usunięte z listy uwidocznionych jednostek.