Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Email uwierzytelnianie pomaga zweryfikować pocztę wysłaną do i z organizacji platformy Microsoft 365, aby zapobiec fałszowaniu nadawców używanych w przypadku naruszenia zabezpieczeń poczty e-mail (BEC), oprogramowania wymuszającego okup i innych ataków wyłudzania informacji.

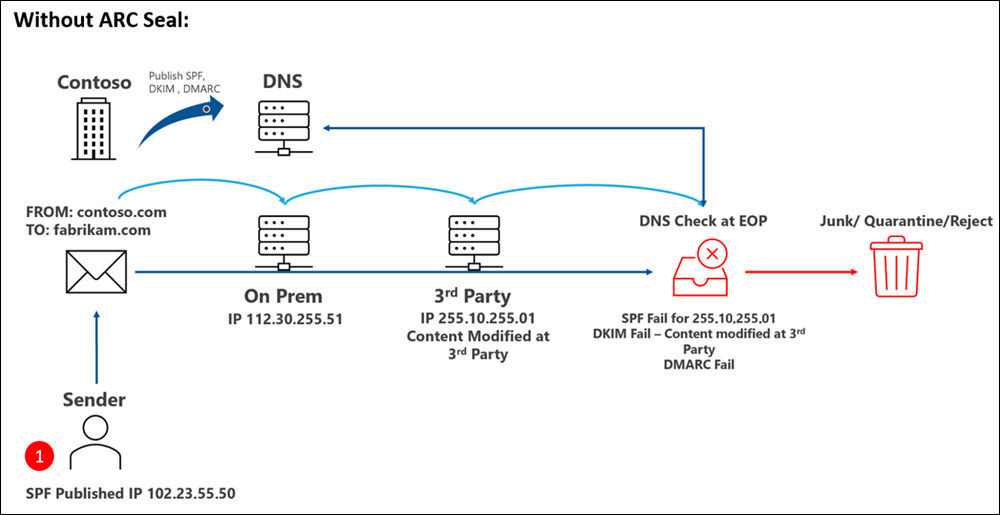

Jednak niektóre uzasadnione usługi poczty e-mail mogą modyfikować wiadomości przed ich dostarczeniem do organizacji platformy Microsoft 365. Modyfikowanie komunikatów przychodzących podczas przesyłania może i prawdopodobnie spowoduje następujące błędy uwierzytelniania poczty e-mail w usłudze Microsoft 365:

- SPF kończy się niepowodzeniem z powodu nowego źródła komunikatów (adresu IP).

- Program DKIM kończy się niepowodzeniem z powodu modyfikacji zawartości.

- DMARC kończy się niepowodzeniem z powodu błędów SPF i DKIM.

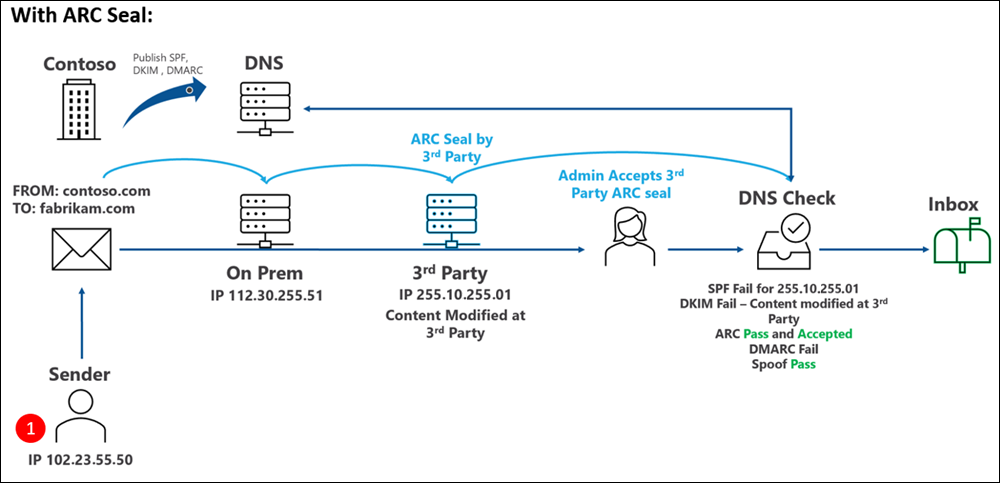

Uwierzytelniony łańcuch odebranych odebranych (ARC) pomaga zmniejszyć liczbę błędów uwierzytelniania przychodzących wiadomości e-mail spowodowanych modyfikacją wiadomości przez uzasadnione usługi poczty e-mail. Usługa ARC zachowuje oryginalne informacje uwierzytelniania poczty e-mail w usłudze poczty e-mail. Możesz skonfigurować organizację platformy Microsoft 365, aby ufała usłudze, która zmodyfikowała komunikat, oraz używać tych oryginalnych informacji podczas sprawdzania uwierzytelniania poczty e-mail.

Kiedy używać zaufanych uszczelniaczy ARC?

Organizacja platformy Microsoft 365 musi identyfikować zaufane uszczelniacze ARC tylko wtedy, gdy komunikaty dostarczane do adresatów platformy Microsoft 365 są regularnie dotknięte następującymi sposobami:

- Usługa pośrednicząca modyfikuje nagłówek wiadomości lub zawartość wiadomości e-mail.

- Modyfikacje komunikatów powodują niepowodzenie uwierzytelniania z innych powodów (na przykład przez usunięcie załączników).

Gdy administrator doda zaufany uszczelniacz ARC w portalu usługi Defender, platforma Microsoft 365 używa oryginalnych informacji uwierzytelniania poczty e-mail dostarczanych przez uszczelniacz ARC do weryfikowania komunikatów wysyłanych za pośrednictwem usługi na platformę Microsoft 365.

Porada

Dodaj tylko uzasadnione, wymagane usługi jako zaufane uszczelniacze ARC w organizacji platformy Microsoft 365. Ta akcja ułatwia wiadomościom, których to dotyczy, przekazywanie testów uwierzytelniania poczty e-mail i uniemożliwia dostarczanie wiarygodnych wiadomości do folderu Email-śmieci, poddawanych kwarantannie lub odrzucanych z powodu błędów uwierzytelniania poczty e-mail.

Co należy wiedzieć przed rozpoczęciem?

Otwórz portal Microsoft Defender pod adresem https://security.microsoft.com. Aby przejść bezpośrednio do strony ustawień uwierzytelniania Email, użyj polecenia https://security.microsoft.com/authentication.

Aby nawiązać połączenie z programem Exchange Online programu PowerShell, zobacz Łączenie z programem PowerShell Exchange Online. Aby nawiązać połączenie z autonomicznym programem PowerShell EOP, zobacz Connect to Exchange Online Protection PowerShell (Nawiązywanie połączenia z programem PowerShell).

Aby można było wykonać procedury opisane w tym artykule, musisz mieć przypisane uprawnienia. Masz następujące możliwości:

Microsoft Defender XDR ujednolicona kontrola dostępu oparta na rolach (RBAC) (jeśli Email & współpracy>Ochrona usługi Office 365 w usłudze Defender uprawnienia to

Aktywne. Dotyczy tylko portalu usługi Defender, a nie programu PowerShell): autoryzacja i ustawienia/Ustawienia zabezpieczeń/Podstawowe ustawienia zabezpieczeń (zarządzanie) lub Autoryzacja i ustawienia/Ustawienia zabezpieczeń/Podstawowe ustawienia zabezpieczeń (odczyt).

Aktywne. Dotyczy tylko portalu usługi Defender, a nie programu PowerShell): autoryzacja i ustawienia/Ustawienia zabezpieczeń/Podstawowe ustawienia zabezpieczeń (zarządzanie) lub Autoryzacja i ustawienia/Ustawienia zabezpieczeń/Podstawowe ustawienia zabezpieczeń (odczyt).uprawnienia Exchange Online: członkostwo w grupach ról Zarządzanie organizacją lub Administrator zabezpieczeń.

uprawnienia Microsoft Entra: członkostwo w rolach administratora* globalnego lub administratora zabezpieczeń zapewnia użytkownikom wymagane uprawnienia i uprawnienia do innych funkcji w usłudze Microsoft 365.

Ważna

* Firma Microsoft zaleca używanie ról z najmniejszą liczbą uprawnień. Korzystanie z kont o niższych uprawnieniach pomaga zwiększyć bezpieczeństwo organizacji. Administrator globalny to rola o wysokim poziomie uprawnień, która powinna być ograniczona do scenariuszy awaryjnych, gdy nie można użyć istniejącej roli.

Dodawanie zaufanych uszczelniaczy ARC za pomocą portalu Microsoft Defender

W portalu Microsoft Defender pod adresem https://security.microsoft.comprzejdź do Email & Zasady współpracy>& Reguły>zasad> zagrożeń Email Ustawienia uwierzytelniania w sekcji >RegułyARC . Aby przejść bezpośrednio do strony ustawień uwierzytelniania Email, użyj polecenia https://security.microsoft.com/authentication.

Na stronie ustawień uwierzytelniania Email sprawdź, czy wybrano kartę ARC, a następnie wybierz pozycję

Dodaj.

Dodaj.Porada

Jeśli zaufane uszczelniacze są już wymienione na karcie ARC , wybierz pozycję

Edytuj.

Edytuj.W wyświetlonym wysuwu Dodawanie zaufanych uszczelniaczy ARC wprowadź zaufaną domenę podpisywania w polu (na przykład fabrikam.com).

Nazwa domeny musi być zgodna z domeną wyświetlaną w wartości d w nagłówkach ARC-Seal i ARC-Message-Signature w komunikatach, których dotyczy problem. Użyj następujących metod, aby wyświetlić nagłówek komunikatu:

- Wyświetlanie nagłówków wiadomości internetowych w programie Outlook.

- Użyj analizatora nagłówków komunikatów pod adresem https://mha.azurewebsites.net.

Powtórz ten krok tyle razy, ile jest to konieczne. Aby usunąć istniejący wpis, wybierz obok

wpisu.

wpisu.Po zakończeniu pracy z wysuwem Dodawanie zaufanych uszczelniaczy ARC wybierz pozycję Zapisz

Dodawanie zaufanych uszczelniaczy ARC przy użyciu programu Exchange Online PowerShell

Jeśli wolisz używać programu PowerShell do wyświetlania, dodawania lub usuwania zaufanych uszczelniaczy ARC, połącz się z programem Exchange Online programu PowerShell, aby uruchomić następujące polecenia.

Wyświetlanie istniejących zaufanych uszczelniaczy ARC

Get-ArcConfigJeśli nie skonfigurowano żadnych zaufanych uszczelniaczy ARC, polecenie nie zwraca żadnych wyników.

Dodawanie lub usuwanie zaufanych uszczelniaczy ARC

Aby zastąpić wszystkie istniejące uszczelnienia ARC określonymi wartościami, użyj następującej składni:

Set-ArcConfig -Identity [TenantId\]Default -ArcTrustedSealers "Domain1","Domain2",..."DomainN"Wartość TenantId\ nie jest wymagana we własnej organizacji, tylko w organizacjach delegowanych. Jest to identyfikator GUID widoczny w wielu adresach URL portalu administracyjnego na platformie Microsoft 365 (

tid=wartość). Na przykład a32d39e2-3702-4ff5-9628-31358774c091.W tym przykładzie konfiguruje "cohovineyard.com" i "tailspintoys.com" jako jedyne zaufane uszczelniacze ARC w organizacji.

Set-ArcConfig -Identity Default -ArcTrustedSealers "cohovineyard.com","tailspintoys.com"Aby zachować istniejące wartości, pamiętaj o uwzględnieniu uszczelniaczy ARC, które chcesz zachować wraz z nowymi uszczelniaczami ARC, które chcesz dodać.

Aby dodać lub usunąć uszczelniacze ARC bez wpływu na inne wpisy, zobacz sekcję Przykłady w temacie Set-ArcConfig.

Weryfikowanie zaufanego uszczelniacza ARC

Jeśli przed dotarciem komunikatu do platformy Microsoft 365 z usługi występuje pieczęć ARC, sprawdź nagłówek komunikatu pod kątem najnowszych nagłówków usługi ARC po dostarczeniu komunikatu.

W ostatnim nagłówku ARC-Authentication-Results poszukaj arc=pass wartości i oda=1. Te wartości wskazują:

- Poprzednia funkcja ARC została zweryfikowana.

- Poprzedni uszczelniacz ARC jest zaufany.

- Poprzedni wynik przebiegu może służyć do zastąpienia bieżącego błędu DMARC.

Przykład:

ARC-Authentication-Results: i=2; mx.microsoft.com 1; spf=pass (sender ip is

172.17.17.17) smtp.rcpttodomain=microsoft.com

smtp.mailfrom=sampledoamin.onmicrosoft.com; dmarc=bestguesspass action=none

header.from=sampledoamin.onmicrosoft.com; dkim=none (message not signed);

arc=pass (0 oda=1 ltdi=1

spf=[1,1,smtp.mailfrom=sampledoamin.onmicrosoft.com]

dkim=[1,1,header.d=sampledoamin.onmicrosoft.com]

dmarc=[1,1,header.from=sampledoamin.onmicrosoft.com])

Aby sprawdzić, czy wynik arc został użyty do zastąpienia błędu DMARC, wyszukaj compauth=pass i reason=130 w ostatnim nagłówku Authentication-Results . Przykład:

Authentication-Results: spf=fail (sender IP is 10.10.10.10)

smtp.mailfrom=contoso.com; dkim=fail (body hash did not verify)

header.d=contoso.com;dmarc=fail action=none

header.from=contoso.com;compauth=pass reason=130

Uwaga

Wynik arc przekazywany przez zaufany uszczelniacz ARC może potencjalnie zastąpić błędy SPF, DKIM lub DMARC spowodowane modyfikacją komunikatów podczas tranzytu. Jednak ostateczne określenie fałszowania jest oparte na wyniku uwierzytelniania złożonego (CompAuth). Komunikaty, które nie działają w usłudze ARC, mogą być nadal dostarczane, jeśli przejdą oceny SPF, DKIM, DMARC i uwierzytelniania złożonego.

Diagramy przepływu poczty zaufanego uszczelniacza ARC

Diagramy w tej sekcji kontrastują z przepływem poczty i wpływem na wyniki uwierzytelniania poczty e-mail z zaufanym uszczelniaczem ARC i bez tego. Na obu diagramach organizacja platformy Microsoft 365 korzysta z legalnej usługi poczty e-mail, która modyfikuje pocztę przychodzącą przed dostarczeniem do platformy Microsoft 365. Ta modyfikacja przerywa przepływ poczty, co może powodować błędy uwierzytelniania poczty e-mail przez zmianę źródłowego adresu IP i zaktualizowanie nagłówka wiadomości e-mail.

Na tym diagramie przedstawiono wynik bez zaufanego uszczelniacza ARC:

Na tym diagramie przedstawiono wynik za pomocą zaufanego uszczelniacza ARC:

Następne kroki

Sprawdź nagłówki usługi ARC za pomocą analizatora nagłówków komunikatów pod adresem https://mha.azurewebsites.net.