Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

W tym przewodniku omówimy, jak wykorzystać CI/CD i infrastrukturę jako kod (IaC) do wdrożenia na platformie Azure, wykorzystując GitHub Actions w sposób zautomatyzowany i powtarzalny.

Ten artykuł zawiera omówienie architektury i przedstawia ustrukturyzowane rozwiązanie do projektowania aplikacji na platformie Azure, która jest skalowalna, bezpieczna, odporna i wysoce dostępna. Aby zapoznać się z bardziej rzeczywistymi przykładami architektur chmury i pomysłów na rozwiązania, przejrzyj architektury platformy Azure.

Korzyści wynikające z używania architektury IaC i automatyzacji dla wdrożeń

Istnieje wiele sposobów wdrażania na platformie Azure, w tym za pomocą portalu Azure, interfejsu wiersza polecenia, API i innych metod. W tym przewodniku użyjemy automatyzacji IaC oraz CI/CD (ciągłej integracji/ciągłego dostarczania). Zalety tego podejścia obejmują:

Deklaratywne: Kiedy definiujesz swoją infrastrukturę i proces wdrażania w kodzie, można je zweryfikować i przejrzeć przy użyciu standardowego cyklu wytwarzania oprogramowania. IaC pomaga również zapobiec odchyleniu w konfiguracji.

Spójność: Po procesie IaC zapewnia, że cała organizacja jest zgodna ze standardową, dobrze ugruntowaną metodą wdrażania infrastruktury, która zawiera najlepsze rozwiązania i jest wzmocniona w celu spełnienia wymagań w zakresie zabezpieczeń. Wszelkie ulepszenia wprowadzone w szablonach centralnych można łatwo zastosować w całej organizacji.

Zabezpieczenia: Centralnie zarządzane szablony mogą być wzmacniane i zatwierdzane przez zespół ds. operacji w chmurze lub zespołu ds. zabezpieczeń w celu spełnienia standardów wewnętrznych.

Samoobsługa: zespoły mogą być uprawnione do wdrażania własnej infrastruktury przy użyciu centralnie zarządzanych szablonów.

Większa produktywność: dzięki wykorzystaniu standardowych szablonów zespoły mogą szybko aprowizować nowe środowiska bez konieczności martwienia się o wszystkie szczegóły implementacji.

Dodatkowe informacje można znaleźć w powtarzalnej infrastrukturze w Centrum Architektur w Azure lub Infrastructure as Code w Centrum Zasobów DevOps.

Architecture

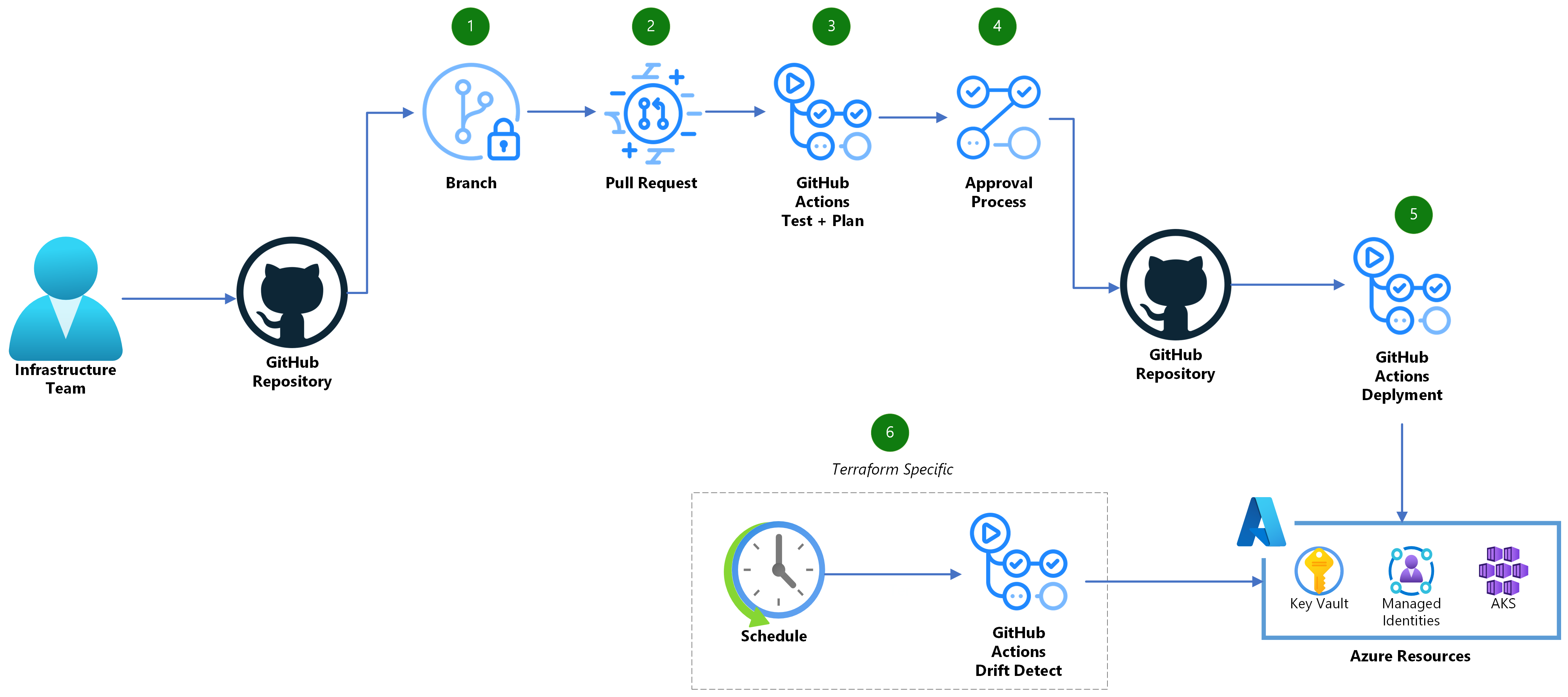

Dataflow

- Utwórz nową gałąź i zaewidencjonuj wymagane modyfikacje kodu IaC.

- Utwórz Pull Request (PR) w usłudze GitHub, gdy będziesz gotowy do zintegrowania zmian ze swoim środowiskiem.

- Przepływ pracy GitHub Actions zostanie uruchomiony, aby upewnić się, że kod jest prawidłowo sformatowany, wewnętrznie spójny i generuje bezpieczną infrastrukturę. Ponadto zostanie uruchomiona analiza warunkowa narzędzia Terraform lub Bicep w celu wygenerowania podglądu zmian, które wystąpią w środowisku platformy Azure.

- Po odpowiednim przejrzeniu, pr można scalić z gałęzią główną.

- Kolejny przepływ pracy GitHub Actions uruchomi się z gałęzi głównej i następnie wdroży zmiany przy użyciu dostawcy IaC.

- (wyłącznie w programie Terraform) Regularnie zaplanowany przepływ pracy GitHub Actions powinien być również uruchamiany, aby wyszukać wszelkie dryfy konfiguracji w środowisku i utworzyć nowe zgłoszenie w przypadku wykrycia zmian.

Wymagania wstępne

Użyj Bicep

Tworzenie środowisk GitHub

Przepływy pracy wykorzystują środowiska i sekrety GitHub do przechowywania informacji o tożsamości Azure i ustanawiania procesu akceptacji dla wdrożeń. Utwórz środowisko o nazwie

production, postępując zgodnie z tymi instrukcjami. W środowiskuproductionskonfiguruj zasadę zabezpieczeń i dodaj wszystkich wymaganych zatwierdzających, którzy są wymagani do zatwierdzenia wdrożeń produkcyjnych. Możesz również ograniczyć środowisko do gałęzi głównej. Szczegółowe instrukcje można znaleźć tutaj.Konfigurowanie tożsamości platformy Azure:

Aplikacja usługi Azure Active Directory jest wymagana, która ma uprawnienia do wdrożenia w ramach subskrypcji platformy Azure. Utwórz pojedynczą aplikację i nadaj jej odpowiednie uprawnienia do odczytu/zapisu w subskrypcji platformy Azure. Następnie skonfiguruj poświadczenia federacyjne, aby umożliwić usłudze GitHub korzystanie z tożsamości przy użyciu protokołu OpenID Connect (OIDC). Szczegółowe instrukcje można znaleźć w dokumentacji platformy Azure . Należy dodać trzy federacyjne poświadczenia.

- Ustaw wartość Typ jednostki na

Environmenti użyjproductionnazwy środowiska. - Ustaw Typ jednostki na

Pull Request. - Ustaw typ jednostki na

Branchi użyj nazwy gałęzimain.

- Ustaw wartość Typ jednostki na

Dodawanie tajemnic GitHub

Uwaga / Notatka

Chociaż żadne dane dotyczące tożsamości platformy Azure nie zawierają żadnych wpisów tajnych lub poświadczeń, nadal używamy wpisów tajnych usługi GitHub jako wygodnego sposobu sparametryzowania informacji o tożsamości dla danego środowiska.

Utwórz następujące wpisy tajne w repozytorium przy użyciu tożsamości platformy Azure:

-

AZURE_CLIENT_ID: identyfikator aplikacji (klienta) rejestracji aplikacji na platformie Azure -

AZURE_TENANT_ID: identyfikator dzierżawcy w Azure Active Directory, w którym zdefiniowano rejestrację aplikacji. -

AZURE_SUBSCRIPTION_ID: identyfikator subskrypcji, w której zdefiniowano rejestrację aplikacji.

Instrukcje dotyczące dodawania wpisów tajnych do repozytorium można znaleźć tutaj.

-

Korzystanie z narzędzia Terraform

Konfigurowanie lokalizacji stanu programu Terraform

Narzędzie Terraform używa pliku stanu do przechowywania informacji o bieżącym stanie infrastruktury zarządzanej i skojarzonej konfiguracji. Ten plik musi być utrwalany między różnymi przebiegami przepływu pracy. Zalecaną metodą jest przechowywanie tego pliku na koncie usługi Azure Storage lub w innym podobnym zdalnym zapleczu. Zwykle taki magazyn danych jest konfigurowany ręcznie lub za pośrednictwem oddzielnego procesu roboczego. Blok zaplecza programu Terraform będzie wymagał aktualizacji z wybraną lokalizacją magazynu (zobacz tutaj, aby uzyskać dokumentację).

Tworzenie środowiska usługi GitHub

Przepływy pracy używają środowisk i sekretów GitHub do przechowywania tożsamości Azure i konfigurowania procesu zatwierdzania wdrożeń. Utwórz środowisko o nazwie

production, postępując zgodnie z tymi instrukcjami. W środowiskuproductionustaw regułę ochrony i dodaj wszelkich wymaganych zatwierdzających, którzy muszą wyrazić zgodę na wdrożenia produkcyjne. Możesz również ograniczyć środowisko do gałęzi głównej. Szczegółowe instrukcje można znaleźć tutaj.Konfigurowanie tożsamości platformy Azure:

Aplikacja usługi Azure Active Directory jest wymagana, która ma uprawnienia do wdrożenia w ramach subskrypcji platformy Azure. Utwórz oddzielną aplikację dla kont

read-onlyiread/writeoraz nadaj im odpowiednie uprawnienia w subskrypcji platformy Azure. Ponadto obie role będą również potrzebować co najmniejReader and Data Accessuprawnień do konta magazynu, gdzie znajduje się stan Terraform z kroku 1. Następnie skonfiguruj poświadczenia federacyjne, aby umożliwić usłudze GitHub korzystanie z tożsamości przy użyciu protokołu OpenID Connect (OIDC). Szczegółowe instrukcje można znaleźć w dokumentacji platformy Azure .Dla tożsamości

read/writeutwórz poświadczenie federacyjne w następujący sposób:- Ustaw

Entity TypedoEnvironmenti użyj nazwy środowiskaproduction.

W przypadku

read-onlytożsamości utwórz dwa poświadczenia federacyjne w następujący sposób:- Ustaw opcję

Entity TypenaPull Request. - Ustaw

Entity TypenaBranchi użyj nazwy gałęzimain.

- Ustaw

Dodaj sekrety GitHub

Uwaga / Notatka

Chociaż żadne dane dotyczące tożsamości platformy Azure nie zawierają żadnych wpisów tajnych lub poświadczeń, nadal używamy wpisów tajnych usługi GitHub jako wygodnego sposobu sparametryzowania informacji o tożsamości dla danego środowiska.

Utwórz następujące sekrety w repozytorium, używając tożsamości

read-only.-

AZURE_CLIENT_ID: identyfikator aplikacji (klienta) rejestracji aplikacji na platformie Azure -

AZURE_TENANT_ID: Identyfikator dzierżawy (tenant ID) w usłudze Azure Active Directory, w której zdefiniowano rejestrację aplikacji. -

AZURE_SUBSCRIPTION_ID: identyfikator subskrypcji, w której zdefiniowano rejestrację aplikacji.

Instrukcje dotyczące dodawania wpisów tajnych do repozytorium można znaleźć tutaj.

Utwórz kolejny sekret w środowisku

productionprzy użyciu tożsamościread-write.-

AZURE_CLIENT_ID: identyfikator aplikacji (klienta) rejestracji aplikacji na platformie Azure

Instrukcje dotyczące dodawania tajnych kluczy do środowiska można znaleźć tutaj. Tajne dane środowiska zastąpią tajne dane repozytorium podczas wykonywania kroku wdrożenia w

productionśrodowisku, gdy są wymagane podwyższone uprawnienia do odczytu/zapisu.-

Wdrażanie za pomocą funkcji GitHub Actions

Użyj Bicep

Istnieją dwa główne przepływy pracy zawarte w architekturze referencyjnej:

-

Ten przepływ pracy jest uruchamiany przy każdym zatwierdzeniu i składa się z zestawu testów jednostkowych w kodzie infrastruktury. Uruchamia bicep build w celu skompilowania bicepu do szablonu ARM. Zapewnia to brak błędów formatowania. Następnie przeprowadza walidację , aby upewnić się, że szablon można wdrożyć. Na koniec checkov, narzędzie do analizy kodu statycznego typu open source dla IaC, zostanie uruchomione w celu wykrywania problemów z zabezpieczeniami i zgodnością. Jeśli repozytorium korzysta z usługi GitHub Advanced Security (GHAS), wyniki zostaną przekazane do usługi GitHub.

-

Ten przepływ pracy jest uruchamiany dla każdego pull requestu i dla każdego zatwierdzenia w głównej gałęzi. Etap 'what-if' przepływu pracy służy do zrozumienia wpływu zmian IaC w środowisku Azure poprzez uruchomienie funkcji 'what-if'. Ten raport jest potem dołączony do PR w celu łatwego przeglądu. Etap wdrażania jest uruchamiany po analizie co-jeśli, gdy przepływ pracy zostanie wyzwolony przez wypchnięcie do gałęzi głównej. Ten etap spowoduje wdrożenie szablonu na platformie Azure po zakończeniu ręcznego przeglądu.

Korzystanie z narzędzia Terraform

W architekturze referencyjnej znajdują się trzy główne przepływy pracy:

Testy jednostkowe programu Terraform

Ten przepływ pracy jest uruchamiany przy każdym zatwierdzeniu i składa się z zestawu testów jednostkowych dotyczących kodu infrastruktury. Uruchamia narzędzie terraform fmt , aby upewnić się, że kod jest prawidłowo podsyłany i jest zgodny z najlepszymi rozwiązaniami programu terraform. Następnie wykona terraform validate, aby sprawdzić, czy kod jest poprawny składniowo i wewnętrznie spójny. Na koniec checkov, narzędzie do analizy kodu statycznego typu open source dla IaC, zostanie uruchomione w celu wykrywania problemów z zabezpieczeniami i zgodnością. Jeśli repozytorium korzysta z usługi GitHub Advanced Security (GHAS), wyniki zostaną przekazane do usługi GitHub.

-

Ten przepływ pracy jest uruchamiany dla każdego pull requestu i dla każdego zatwierdzenia w głównej gałęzi. Etap planowania przebiegu pracy służy do zrozumienia wpływu zmian IaC w środowisku Azure przez uruchomienie terraform plan. Ten raport jest potem dołączony do PR w celu łatwego przeglądu. Etap stosowania jest uruchamiany po planie, gdy przepływ pracy jest wyzwalany przez wypchnięcie do gałęzi głównej. Ten etap przeprowadzi dokument planu i zastosuje zmiany po zakończeniu ręcznego przeglądu, jeśli istnieją oczekujące zmiany w środowisku.

-

Ten przepływ pracy uruchamia się okresowo, aby skanować środowisko pod kątem np. dryfu konfiguracji lub zmian wprowadzonych poza programem Terraform. Jeśli zostanie wykryty dryf, zostanie zgłoszony problem z usługą GitHub, aby powiadomić osoby odpowiedzialne za projekt.