Budowanie odporności w architekturze hybrydowej

Uwierzytelnianie hybrydowe umożliwia użytkownikom dostęp do zasobów opartych na chmurze za pomocą tożsamości opanowanych lokalnie. Infrastruktura hybrydowa obejmuje zarówno składniki chmurowe, jak i lokalne.

- Składniki chmury obejmują identyfikator firmy Microsoft, zasoby i usługi platformy Azure, aplikacje oparte na chmurze w organizacji i aplikacje SaaS.

- składniki lokalne obejmują aplikacje lokalne, zasoby, takie jak bazy danych SQL, oraz dostawcę tożsamości, takiego jak Windows Server Active Directory.

Ważne

W miarę planowania odporności w infrastrukturze hybrydowej kluczowe jest zminimalizowanie zależności i pojedynczych punktów awarii.

Firma Microsoft oferuje trzy mechanizmy uwierzytelniania hybrydowego. Opcje są wymienione w kolejności odporności. Zalecamy zaimplementowanie synchronizacji skrótów haseł, jeśli jest to możliwe.

- Synchronizacja skrótów haseł (PHS) używa programu Microsoft Entra Connect do synchronizacji tożsamości i skrótu hasła z identyfikatorem Entra firmy Microsoft. Umożliwia użytkownikom logowanie się do zasobów opartych na chmurze przy użyciu hasła opanowanego lokalnie. Usługa PHS ma tylko zależności lokalne dla synchronizacji, a nie na potrzeby uwierzytelniania.

- Uwierzytelnianie przekazywane przekierowuje użytkowników do identyfikatora Entra firmy Microsoft na potrzeby logowania. Następnie nazwa użytkownika i hasło są weryfikowane w lokalnej usłudze Active Directory za pośrednictwem agenta wdrożonego w sieci firmowej. PtA ma lokalny ślad swoich agentów Firmy Microsoft Entra PTA, którzy znajdują się na serwerach lokalnych.

- Klienci federacyjni wdrażają usługę federacyjną, taką jak Active Directory Federation Services (ADFS). Następnie identyfikator Entra firmy Microsoft weryfikuje asercji SAML wygenerowane przez usługę federacyjną. Federacja ma największą zależność od infrastruktury lokalnej i dlatego więcej punktów awarii.

Możesz użyć jednej lub kilku z tych metod w organizacji. Aby uzyskać więcej informacji, zobacz Wybieranie odpowiedniej metody uwierzytelniania dla rozwiązania tożsamości hybrydowej firmy Microsoft Entra. Ten artykuł zawiera drzewo decyzyjne, które może pomóc w podjęciu decyzji o metodologii.

Synchronizacja skrótów haseł

Najprostszą i najbardziej odporną opcją uwierzytelniania hybrydowego dla identyfikatora Entra firmy Microsoft jest synchronizacja skrótów haseł. Nie ma żadnej zależności lokalnej infrastruktury tożsamości podczas przetwarzania żądań uwierzytelniania. Po zsynchronizowaniu tożsamości z skrótami haseł z identyfikatorem Entra firmy Microsoft użytkownicy mogą uwierzytelniać się w zasobach w chmurze bez zależności od składników tożsamości lokalnych.

Jeśli wybierzesz tę opcję uwierzytelniania, nie wystąpią zakłócenia, gdy lokalne składniki tożsamości staną się niedostępne. Zakłócenia w środowisku lokalnym mogą wystąpić z wielu powodów, takich jak awarie sprzętu, awarie zasilania, klęski żywiołowe i ataki złośliwego oprogramowania.

Jak mogę implementować PHS?

Aby zaimplementować usługę PHS, zobacz następujące zasoby:

- Implementowanie synchronizacji skrótów haseł za pomocą programu Microsoft Entra Connect

- Enable password hash synchronization (Włączanie synchronizacji skrótów haseł)

Jeśli wymagania są takie, że nie można używać phS, użyj uwierzytelniania przekazywanego.

Uwierzytelnianie przekazywane

Uwierzytelnianie przekazywane ma zależność od agentów uwierzytelniania znajdujących się lokalnie na serwerach. Trwałe połączenie lub magistrala usług są obecne między identyfikatorem Entra firmy Microsoft i lokalnymi agentami PTA. Zapora, serwery hostujące agentów uwierzytelniania i lokalna usługa Active Directory systemu Windows Server (lub inny dostawca tożsamości) są potencjalnymi punktami awarii.

Jak mogę zaimplementować pta?

Aby zaimplementować uwierzytelnianie przekazywane, zobacz następujące zasoby.

Instalowanie uwierzytelniania przekazywanego firmy Microsoft Entra

Jeśli używasz funkcji PTA, zdefiniuj topologię o wysokiej dostępności.

Federacja

Federacja obejmuje utworzenie relacji zaufania między identyfikatorem Firmy Microsoft Entra i usługą federacyjną, która obejmuje wymianę punktów końcowych, certyfikaty podpisywania tokenu i inne metadane. Gdy żądanie przychodzi do identyfikatora Entra firmy Microsoft, odczytuje konfigurację i przekierowuje użytkownika do skonfigurowanych punktów końcowych. W tym momencie użytkownik wchodzi w interakcję z usługą federacyjną, która wystawia potwierdzenie SAML zweryfikowane przez identyfikator Entra firmy Microsoft.

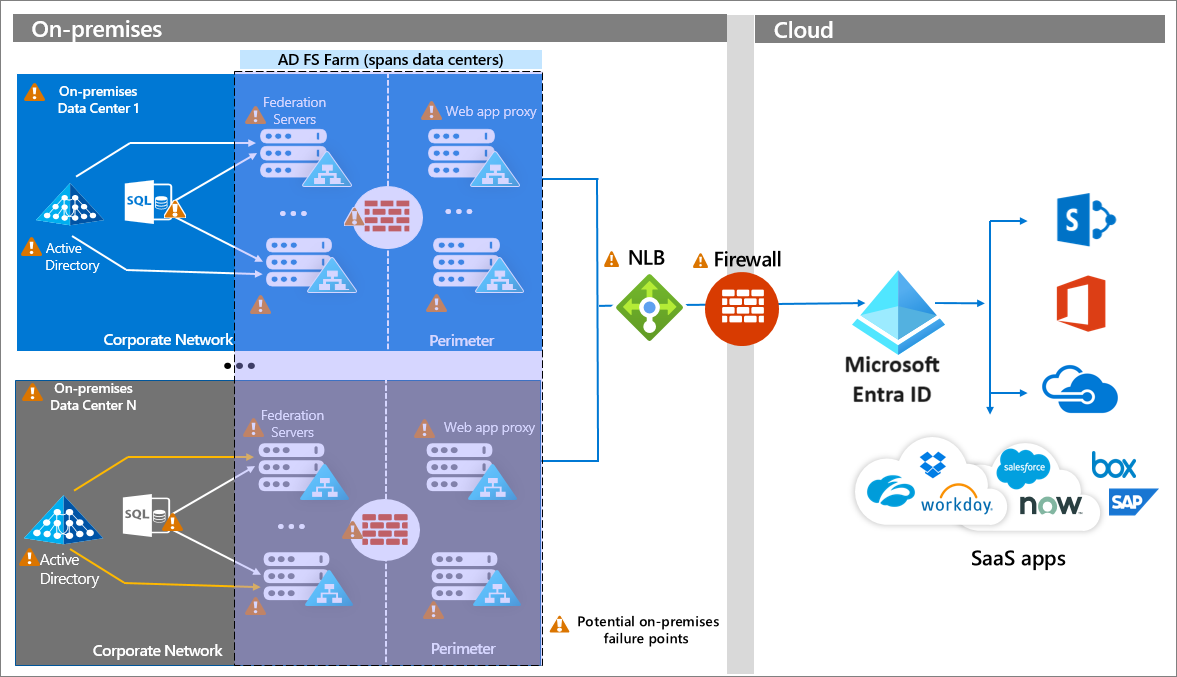

Na poniższym diagramie przedstawiono topologię wdrożenia usług AD FS przedsiębiorstwa, która obejmuje nadmiarowe serwery federacyjne i serwery proxy aplikacji internetowej w wielu lokalnych centrach danych. Ta konfiguracja opiera się na składnikach infrastruktury sieci przedsiębiorstwa, takich jak DNS, równoważenie obciążenia sieciowego z funkcjami koligacji geograficznej i zaporami. Wszystkie składniki i połączenia lokalne są podatne na awarie. Więcej informacji można znaleźć w dokumentacji planowania pojemności usług AD FS.

Uwaga

Federacja ma największą liczbę zależności lokalnych i dlatego najbardziej potencjalne punkty awarii. Chociaż na tym diagramie przedstawiono usługi AD FS, inni lokalni dostawcy tożsamości podlegają podobnym zagadnieniom projektowym w celu osiągnięcia wysokiej dostępności, skalowalności i trybu failover.

Jak mogę zaimplementować federację?

Jeśli wdrażasz strategię uwierzytelniania federacyjnego lub chcesz zwiększyć odporność, zobacz następujące zasoby.

- Co to jest uwierzytelnianie federacyjne

- How federation works (Jak działa federacja)

- Lista zgodności federacji firmy Microsoft Entra

- Postępuj zgodnie z dokumentacją dotyczącą planowania pojemności usług AD FS

- Wdrażanie usług AD FS w usłudze Azure IaaS

- Włączanie phS wraz z federacją

Następne kroki

Zasoby odporności dla administratorów i architektów

- Tworzenie odporności przy użyciu zarządzania poświadczeniami

- Budowanie odporności za pomocą stanów urządzeń

- Odporność kompilacji przy użyciu oceny ciągłego dostępu (CAE)

- Budowanie odporności w uwierzytelnianiu użytkowników zewnętrznych

- Budowanie odporności w dostępie do aplikacji za pomocą serwer proxy aplikacji