Dostawcy tożsamości dla identyfikatora zewnętrznego w dzierżawach pracowników

Dotyczy: Dzierżawcy siły roboczej — dzierżawcy zewnętrzni

Dzierżawcy siły roboczej — dzierżawcy zewnętrzni  (dowiedz się więcej)

(dowiedz się więcej)

Napiwek

Ten artykuł dotyczy współpracy B2B w dzierżawach pracowników. Aby uzyskać informacje o dzierżawach zewnętrznych, zobacz Metody uwierzytelniania i dostawcy tożsamości w dzierżawach zewnętrznych.

Dostawca tożsamości tworzy, i przechowuje informacje dotyczące tożsamości oraz zarządza nimi, zapewniając jednocześnie aplikacjom usługi uwierzytelniania. W przypadku udostępniania aplikacji i zasobów użytkownikom zewnętrznym identyfikator Entra firmy Microsoft jest domyślnym dostawcą tożsamości do udostępniania. Jeśli zaprosisz użytkownika zewnętrznego, który ma już konto Microsoft Entra lub konto Microsoft, może on automatycznie zalogować się bez dalszej konfiguracji.

Identyfikator zewnętrzny oferuje różnych dostawców tożsamości.

Konta Microsoft Entra: użytkownicy-goście mogą używać swoich kont służbowych firmy Microsoft do realizacji zaproszeń współpracy B2B lub ukończyć przepływy użytkowników rejestracji. Microsoft Entra ID jest domyślnie jednym z dozwolonych dostawców tożsamości. Do udostępnienia tego dostawcy tożsamości dla przepływów użytkowników nie jest wymagana żadna inna konfiguracja.

Konta Microsoft: użytkownicy-goście mogą korzystać z własnego osobistego konta Microsoft (MSA), aby zrealizować zaproszenia do współpracy B2B. Podczas konfigurowania przepływu użytkownika rejestracji samoobsługowej możesz dodać konto Microsoft jako jednego z dozwolonych dostawców tożsamości. Do udostępnienia tego dostawcy tożsamości dla przepływów użytkowników nie jest wymagana żadna inna konfiguracja.

Jednorazowy kod dostępu e-mail: gdy gość zrealizowa zaproszenie lub uzyskuje dostęp do udostępnionego zasobu, może zażądać kodu tymczasowego. Ten kod jest wysyłany na ich adres e-mail. Wprowadza ten kod i kontynuuje logowanie. Funkcja jednorazowego kodu dostępu poczty e-mail uwierzytelnia użytkowników-gości B2B, gdy nie można ich uwierzytelnić za pomocą innych środków. Podczas konfigurowania przepływu użytkownika rejestracji samoobsługowej możesz dodać jednorazowy kod dostępu poczty e-mail jako jednego z dozwolonych dostawców tożsamości. Wymagana jest konfiguracja; Zobacz Uwierzytelnianie za pomocą jednorazowego kodu dostępu w wiadomości e-mail.

Google: Federacja Google umożliwia użytkownikom zewnętrznym realizowanie zaproszeń od Ciebie przez zalogowanie się do aplikacji przy użyciu własnych kont Gmail. Federacja Google może być również używana w przepływach użytkowników rejestracji samoobsługowej. Zobacz, jak dodać firmę Google jako dostawcę tożsamości.

Ważne

- Od 12 lipca 2021 r., jeśli klienci firmy Microsoft Entra B2B skonfigurowali nowe integracje Google do użycia z rejestracją samoobsługową dla swoich niestandardowych lub biznesowych aplikacji, uwierzytelnianie przy użyciu tożsamości Google nie będzie działać, dopóki uwierzytelnianie nie zostanie przeniesione do systemowych widoków internetowych. Dowiedz się więcej.

- Od 30 września 2021 r. firma Google wycofa obsługę logowania osadzonego widoku internetowego. Jeśli aplikacje uwierzytelniają użytkowników za pomocą osadzonego widoku internetowego i korzystasz z federacji Google z usługą Azure AD B2C lub Microsoft Entra B2B w przypadku zaproszeń użytkowników zewnętrznych lub rejestracji samoobsługowej, użytkownicy usługi Google Gmail nie będą mogli się uwierzytelniać. Dowiedz się więcej.

Facebook: Podczas tworzenia aplikacji można skonfigurować rejestrację samoobsługową i włączyć federację serwisu Facebook, aby użytkownicy mogli zarejestrować się w aplikacji przy użyciu własnych kont w serwisie Facebook. Facebook może służyć tylko do samoobsługowych przepływów użytkowników rejestracji i nie jest dostępny jako opcja logowania, gdy użytkownicy korzystają z zaproszeń od Ciebie. Zobacz, jak dodać usługę Facebook jako dostawcę tożsamości.

Federacja dostawcy tożsamości SAML/WS-Fed: możesz również skonfigurować federację z dowolnym zewnętrznym dostawcą tożsamości obsługującym protokoły SAML lub WS-Fed. Federacja samL/WS-Fed IdP umożliwia użytkownikom zewnętrznym realizowanie zaproszeń przez zalogowanie się do aplikacji przy użyciu istniejących kont społecznościowych lub przedsiębiorstwa. Zobacz, jak skonfigurować federację SAML/WS-Fed IdP.

Uwaga

Federacyjne dostawcy tożsamości SAML/WS-Fed nie mogą być używane w przepływach użytkowników rejestracji samoobsługowej.

Aby skonfigurować federację z usługą Google, Facebook lub dostawcą tożsamości SAML/Ws-Fed, musisz być co najmniej zewnętrznym dostawcą tożsamości Administracja istratorem w dzierżawie firmy Microsoft Entra.

Dodawanie dostawców tożsamości społecznościowych

Identyfikator Entra firmy Microsoft jest domyślnie włączony na potrzeby rejestracji samoobsługowej, więc użytkownicy zawsze mają możliwość rejestracji przy użyciu konta Microsoft Entra. Można jednak włączyć innych dostawców tożsamości, w tym dostawców tożsamości społecznościowych, takich jak Google lub Facebook. Aby skonfigurować dostawców tożsamości społecznościowych w dzierżawie firmy Microsoft Entra, należy utworzyć aplikację u dostawcy tożsamości i skonfigurować poświadczenia. Uzyskujesz identyfikator klienta lub aplikacji oraz klucz tajny klienta lub aplikacji, który można następnie dodać do dzierżawy firmy Microsoft Entra.

Po dodaniu dostawcy tożsamości do dzierżawy firmy Microsoft Entra:

Gdy zapraszasz użytkownika zewnętrznego do aplikacji lub zasobów w organizacji, użytkownik zewnętrzny może zalogować się przy użyciu własnego konta u tego dostawcy tożsamości.

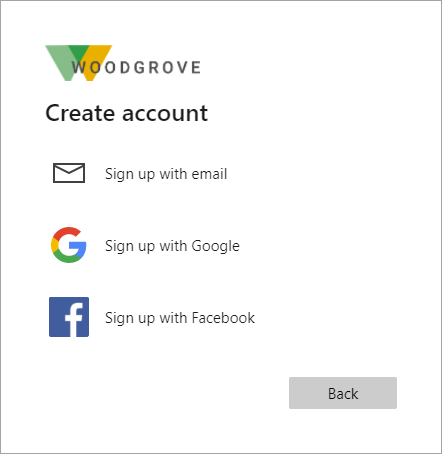

Po włączeniu samoobsługowego rejestrowania aplikacji użytkownicy zewnętrzni mogą rejestrować się w aplikacjach przy użyciu własnych kont z dodanymi dostawcami tożsamości. Mogą wybrać opcje dostawców tożsamości społecznościowych, które zostały udostępnione na stronie rejestracji:

Aby uzyskać optymalne środowisko logowania, sfederuj się z dostawcami tożsamości, gdy jest to możliwe, aby umożliwić zaproszonym gościom bezproblemowe logowanie podczas uzyskiwania dostępu do aplikacji.

Następne kroki

Aby dowiedzieć się, jak dodać dostawców tożsamości do logowania się do aplikacji, zapoznaj się z następującymi artykułami:

- Dodawanie uwierzytelniania jednorazowego kodu dostępu wiadomości e-mail

- Dodawanie google jako dozwolonego dostawcy tożsamości społecznościowych

- Dodawanie serwisu Facebook jako dozwolonego dostawcy tożsamości społecznościowych

- Skonfiguruj federację dostawcy tożsamości SAML/WS-Fed z dowolną organizacją, której dostawca tożsamości obsługuje protokół SAML 2.0 lub WS-Fed. Federacja dostawcy tożsamości SAML/WS-Fed nie jest opcją samoobsługowego rejestrowania przepływów użytkowników.