Podstawowe pojęcia dotyczące zarządzania tożsamościami i dostępem (IAM)

Ten artykuł zawiera podstawowe pojęcia i terminologię, które ułatwiają zrozumienie zarządzania tożsamościami i dostępem (IAM).

Co to jest zarządzanie tożsamościami i dostępem (IAM)?

Zarządzanie tożsamościami i dostępem gwarantuje, że odpowiednie osoby, maszyny i składniki oprogramowania uzyskają dostęp do odpowiednich zasobów w odpowiednim czasie. Po pierwsze, osoba, maszyna lub składnik oprogramowania udowodni, że są kim lub co twierdzą. Następnie osoba, maszyna lub składnik oprogramowania jest dozwolony lub odmawia dostępu do niektórych zasobów lub korzystania z nich.

Poniżej przedstawiono kilka podstawowych pojęć, które ułatwiają zrozumienie zarządzania tożsamościami i dostępem:

Tożsamość

Tożsamość cyfrowa to zbiór unikatowych identyfikatorów lub atrybutów reprezentujących człowieka, składnik oprogramowania, maszynę, zasób lub zasób w systemie komputerowym. Identyfikator może być:

- Adres e-mail

- Poświadczenia logowania (nazwa użytkownika/hasło)

- Numer konta bankowego

- Identyfikator wystawiony przez instytucje rządowe

- Adres MAC lub adres IP

Tożsamości są używane do uwierzytelniania i autoryzacji dostępu do zasobów, komunikowania się z innymi ludźmi, przeprowadzania transakcji i innych celów.

Na wysokim poziomie istnieją trzy typy tożsamości:

- Tożsamości człowieka reprezentują osoby, takie jak pracownicy (pracownicy wewnętrzni i pracownicy pierwszej linii) oraz użytkownicy zewnętrzni (klienci, konsultanti, dostawcy i partnerzy).

- Tożsamości obciążeń reprezentują obciążenia oprogramowania, takie jak aplikacja, usługa, skrypt lub kontener.

- Tożsamości urządzeń reprezentują urządzenia, takie jak komputery stacjonarne, telefony komórkowe, czujniki IoT i urządzenia zarządzane przez IoT. Tożsamości urządzeń różnią się od tożsamości człowieka.

Uwierzytelnianie

Uwierzytelnianie to proces kwestionowania osoby, składnika oprogramowania lub urządzenia sprzętowego na potrzeby poświadczeń w celu zweryfikowania tożsamości lub udowodnienia, że jest tym, kto lub co twierdzi. Uwierzytelnianie zwykle wymaga użycia poświadczeń (takich jak nazwa użytkownika i hasło, odciski palców, certyfikaty lub jednorazowe kody dostępu). Uwierzytelnianie jest czasami skracane do AuthN.

Uwierzytelnianie wieloskładnikowe (MFA) to środek zabezpieczeń, który wymaga od użytkowników dostarczenia więcej niż jednego dowodu w celu zweryfikowania ich tożsamości, takich jak:

- Coś, co znają, na przykład hasło.

- Coś, co mają, jak znaczek lub token zabezpieczający.

- Coś, czym są, jak biometryczne (odcisk palca lub twarz).

Logowanie jednokrotne (SSO) umożliwia użytkownikom uwierzytelnianie tożsamości raz, a następnie w trybie dyskretnym podczas uzyskiwania dostępu do różnych zasobów korzystających z tej samej tożsamości. Po uwierzytelnieniu system IAM działa jako źródło prawdy tożsamości dla innych zasobów dostępnych dla użytkownika. Eliminuje to konieczność logowania się do wielu, oddzielnych systemów docelowych.

Autoryzacja

Autoryzacja sprawdza, czy użytkownik, komputer lub składnik oprogramowania otrzymał dostęp do niektórych zasobów. Autoryzacja jest czasami skracana do AuthZ.

Uwierzytelnianie a autoryzacja

Terminy uwierzytelniania i autoryzacji są czasami używane zamiennie, ponieważ często wydają się one jednym środowiskiem dla użytkowników. Są to dwa oddzielne procesy:

- Uwierzytelnianie potwierdza tożsamość użytkownika, komputera lub składnika oprogramowania.

- Autoryzacja udziela lub odmawia użytkownikowi, maszynie lub składnikowi oprogramowania dostępu do określonych zasobów.

Oto krótkie omówienie uwierzytelniania i autoryzacji:

| Uwierzytelnianie | Autoryzacja |

|---|---|

| Można traktować jako strażnika, zezwalając na dostęp tylko do tych jednostek, które dostarczają prawidłowe poświadczenia. | Można traktować jako strażnika, zapewniając, że tylko te jednostki z odpowiednim odprawą mogą wejść do niektórych obszarów. |

| Sprawdza, czy użytkownik, komputer lub oprogramowanie jest tym, kto lub co twierdzi. | Określa, czy użytkownik, komputer lub oprogramowanie może uzyskać dostęp do określonego zasobu. |

| Wyzwania związane z użytkownikiem, maszyną lub oprogramowaniem w celu zweryfikowania poświadczeń (na przykład haseł, identyfikatorów biometrycznych lub certyfikatów). | Określa poziom dostępu użytkownika, komputera lub oprogramowania. |

| Gotowe przed autoryzacją. | Wykonane po pomyślnym uwierzytelnieniu. |

| Informacje są przesyłane w tokenie identyfikatora. | Informacje są przesyłane w tokenie dostępu. |

| Często używa protokołów OpenID Connect (OIDC) (opartych na protokole OAuth 2.0) lub SAML. | Często używa protokołu OAuth 2.0. |

Aby uzyskać bardziej szczegółowe informacje, przeczytaj Uwierzytelnianie a autoryzacja.

Przykład

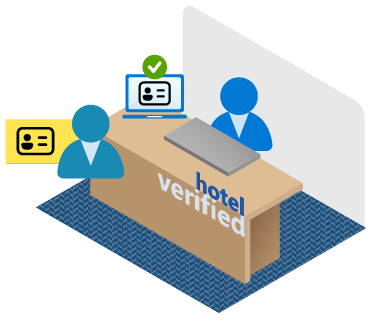

Załóżmy, że chcesz spędzić noc w hotelu. Uwierzytelnianie i autoryzacja można traktować jako system zabezpieczeń budynku hotelowego. Użytkownicy to osoby, które chcą przebywać w hotelu, zasoby to pokoje lub obszary, z których ludzie chcą korzystać. Personel hotelu jest innym typem użytkownika.

Jeśli przebywasz w hotelu, najpierw przejdź do recepcji, aby rozpocząć "proces uwierzytelniania". Zostanie wyświetlona karta identyfikacji i karta kredytowa, a recepcjonista pasuje do twojego identyfikatora rezerwacji online. Po sprawdzeniu, kim jesteś, recepcjonista udziela Ci uprawnień dostępu do pokoju, który został przydzielony. Masz kartę kluczy i możesz teraz przejść do pokoju.

Drzwi do pokoi hotelowych i innych obszarów mają czujniki karty kluczy. Przesuwanie karty kluczy przed czujnikiem jest "proces autoryzacji". Karta kluczy umożliwia otwieranie drzwi tylko do pomieszczeń, do których można uzyskać dostęp, takich jak pokój hotelowy i pokój ćwiczeń hotelowych. Jeśli machniesz kartę kluczy, aby wejść do innego pokoju gościa hotelowego, dostęp zostanie odrzucony.

Indywidualne uprawnienia, takie jak dostęp do sali ćwiczeń i określonego pokoju gościa, są zbierane do ról , które mogą być przyznawane poszczególnym użytkownikom. Podczas pobytu w hotelu otrzymujesz rolę Patrona hotelu. Personel obsługi pokoju hotelowego otrzymałby rolę Hotel Room Service. Ta rola umożliwia dostęp do wszystkich pokoi hotelowych (ale tylko od 11:00 do 16:00), pralni i szafy dostaw na każdym piętrze.

Dostawca tożsamości

Dostawca tożsamości tworzy, utrzymuje i zarządza informacjami o tożsamości podczas oferowania usług uwierzytelniania, autoryzacji i inspekcji.

W przypadku nowoczesnego uwierzytelniania wszystkie usługi, w tym wszystkie usługi uwierzytelniania, są dostarczane przez centralnego dostawcę tożsamości. Informacje używane do uwierzytelniania użytkownika na serwerze są przechowywane i zarządzane centralnie przez dostawcę tożsamości.

Za pomocą centralnego dostawcy tożsamości organizacje mogą ustanawiać zasady uwierzytelniania i autoryzacji, monitorować zachowanie użytkowników, identyfikować podejrzane działania i zmniejszać złośliwe ataki.

Firma Microsoft Entra jest przykładem dostawcy tożsamości opartego na chmurze. Inne przykłady to X, Google, Amazon, LinkedIn i GitHub.

Następne kroki

- Przeczytaj wprowadzenie do zarządzania tożsamościami i dostępem , aby dowiedzieć się więcej.

- Dowiedz się więcej na temat logowania jednokrotnego (SSO).

- Dowiedz się więcej na temat uwierzytelniania wieloskładnikowego (MFA).