Stosowanie zasad dostępu warunkowego do aplikacji dostępu prywatnego

Stosowanie zasad dostępu warunkowego do aplikacji Dostęp Prywatny Microsoft Entra to zaawansowany sposób wymuszania zasad zabezpieczeń dla wewnętrznych, prywatnych zasobów. Zasady dostępu warunkowego można stosować do aplikacji Szybki dostęp i dostęp prywatny z poziomu globalnego bezpiecznego dostępu.

W tym artykule opisano sposób stosowania zasad dostępu warunkowego do aplikacji Szybki dostęp i dostęp prywatny.

Wymagania wstępne

- Administratorzy korzystający z funkcji globalnego bezpiecznego dostępu muszą mieć co najmniej jedno z następujących przypisań ról w zależności od wykonywanych zadań.

- Rola Administratora globalnego bezpiecznego dostępu do zarządzania funkcjami globalnego bezpiecznego dostępu.

- Administrator dostępu warunkowego do tworzenia zasad dostępu warunkowego i interakcji z nimi.

- Musisz skonfigurować szybki dostęp lub dostęp prywatny.

- Produkt wymaga licencjonowania. Aby uzyskać szczegółowe informacje, zobacz sekcję licencjonowania Co to jest globalny bezpieczny dostęp. W razie potrzeby możesz kupić licencje lub uzyskać licencje próbne.

Znane ograniczenia

- W tej chwili połączenie za pośrednictwem globalnego klienta bezpiecznego dostępu jest wymagane do uzyskania ruchu dostępu prywatnego.

Dostęp warunkowy i globalny bezpieczny dostęp

Możesz utworzyć zasady dostępu warunkowego dla aplikacji Szybki dostęp lub Dostęp prywatny z poziomu globalnego bezpiecznego dostępu. Uruchomienie procesu z poziomu globalnego bezpiecznego dostępu automatycznie dodaje wybraną aplikację jako zasób docelowy dla zasad. Wystarczy skonfigurować ustawienia zasad.

Zaloguj się do centrum administracyjnego Microsoft Entra jako co najmniej Administrator dostępu warunkowego.

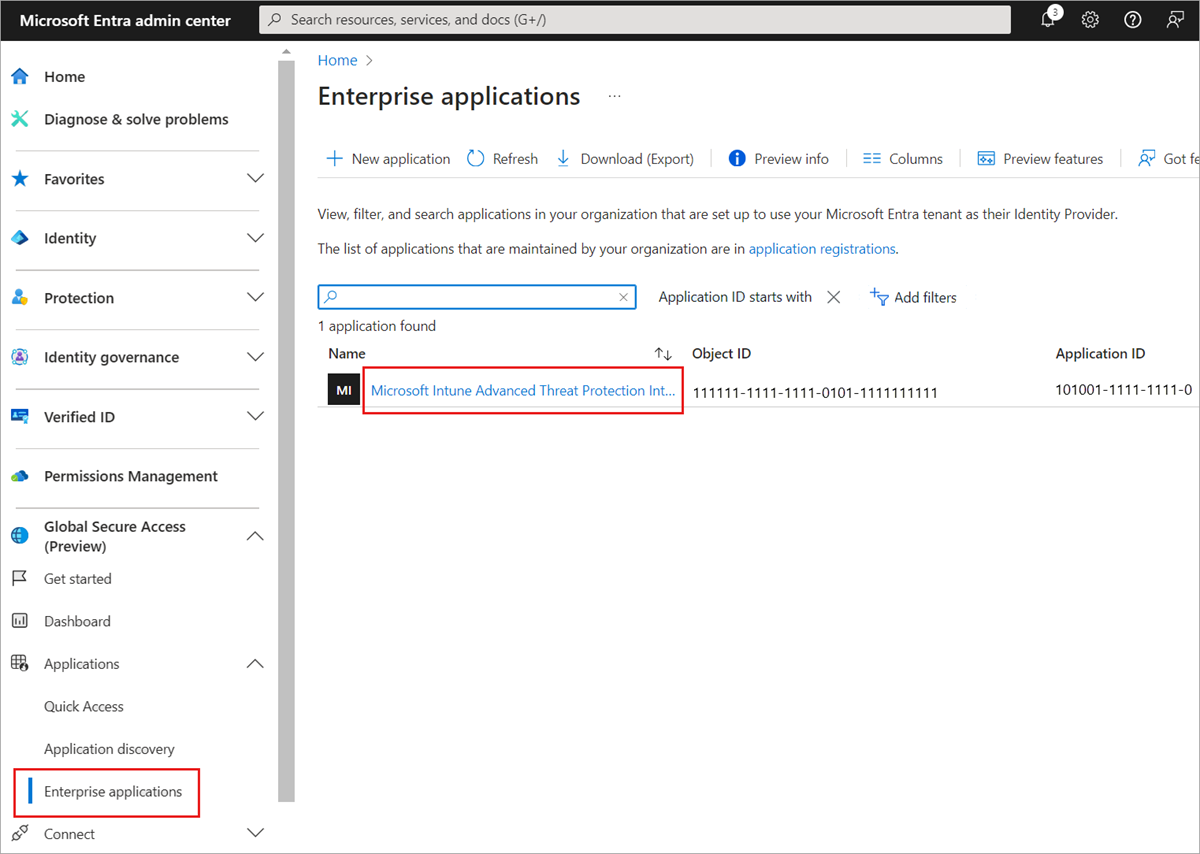

Przejdź do aplikacji globalnych bezpiecznego dostępu>dla>przedsiębiorstw.

Wybierz aplikację z listy.

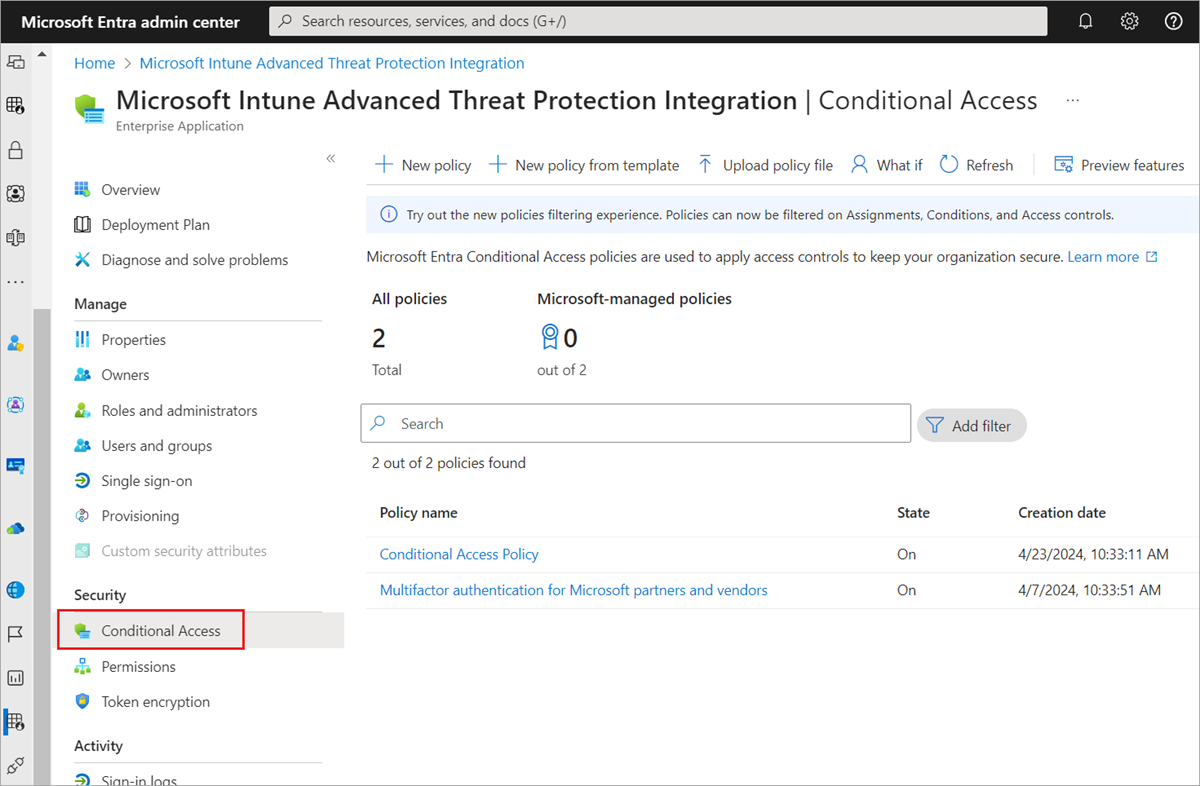

Wybierz pozycję Dostęp warunkowy z menu bocznego. Wszystkie istniejące zasady dostępu warunkowego są wyświetlane na liście.

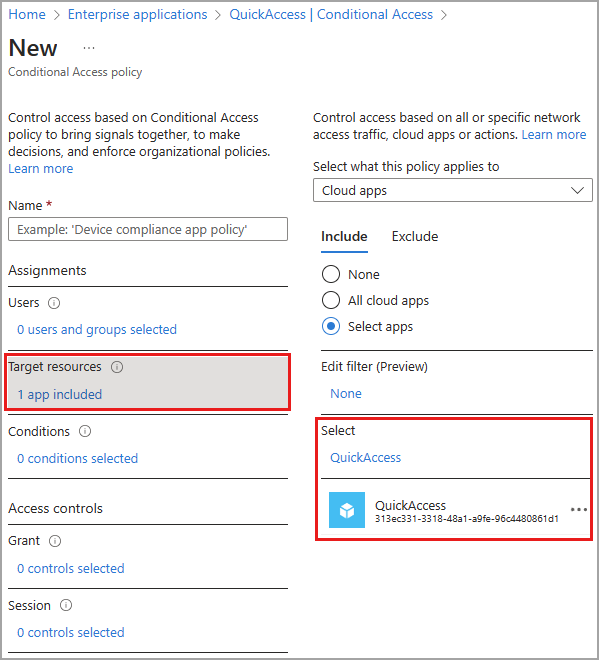

Wybierz pozycję Utwórz nowe zasady. Wybrana aplikacja zostanie wyświetlona w szczegółach zasobów docelowych.

Skonfiguruj warunki, mechanizmy kontroli dostępu i przypisz użytkowników i grupy zgodnie z potrzebami.

Zasady dostępu warunkowego można również stosować do grupy aplikacji na podstawie atrybutów niestandardowych. Aby dowiedzieć się więcej, przejdź do pozycji Filtruj aplikacje w zasadach dostępu warunkowego.

Przykład przypisań i kontroli dostępu

Dostosuj następujące szczegóły zasad, aby utworzyć zasady dostępu warunkowego wymagające uwierzytelniania wieloskładnikowego, zgodności urządzeń lub urządzenia dołączonego hybrydowego do usługi Microsoft Entra dla aplikacji Szybkiego dostępu. Przypisania użytkowników zapewniają, że z zasad są wykluczone konta dostępu awaryjnego lub awaryjnego w organizacji.

- W obszarze Przypisania wybierz pozycję Użytkownicy:

- W obszarze Dołącz wybierz pozycję Wszyscy użytkownicy.

- W obszarze Wyklucz wybierz pozycję Użytkownicy i grupy, a następnie wybierz konta awaryjne lub konta ze szkła awaryjnego w organizacji.

- W obszarze Kontrola>dostępu Udziel:

- Wybierz pozycję Wymagaj uwierzytelniania wieloskładnikowego, Wymagaj, aby urządzenie było oznaczone jako zgodne i Wymagaj urządzenia przyłączonego hybrydowego firmy Microsoft Entra

- Potwierdź ustawienia i ustaw opcję Włącz zasady na tylko raport.

Po potwierdzeniu przez administratorów ustawień zasad przy użyciu trybu tylko raport administrator może przenieść przełącznik Włącz zasady z opcji Tylko raport do pozycji Włączone.

Wykluczenia użytkowników

Zasady dostępu warunkowego są zaawansowanymi narzędziami. Zalecamy wykluczenie następujących kont z zasad:

- Dostęp awaryjny lub konta typu break-glass, aby zapobiec blokadzie konta dla całej dzierżawy. W mało prawdopodobnym scenariuszu wszyscy administratorzy są zablokowani z dzierżawy, konto administracyjne dostępu awaryjnego może służyć do logowania się do dzierżawy w celu podjęcia kroków w celu odzyskania dostępu.

- Więcej informacji można znaleźć w artykule Zarządzanie kontami dostępu awaryjnego w usłudze Microsoft Entra ID.

- Konta usług i jednostki usług, takie jak konto synchronizacji programu Microsoft Entra Connect. Konta usług to konta nieinterakcyjne, które nie są powiązane z żadnym konkretnym użytkownikiem. Są one zwykle używane przez usługi zaplecza i umożliwiają programowy dostęp do aplikacji, ale są również używane do logowania się do systemów w celach administracyjnych. Konta usług tego typu powinny zostać wykluczone, ponieważ nie da się programowo ukończyć asystenta folderów zarządzanych. Wywołania wykonywane przez jednostki usługi nie będą blokowane przez zasady dostępu warunkowego ograniczone do użytkowników. Użyj dostępu warunkowego dla tożsamości obciążeń, aby zdefiniować zasady przeznaczone dla jednostek usług.

- Jeśli twoja organizacja ma te konta używane w skryptach lub kodzie, rozważ zastąpienie ich tożsamościami zarządzanymi. Jako tymczasowe obejście można wykluczyć te określone konta z zasad punktu odniesienia.

Następne kroki

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla