Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

W zarządzaniu upoważnieniami można skonfigurować wiele zasad z różnymi ustawieniami dla każdej społeczności użytkowników, które będą potrzebować dostępu za pośrednictwem pakietu dostępu. Na przykład pracownicy mogą potrzebować tylko zatwierdzenia przez menedżera, aby uzyskać dostęp do niektórych aplikacji, ale goście pochodzący z innych organizacji mogą wymagać zatwierdzenia zarówno sponsora, jak i menedżera działu zespołu zasobów. W zasadach dla użytkowników już w katalogu można określić określoną grupę użytkowników, którzy mogą żądać dostępu. Można jednak mieć wymóg, aby uniknąć uzyskania przez użytkownika nadmiernego dostępu. Aby spełnić to wymaganie, należy dodatkowo ograniczyć, kto może żądać dostępu, na podstawie dostępu, który osoba żądająca już posiada.

Dzięki rozdzieleniu ustawień obowiązków w pakiecie dostępu można skonfigurować użytkownika, który jest członkiem grupy zabezpieczeń lub który ma już przypisanie do jednego pakietu dostępu, nie może zażądać innego pakietu dostępu.

Scenariusze rozdzielania kontroli obowiązków

Na przykład masz pakiet dostępu, kampanię marketingową, do której osoby w organizacji i innych organizacjach mogą żądać dostępu, aby pracować z działem marketingu organizacji podczas tej kampanii. Ponieważ pracownicy działu marketingu powinni mieć już dostęp do tego materiału kampanii marketingowej, nie chcesz, aby pracownicy działu marketingu prosili o dostęp do tego pakietu dostępu. Możesz też mieć już dynamiczną grupę zabezpieczeń członkowskich, pracownicy działu marketingu, zawierającą wszystkich pracowników marketingu. Możesz wskazać, że pakiet dostępu jest niezgodny z dynamiczną grupą członkostwa. Następnie, jeśli pracownik działu marketingu będzie szukał pakietu dostępu, który chciałby zażądać, nie będzie mógł poprosić o dostęp do pakietu kampanii marketingowej.

Podobnie możesz mieć aplikację z dwiema rolami aplikacji — Western Sales i Eastern Sales — reprezentującymi terytoria sprzedaży i chcesz mieć pewność, że użytkownik może mieć tylko jedno terytorium sprzedaży naraz. Jeśli masz dwa pakiety dostępu, jeden pakiet Western Territory dający rolę Western Sales i drugi pakiet Eastern Territory dający rolę Eastern Sales, możesz skonfigurować:

- Pakiet dostępu do Terytorium Zachodniego ma pakiet Terytorium Wschodniego jako niekompatybilny, a

- Pakiet dostępu do terytorium wschodniego ma pakiet terytorium zachodniego jako niekompatybilny.

Jeśli używasz programu Microsoft Identity Manager lub innych lokalnych systemów zarządzania tożsamościami w celu automatyzacji dostępu do aplikacji lokalnych, możesz również zintegrować te systemy z zarządzaniem upoważnieniami. Jeśli kontrolujesz dostęp do zintegrowanych aplikacji firmy Microsoft za pomocą zarządzania upoważnieniami i chcesz uniemożliwić użytkownikom niezgodny dostęp, możesz skonfigurować, że pakiet dostępu jest niezgodny z grupą zabezpieczeń. Może to być grupa zabezpieczeń usługi AD, którą lokalny system zarządzania tożsamościami wysyła do Microsoft Entra ID za pośrednictwem Microsoft Entra Connect. Ta kontrola gwarantuje, że użytkownik nie może zażądać pakietu dostępu, jeśli ten pakiet dostępu zapewni dostęp niezgodny z dostępem użytkownika w aplikacjach lokalnych.

Wymagania wstępne

Aby korzystać z zarządzania upoważnieniami i przypisywać użytkowników do uzyskiwania dostępu do pakietów, musisz mieć jedną z następujących licencji:

- Microsoft Entra ID P2 lub Zarządzanie Microsoft Entra ID

- Licencja Enterprise Mobility + Security (EMS) E5

Konfigurowanie innego pakietu dostępu lub członkostwa w grupie jako niezgodnego w celu żądania dostępu do pakietu dostępu

Wykonaj następujące kroki, aby zmienić listę niezgodnych grup lub innych pakietów dostępu dla istniejącego pakietu dostępu:

Zaloguj się do centrum administracyjnego Microsoft Entra jako co najmniej Administrator zarządzania tożsamością.

Napiwek

Inne role najniższych uprawnień, które mogą wykonać to zadanie, obejmują właściciela wykazu i menedżera pakietów programu Access.

Przejdź do zarządzania identyfikacją>zarządzania upoważnieniami>pakietu dostępu.

Na stronie Pakiety dostępu otwórz pakiet dostępu, którego żądają użytkownicy.

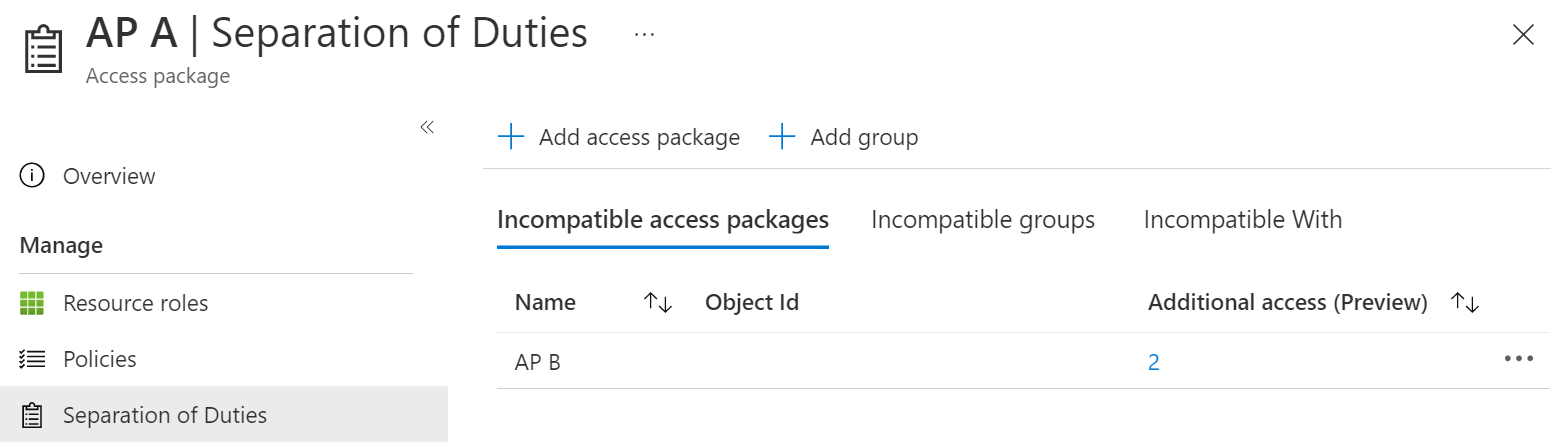

W menu po lewej stronie wybierz pozycję Separacja obowiązków.

Lista na karcie Niezgodne pakiety dostępu zawiera inne pakiety dostępu. Jeśli użytkownik ma już przypisanie do pakietu dostępu na tej liście, nie będzie mógł zażądać tego pakietu dostępu.

Jeśli chcesz uniemożliwić użytkownikom, którzy mają już przypisany inny pakiet dostępu, żądanie tego pakietu dostępu, wybierz Dodaj pakiet dostępu i wybierz pakiet dostępu, który użytkownik ma już przypisany. Ten pakiet dostępu zostanie następnie dodany do listy pakietów dostępu na karcie Niezgodne pakiety dostępu.

Jeśli chcesz uniemożliwić użytkownikom, którzy mają istniejące członkostwo w grupie w żądaniu tego pakietu dostępu, wybierz pozycję Dodaj grupę i wybierz grupę z obsługą zabezpieczeń, w której użytkownik już się znajdzie. Ta grupa zostanie następnie dodana do listy grup na karcie Niezgodne grupy .

Jeśli chcesz, aby użytkownicy przypisani do tego pakietu dostępu nie mogli zażądać tego pakietu dostępu, ponieważ każda niezgodna relacja pakietu dostępu jest jednokierunkowa, przejdź do tego pakietu dostępu i dodaj ten pakiet dostępu jako niezgodny. Na przykład chcesz, aby użytkownicy z pakietem dostępu do Terytorium Zachodniego nie mogli złożyć wniosku o pakiet dostępu do Terytorium Wschodniego, a użytkownicy z pakietem dostępu do Terytorium Wschodniego nie mogli złożyć wniosku o pakiet dostępu do Terytorium Zachodniego. Jeśli najpierw w pakiecie dostępu Terytorium Zachodniego dodano pakiet dostępu Terytorium Wschodniego jako niezgodny, następnie przejdź do pakietu dostępu Terytorium Wschodniego i dodaj pakiet dostępu Terytorium Zachodniego jako niezgodny.

Programowe konfigurowanie niezgodnych pakietów dostępu za pomocą programu Graph

Grupy i inne pakiety dostępu, które są niezgodne z pakietem dostępu, można skonfigurować przy użyciu programu Microsoft Graph. Użytkownik w odpowiedniej roli z aplikacją, która ma delegowane

Konfigurowanie niezgodnych pakietów dostępu za pomocą programu Microsoft PowerShell

Można również skonfigurować grupy i inne pakiety dostępu niezgodne z pakietem dostępu w programie PowerShell za pomocą poleceń cmdlet programu Microsoft Graph PowerShell dla modułu Identity Governance w wersji 1.16.0 lub nowszej.

Poniższy skrypt ilustruje użycie v1.0 profilu programu Graph w celu utworzenia relacji wskazującej inny pakiet dostępu jako niezgodny.

Connect-MgGraph -Scopes "EntitlementManagement.ReadWrite.All"

$apid = "00001111-aaaa-2222-bbbb-3333cccc4444"

$otherapid = "11112222-bbbb-3333-cccc-4444dddd5555"

$params = @{

"@odata.id" = "https://graph.microsoft.com/v1.0/identityGovernance/entitlementManagement/accessPackages/" + $otherapid

}

New-MgEntitlementManagementAccessPackageIncompatibleAccessPackageByRef -AccessPackageId $apid -BodyParameter $params

Wyświetlanie innych pakietów dostępu skonfigurowanych jako niezgodne z tym pakietem

Wykonaj następujące kroki, aby wyświetlić listę innych pakietów dostępu, które wskazują, że są one niezgodne z istniejącym pakietem dostępu:

Zaloguj się do centrum administracyjnego Microsoft Entra jako co najmniej Administrator zarządzania tożsamością.

Napiwek

Inne role najniższych uprawnień, które mogą wykonać to zadanie, obejmują właściciela wykazu i menedżera pakietów programu Access.

Przejdź do zarządzania identyfikacją>zarządzania upoważnieniami>pakietu dostępu.

Na stronie Pakiety dostępu otwórz pakiet dostępu.

W menu po lewej stronie wybierz pozycję Separacja obowiązków.

Wybierz opcję Niezgodne z.

Identyfikowanie użytkowników, którzy mają już niezgodny dostęp do innego pakietu dostępu

Jeśli skonfigurowano niezgodne ustawienia dostępu w pakiecie dostępu, który ma już przypisanych użytkowników, możesz pobrać listę tych użytkowników, którzy mają ten dodatkowy dostęp. Ci użytkownicy, którzy mają również przypisanie do niezgodnego pakietu dostępu, nie będą mogli ponownie zażądać dostępu.

Wykonaj następujące kroki, aby wyświetlić listę użytkowników, którzy mają przypisania do dwóch pakietów dostępu.

Zaloguj się do centrum administracyjnego Microsoft Entra jako co najmniej Administrator zarządzania tożsamością.

Napiwek

Inne role najniższych uprawnień, które mogą wykonać to zadanie, obejmują właściciela wykazu i menedżera pakietów programu Access.

Przejdź do zarządzania identyfikacją>zarządzania upoważnieniami>pakietu dostępu.

Na stronie Pakiety dostępu otwórz pakiet dostępu, w którym skonfigurowano inny pakiet dostępu jako niezgodny.

W menu po lewej stronie wybierz pozycję Separacja obowiązków.

Jeśli w tabeli znajduje się wartość inna niż zero w kolumnie Dodatkowe dostępy dla drugiego pakietu dostępu, oznacza to, że jest co najmniej jeden użytkownik z przydziałami.

Wybierz tę liczbę, aby wyświetlić listę niezgodnych przypisań.

Jeśli chcesz, możesz wybrać przycisk Pobierz , aby zapisać tę listę przypisań jako plik CSV.

Identyfikowanie użytkowników, którzy będą mieli niezgodny dostęp do innego pakietu dostępu

Jeśli konfigurujesz niezgodne ustawienia dostępu w pakiecie dostępu, który ma już przypisanych użytkowników, każdy z tych użytkowników, którzy mają również przypisanie do niezgodnego pakietu dostępu lub grup, nie będzie mógł ponownie zażądać dostępu.

Wykonaj następujące kroki, aby wyświetlić listę użytkowników, którzy mają przypisania do dwóch pakietów dostępu.

Zaloguj się do centrum administracyjnego Microsoft Entra jako co najmniej Administrator zarządzania tożsamością.

Napiwek

Inne role najniższych uprawnień, które mogą wykonać to zadanie, obejmują właściciela wykazu i menedżera pakietów programu Access.

Przejdź do zarządzania identyfikacją>zarządzania upoważnieniami>pakietu dostępu.

Otwórz pakiet dostępu, w którym konfigurujesz niezgodne przypisania.

Z lewego menu wybierz Przypisania.

W polu Stan upewnij się, że wybrano stan Dostarczono.

Wybierz przycisk Pobierz i zapisz wynikowy plik CSV jako pierwszy plik z listą przypisań.

Na pasku nawigacyjnym wybierz pozycję Zarządzanie identyfikatorami.

W menu po lewej stronie wybierz pozycję Pakiety dostępu, a następnie otwórz pakiet dostępu, który ma być wskazywany jako niezgodny.

Z lewego menu wybierz Przypisania.

W polu Stan upewnij się, że wybrano stan Dostarczono .

Wybierz przycisk Pobierz i zapisz wynikowy plik CSV jako drugi plik z listą przypisań.

Użyj programu arkusza kalkulacyjnego, takiego jak program Excel, aby otworzyć dwa pliki.

Użytkownicy wymienieni w obu plikach mają już istniejące niezgodne przypisania.

Identyfikowanie użytkowników, którzy mają już niezgodny dostęp programowo

Przy użyciu programu Microsoft Graph można pobrać przypisania do pakietu dostępu, które są ograniczone tylko do tych użytkowników, którzy mają również przypisanie do innego pakietu dostępu. Użytkownik w roli administracyjnej z aplikacją, która ma delegowane uprawnienia EntitlementManagement.Read.All lub EntitlementManagement.ReadWrite.All może wywołać interfejs API, aby wyświetlić dodatkowy dostęp.

Identyfikowanie użytkowników, którzy mają już niezgodny dostęp przy użyciu programu PowerShell

Możesz również wysłać zapytanie do użytkowników, którzy mają przypisania do pakietu dostępu za pomocą Get-MgEntitlementManagementAssignment polecenia cmdlet programu Microsoft Graph PowerShell dla modułu Identity Governance w wersji 2.1.0 lub nowszej.

Jeśli na przykład masz dwa pakiety dostępu, jeden z identyfikatorem 00aa00aa-bb11-cc22-dd33-44ee44ee44ee i drugim z identyfikatorem 11bb11bb-cc22-dd33-ee44-55ff55ff55ff, możesz pobrać użytkowników, którzy mają przypisania do pierwszego pakietu dostępu, a następnie porównać je z użytkownikami, którzy mają przypisania do drugiego pakietu dostępu. Możesz również zgłosić użytkowników, którzy mają zadania dostarczone do obu miejsc, używając skryptu PowerShell podobnego do następującego:

$c = Connect-MgGraph -Scopes "EntitlementManagement.Read.All"

$ap_w_id = "00aa00aa-bb11-cc22-dd33-44ee44ee44ee"

$ap_e_id = "11bb11bb-cc22-dd33-ee44-55ff55ff55ff"

$apa_w_filter = "accessPackage/id eq '" + $ap_w_id + "' and state eq 'Delivered'"

$apa_e_filter = "accessPackage/id eq '" + $ap_e_id + "' and state eq 'Delivered'"

$apa_w = @(Get-MgEntitlementManagementAssignment -Filter $apa_w_filter -ExpandProperty target -All)

$apa_e = @(Get-MgEntitlementManagementAssignment -Filter $apa_e_filter -ExpandProperty target -All)

$htt = @{}; foreach ($e in $apa_e) { if ($null -ne $e.Target -and $null -ne $e.Target.Id) {$htt[$e.Target.Id] = $e} }

foreach ($w in $apa_w) { if ($null -ne $w.Target -and $null -ne $w.Target.Id -and $htt.ContainsKey($w.Target.Id)) { write-output $w.Target.Email } }

Konfigurowanie wielu pakietów dostępu dla scenariuszy zastępowania

Jeśli pakiet dostępu został skonfigurowany jako niezgodny, wówczas użytkownik, który ma przypisanie do tego niezgodnego pakietu dostępu, nie może zażądać pakietu dostępu ani nie może utworzyć nowego przypisania, które byłoby niezgodne.

Jeśli na przykład pakiet dostępu środowiska produkcyjnego oznaczył pakiet środowiska programistycznego jako niezgodny, a użytkownik ma przypisanie do pakietu dostępu środowiska deweloperskiego, menedżer pakietów dostępu dla środowiska produkcyjnego nie może utworzyć przypisania dla tego użytkownika do środowiska produkcyjnego. Aby kontynuować przypisywanie, należy najpierw usunąć istniejące przypisanie użytkownika do pakietu dostępu do środowiska deweloperskiego.

Jeśli istnieje wyjątkowa sytuacja, w której może być konieczne obejście zasad podziału obowiązków, skonfigurowanie dodatkowego pakietu dostępu w celu identyfikacji użytkowników, którzy mają nakładające się prawa dostępu, ma na celu wyjaśnienie osobom zatwierdzającym, recenzentom i audytorom wyjątkowy charakter tych zadań.

Na przykład, jeśli wystąpi scenariusz, w którym niektórzy użytkownicy będą musieli mieć jednocześnie dostęp do środowisk produkcyjnych i deweloperskich, możesz utworzyć nowy pakiet dostępu Środowiska produkcyjne i deweloperskie. Ten pakiet dostępu może mieć jako role zasobów niektóre role zasobów pakietu dostępu środowiska produkcyjnego i niektóre role zasobów pakietu dostępu środowiska deweloperskiego.

Jeśli motywacją niezgodnego dostępu są problematyczne role jednego z zasobów, wtedy ten zasób może zostać pominięty z połączonego pakietu dostępu, a przypisanie użytkownika do roli zasobu może wymagać jawnej decyzji administratora. Jeśli jest to aplikacja innej firmy lub własna aplikacja, możesz zapewnić nadzór, monitorując te przypisania ról przy użyciu skoroszytu aktywnosci przypisania ról aplikacji opisanego w następnej sekcji.

W zależności od procesów zapewniania ładu połączony pakiet dostępu może mieć następujące zasady:

- zasady przypisań bezpośrednich, tak aby tylko menedżer pakietów dostępu wchodził w interakcję z pakietem dostępu lub

- użytkownicy mogą wnioskować o zasady dostępu, aby użytkownik mógł poprosić o dostęp, z potencjalnie dodatkowym etapem zatwierdzania.

Te zasady mogą mieć jako ustawienia cyklu życia krótszą liczbę dni wygaśnięcia niż zasady w innych pakietach dostępu lub wymagają częstszych przeglądów dostępu z regularnym nadzorem, dzięki czemu użytkownicy nie zachowują dostępu dłużej niż jest to konieczne.

Monitorowanie i raportowanie przypisań dostępu

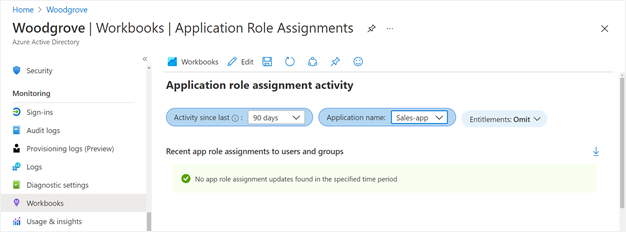

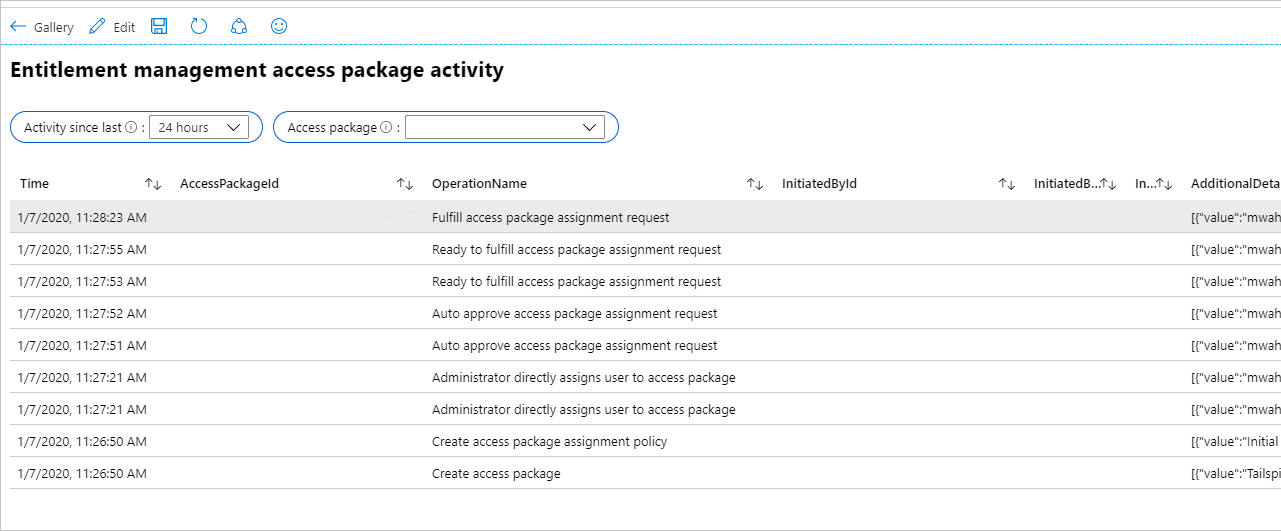

Możesz użyć skoroszytów usługi Azure Monitor, aby uzyskać szczegółowe informacje na temat sposobu uzyskiwania dostępu przez użytkowników.

Skonfiguruj Microsoft Entra ID, aby wysyłał zdarzenia inspekcji do usługi Azure Monitor.

Skoroszyt o nazwie Działanie pakietu programu Access wyświetla każde zdarzenie związane z określonym pakietem dostępu.

Aby sprawdzić, czy wprowadzono zmiany w przypisywaniu ról w aplikacji, które nie zostały dokonane w wyniku przypisań pakietów dostępu, możesz wybrać skoroszyt o nazwie Aktywność przypisań ról aplikacji. Jeśli wybierzesz opcję pominięcia działania uprawnień, zostaną wyświetlone tylko zmiany ról aplikacji, które nie zostały wprowadzone przez zarządzanie upoważnieniami. Na przykład zostanie wyświetlony wiersz, jeśli administrator globalny bezpośrednio przypisał użytkownika do roli aplikacji.