Udzielanie dostępu do interfejsu API aprowizacji ruchu przychodzącego

Wprowadzenie

Po skonfigurowaniu aplikacji aprowizacji przychodzącej opartej na interfejsie API należy udzielić uprawnień dostępu, aby klienci interfejsu API mogli wysyłać żądania do interfejsu API aprowizacji /bulkUpload i wysyłać zapytania do interfejsu API dzienników aprowizacji. Ten samouczek przeprowadzi Cię przez kroki konfigurowania tych uprawnień.

W zależności od sposobu uwierzytelniania klienta interfejsu API za pomocą identyfikatora Entra firmy Microsoft można wybrać między dwiema opcjami konfiguracji:

- Konfigurowanie jednostki usługi: postępuj zgodnie z tymi instrukcjami, jeśli klient interfejsu API planuje używać jednostki usługi zarejestrowanej aplikacji firmy Microsoft Entra i uwierzytelniać się przy użyciu przepływu udzielania poświadczeń klienta OAuth.

- Konfigurowanie tożsamości zarządzanej: postępuj zgodnie z tymi instrukcjami, jeśli klient interfejsu API planuje użyć tożsamości zarządzanej firmy Microsoft Entra.

Konfigurowanie nazwy głównej usługi

Ta konfiguracja rejestruje aplikację w identyfikatorze Entra firmy Microsoft, która reprezentuje klienta zewnętrznego interfejsu API i przyznaje mu uprawnienia do wywoływania interfejsu API aprowizacji dla ruchu przychodzącego. Identyfikator klienta jednostki usługi i klucz tajny klienta mogą być używane w przepływie udzielania poświadczeń klienta OAuth.

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra (https://entra.microsoft.com) przy użyciu co najmniej poświadczeń logowania Administracja istratora aplikacji.

- Przejdź do strony Microsoft Entra ID ->Applications ->Rejestracje aplikacji.

- Kliknij opcję Nowa rejestracja.

- Podaj nazwę aplikacji, wybierz opcje domyślne i kliknij pozycję Zarejestruj.

- Skopiuj wartości Identyfikator aplikacji (klienta) i Identyfikator katalogu (dzierżawy) z bloku Przegląd i zapisz je do późniejszego użycia w kliencie interfejsu API.

- W menu kontekstowym aplikacji wybierz opcję Certyfikaty i wpisy tajne.

- Utwórz nowy klucz tajny klienta. Podaj opis wpisu tajnego i daty wygaśnięcia.

- Skopiuj wygenerowaną wartość klucza tajnego klienta i zapisz go do późniejszego użycia w kliencie interfejsu API.

- Z poziomu uprawnień interfejsu API menu kontekstowego wybierz opcję Dodaj uprawnienie.

- W obszarze Żądanie uprawnień interfejsu API wybierz pozycję Microsoft Graph.

- Wybierz Uprawnienia aplikacji.

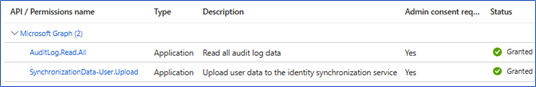

- Wyszukaj i wybierz uprawnienie AuditLog.Read.All i SynchronizationData-User.Upload.

- Kliknij pozycję Udziel zgody administratora na następnym ekranie, aby ukończyć przypisanie uprawnień. Kliknij przycisk Tak w oknie dialogowym potwierdzenia. Aplikacja powinna mieć następujące zestawy uprawnień.

- Teraz możesz używać jednostki usługi z klientem interfejsu API.

- W przypadku obciążeń produkcyjnych zalecamy używanie uwierzytelniania opartego na certyfikatach klienta z jednostką usługi lub tożsamościami zarządzanymi.

Konfigurowanie tożsamości zarządzanej

W tej sekcji opisano sposób przypisywania niezbędnych uprawnień do tożsamości zarządzanej.

Skonfiguruj tożsamość zarządzaną do użycia z zasobem platformy Azure.

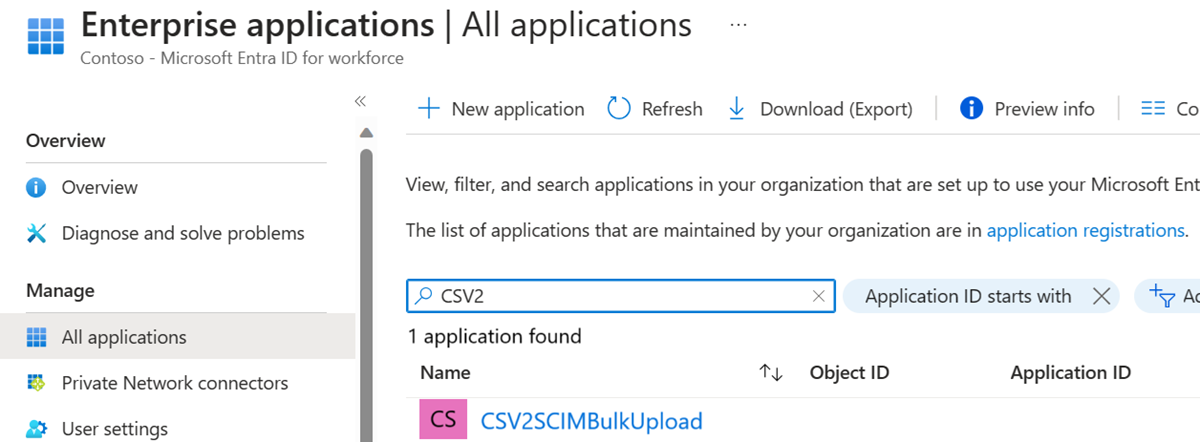

Skopiuj nazwę tożsamości zarządzanej z centrum administracyjnego firmy Microsoft Entra. Na przykład: Poniższy zrzut ekranu przedstawia nazwę przypisanej przez system tożsamości zarządzanej skojarzonej z przepływem pracy usługi Azure Logic Apps o nazwie "CSV2SCIMBulkUpload".

Uruchom następujący skrypt programu PowerShell, aby przypisać uprawnienia do tożsamości zarządzanej.

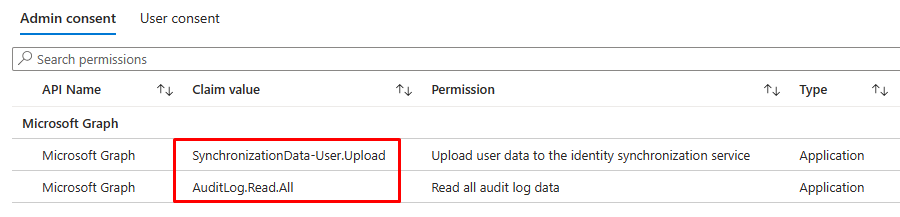

Install-Module Microsoft.Graph -Scope CurrentUser Connect-MgGraph -Scopes "Application.Read.All","AppRoleAssignment.ReadWrite.All,RoleManagement.ReadWrite.Directory" $graphApp = Get-MgServicePrincipal -Filter "AppId eq '00000003-0000-0000-c000-000000000000'" $PermissionName = "SynchronizationData-User.Upload" $AppRole = $graphApp.AppRoles | ` Where-Object {$_.Value -eq $PermissionName -and $_.AllowedMemberTypes -contains "Application"} $managedID = Get-MgServicePrincipal -Filter "DisplayName eq 'CSV2SCIMBulkUpload'" New-MgServicePrincipalAppRoleAssignment -PrincipalId $managedID.Id -ServicePrincipalId $managedID.Id -ResourceId $graphApp.Id -AppRoleId $AppRole.Id $PermissionName = "AuditLog.Read.All" $AppRole = $graphApp.AppRoles | ` Where-Object {$_.Value -eq $PermissionName -and $_.AllowedMemberTypes -contains "Application"} $managedID = Get-MgServicePrincipal -Filter "DisplayName eq 'CSV2SCIMBulkUpload'" New-MgServicePrincipalAppRoleAssignment -PrincipalId $managedID.Id -ServicePrincipalId $managedID.Id -ResourceId $graphApp.Id -AppRoleId $AppRole.IdAby potwierdzić, że uprawnienie zostało zastosowane, znajdź jednostkę usługi tożsamości zarządzanej w obszarze Aplikacje dla przedsiębiorstw w identyfikatorze Entra firmy Microsoft. Usuń filtr Typ aplikacji, aby wyświetlić wszystkie jednostki usługi.

Kliknij blok Uprawnienia w obszarze Zabezpieczenia. Upewnij się, że ustawiono uprawnienie.

Teraz możesz używać tożsamości zarządzanej z klientem interfejsu API.

Następne kroki

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla