Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Skonfiguruj łączniki sieci prywatnej Microsoft Entra, aby używać serwerów proxy dla ruchu wychodzącego. W tym artykule przyjęto założenie, że środowisko sieciowe ma już serwer proxy.

Zaczynamy od przyjrzenia się tym głównym scenariuszom wdrażania:

- Konfigurowanie łączników w celu obejścia lokalnych serwerów proxy ruchu wychodzącego.

- Skonfiguruj łączniki do używania wychodzącego serwera proxy w celu uzyskania dostępu do serwera proxy aplikacji Microsoft Entra.

- Konfigurowanie przy użyciu serwera proxy między łącznikiem a aplikacją zaplecza.

Aby uzyskać więcej informacji na temat sposobu działania łączników, zobacz Zrozum prywatne łączniki sieciowe Microsoft Entra.

Pomijanie wychodzących serwerów proxy

Łączniki mają podstawowe składniki systemu operacyjnego, które wysyłają żądania wychodzące. Te składniki automatycznie próbują zlokalizować serwer proxy w sieci przy użyciu funkcji automatycznego odnajdywania serwera proxy sieci Web (WPAD).

Składniki systemu operacyjnego próbują zlokalizować serwer proxy, wykonując wyszukiwanie systemu nazw domen (DNS) dla wpad.domainsuffix. Jeśli wyszukiwanie zostanie rozpoznane w systemie DNS, żądanie HTTP zostanie następnie wykonane na adres protokołu internetowego (IP) dla wpad.dat. To żądanie staje się skryptem konfiguracji serwera proxy w twoim środowisku. Łącznik używa tego skryptu do wybrania serwera proxy dla ruchu wychodzącego. Jednak ruch przez łącznik może nadal mieć niepowodzenia, ponieważ na serwerze proxy jest potrzebnych więcej ustawień konfiguracji.

Łącznik można skonfigurować tak, aby pomijał lokalny serwer proxy, aby upewnić się, że używa bezpośredniej łączności z usługą serwera proxy aplikacji Firmy Microsoft Entra. Zalecane są połączenia bezpośrednie, ponieważ wymagają one mniejszej konfiguracji. Jednak niektóre zasady sieciowe wymagają ruchu przechodzącego przez lokalny serwer proxy.

Aby wyłączyć użycie serwera proxy wychodzącego dla łącznika, zmodyfikuj plik C:\Program Files\Microsoft Entra private network connector\MicrosoftEntraPrivateNetworkConnectorService.exe.config i dodaj sekcję system.net, jak pokazano w przykładzie kodu.

<?xml version="1.0" encoding="utf-8" ?>

<configuration>

<system.net>

<defaultProxy enabled="false"></defaultProxy>

</system.net>

<runtime>

<gcServer enabled="true"/>

</runtime>

<appSettings>

<add key="TraceFilename" value="MicrosoftEntraPrivateNetworkConnector.log" />

</appSettings>

</configuration>

Aby upewnić się, że usługa aktualizatora łączników pomija również serwer proxy, wprowadź podobną zmianę w pliku MicrosoftEntraPrivateNetworkConnectorUpdaterService.exe.config. Ten plik znajduje się w lokalizacji C:\Program Files\Microsoft Entra private network connector Updater.

Pamiętaj, aby wykonać kopie oryginalnych plików, jeśli musisz przywrócić domyślne pliki .config.

Użyj serwera proxy wychodzącego

Niektóre środowiska wymagają, aby cały ruch wychodzący przechodził przez wychodzący serwer proxy bez wyjątku. W związku z tym pomijanie serwera proxy nie jest opcją.

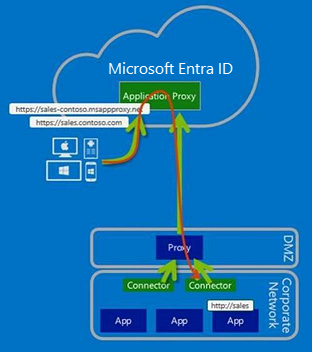

Ruch łącznika można skonfigurować tak, aby przechodził przez wychodzący serwer proxy, jak pokazano na poniższym diagramie:

W wyniku posiadania tylko ruchu wychodzącego nie ma potrzeby konfigurowania dostępu przychodzącego za pośrednictwem zapór.

Notatka

Serwer proxy aplikacji nie obsługuje uwierzytelniania dla innych serwerów proxy. Konta usług sieciowych łącznika/aktualizatora powinny być w stanie nawiązać połączenie z serwerem proxy bez konieczności uwierzytelniania.

Krok 1. Konfigurowanie łącznika i powiązanych usług w celu przechodzenia przez wychodzący serwer proxy

Jeśli WPAD jest włączony w środowisku i skonfigurowany odpowiednio, łącznik automatycznie odnajduje wychodzący serwer proxy i próbuje go użyć. Można jednak jawnie skonfigurować łącznik, aby przechodził przez wychodzący serwer proxy.

W tym celu zmodyfikuj plik C:\Program Files\Microsoft Entra private network connector\MicrosoftEntraPrivateNetworkConnectorService.exe.config i dodaj sekcję system.net pokazaną w przykładzie kodu. Zmień proxyserver:8080, aby odzwierciedlić nazwę lokalnego serwera proxy lub adres IP i port. Wartość musi mieć prefiks http://, nawet jeśli używasz adresu IP.

<?xml version="1.0" encoding="utf-8" ?>

<configuration>

<system.net>

<defaultProxy>

<proxy proxyaddress="http://proxyserver:8080" bypassonlocal="True" usesystemdefault="True"/>

</defaultProxy>

</system.net>

<runtime>

<gcServer enabled="true"/>

</runtime>

<appSettings>

<add key="TraceFilename" value="MicrosoftEntraPrivateNetworkConnector.log" />

</appSettings>

</configuration>

Następnie skonfiguruj usługę aktualizatora łączników tak, aby korzystała z serwera proxy, wprowadzając podobną zmianę w pliku C:\Program Files\Microsoft Entra private network connector Updater\MicrosoftEntraPrivateNetworkConnectorUpdaterService.exe.config.

Notatka

Usługa łącznika ocenia konfigurację defaultProxy do użycia w %SystemRoot%\Microsoft.NET\Framework64\v4.0.30319\Config\machine.config, jeśli defaultProxy nie jest skonfigurowany (domyślnie) w MicrosoftEntraPrivateNetworkConnectorService.exe.config. To samo dotyczy usługi Aktualizatora łączników (MicrosoftEntraPrivateNetworkConnectorUpdaterService.exe.config).

Krok 2: Skonfiguruj serwer proxy, aby umożliwić przepływ ruchu z łącznika i pokrewnych usług.

Są cztery aspekty do rozważenia na serwerze proxy wychodzącym:

- Reguły ruchu wychodzącego serwera proxy

- Uwierzytelnianie serwera proxy

- Porty serwera proxy

- Inspekcja protokołu Transport Layer Security (TLS)

Reguły ruchu wychodzącego serwera proxy

Zezwalaj na dostęp do następujących adresów URL:

| Adres URL | Port | Użyj |

|---|---|---|

| *.msappproxy.net *.servicebus.windows.net |

443/HTTPS | Komunikacja między łącznikiem a usługą proxy w chmurze aplikacji |

| crl3.digicert.com crl4.digicert.com ocsp.digicert.com crl.microsoft.com oneocsp.microsoft.com ocsp.msocsp.com |

Protokół 80/HTTP | Łącznik używa tych adresów URL do weryfikowania certyfikatów. |

| login.windows.net secure.aadcdn.microsoftonline-p.com *.microsoftonline.com *.microsoftonline-p.com *.msauth.net *.msauthimages.net *.msecnd.net *.msftauth.net *.msftauthimages.net *.phonefactor.net enterpriseregistration.windows.net management.azure.com policykeyservice.dc.ad.msft.net ctldl.windowsupdate.com |

443/HTTPS | Łącznik używa tych adresów URL podczas procesu rejestracji. |

| ctldl.windowsupdate.com www.microsoft.com/pkiops |

Protokół 80/HTTP | Łącznik używa tych adresów URL podczas procesu rejestracji. |

Jeśli zapora lub serwer proxy umożliwia skonfigurowanie list dozwolonych DNS, możesz zezwolić na połączenia z *.msappproxy.net i *.servicebus.windows.net.

Jeśli nie możesz zezwolić na łączność za pomocą w pełni kwalifikowanej nazwy domeny (FQDN) i zamiast tego należy określić zakresy adresów IP, użyj następujących opcji:

- Zezwól łącznikowi na dostęp wychodzący do wszystkich miejsc docelowych.

- Zezwól łącznikowi na dostęp wychodzący do wszystkich zakresów adresów IP centrum danych platformy Azure. Wyzwaniem przy użyciu listy zakresów adresów IP centrum danych platformy Azure jest to, że są one aktualizowane co tydzień. Należy wprowadzić proces, aby upewnić się, że reguły dostępu są odpowiednio aktualizowane. Użycie tylko podzestawu adresów IP powoduje awarię konfiguracji. Najnowsze zakresy adresów IP centrum danych platformy Azure są pobierane pod adresem https://download.microsoft.com. Użyj terminu wyszukiwania

Azure IP Ranges and Service Tags. Pamiętaj, aby wybrać odpowiednią chmurę. Na przykład zakresy adresów IP chmury publicznej można znaleźć, wyszukującAzure IP Ranges and Service Tags – Public Cloud. Chmurę rządową USA można znaleźć, wyszukującAzure IP Ranges and Service Tags – US Government Cloud.

Uwierzytelnianie serwera proxy

Uwierzytelnianie serwera proxy nie jest obecnie obsługiwane. Naszym bieżącym zaleceniem jest zezwolenie łącznikowi na anonimowy dostęp do miejsc docelowych w Internecie.

Porty serwera proxy

Łącznik wykonuje wychodzące połączenia oparte na protokole TLS przy użyciu metody CONNECT. Ta metoda zasadniczo konfiguruje tunel przez wychodzący serwer proxy. Skonfiguruj serwer proxy, aby zezwolić na tunelowanie do portów 443 i 80.

Notatka

Gdy usługa Service Bus działa za pośrednictwem protokołu HTTPS, używa portu 443. Jednak domyślnie usługa Service Bus próbuje nawiązać bezpośrednie połączenia za pośrednictwem protokołu TCP (Transmission Control Protocol) i przechodzi na HTTPS tylko wtedy, gdy bezpośrednie połączenie się nie powiedzie.

Inspekcja protokołu TLS

Nie używaj inspekcji protokołu TLS dla ruchu łącznika, ponieważ powoduje problemy z ruchem łącznika. Łącznik używa certyfikatu, aby uwierzytelnić się w usłudze proxy aplikacji, a certyfikat ten może zostać utracony podczas inspekcji TLS.

Konfigurowanie przy użyciu serwera proxy między łącznikiem a aplikacją zaplecza

Używanie serwera proxy przekazującego do komunikacji z aplikacją backendu stanowi specjalne wymaganie w niektórych środowiskach. Aby włączyć serwer proxy, wykonaj następujące kroki:

Krok 1. Dodawanie wymaganej wartości rejestru do serwera

- Aby włączyć używanie domyślnego serwera proxy, dodaj wartość rejestru (DWORD)

UseDefaultProxyForBackendRequests = 1do klucza rejestru konfiguracji łącznika znajdującego się wHKEY_LOCAL_MACHINE\Software\Microsoft\Microsoft Entra private network connector.

Krok 2. Ręczne konfigurowanie serwera proxy przy użyciu polecenia netsh

- Włącz zasady grupy

Make proxy settings per-machine. Zasady grupy znajdują się w:Computer Configuration\Policies\Administrative Templates\Windows Components\Internet Explorer. Zasady grupy należy ustawić zamiast ustawiać zasady dla poszczególnych użytkowników. - Uruchom

gpupdate /forcena serwerze. Alternatywnie, aby upewnić się, że zasady grupy zostały zaktualizowane, uruchom ponownie serwer. - Uruchom wiersz polecenia z podwyższonym poziomem uprawnień z uprawnieniami administratora i wprowadź

control inetcpl.cpl. - Skonfiguruj wymagane ustawienia serwera proxy.

Ustawienia sprawiają, że łącznik używa tego samego serwera proxy typu forward dla komunikacji z Azure i aplikacją backendową. Zmodyfikuj plik MicrosoftEntraPrivateNetworkConnectorService.exe.config, aby zmienić serwer proxy. Konfiguracja serwera proxy przesyłającego jest opisana w sekcjach Pomijanie wychodzących serwerów proxy i Używanie serwera proxy wychodzącego.

Notatka

Istnieją różne sposoby konfigurowania internetowego serwera proxy w systemie operacyjnym. Ustawienia serwera proxy skonfigurowane za pośrednictwem NETSH WINHTTP (uruchom NETSH WINHTTP SHOW PROXY w celu zweryfikowania) zastępują ustawienia serwera proxy skonfigurowane w kroku 2.

Usługa aktualizacji łącznika używa serwera proxy maszynowego. Ustawienie znajduje się w pliku MicrosoftEntraPrivateNetworkConnectorUpdaterService.exe.config.

Rozwiązywanie problemów z serwerem proxy połączenia i problemów z łącznością usługową.

Teraz powinien zostać wyświetlony cały ruch przepływujący przez serwer proxy. Jeśli masz problemy, poniższe informacje dotyczące rozwiązywania problemów powinny pomóc.

Najlepszym sposobem identyfikowania i rozwiązywania problemów z łącznością łącznika jest przechwytywanie sieci podczas uruchamiania usługi łącznika. Poniżej przedstawiono kilka szybkich wskazówek dotyczących przechwytywania i filtrowania śladów sieci.

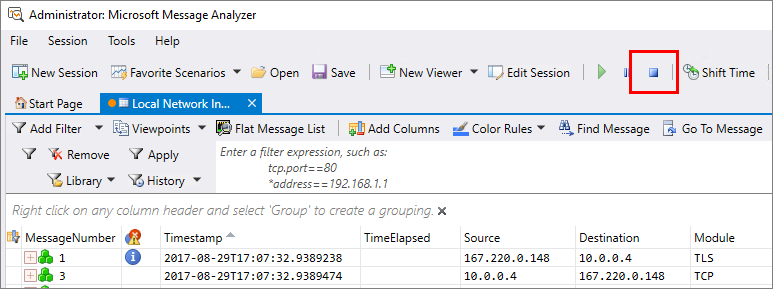

Możesz użyć wybranego narzędzia do monitorowania. Na potrzeby tego artykułu użyliśmy narzędzia Microsoft Message Analyzer.

Notatka

Program Microsoft Message Analyzer (MMA) został wycofany, a pakiety pobierania usunięte z witryn microsoft.com 25 listopada 2019 r. Obecnie firma Microsoft nie pracuje nad żadnym zamiennikiem dla programu Microsoft Message Analyzer. W przypadku podobnych funkcji rozważ użycie narzędzia analizatora protokołów sieciowych innych firm niż Microsoft, takiego jak Wireshark.

Poniższe przykłady są specyficzne dla analizatora komunikatów, ale zasady można zastosować do dowolnego narzędzia do analizy.

Wykonaj przechwytywanie ruchu łącznika

W przypadku początkowego rozwiązywania problemów wykonaj następujące kroki:

Z

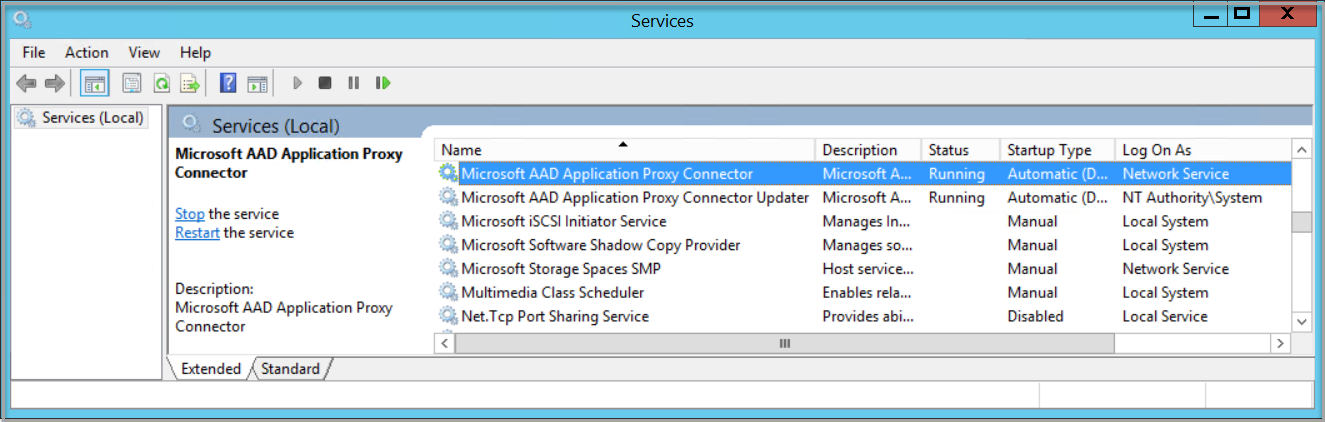

services.msczatrzymaj usługę łącznika sieci prywatnej Microsoft Entra.

Uruchom Message Analyzer jako administrator.

Wybierz Rozpocznij lokalne śledzenie.

Uruchom usługę łącznika sieci prywatnej firmy Microsoft Entra.

Zatrzymaj przechwytywanie sieci.

Sprawdź, czy ruch łącznika pomija wychodzące serwery proxy

Jeśli oczekujesz, że łącznik będzie nawiązywał bezpośrednie połączenia z usługami serwera proxy aplikacji, odpowiedzi SynRetransmit na porcie 443 wskazują, że masz problem z siecią lub zaporą.

Użyj filtru Analizatora komunikatów, aby zidentyfikować nieudane próby nawiązania połączenia protokołu TRANSMISSION Control Protocol (TCP). Wprowadź property.TCPSynRetransmit w polu filtru i kliknij Zastosuj.

Pakiet synchronizacji (SYN) jest pierwszym pakietem wysyłanym w celu nawiązania połączenia TCP. Jeśli ten pakiet nie zwróci odpowiedzi, SYN zostanie ponownie wysłany. Możesz użyć filtru, aby wyświetlić wszystkie ponownie przetransmitowane pakiety SYN. Następnie możesz sprawdzić, czy te pakiety SYN odpowiadają dowolnemu ruchowi związanemu z łącznikiem.

Sprawdzanie, czy ruch łącznika używa wychodzących serwerów proxy

Jeśli skonfigurowano ruch łącznika sieci prywatnej do przechodzenia przez serwery proxy, poszukaj nieudanych https połączeń z serwerem proxy.

Użyj filtru Analizator komunikatów, aby zidentyfikować nieudane próby nawiązania połączenia HTTPS z serwerem proxy. Wprowadź (https.Request or https.Response) and tcp.port==8080 w filtrze Analityka wiadomości, zastępując 8080 portem serwisu proxy. Wybierz pozycję Zastosuj, aby wyświetlić wyniki filtru.

Powyższy filtr pokazuje tylko żądania protokołu HTTPs i odpowiedzi na/z portu serwera proxy. Szukasz żądań CONNECT, które pokazują komunikację z serwerem proxy. Po pomyślnym zakończeniu otrzymasz odpowiedź HTTP OK (200).

Jeśli widzisz inne kody odpowiedzi, takie jak 407 lub 502, oznacza to, że serwer proxy wymaga uwierzytelniania lub nie zezwala na ruch z innego powodu. W tym momencie skontaktujesz się z zespołem pomocy technicznej serwera proxy.