Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

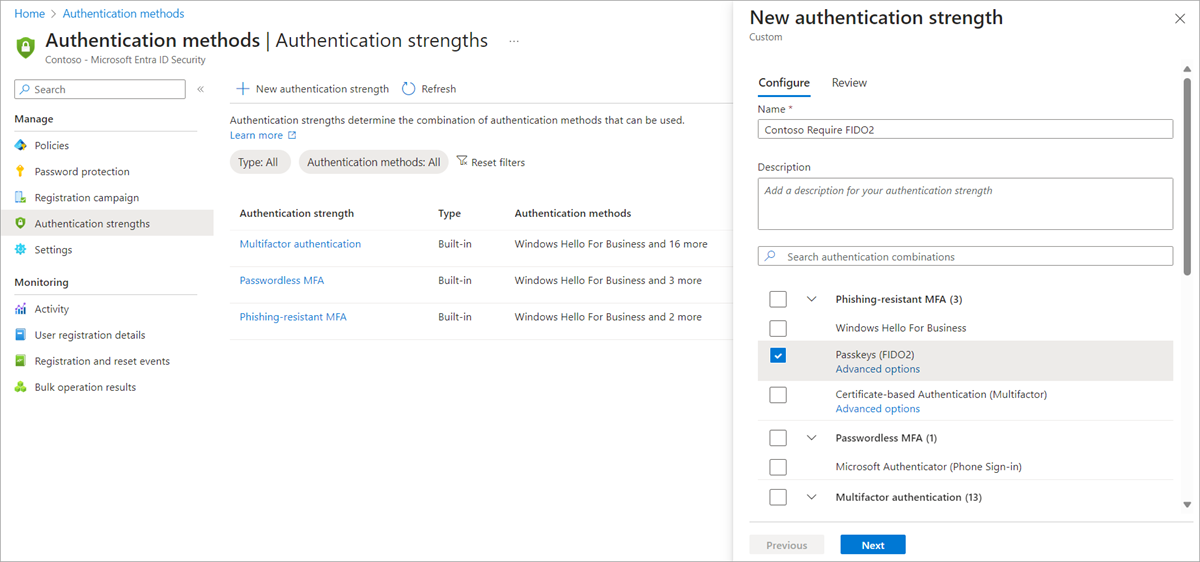

Administratorzy mogą również utworzyć maksymalnie 15 własnych niestandardowych sił uwierzytelniania, aby dokładnie dopasować je do swoich wymagań. Siła uwierzytelniania niestandardowego może zawierać dowolną z obsługiwanych kombinacji w tabeli powyżej.

Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako administrator.

Przejdź do Entra ID>Metody uwierzytelniania>Moce uwierzytelniania.

Wybierz pozycję Nowa siła uwierzytelniania.

Podaj opisową nazwę nowej siły uwierzytelniania.

Opcjonalnie podaj opis .

Wybierz dowolną z dostępnych metod, które chcesz udostępnić.

Wybierz pozycję Dalej i przejrzyj konfigurację zasad.

Aktualizowanie i usuwanie niestandardowych poziomów uwierzytelniania

Możesz edytować parametry niestandardowej siły uwierzytelniania. Jeśli jest powiązana z zasadą dostępu warunkowego, nie można jej usunąć i musisz potwierdzić każdą edycję. Aby sprawdzić, czy siła uwierzytelniania jest przywołyowana przez zasady dostępu warunkowego, kliknij kolumnę Zasady dostępu warunkowego .

Opcje zaawansowane klucza zabezpieczeń FIDO2

Można ograniczyć użycie kluczy zabezpieczeń FIDO2 na podstawie ich identyfikatorów AAGUID (Attestation GUID authenticatora). Ta funkcja umożliwia administratorom wymaganie klucza zabezpieczeń FIDO2 od określonego producenta w celu uzyskania dostępu do zasobu. Aby wymagać określonego klucza zabezpieczeń FIDO2, najpierw utwórz niestandardową siłę uwierzytelniania. Następnie wybierz pozycję Klucz zabezpieczeń FIDO2, a następnie kliknij pozycję Opcje zaawansowane.

Obok pozycji Dozwolone klucze FIDO2 kliknij pozycję +, skopiuj wartość AAGUID, a następnie kliknij przycisk Zapisz.

Zaawansowane opcje uwierzytelniania opartego na certyfikatach

W zasadach Metody uwierzytelniania można skonfigurować, czy certyfikaty są powiązane w systemie z poziomami ochrony uwierzytelniania jednoskładnikowego lub wieloskładnikowego na podstawie identyfikatora OID wystawcy certyfikatu lub zasad. Można również wymagać certyfikatów uwierzytelniania jednoskładnikowego lub wieloskładnikowego dla określonych zasobów na podstawie zasad siły uwierzytelniania dostępu warunkowego.

Korzystając z zaawansowanych opcji siły uwierzytelniania, można wymagać określonego wystawcy certyfikatu lub identyfikatora OID zasad, aby dodatkowo ograniczyć logowania do aplikacji.

Na przykład firma Contoso wystawia karty inteligentne pracownikom z trzema różnymi typami certyfikatów wieloskładnikowych. Jeden certyfikat jest przeznaczony do poufnego poświadczenia, drugi do poświadczenia tajnego, a trzeci jest do najwyższego poświadczenia tajnego. Każdy z nich odróżnia się właściwościami certyfikatu, takimi jak OID zasad lub wystawca. Firma Contoso chce mieć pewność, że tylko użytkownicy z odpowiednim certyfikatem wieloskładnikowym mogą uzyskiwać dostęp do danych dla każdej klasyfikacji.

W następnych sekcjach pokazano, jak skonfigurować zaawansowane opcje dla cba przy użyciu centrum administracyjnego firmy Microsoft Entra i programu Microsoft Graph.

Centrum administracyjne firmy Microsoft Entra

Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako administrator.

Przejdź do Entra ID>Metody uwierzytelniania>Moce uwierzytelniania.

Wybierz pozycję Nowa siła uwierzytelniania.

Podaj opisową nazwę nowej siły uwierzytelniania.

Opcjonalnie podaj opis .

Poniżej pozycji Uwierzytelnianie oparte na certyfikatach (jednoskładnikowe lub wieloskładnikowe) kliknij pozycję Opcje zaawansowane.

Możesz wybrać wystawców certyfikatów z menu rozwijanego, wpisać nazwę wystawcy certyfikatu i wpisać dozwolone identyfikatory zasad OID. Menu rozwijane zawiera listę wszystkich urzędów certyfikacji od dzierżawcy niezależnie od tego, czy są one jednoczynnikowe, czy wieloczynnikowe. Wystawcy certyfikatów mogą być skonfigurowani przy użyciu listy rozwijanej Wystawcy certyfikatów z urzędów certyfikacji w dzierżawie lub poprzez opcję Inny wystawca certyfikatu według SubjectKeyIdentifier w przypadku, gdy certyfikat, którego chcesz użyć, nie został przesłany do urzędów certyfikacji w dzierżawie. Jednym z takich przykładów są scenariusze użytkowników zewnętrznych, w których użytkownik może uwierzytelniać się w dzierżawie macierzystej, a poziom siły uwierzytelniania jest wymuszany w dzierżawie zasobów.

- Jeśli oba atrybuty wystawców certyfikatów i identyfikatory OID zasad są skonfigurowane, istnieje relacja AND, a użytkownik musi użyć certyfikatu, który ma co najmniej jeden z wystawców i jeden z identyfikatorów OID zasad z listy w celu spełnienia siły uwierzytelniania.

- Jeśli skonfigurowany jest tylko atrybut wystawców certyfikatów, użytkownik musi użyć certyfikatu, który ma przynajmniej jednego z tych wystawców, aby spełnić wymaganą siłę uwierzytelniania.

- Jeśli skonfigurowano tylko atrybut identyfikatory OID polityki, użytkownik musi użyć certyfikatu, który ma co najmniej jeden z identyfikatorów OID polityki, aby spełnić wymogi siły uwierzytelniania.

Notatka

Zezwalamy na skonfigurowanie maksymalnie 5 wystawców i 5 identyfikatorów operacyjnego w konfiguracji sił uwierzytelniania.

- Kliknij przycisk Dalej , aby przejrzeć konfigurację, a następnie kliknij przycisk Utwórz.

Microsoft Graph

Aby utworzyć nowe zasady dotyczące siły uwierzytelniania dla dostępu warunkowego z użyciem konfiguracji kombinacji certyfikatów:

POST /beta/identity/conditionalAccess/authenticationStrength/policies

{

"displayName": "CBA Restriction",

"description": "CBA Restriction with both IssuerSki and OIDs",

"allowedCombinations": [

" x509CertificateMultiFactor "

],

"combinationConfigurations": [

{

"@odata.type": "#microsoft.graph.x509CertificateCombinationConfiguration",

"appliesToCombinations": [

"x509CertificateMultiFactor"

],

"allowedIssuerSkis": ["9A4248C6AC8C2931AB2A86537818E92E7B6C97B6"],

"allowedPolicyOIDs": [

"1.2.3.4.6",

"1.2.3.4.5.6"

]

}

]

}

Aby dodać nową kombinację konfiguracji do istniejącej polityki:

POST beta/identity/conditionalAccess/authenticationStrength/policies/{authenticationStrengthPolicyId}/combinationConfigurations

{

"@odata.type": "#microsoft.graph.x509CertificateCombinationConfiguration",

"allowedIssuerSkis": [

"9A4248C6AC8C2931AB2A86537818E92E7B6C97B6"

],

"allowedPolicyOIDs": [],

"appliesToCombinations": [

"x509CertificateSingleFactor "

]

}

Ograniczenia

Opcje zaawansowane klucza zabezpieczeń FIDO2

- Opcje zaawansowane klucza zabezpieczeń FIDO2 — opcje zaawansowane nie są obsługiwane dla użytkowników zewnętrznych, których dzierżawca główny znajduje się w innej chmurze Microsoft niż dzierżawca zasobów.

Zaawansowane opcje uwierzytelniania opartego na certyfikatach

W każdej sesji przeglądarki można używać tylko jednego certyfikatu. Po zalogowaniu się przy użyciu certyfikatu jest on buforowany w przeglądarce przez czas trwania sesji. Nie zostanie wyświetlony monit o wybranie innego certyfikatu, jeśli nie spełnia wymagań dotyczących siły uwierzytelniania. Musisz wylogować się i zalogować się ponownie, aby ponownie uruchomić sesję. Następnie wybierz odpowiedni certyfikat.

Urzędy certyfikacji i certyfikaty użytkowników powinny być zgodne ze standardem X.509 v3. W szczególności, aby egzekwować ograniczenia wystawcy SKI CBA, certyfikaty potrzebują ważnych identyfikatorów AKI.

Notatka

Jeśli certyfikat nie jest zgodny, uwierzytelnianie użytkownika może zakończyć się powodzeniem, ale nie spełnia ograniczeń dotyczących zasad siły uwierzytelniania narzuconych przez wystawcę.

Podczas logowania brane są pod uwagę pierwsze 5 identyfikatorów zasad OID z certyfikatu użytkownika końcowego i porównywane z identyfikatorami OID skonfigurowanymi w zasadach siły uwierzytelniania. Jeśli certyfikat użytkownika końcowego zawiera więcej niż 5 identyfikatorów OID zasad, uwzględniane są pierwsze 5 identyfikatorów OID zasad w porządku leksykalnym, które spełniają wymagania dotyczące siły uwierzytelnienia.

W przypadku użytkowników B2B weźmy przykład, w którym firma Contoso zaprosiła użytkowników z firmy Fabrikam do swojej dzierżawy. W tym przypadku Contoso jest najemcą zasobów, a Fabrikam to główny najemca.

- Jeśli ustawienie dostępu między dzierżawami jest wyłączone (firma Contoso nie akceptuje uwierzytelniania wieloskładnikowego wykonywanego przez dzierżawę domową) — używanie uwierzytelniania opartego na certyfikatach w dzierżawie zasobów nie jest obsługiwane.

- Gdy ustawienie dostępu między dzierżawami jest włączone, Fabrikam i Contoso znajdują się w tej samej chmurze Microsoft, co oznacza, że dzierżawy Fabrikam i Contoso znajdują się w chmurze komercyjnej platformy Azure lub na platformie Azure dla instytucji rządowych USA. Ponadto firma Contoso ufa usłudze MFA, która została wykonana na macierzystej dzierżawie. W tym przypadku:

- Dostęp do określonego zasobu można ograniczyć przy użyciu identyfikatorów OID polityki lub "innego wystawcy certyfikatu według Identyfikatora Klucza Podmiotu" w niestandardowej polityce siły uwierzytelniania.

- Dostęp do określonych zasobów można ograniczyć przy użyciu ustawienia "Inny wystawca certyfikatu według SubjectKeyIdentifier" w zasadach niestandardowej siły uwierzytelniania.

- Jeśli ustawienie dostępu między dzierżawcami jest włączone przy , Fabrikam i Contoso nie są w tej samej chmurze firmy Microsoft — na przykład, dzierżawa firmy Fabrikam znajduje się w chmurze komercyjnej platformy Azure, a dzierżawa firmy Contoso znajduje się na platformie Azure dla instytucji rządowych USA — dostęp do określonych zasobów nie można ograniczyć przy użyciu identyfikatora wystawcy ani identyfikatorów zasad OID w niestandardowych zasadach siły uwierzytelniania.

Rozwiązywanie problemów z opcjami zaawansowanymi siły uwierzytelniania

Użytkownicy nie mogą zalogować się przy użyciu klucza zabezpieczeń FIDO2

Administrator dostępu warunkowego może ograniczyć dostęp do określonych kluczy zabezpieczeń. Gdy użytkownik spróbuje zalogować się przy użyciu klucza, którego nie może użyć, zostanie wyświetlony komunikat Nie można dostać się tam z tego miejsca . Użytkownik musi ponownie uruchomić sesję i zalogować się przy użyciu innego klucza zabezpieczeń FIDO2.

Jak sprawdzić identyfikatory OID polityki certyfikatów i wystawcę

Możesz potwierdzić, że właściwości certyfikatu osobistego są zgodne z konfiguracją w opcjach zaawansowanych siły uwierzytelniania.

Na urządzeniu użytkownika zaloguj się jako administrator. Kliknij przycisk Uruchom, wpisz certmgr.msc, a następnie naciśnij Enter. Aby sprawdzić identyfikatory OID polityki, kliknij Osobiste, prawym przyciskiem myszy kliknij certyfikat i wybierz Szczegóły.