Eliminowanie nieprawidłowych haseł przy użyciu ochrony haseł firmy Microsoft

Wiele wskazówek dotyczących zabezpieczeń zaleca, aby nie używać tego samego hasła w wielu miejscach, aby uczynić je złożonymi i unikać prostych haseł, takich jak Password123. Możesz udostępnić swoim użytkownikom wskazówki dotyczące wybierania haseł, ale słabe lub niezabezpieczone hasła są często używane. Firma Microsoft Entra Password Protection wykrywa i blokuje znane słabe hasła i ich warianty, a także może blokować inne słabe terminy specyficzne dla twojej organizacji.

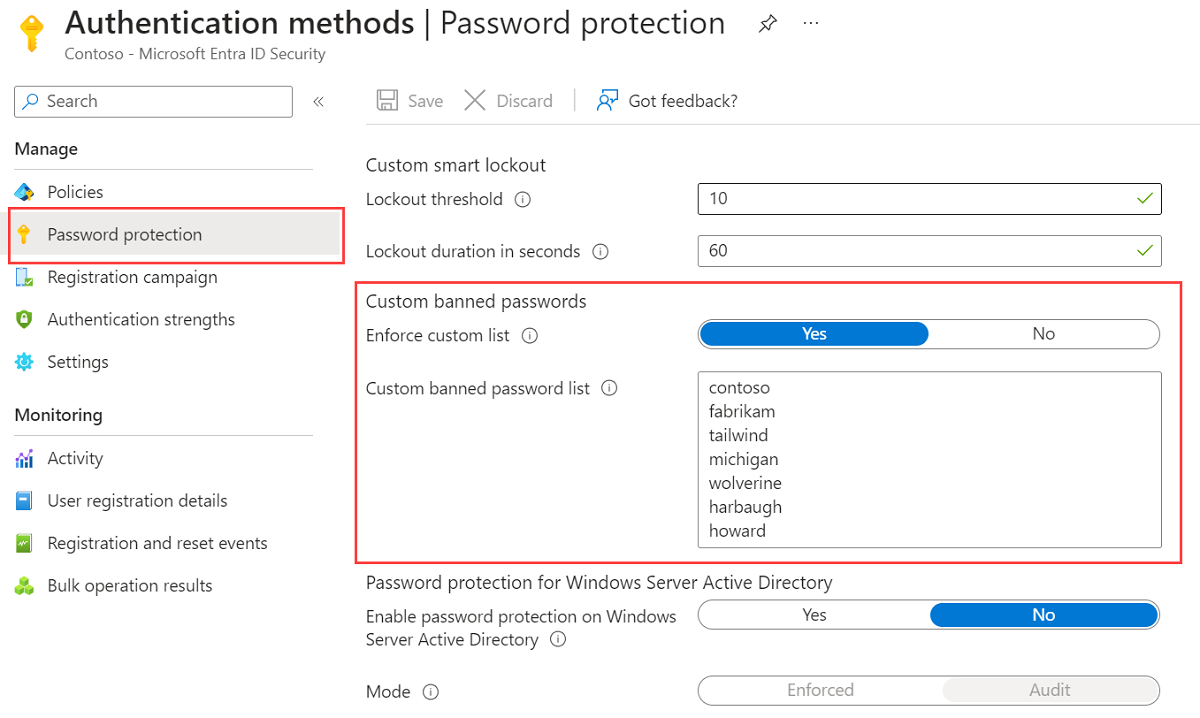

Dzięki ochronie haseł firmy Microsoft domyślna globalna lista zakazanych haseł jest automatycznie stosowana do wszystkich użytkowników w dzierżawie firmy Microsoft Entra. Aby zapewnić obsługę własnych potrzeb biznesowych i zabezpieczeń, możesz zdefiniować wpisy na niestandardowej liście zakazanych haseł. Gdy użytkownicy zmieniają lub resetują swoje hasła, te listy zakazanych haseł są sprawdzane, aby wymusić użycie silnych haseł.

Należy użyć innych funkcji, takich jak uwierzytelnianie wieloskładnikowe firmy Microsoft, nie tylko polegać na silnych hasłach wymuszanych przez usługę Microsoft Entra Password Protection. Aby uzyskać więcej informacji na temat korzystania z wielu warstw zabezpieczeń dla zdarzeń logowania, zobacz Twoje $word Pa$$word nie ma znaczenia.

Ważne

W tym artykule koncepcyjnym wyjaśniono administratorowi, jak działa ochrona haseł firmy Microsoft. Jeśli jesteś użytkownikiem końcowym, który został już zarejestrowany na potrzeby samoobsługowego resetowania hasła i musisz wrócić do konta, przejdź do strony https://aka.ms/sspr.

Jeśli twój zespół IT nie włączył możliwości resetowania własnego hasła, skontaktuj się z pomocą techniczną.

Globalna lista zakazanych haseł

Zespół Ochrona tożsamości Microsoft Entra stale analizuje dane telemetryczne zabezpieczeń firmy Microsoft, wyszukując często używane słabe lub naruszone hasła. W szczególności analiza wyszukuje podstawowe terminy, które często są używane jako podstawa słabych haseł. Po znalezieniu słabych terminów są one dodawane do globalnej listy zakazanych haseł. Zawartość globalnej listy zakazanych haseł nie jest oparta na żadnym zewnętrznym źródle danych, ale na wynikach telemetrii i analizy zabezpieczeń firmy Microsoft Entra.

Gdy hasło zostanie zmienione lub zresetowane dla dowolnego użytkownika w dzierżawie firmy Microsoft Entra, bieżąca wersja globalnej listy zakazanych haseł jest używana do weryfikowania siły hasła. To sprawdzanie poprawności powoduje silniejsze hasła dla wszystkich klientów firmy Microsoft Entra.

Globalna lista zakazanych haseł jest automatycznie stosowana do wszystkich użytkowników w dzierżawie firmy Microsoft Entra. Nie ma nic do włączenia lub skonfigurowania i nie można go wyłączyć. Ta globalna lista zakazanych haseł jest stosowana do użytkowników po zmianie lub zresetowaniu własnego hasła za pomocą identyfikatora Entra firmy Microsoft.

Uwaga

Cyberprzestępcy używają również podobnych strategii w swoich atakach, aby zidentyfikować typowe słabe hasła i odmiany. Aby zwiększyć bezpieczeństwo, firma Microsoft nie publikuje zawartości globalnej listy zakazanych haseł.

Niestandardowa lista zakazanych haseł

Niektóre organizacje chcą poprawić bezpieczeństwo i dodać własne dostosowania na liście globalnych zakazanych haseł. Aby dodać własne wpisy, możesz użyć niestandardowej listy zakazanych haseł. Terminy dodane do niestandardowej listy zakazanych haseł powinny być skoncentrowane na terminach specyficznych dla organizacji, takich jak następujące przykłady:

- Marki

- Nazwy produktów

- Lokalizacje, takie jak siedziba firmy

- Wewnętrzne warunki specyficzne dla firmy

- Skróty, które mają określone znaczenie firmy

Gdy terminy są dodawane do niestandardowej listy zakazanych haseł, są one łączone z terminami na globalnej liście zakazanych haseł. Zdarzenia zmiany lub resetowania hasła są następnie weryfikowane względem połączonego zestawu tych zakazanych list haseł.

Uwaga

Niestandardowa lista zakazanych haseł jest ograniczona do maksymalnie 1000 terminów. Nie jest przeznaczony do blokowania bardzo dużych list haseł.

Aby w pełni wykorzystać zalety niestandardowej listy zakazanych haseł, najpierw dowiedz się , jak są oceniane hasła przed dodaniem terminów do niestandardowej listy zakazanych. Takie podejście umożliwia efektywne wykrywanie i blokowanie dużej liczby słabych haseł i ich wariantów.

Rozważmy klienta o nazwie Contoso. Firma jest z siedzibą w Londynie i tworzy produkt o nazwie Widget. W tym przykładzie klient byłby marnudny i mniej bezpieczny, aby spróbować zablokować określone odmiany tych terminów:

- "Contoso!1"

- "Contoso@London"

- "ContosoWidget"

- "! Contoso"

- "LondonHQ"

Zamiast tego znacznie wydajniejsze i bezpieczne jest blokowanie tylko kluczowych terminów podstawowych, takich jak następujące przykłady:

- "Contoso"

- "Londyn"

- "Widget"

Algorytm sprawdzania poprawności hasła automatycznie blokuje słabe warianty i kombinacje.

Aby rozpocząć korzystanie z niestandardowej listy zakazanych haseł, wykonaj czynności opisane w następującym samouczku:

Ataki sprayowe na hasła i listy haseł naruszone przez inne firmy

Usługa Microsoft Entra Password Protection pomaga bronić przed atakami spryskiwania haseł. Większość ataków sprayowych haseł nie próbuje atakować żadnego pojedynczego konta więcej niż kilka razy. Takie zachowanie zwiększy prawdopodobieństwo wykrycia za pośrednictwem blokady konta lub innych środków.

Zamiast tego większość ataków sprayu haseł przesyła tylko kilka znanych najsłabszych haseł względem każdego konta w przedsiębiorstwie. Ta technika umożliwia atakującemu szybkie wyszukiwanie łatwo naruszonego konta i unikanie potencjalnych progów wykrywania.

Microsoft Entra Password Protection skutecznie blokuje wszystkie znane słabe hasła, które mogą być używane w atakach sprayowych haseł. Ta ochrona jest oparta na rzeczywistych danych telemetrycznych zabezpieczeń firmy Microsoft Entra ID w celu utworzenia globalnej listy zakazanych haseł.

Istnieje kilka witryn internetowych innych firm, które wyliczają miliony haseł, które zostały naruszone w poprzednich znanych publicznie naruszeniach zabezpieczeń. Często produkty weryfikacji haseł innych firm są oparte na porównywania sił siłowych z tymi milionami haseł. Jednak te techniki nie są najlepszym sposobem na poprawę ogólnej siły hasła, biorąc pod uwagę typowe strategie stosowane przez osoby atakujące do sprayu haseł.

Uwaga

Globalna lista zakazanych haseł nie jest oparta na żadnych źródłach danych innych firm, w tym na listach haseł, których bezpieczeństwo zostało naruszone.

Chociaż globalna lista zakazanych jest niewielka w porównaniu z niektórymi listami zbiorczymi innych firm, pochodzi ona z rzeczywistych danych telemetrycznych dotyczących zabezpieczeń w przypadku rzeczywistych ataków sprayu haseł. Takie podejście zwiększa ogólną bezpieczeństwo i skuteczność, a algorytm sprawdzania poprawności haseł używa również inteligentnych technik dopasowywania rozmytego. W związku z tym firma Microsoft Entra Password Protection skutecznie wykrywa i blokuje miliony najczęściej używanych słabych haseł w przedsiębiorstwie.

Scenariusze hybrydowe lokalne

Wiele organizacji ma hybrydowy model tożsamości, który obejmuje środowiska usług lokalna usługa Active Directory Domain Services (AD DS). Aby rozszerzyć zalety zabezpieczeń usługi Microsoft Entra Password Protection do środowiska usług AD DS, można zainstalować składniki na serwerach lokalnych. Ci agenci wymagają zdarzeń zmiany hasła w lokalnym środowisku usług AD DS, aby były zgodne z tymi samymi zasadami haseł co w identyfikatorze Entra firmy Microsoft.

Aby uzyskać więcej informacji, zobacz Wymuszanie ochrony haseł firmy Microsoft dla usług AD DS.

Jak są oceniane hasła

Gdy użytkownik zmieni lub zresetuje hasło, nowe hasło zostanie sprawdzone pod kątem siły i złożoności poprzez porównanie go z połączoną listą terminów z list globalnych i niestandardowych haseł zabronionych.

Nawet jeśli hasło użytkownika będzie w części zawierało hasło zabronione, może być zaakceptowane, jeśli będzie wystarczająco silne. Nowo skonfigurowane hasło przechodzi przez następujące kroki, aby ocenić ogólną siłę, aby określić, czy powinno zostać zaakceptowane, czy odrzucone.

Uwaga

Ochrona haseł w identyfikatorze Entra firmy Microsoft nie jest skorelowana z ochroną haseł dla użytkowników lokalnych. Walidacje w ochronie haseł nie są spójne dla użytkowników w dwóch usługach. Upewnij się, że użytkownicy w dzierżawie spełniają wymagane parametry hasła dla odpowiedniej usługi podczas początkowego ustawiania hasła lub kończenia samoobsługowego resetowania hasła.

Krok 1. Normalizacja

Nowe hasło najpierw przechodzi proces normalizacji. Ta technika pozwala zamapować niewielki zestaw zakazanych haseł na znacznie większy zestaw potencjalnie słabych haseł.

Normalizacja ma następujące dwie części:

Wszystkie wielkie litery są zmieniane na małe litery.

Następnie wykonywane są podstawianie typowych znaków, na przykład w poniższym przykładzie:

Oryginalna litera Litera podstawiona 0 o 1 l $ s @ a

Rozważmy następujący przykład:

- Hasło "puste" jest zakazane.

- Użytkownik próbuje zmienić swoje hasło na "Bl@nK".

- Mimo że "Bl@nk" nie jest zabroniony, proces normalizacji konwertuje to hasło na "puste".

- To hasło zostanie odrzucone.

Krok 2. Sprawdzanie, czy hasło jest uznawane za zakazane

Następnie sprawdzane jest hasło pod kątem innych pasujących zachowań, a wynik jest generowany. Ten końcowy wynik określa, czy żądanie zmiany hasła zostało zaakceptowane lub odrzucone.

Zachowanie dopasowywania rozmytego

Dopasowywanie rozmyte jest używane na znormalizowanym haśle w celu określenia, czy zawiera hasło znalezione na listach globalnych lub niestandardowych zakazanych haseł. Proces dopasowywania jest oparty na odległości edycji jednego (1) porównania.

Rozważmy następujący przykład:

Hasło "abcdef" jest zakazane.

Użytkownik próbuje zmienić swoje hasło na jedno z następujących:

- "abcdeg" — ostatni znak zmienił się z "f" na "g"

- "abcdefg" - "g" dołączony do końca

- "abcde" — końcowy ciąg "f" został usunięty z końca

Każde z powyższych haseł nie jest dokładnie zgodne z zakazanym hasłem "abcdef".

Jednak ponieważ każdy przykład znajduje się w odległości edycji 1 zakazanego terminu "abcdef", wszystkie są uważane za dopasowanie do "abcdef".

Te hasła zostaną odrzucone.

Dopasowywanie podciągów (na określonych terminach)

Dopasowywanie podciągów jest używane na znormalizowanym haśle, aby sprawdzić imię i nazwisko użytkownika, a także nazwę dzierżawy. Dopasowywanie nazw dzierżawy nie jest wykonywane podczas weryfikowania haseł na kontrolerze domeny usług AD DS w lokalnych scenariuszach hybrydowych.

Ważne

Dopasowywanie podciągów jest wymuszane tylko dla nazw i innych terminów, które mają co najmniej cztery znaki.

Rozważmy następujący przykład:

- Użytkownik o nazwie Poll, który chce zresetować swoje hasło do "p0LL23fb".

- Po normalizacji to hasło stanie się "poll23fb".

- Dopasowanie podciągów stwierdza, że hasło zawiera imię użytkownika "Poll".

- Mimo że "poll23fb" nie był specjalnie na liście zakazanych haseł, dopasowanie podciągów znaleziono "Poll" w haśle.

- To hasło zostanie odrzucone.

Obliczanie oceny

Następnym krokiem jest zidentyfikowanie wszystkich wystąpień zakazanych haseł w znormalizowanym nowym haśle użytkownika. Punkty są przypisywane na podstawie następujących kryteriów:

- Każde zakazane hasło znalezione w haśle użytkownika ma jeden punkt.

- Każdy pozostały znak, który nie jest częścią zakazanego hasła, otrzymuje jeden punkt.

- Do zaakceptowania hasła musi należeć co najmniej pięć (5) punktów.

W dwóch następnych przykładowych scenariuszach firma Contoso używa ochrony haseł firmy Microsoft i ma "contoso" na niestandardowej liście zakazanych haseł. Załóżmy również, że "puste" znajduje się na liście globalnej.

W poniższym przykładowym scenariuszu użytkownik zmienia hasło na "C0ntos0Blank12":

Po normalizacji to hasło stanie się "contosoblank12".

Pasujący proces stwierdza, że to hasło zawiera dwa zakazane hasła: "contoso" i "blank".

To hasło otrzymuje następnie następujący wynik:

[contoso] + [puste] + [1] + [2] = 4 punkty

Ponieważ to hasło jest poniżej pięciu (5) punktów, jest odrzucane.

Przyjrzyjmy się nieco innego przykładowi, aby pokazać, jak większa złożoność hasła może utworzyć wymaganą liczbę punktów do zaakceptowania. W poniższym przykładowym scenariuszu użytkownik zmienia hasło na "ContoS0Bl@nkf9!":

Po normalizacji to hasło staje się "contosoblankf9!".

Pasujący proces stwierdza, że to hasło zawiera dwa zakazane hasła: "contoso" i "blank".

To hasło otrzymuje następnie następujący wynik:

[contoso] + [puste] + [f] + [9] + [!] = 5 punktów

Ponieważ to hasło jest co najmniej pięć (5) punktów, jest akceptowane.

Ważne

Algorytm zakazanych haseł, wraz z globalną listą zakazanych haseł, może i w dowolnym momencie na platformie Azure zmienia się w oparciu o bieżącą analizę zabezpieczeń i badania.

W przypadku lokalnej usługi agenta kontrolera domeny w scenariuszach hybrydowych zaktualizowane algorytmy obowiązują tylko po uaktualnieniu oprogramowania agenta kontrolera domeny.

Co widzą użytkownicy

Gdy użytkownik próbuje zresetować lub zmienić hasło na coś, co byłoby zakazane, zostanie wyświetlony jeden z następujących komunikatów o błędach:

"Niestety hasło zawiera słowo, frazę lub wzorzec, który ułatwia zgadywanie hasła. Spróbuj ponownie przy użyciu innego hasła".

"Widzieliśmy to hasło zbyt wiele razy wcześniej. Wybierz coś trudniejszego do odgadnięcia."

"Wybierz hasło, które jest trudniejsze dla osób do odgadnięcia."

Wymagania dotyczące licencji

| Użytkownicy | Microsoft Entra Password Protection z globalną listą zakazanych haseł | Microsoft Entra Password Protection z niestandardową listą zakazanych haseł |

|---|---|---|

| Użytkownicy tylko w chmurze | Microsoft Entra ID Free | Microsoft Entra ID P1 lub P2 |

| Użytkownicy zsynchronizowani z lokalnych usług AD DS | Microsoft Entra ID P1 lub P2 | Microsoft Entra ID P1 lub P2 |

Uwaga

Lokalni użytkownicy usług AD DS, którzy nie są zsynchronizowani z identyfikatorem Entra firmy Microsoft, również korzystają z ochrony haseł firmy Microsoft w oparciu o istniejące licencje dla synchronizowanych użytkowników.

Aby uzyskać więcej informacji na temat licencjonowania, zobacz witrynę cennika firmy Microsoft Entra.

Następne kroki

Aby rozpocząć korzystanie z niestandardowej listy zakazanych haseł, wykonaj czynności opisane w następującym samouczku:

Następnie możesz włączyć lokalną ochronę haseł firmy Microsoft Entra.