Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

W tym artykule wymieniono kroki włączania i wymuszania używania kluczy dostępu w aplikacji Authenticator dla identyfikatora Entra firmy Microsoft. Najpierw należy zaktualizować zasady metody uwierzytelniania, aby umożliwić użytkownikom rejestrowanie i logowanie się przy użyciu kluczy dostępu w aplikacji Authenticator. Następnie możesz użyć zasad uwierzytelniania dostępu warunkowego, aby wymusić logowanie z kluczem dostępu, gdy użytkownicy uzyskują dostęp do poufnego zasobu.

Wymagania

System Android 14 lub nowszy lub iOS 17 lub nowszy.

W przypadku rejestracji i uwierzytelniania między urządzeniami:

- Oba urządzenia muszą mieć włączoną funkcję Bluetooth.

- Łączność z Internetem z tymi dwoma punktami końcowymi musi być dozwolona w organizacji:

https://cable.ua5v.comhttps://cable.auth.com

Uwaga

Użytkownicy nie mogą używać rejestracji między urządzeniami, jeśli włączysz zaświadczanie.

Aby dowiedzieć się więcej na temat obsługi standardu FIDO2, zobacz Obsługa uwierzytelniania FIDO2 za pomocą identyfikatora Entra firmy Microsoft.

Uwaga

Jeśli przyznasz uprawnienie Wymagaj, aby urządzenie było oznaczone jako zgodne w ramach zasad dostępu warunkowego, nie blokuje dostępu aplikacji Microsoft Authenticator do zakresu UserAuthenticationMethod.Read. Aplikacja Authenticator wymaga dostępu do zakresu UserAuthenticationMethod.Read podczas rejestracji aplikacji Authenticator, aby ustalić, jakie poświadczenia może skonfigurować użytkownik. Aplikacja Authenticator wymaga dostępu do uprawnień UserAuthenticationMethod.ReadWrite w celu zarejestrowania poświadczeń, co nie pomija sprawdzenia Wymagaj, aby urządzenie było oznaczone jako zgodne.

Włączanie kluczy dostępu w aplikacji Authenticator w centrum administracyjnym

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator zasad uwierzytelniania.

Przejdź do Entra ID>Metody uwierzytelniania>Zasady metod uwierzytelniania.

W obszarze metody Passkey (FIDO2) wybierz pozycję Wszyscy użytkownicy lub Dodaj grupy , aby wybrać określone grupy. Obsługiwane są tylko grupy zabezpieczeń.

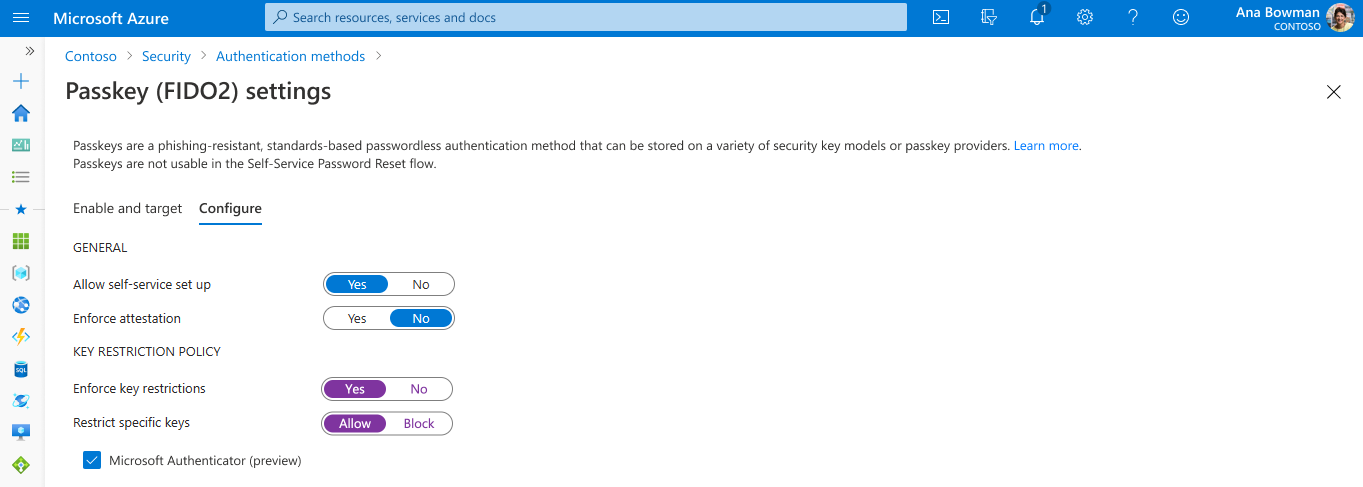

Na karcie Konfigurowanie :

Ustaw opcję Zezwalaj na konfigurowanie samoobsługowe na Tak. Jeśli jest ustawiona wartość Nie, użytkownicy nie mogą zarejestrować klucza dostępu przy użyciu Informacji zabezpieczających, nawet jeśli klucze dostępu (FIDO2) są włączone przez polityki metod uwierzytelniania.

Dla opcji Wymuszaj zaświadczenie ustaw wartość Tak lub Nie.

Po włączeniu zaświadczania w zasadach klucza dostępu (FIDO2) identyfikator Entra firmy Microsoft próbuje zweryfikować zasadność tworzonego klucza dostępu. Gdy użytkownik rejestruje klucz dostępu w aplikacji Authenticator, zaświadczanie sprawdza, czy legalna aplikacja Authenticator utworzyła klucz dostępu przy użyciu usług Firmy Apple i Google. Poniżej przedstawiono więcej szczegółów:

iOS: Uwierzytelnianie Authenticatora wykorzystuje usługę App Attest systemu iOS, aby zapewnić prawidłowość aplikacji Authenticator przed zarejestrowaniem klucza dostępu.

Urządzenia z systemem Android:

- W przypadku poświadczenia integralności Play, poświadczenie Authenticator używa interfejsu API integralności Play w celu zapewnienia prawowitości aplikacji Authenticator przed zarejestrowaniem klucza dostępu.

- W przypadku zaświadczania klucza, zaświadczanie uwierzytelniającego używa zaświadczania klucza w systemie Android, aby zweryfikować, czy rejestrowany klucz sprzętowy jest wspierany przez sprzęt.

Uwaga

W przypadku systemów iOS i Android zaświadczenie Authenticator opiera się na usługach firmy Apple i Google w celu zweryfikowania autentyczności aplikacji Authenticator. Duże użycie usługi może spowodować niepowodzenie rejestracji klucza dostępu, a użytkownicy mogą wymagać ponownej próby. Jeśli usługi Apple i Google nie działają, zaświadczanie Authenticator blokuje rejestrację, która wymaga zaświadczania do czasu przywrócenia usług. Aby monitorować stan usługi integralności sklepu Google Play, zobacz Pulpit nawigacyjny stanu sklepu Google Play. Aby monitorować stan usługi zaświadczania aplikacji systemu iOS, zobacz Stan systemu.

Uwaga

Użytkownicy mogą rejestrować tylko attestowane klucze dostępu bezpośrednio w aplikacji Authenticator. Przepływy rejestracji między urządzeniami nie obsługują rejestracji uwierzytelnionych kluczy dostępu.

Ograniczenia klucza ustawiają użyteczność określonych kluczy dostępu zarówno na potrzeby rejestracji, jak i uwierzytelniania. Możesz ustawić opcję Wymuszaj ograniczenia klucza na Nie , aby umożliwić użytkownikom rejestrowanie dowolnego obsługiwanego klucza dostępu, w tym rejestrację klucza dostępu bezpośrednio w aplikacji Authenticator. Jeśli ustawisz opcję Wymuszaj ograniczenia klucza na Wartość Tak i masz już aktywne użycie klucza dostępu, należy zebrać i dodać identyfikatory AAGUID używanych obecnie kluczy dostępu.

Jeśli ustawisz opcję Ogranicz określone klucze na Zezwalaj, wybierz pozycję Microsoft Authenticator, aby automatycznie dodać identyfikatory AAGUID aplikacji Microsoft Authenticator do listy ograniczeń kluczy. Możesz również ręcznie dodać następujące identyfikatory AAGUID, aby umożliwić użytkownikom rejestrowanie kluczy dostępu w aplikacji Authenticator, logując się do aplikacji Authenticator lub przechodząc przez przepływ z przewodnikiem dotyczący informacji zabezpieczających:

-

Aplikacja Authenticator dla systemu Android:

de1e552d-db1d-4423-a619-566b625cdc84 -

Aplikacja Authenticator dla systemu iOS:

90a3ccdf-635c-4729-a248-9b709135078f

Jeśli zmienisz ograniczenia klucza i usuniesz wcześniej dozwolony identyfikator AAGUID, użytkownicy, którzy wcześniej zarejestrowali dozwoloną metodę, nie będą mogli używać jej do logowania.

Uwaga

Jeśli wyłączysz ograniczenia dotyczące kluczy, upewnij się, że usuniesz zaznaczenie pola wyboru Microsoft Authenticator, aby użytkownicy nie byli monitowani o skonfigurowanie klucza dostępu w aplikacji Authenticator w Informacjach Zabezpieczeń.

-

Aplikacja Authenticator dla systemu Android:

Po zakończeniu konfiguracji wybierz pozycję Zapisz.

Jeśli podczas próby zapisania zostanie wyświetlony błąd, zastąp wiele grup pojedynczą grupą w jednej operacji, a następnie ponownie wybierz pozycję Zapisz .

Włączanie kluczy dostępu w aplikacji Authenticator przy użyciu Eksploratora programu Graph

Oprócz korzystania z centrum administracyjnego Microsoft Entra, można również włączyć klucze dostępu w aplikacji Authenticator za pomocą Graph Explorer. Jeśli masz przypisaną co najmniej rolę Administratora zasad uwierzytelniania, możesz zaktualizować zasady metod uwierzytelniania, aby zezwolić na identyfikatory AAGUID dla uwierzytelnianego urządzenia.

Aby skonfigurować zasady przy użyciu Eksploratora programu Graph:

Zaloguj się do Eksploratora programu Graph i wyrażaj zgodę na uprawnienia Policy.Read.All i Policy.ReadWrite.AuthenticationMethod .

Pobierz zasady metody uwierzytelniania:

GET https://graph.microsoft.com/v1.0/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2Aby wyłączyć wymuszanie zaświadczania i wymuszać ograniczenia klucza, aby zezwalać na używanie tylko identyfikatorów AAGUID dla aplikacji Authenticator, wykonaj operację

PATCHprzy użyciu następującej treści żądania:PATCH https://graph.microsoft.com/v1.0/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2 Request Body: { "@odata.type": "#microsoft.graph.fido2AuthenticationMethodConfiguration", "isAttestationEnforced": true, "keyRestrictions": { "isEnforced": true, "enforcementType": "allow", "aaGuids": [ "90a3ccdf-635c-4729-a248-9b709135078f", "de1e552d-db1d-4423-a619-566b625cdc84" <insert previous AAGUIDs here to keep them stored in policy> ] } }Upewnij się, że zasady klucza dostępu (FIDO2) zostały prawidłowo zaktualizowane.

GET https://graph.microsoft.com/v1.0/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2

Znajdowanie identyfikatorów AAGUID

Użyj skryptu PowerShell GetRegisteredPasskeyAAGUIDsForAllUsers.ps1 Microsoft Graph, aby wyliczyć identyfikatory AAGUID wszystkich zarejestrowanych kluczy uwierzytelniania w ramach dzierżawy.

Zapisz treść tego skryptu w pliku o nazwie GetRegisteredPasskeyAAGUIDsForAllUsers.ps1.

# Disconnect from Microsoft Graph

Disconnect-MgGraph

# Connect to Microsoft Graph with required scopes

Connect-MgGraph -Scope 'User.Read,UserAuthenticationMethod.Read,UserAuthenticationMethod.Read.All'

# Define the output file [If the script is run more than once, delete the file to avoid appending to it.]

$file = ".\AAGUIDs.txt"

# Initialize the file with a header

Set-Content -Path $file -Value '---'

# Retrieve all users

$UserArray = Get-MgBetaUser -All

# Iterate through each user

foreach ($user in $UserArray) {

# Retrieve Passkey authentication methods for the user

$fidos = Get-MgBetaUserAuthenticationFido2Method -UserId $user.Id

if ($fidos -eq $null) {

# Log and write to file if no Passkey methods are found

Write-Host "User object ID $($user.Id) has no Passkey"

Add-Content -Path $file -Value "User object ID $($user.Id) has no Passkey"

} else {

# Iterate through each Passkey method

foreach ($fido in $fidos) {

# Log and write to file the Passkey details

Write-Host "- User object ID $($user.Id) has a Passkey with AAGUID $($fido.Aaguid) of Model type '$($fido.Model)'"

Add-Content -Path $file -Value "- User object ID $($user.Id) has a Passkey with AAGUID $($fido.Aaguid) of Model type '$($fido.Model)'"

}

}

# Log and write a separator to file

Write-Host "==="

Add-Content -Path $file -Value "==="

}

Ogranicz użycie Bluetooth do kluczy dostępu w aplikacji Authenticator

Niektóre organizacje ograniczają użycie protokołu Bluetooth, co obejmuje korzystanie z kluczy dostępu. W takich przypadkach organizacje mogą zezwalać na dostęp do kluczy dostępu, zezwalając na parowanie Bluetooth wyłącznie z uwierzytelnikiami FIDO2 obsługującymi klucze dostępu. Aby uzyskać więcej informacji na temat konfigurowania użycia protokołu Bluetooth tylko dla kluczy dostępu, zobacz Passkeys in Bluetooth-restricted environments (Klucze dostępu w środowiskach z ograniczeniami Bluetooth).

Usuwanie klucza dostępu

Jeśli użytkownik usunie klucz dostępu w aplikacji Authenticator, klucz dostępu zostanie również usunięty z metod logowania użytkownika. Administrator zasad uwierzytelniania może również wykonać następujące kroki, aby usunąć klucz dostępu z metod uwierzytelniania użytkownika, ale nie usunie klucza dostępu z aplikacji Authenticator.

Zaloguj się do centrum administracyjnego firmy Microsoft Entra i wyszukaj użytkownika, którego klucz dostępu musi zostać usunięty.

Wybierz pozycję Metody uwierzytelniania, kliknij prawym przyciskiem myszy klucz dostępu, a następnie wybierz polecenie Usuń.

Jeśli użytkownik nie zainicjował usunięcia klucza dostępu w aplikacji Authenticator, musi również usunąć klucz dostępu w aplikacji Authenticator na swoim urządzeniu.

Wymuszanie logowania przy użyciu kluczy dostępu w aplikacji Authenticator

Aby umożliwić użytkownikom logowanie się przy użyciu klucza dostępu podczas uzyskiwania dostępu do poufnych zasobów, użyj wbudowanej siły uwierzytelniania odpornego na wyłudzenie informacji lub utwórz niestandardową siłę uwierzytelniania, wykonując następujące kroki:

Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako administrator dostępu warunkowego.

Przejdź do Entra ID>Metody uwierzytelniania>Mocne strony uwierzytelniania.

Wybierz pozycję Nowa siła uwierzytelniania.

Podaj opisową nazwę nowej siły uwierzytelniania.

Opcjonalnie podaj opis.

Wybierz pozycję Passkeys (FIDO2), a następnie wybierz pozycję Opcje zaawansowane.

Wybierz siłę MFA odporną na phishing lub dodaj identyfikatory AAGUID dla haseł jednorazowych w aplikacji Authenticator:

-

Aplikacja Authenticator dla systemu Android:

de1e552d-db1d-4423-a619-566b625cdc84 -

Aplikacja Authenticator dla systemu iOS:

90a3ccdf-635c-4729-a248-9b709135078f

-

Aplikacja Authenticator dla systemu Android:

Wybierz pozycję Dalej i przejrzyj konfigurację zasad.