Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Rejestracja urządzenia jest wymaganiem wstępnym do uwierzytelniania opartego na chmurze. Zazwyczaj urządzenia są połączone z Microsoft Entra ID lub połączone hybrydowo z Microsoft Entra, aby ukończyć rejestrację urządzenia. Ten artykuł zawiera szczegółowe informacje o tym, jak dołączanie do Microsoft Entra oraz hybrydowe dołączanie do Microsoft Entra działają w środowiskach zarządzanych i federacyjnych. Aby uzyskać więcej informacji na temat sposobu działania uwierzytelniania entra firmy Microsoft na tych urządzeniach, zobacz artykuł Podstawowe tokeny odświeżania.

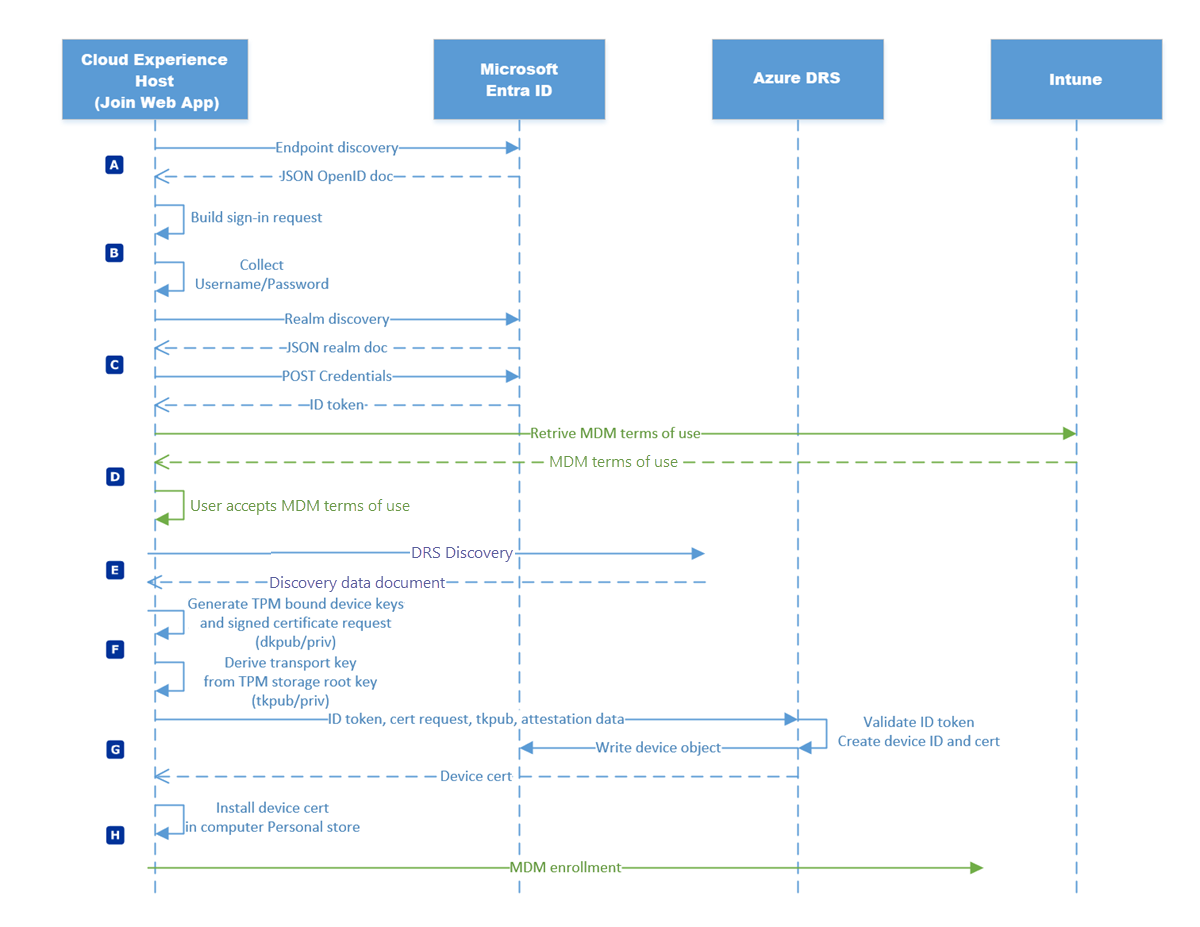

Firma Microsoft Entra dołączyła do środowisk zarządzanych

| Faza | opis |

|---|---|

| A | Najczęstszym sposobem rejestrowania urządzeń dołączonych do Microsoft Entra jest doświadczenie gotowe do użycia (OOBE), gdzie ładowana jest aplikacja internetowa Microsoft Entra Join w aplikacji Cloud Experience Host (CXH). Aplikacja wysyła żądanie GET do punktu końcowego konfiguracji Entra OpenID firmy Microsoft w celu odnalezienia punktów końcowych autoryzacji. Identyfikator Entra firmy Microsoft zwraca konfigurację OpenID, która obejmuje punkty końcowe autoryzacji, do aplikacji jako dokumentu JSON. |

| B | Aplikacja tworzy żądanie logowania dla punktu końcowego autoryzacji i zbiera poświadczenia użytkownika. |

| C | Po podaniu przez użytkownika głównej nazwy użytkownika (UPN) aplikacja wysyła żądanie GET do identyfikatora Entra firmy Microsoft w celu odnalezienia odpowiednich informacji o obszarze dla użytkownika. Te informacje określają, czy środowisko jest zarządzane, czy federacyjne. Identyfikator Entra firmy Microsoft zwraca informacje w obiekcie JSON. Aplikacja określa, że środowisko jest zarządzane (niefederowane). Ostatni krok w tej fazie polega na utworzeniu buforu uwierzytelniania przez aplikację, a jeśli jest w środowisku OOBE, tymczasowo zapisuje go na potrzeby automatycznego logowania na końcu tego procesu. Aplikacja wysyła poświadczenia do Microsoft Entra ID, gdzie są weryfikowane. Entra ID firmy Microsoft zwraca token identyfikatora z danymi roszczeniowymi. |

| D | Aplikacja szuka warunków użytkowania zarządzania urządzeniami przenośnymi (MDM) (oświadczenia mdm_tou_url). Jeśli taka wartość istnieje, aplikacja pobiera warunki użytkowania z wartości roszczenia, przedstawia zawartość użytkownikowi i czeka, aż użytkownik zaakceptuje warunki użytkowania. Ten krok jest opcjonalny i pomijany, jeśli oświadczenie nie jest obecne lub jeśli wartość oświadczenia jest pusta. |

| E | Aplikacja wysyła żądanie odnajdywania rejestracji urządzeń do usługi rejestracji urządzeń platformy Azure (DRS). Usługa Azure DRS zwraca dokument danych wykrywania, który zawiera identyfikatory URI specyficzne dla dzierżawcy w celu ukończenia rejestracji urządzenia. |

| F | Aplikacja tworzy powiązaną z TPM (preferowaną) parę kluczy RSA 2048-bitową, zwaną kluczem urządzenia (dkpub/dkpriv). Aplikacja tworzy żądanie certyfikatu przy użyciu narzędzia dkpub i klucza publicznego i podpisuje żądanie certyfikatu przy użyciu polecenia dkpriv. Następnie aplikacja uzyskuje drugą parę kluczy z klucza głównego przechowywania modułu TPM. Ten klucz jest kluczem transportu (tkpub/tkpriv). |

| G | Aplikacja wysyła żądanie rejestracji urządzenia do usługi Azure DRS, która zawiera token identyfikatora, żądanie certyfikatu, tkpub i dane zaświadczania. Usługa Azure DRS weryfikuje token identyfikatora, tworzy identyfikator urządzenia i tworzy certyfikat na podstawie dołączonego żądania certyfikatu. Usługa Azure DRS zapisuje następnie obiekt urządzenia w usłudze Microsoft Entra ID i wysyła identyfikator urządzenia oraz certyfikat urządzenia do klienta. |

| H | Rejestracja urządzenia zostanie ukończona przez odebranie identyfikatora urządzenia i certyfikatu urządzenia z usługi Azure DRS. Identyfikator urządzenia jest zapisywany na potrzeby przyszłego odwołania (możliwe do wyświetlenia z dsregcmd.exe /status), a certyfikat urządzenia jest zainstalowany w osobistym magazynie komputera. Po zakończeniu rejestracji urządzenia proces będzie kontynuowany z rejestracją w rozwiązaniu MDM. |

Firma Microsoft Entra dołączyła do środowisk federacyjnych

| Faza | opis |

|---|---|

| A | Najczęstszym sposobem rejestrowania urządzeń dołączonych do Microsoft Entra jest doświadczenie gotowe do użycia (OOBE), gdzie ładowana jest aplikacja internetowa Microsoft Entra Join w aplikacji Cloud Experience Host (CXH). Aplikacja wysyła żądanie GET do punktu końcowego konfiguracji Entra OpenID firmy Microsoft w celu odnalezienia punktów końcowych autoryzacji. Identyfikator Entra firmy Microsoft zwraca konfigurację OpenID, która obejmuje punkty końcowe autoryzacji, do aplikacji jako dokumentu JSON. |

| B | Aplikacja tworzy żądanie logowania dla punktu końcowego autoryzacji i zbiera poświadczenia użytkownika. |

| C | Po podaniu przez użytkownika nazwy użytkownika (w formacie UPN) aplikacja wysyła żądanie GET do identyfikatora Entra firmy Microsoft w celu odnalezienia odpowiednich informacji o obszarze dla użytkownika. Te informacje określają, czy środowisko jest zarządzane, czy federacyjne. Identyfikator Entra firmy Microsoft zwraca informacje w obiekcie JSON. Aplikacja określa, że środowisko jest federacyjne. Aplikacja przekierowuje do wartości AuthURL (lokalnej strony logowania STS) w zwróconym obiekcie obszaru JSON. Aplikacja zbiera poświadczenia za pośrednictwem strony internetowej STS. |

| D | Aplikacja wysyła poświadczenia do lokalnego serwera STS, który może wymagać dodatkowych czynników uwierzytelniania. Lokalna usługa STS uwierzytelnia użytkownika i zwraca token. Aplikacja wysyła token do Microsoft Entra ID w celu uwierzytelnienia. Microsoft Entra ID weryfikuje token i zwraca token identyfikatora z żądaniami. |

| E | Aplikacja wyszukuje warunki użytkowania oprogramowania MDM (oświadczenie mdm_tou_url). Jeśli taka wartość istnieje, aplikacja pobiera warunki użytkowania z wartości roszczenia, przedstawia zawartość użytkownikowi i czeka, aż użytkownik zaakceptuje warunki użytkowania. Ten krok jest opcjonalny i pomijany, jeśli oświadczenie nie jest obecne lub jeśli wartość oświadczenia jest pusta. |

| F | Aplikacja wysyła żądanie odnajdywania rejestracji urządzeń do usługi rejestracji urządzeń platformy Azure (DRS). Usługa Azure DRS zwraca dokument danych wykrywania, który zawiera identyfikatory URI specyficzne dla dzierżawcy w celu ukończenia rejestracji urządzenia. |

| G | Aplikacja tworzy powiązaną z TPM (preferowaną) parę kluczy RSA 2048-bitową, zwaną kluczem urządzenia (dkpub/dkpriv). Aplikacja tworzy żądanie certyfikatu przy użyciu narzędzia dkpub i klucza publicznego i podpisuje żądanie certyfikatu przy użyciu polecenia dkpriv. Następnie aplikacja uzyskuje drugą parę kluczy z klucza głównego przechowywania modułu TPM. Ten klucz jest kluczem transportu (tkpub/tkpriv). |

| H | Aplikacja wysyła żądanie rejestracji urządzenia do usługi Azure DRS, która zawiera token identyfikatora, żądanie certyfikatu, tkpub i dane zaświadczania. Usługa Azure DRS weryfikuje token identyfikatora, tworzy identyfikator urządzenia i tworzy certyfikat na podstawie dołączonego żądania certyfikatu. Usługa Azure DRS zapisuje następnie obiekt urządzenia w usłudze Microsoft Entra ID i wysyła identyfikator urządzenia oraz certyfikat urządzenia do klienta. |

| Ja | Rejestracja urządzenia zostanie ukończona przez odebranie identyfikatora urządzenia i certyfikatu urządzenia z usługi Azure DRS. Identyfikator urządzenia jest zapisywany na potrzeby przyszłego odwołania (możliwe do wyświetlenia z dsregcmd.exe /status), a certyfikat urządzenia jest zainstalowany w osobistym magazynie komputera. Po zakończeniu rejestracji urządzenia proces będzie kontynuowany z rejestracją w rozwiązaniu MDM. |

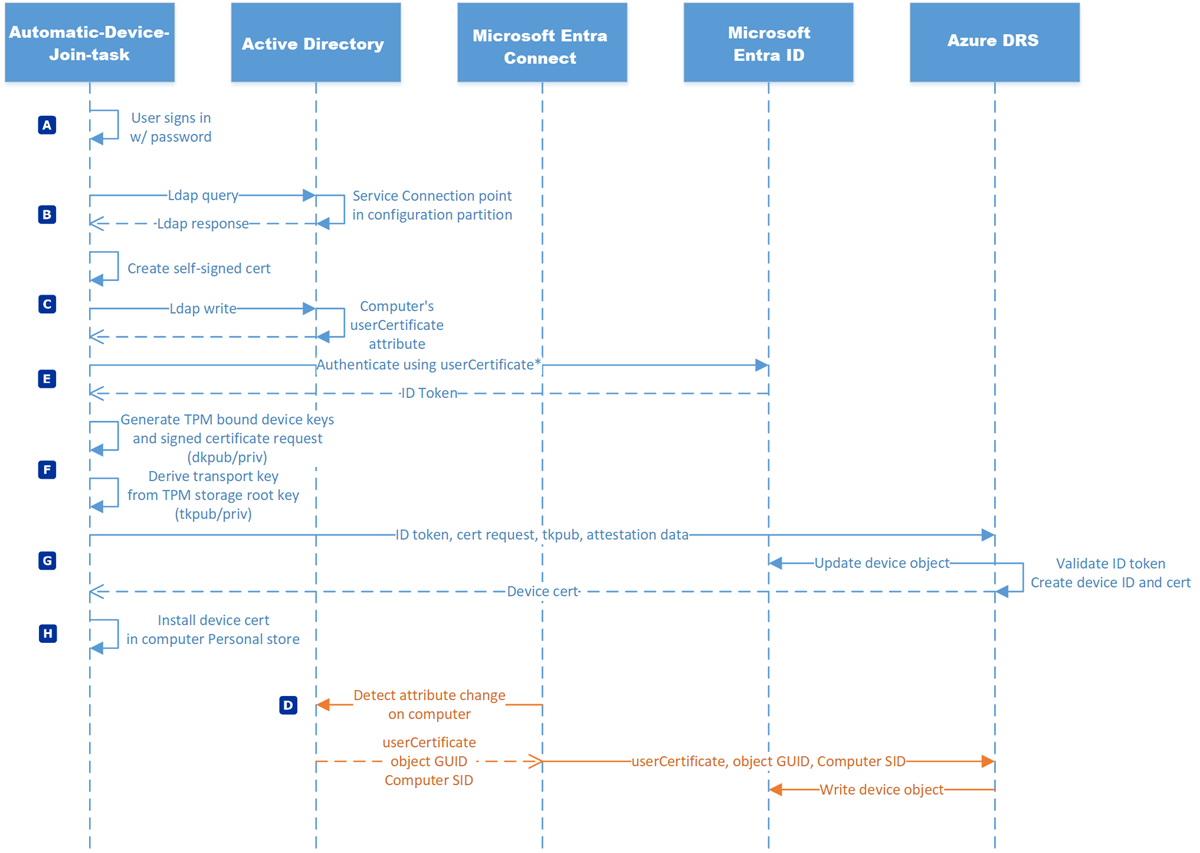

Hybrydowa firma Microsoft Entra przyłączona do środowisk zarządzanych

| Faza | opis |

|---|---|

| A | Użytkownik loguje się do domeny przyłączonej do komputera z systemem Windows 10 lub nowszym przy użyciu poświadczeń domeny. To poświadczenie może być nazwą użytkownika i hasłem lub uwierzytelnianiem za pomocą karty inteligentnej. Logowanie użytkownika inicjuje zadanie Automatycznego Dołączania Urządzenia. Zadania automatycznego dołączania urządzeń są wyzwalane przy przyłączeniu do domeny i ponawiane co godzinę. Nie zależy on wyłącznie od logowania użytkownika. |

| B | Zadanie wysyła zapytanie do Active Directory przy użyciu protokołu LDAP dla atrybutu keywords w punkcie połączenia usługi przechowywanym w partycji konfiguracji w Active Directory (CN=62a0ff2e-97b9-4513-943f-0d221bd30080,CN=Device Registration Configuration,CN=Services,CN=Configuration,DC=corp,DC=contoso,DC=com). Wartość zwrócona w atrybucie keywords określa, czy rejestracja urządzenia jest kierowana do usługi rejestracji urządzeń platformy Azure (DRS) lub usługi rejestracji urządzeń przedsiębiorstwa hostowanej lokalnie. |

| C | W zarządzanym środowisku zadanie tworzy początkowe poświadczenie uwierzytelniania w formie certyfikatu samopodpisanego. Zadanie zapisuje certyfikat do atrybutu userCertificate na obiekcie komputera w usłudze Active Directory przy użyciu protokołu LDAP. |

| D | Komputer nie może uwierzytelnić się w usłudze Azure DRS, dopóki obiekt urządzenia reprezentujący komputer, który zawiera certyfikat w atrybucie userCertificate, zostanie utworzony w usłudze Microsoft Entra ID. Program Microsoft Entra Connect wykrywa zmianę atrybutu. W następnym cyklu synchronizacji Microsoft Entra Connect wysyła atrybut userCertificate, identyfikator GUID obiektu i identyfikator SID komputera do usługi Azure DRS. Usługa Azure DRS używa informacji o atrybucie do utworzenia obiektu urządzenia w identyfikatorze Entra firmy Microsoft. |

| E | Zadanie Automatyczne dołączanie urządzeń uruchamia się przy każdym logowaniu użytkownika lub co godzinę i próbuje uwierzytelnić komputer w Microsoft Entra ID, używając odpowiedniego klucza prywatnego skojarzonego z kluczem publicznym znajdującym się w atrybucie userCertificate. Microsoft Entra uwierzytelnia komputer i wystawia token identyfikatora komputerowi. |

| F | Zadanie tworzy związaną z TPM parę kluczy RSA o długości 2048 bitów, znaną jako klucz urządzenia (dkpub/dkpriv). Aplikacja tworzy żądanie certyfikatu przy użyciu narzędzia dkpub i klucza publicznego i podpisuje żądanie certyfikatu przy użyciu polecenia dkpriv. Następnie aplikacja uzyskuje drugą parę kluczy z klucza głównego przechowywania modułu TPM. Ten klucz jest kluczem transportu (tkpub/tkpriv). |

| G | Zadanie wysyła żądanie rejestracji urządzenia do usługi Azure DRS, która zawiera token identyfikatora, żądanie certyfikatu, tkpub i dane zaświadczania. Usługa Azure DRS weryfikuje token identyfikatora, tworzy identyfikator urządzenia i tworzy certyfikat na podstawie dołączonego żądania certyfikatu. Usługa Azure DRS aktualizuje następnie obiekt urządzenia w usłudze Microsoft Entra ID i wysyła identyfikator urządzenia oraz certyfikat urządzenia do klienta. |

| H | Rejestracja urządzenia zostanie ukończona przez odebranie identyfikatora urządzenia i certyfikatu urządzenia z usługi Azure DRS. Identyfikator urządzenia jest zapisywany na potrzeby przyszłego odwołania (możliwe do wyświetlenia z dsregcmd.exe /status), a certyfikat urządzenia jest zainstalowany w osobistym magazynie komputera. Po zakończeniu rejestracji urządzenia zadanie kończy się. |

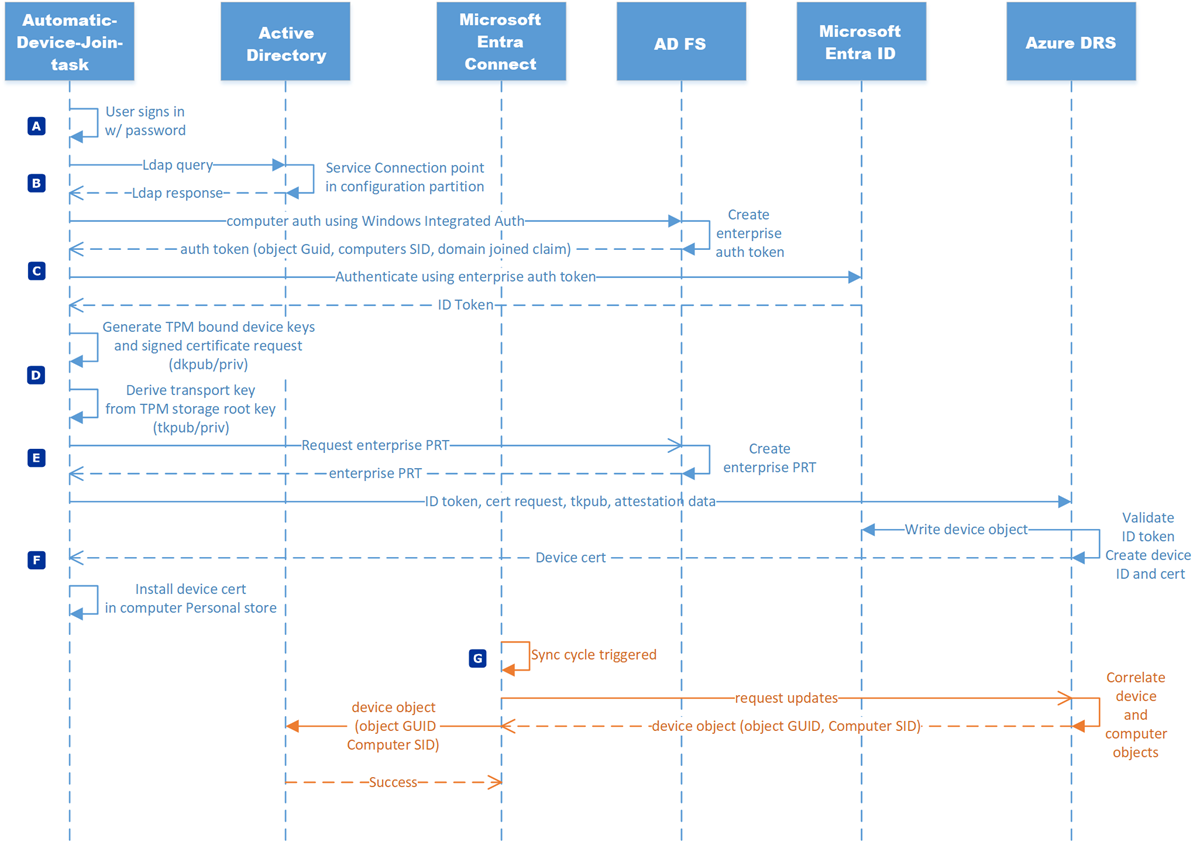

Hybrydowa firma Microsoft Entra przyłączona do środowisk federacyjnych

| Faza | opis |

|---|---|

| A | Użytkownik loguje się do domeny przyłączonej do komputera z systemem Windows 10 lub nowszym przy użyciu poświadczeń domeny. To poświadczenie może być nazwą użytkownika i hasłem lub uwierzytelnianiem za pomocą karty inteligentnej. Logowanie użytkownika inicjuje zadanie Automatycznego Dołączania Urządzenia. Zadania automatycznego dołączania urządzeń są wyzwalane przy przyłączeniu do domeny i ponawiane co godzinę. Nie zależy on wyłącznie od logowania użytkownika. |

| B | Zadanie wysyła zapytanie do Active Directory przy użyciu protokołu LDAP dla atrybutu keywords w punkcie połączenia usługi przechowywanym w partycji konfiguracji w Active Directory (CN=62a0ff2e-97b9-4513-943f-0d221bd30080,CN=Device Registration Configuration,CN=Services,CN=Configuration,DC=corp,DC=contoso,DC=com). Wartość zwrócona w atrybucie keywords określa, czy rejestracja urządzenia jest kierowana do usługi rejestracji urządzeń platformy Azure (DRS) lub usługi rejestracji urządzeń przedsiębiorstwa hostowanej lokalnie. |

| C | W przypadku środowisk federacyjnych komputer uwierzytelnia punkt końcowy rejestracji urządzeń przedsiębiorstwa przy użyciu zintegrowanego uwierzytelniania systemu Windows. Usługa rejestracji urządzeń przedsiębiorstwa tworzy i zwraca token, który zawiera żądania dla identyfikatora GUID obiektu, identyfikatora SID komputera i stanu przyłączonego do domeny. Zadanie przesyła token i roszczenia do Microsoft Entra ID, gdzie są weryfikowane. System Microsoft Entra ID zwraca token identyfikatora do uruchomionego zadania. |

| D | Aplikacja tworzy powiązaną z TPM (preferowaną) parę kluczy RSA 2048-bitową, zwaną kluczem urządzenia (dkpub/dkpriv). Aplikacja tworzy żądanie certyfikatu przy użyciu narzędzia dkpub i klucza publicznego i podpisuje żądanie certyfikatu przy użyciu polecenia dkpriv. Następnie aplikacja uzyskuje drugą parę kluczy z klucza głównego przechowywania modułu TPM. Ten klucz jest kluczem transportu (tkpub/tkpriv). |

| E | Aby zapewnić logowanie jednokrotne dla lokalnej aplikacji federacyjnej, zadanie żąda poświadczenia PRT przedsiębiorstwa z lokalnej usługi STS. Windows Server 2016 z uruchomioną rolą Usług federacyjnych Active Directory weryfikuje żądanie i zwraca je jako część uruchomionego zadania. |

| F | Zadanie wysyła żądanie rejestracji urządzenia do usługi Azure DRS, która zawiera token identyfikatora, żądanie certyfikatu, tkpub i dane zaświadczania. Usługa Azure DRS weryfikuje token identyfikatora, tworzy identyfikator urządzenia i tworzy certyfikat na podstawie dołączonego żądania certyfikatu. Usługa Azure DRS zapisuje następnie obiekt urządzenia w usłudze Microsoft Entra ID i wysyła identyfikator urządzenia oraz certyfikat urządzenia do klienta. Rejestracja urządzenia zostanie ukończona przez odebranie identyfikatora urządzenia i certyfikatu urządzenia z usługi Azure DRS. Identyfikator urządzenia jest zapisywany na potrzeby przyszłego odwołania (możliwe do wyświetlenia z dsregcmd.exe /status), a certyfikat urządzenia jest zainstalowany w osobistym magazynie komputera. Po zakończeniu rejestracji urządzenia zadanie kończy się. |

| G | Jeśli funkcja zapisywania zwrotnego urządzeń Microsoft Entra Connect jest włączona, program Microsoft Entra Connect prosi o aktualizacje z Microsoft Entra ID podczas następnego cyklu synchronizacji (zapisywanie zwrotne urządzeń jest wymagane do wdrożenia hybrydowego przy użyciu zaufania certyfikatów). Microsoft Entra ID koreluje obiekt urządzenia z zgodnym zsynchronizowanym obiektem komputera. Program Microsoft Entra Connect odbiera obiekt urządzenia, który zawiera identyfikator GUID obiektu i identyfikator SID komputera oraz zapisuje obiekt urządzenia w usłudze Active Directory. |