Odnajdywanie obszaru głównego dla aplikacji

Odnajdywanie obszaru głównego (HRD) to proces, który umożliwia usłudze Microsoft Entra ID określenie dostawcy tożsamości (IDP), który użytkownik musi uwierzytelnić się w czasie logowania. Gdy użytkownik loguje się do dzierżawy firmy Microsoft Entra w celu uzyskania dostępu do zasobu lub na stronie logowania wspólnego firmy Microsoft Entra, wpisze nazwę użytkownika (UPN). Identyfikator Entra firmy Microsoft używa tego identyfikatora, aby dowiedzieć się, gdzie użytkownik musi się zalogować.

Użytkownik zostanie przekierowany do jednego z następujących dostawców tożsamości do uwierzytelnienia:

Dzierżawa główna użytkownika (może być tą samą dzierżawą co zasób, do którego użytkownik próbuje uzyskać dostęp).

Konto Microsoft. Użytkownik jest gościem w dzierżawie zasobów, która używa konta konsumenta do uwierzytelniania.

Lokalny dostawca tożsamości, taki jak Active Directory Federation Services (ADFS).

Inny dostawca tożsamości, który jest federacyjny z dzierżawą firmy Microsoft Entra.

Automatyczne przyspieszanie

Niektóre organizacje konfigurują domeny w dzierżawie firmy Microsoft Entra w celu sfederowania z innym dostawcą tożsamości, takim jak usługi ADFS na potrzeby uwierzytelniania użytkowników.

Gdy użytkownik loguje się do aplikacji, po raz pierwszy zostanie wyświetlona strona logowania firmy Microsoft Entra. Po wpisaniu nazwy UPN, jeśli znajduje się w domenie federacyjnej, następuje przekierowanie do strony logowania dostawcy tożsamości obsługującej domenę. W pewnych okolicznościach administratorzy mogą chcieć skierować użytkowników do strony logowania podczas logowania się do określonych aplikacji.

W rezultacie użytkownicy mogą pominąć początkową stronę identyfikatora entra firmy Microsoft. Ten proces jest określany jako "automatyczne przyspieszanie logowania". Firma Microsoft nie zaleca już konfigurowania automatycznego przyspieszania, ponieważ może zapobiec używaniu silniejszych metod uwierzytelniania, takich jak FIDO i utrudnia współpracę. Zobacz Włączanie logowania za pomocą klucza zabezpieczeń bez hasła, aby dowiedzieć się więcej o korzyściach związanych z brakami konfigurowania automatycznego przyspieszania. Aby dowiedzieć się, jak zapobiec automatycznemu przyspieszaniu logowania, zobacz Wyłączanie logowania automatycznego przyspieszania.

W przypadkach, gdy dzierżawa jest sfederowana z innym dostawcą tożsamości na potrzeby logowania, automatyczne przyspieszanie sprawia, że logowanie użytkownika jest bardziej usprawnione. Automatyczne przyspieszanie można skonfigurować dla poszczególnych aplikacji. Zobacz Konfigurowanie automatycznego przyspieszania, aby dowiedzieć się, jak wymusić automatyczne przyspieszanie przy użyciu hrD.

Uwaga

Jeśli skonfigurujesz aplikację do automatycznego przyspieszania, użytkownicy nie będą mogli logować się przy użyciu poświadczeń zarządzanych (takich jak FIDO), a użytkownicy-goście nie będą mogli się zalogować. Jeśli użytkownik zostanie zabrany prosto do federacyjnego dostawcy tożsamości na potrzeby uwierzytelniania, nie ma możliwości powrotu do strony logowania w usłudze Microsoft Entra. Użytkownicy-goście, którzy mogą wymagać przekierowania do innych dzierżaw lub zewnętrznego dostawcy tożsamości, takiego jak konto Microsoft, nie mogą zalogować się do tej aplikacji, ponieważ pomijają krok HRD.

Istnieją trzy sposoby kontrolowania automatycznego przyspieszania do federacyjnego dostawcy tożsamości:

- Użyj wskazówki dotyczącej domeny dla żądań uwierzytelniania dla aplikacji.

- Skonfiguruj zasady HRD, aby wymusić automatyczne przyspieszanie.

- Skonfiguruj zasady HRD w celu ignorowania wskazówek dotyczących domeny z określonych aplikacji lub dla określonych domen.

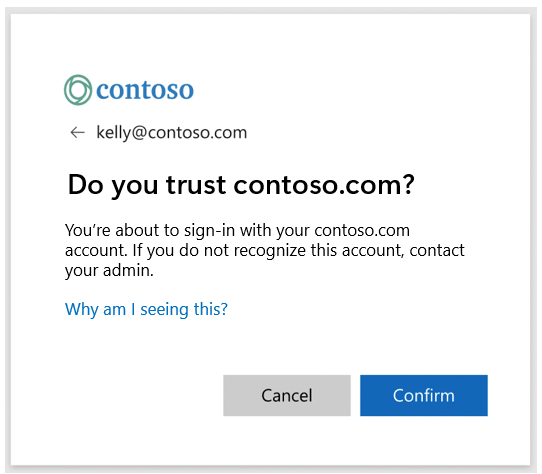

Okno dialogowe potwierdzenia domeny

Od kwietnia 2023 r. organizacje korzystające z automatycznego przyspieszania lub linków inteligentnych mogą zacząć widzieć nowy ekran dodany do interfejsu użytkownika logowania. Ten ekran określa okno dialogowe potwierdzenia domeny, jest częścią ogólnego zobowiązania firmy Microsoft do wzmacniania zabezpieczeń i wymaga od użytkownika potwierdzenia domeny dzierżawy, w której się logują. Anuluj przepływ uwierzytelniania i skontaktuj się z administratorem IT (jeśli ma to zastosowanie), jeśli zostanie wyświetlone okno dialogowe Potwierdzenia domeny i nie rozpoznaj domeny dzierżawy na liście. Oto przykład tego, jak okno dialogowe potwierdzenia domeny może wyglądać następująco:

Identyfikator w górnej części okna dialogowego kelly@contoso.com, reprezentuje identyfikator używany do logowania. Domena dzierżawy wymieniona w nagłówku okna dialogowego i podgłówce wyświetla domenę dzierżawy głównej konta.

Chociaż okno dialogowe potwierdzenia domeny nie musi być wyświetlane dla każdego wystąpienia automatycznego przyspieszania lub inteligentnych łączy, okno dialogowe potwierdzenie domeny oznacza automatyczne przyspieszanie, a linki inteligentne nie mogą już bezproblemowo kontynuować po wyświetleniu. Jeśli Organizacja czyści pliki cookie ze względu na zasady przeglądarki lub w inny sposób, może być częściej używane okno dialogowe potwierdzenia domeny. Na koniec, biorąc pod uwagę, że identyfikator Entra firmy Microsoft zarządza end-to-end przepływu logowania automatycznego przyspieszania, wprowadzenie okna dialogowego potwierdzenia domeny nie powinno spowodować żadnych przerw w działaniu aplikacji.

Wskazówki dotyczące domeny

Wskazówki dotyczące domeny to dyrektywy zawarte w żądaniu uwierzytelniania z aplikacji. Może służyć do przyspieszania użytkownika na stronie logowania federacyjnego dostawcy tożsamości. Aplikacje wielodostępne mogą również używać ich do przyspieszania użytkownika bezpośrednio na stronie logowania firmy Microsoft Entra dla swojej dzierżawy.

Na przykład aplikacja "largeapp.com" może umożliwić klientom dostęp do aplikacji pod niestandardowym adresem URL "contoso.largeapp.com". Aplikacja może również zawierać wskazówkę dotyczącą domeny, aby contoso.com w żądaniu uwierzytelniania.

Składnia wskazówek dotyczących domeny różni się w zależności od używanego protokołu i jest skonfigurowana w aplikacji na następujące sposoby:

W przypadku aplikacji używających parametru WS-Federation:

whrciągu zapytania. Na przykład whr=contoso.com.W przypadku aplikacji korzystających z języka SAML (Security Assertion Markup Language): żądanie uwierzytelniania SAML zawierające wskazówkę domeny lub ciąg zapytania whr=contoso.com.

W przypadku aplikacji korzystających z parametru OpenID Connect:

domain_hintparametr ciągu zapytania. Na przykład domain_hint=contoso.com.

Domyślnie identyfikator Entra firmy Microsoft próbuje przekierować logowanie do skonfigurowanego dostawcy tożsamości dla domeny, jeśli obie z następujących wartości są spełnione:

- Wskazówka dotycząca domeny jest zawarta w żądaniu uwierzytelniania z aplikacji.

- Dzierżawa jest federacyjna z tej domeny.

Jeśli wskazówka domeny nie odwołuje się do zweryfikowanej domeny federacyjnej, możesz ją zignorować.

Uwaga

Jeśli wskazówka dotycząca domeny jest uwzględniona w żądaniu uwierzytelniania i powinna być przestrzegana, jej obecność zastępuje automatyczne przyspieszanie ustawione dla aplikacji w zasadach HRD.

Zasady HRD dotyczące automatycznego przyspieszania

Niektóre aplikacje nie zapewniają sposobu konfigurowania żądania uwierzytelniania, które emitują. W takich przypadkach nie można użyć wskazówek dotyczących domeny do kontrolowania automatycznego przyspieszania. Automatyczne przyspieszanie można skonfigurować za pomocą zasad odnajdywania obszaru głównego w celu osiągnięcia tego samego zachowania.

Zasady HRD, aby zapobiec automatycznemu przyspieszaniu

Niektóre aplikacje firmy Microsoft i SaaS automatycznie zawierają domain_hints (na przykład https://outlook.com/contoso.com powoduje żądanie logowania z &domain_hint=contoso.com dołączonym dołączeniem), co może zakłócać wdrażanie poświadczeń zarządzanych, takich jak FIDO. Zasady odnajdywania obszaru głównego umożliwiają ignorowanie wskazówek dotyczących domeny z określonych aplikacji lub określonych domen podczas wdrażania poświadczeń zarządzanych.

Włączanie bezpośredniego uwierzytelniania ROPC użytkowników federacyjnych dla starszych aplikacji

Najlepszym rozwiązaniem jest, aby aplikacje używały bibliotek Firmy Microsoft Entra i logowania interakcyjnego do uwierzytelniania użytkowników. Biblioteki zajmują się przepływami użytkowników federacyjnych. Czasami starsze aplikacje, zwłaszcza aplikacje, które używają poświadczeń hasła właściciela zasobu (ROPC), przesyłają nazwę użytkownika i hasło bezpośrednio do identyfikatora Entra firmy Microsoft i nie są zapisywane w celu zrozumienia federacji. Nie wykonują hrD i nie wchodzą w interakcje z poprawnym federacyjnym punktem końcowym w celu uwierzytelnienia użytkownika. Jeśli wybierzesz tę opcję, możesz użyć zasad odnajdywania obszaru głównego, aby włączyć określone starsze aplikacje , które przesyłają poświadczenia nazwy użytkownika/hasła przy użyciu dotacji ROPC w celu uwierzytelniania bezpośrednio za pomocą identyfikatora Entra firmy Microsoft, należy włączyć synchronizację skrótów haseł.

Ważne

Włącz uwierzytelnianie bezpośrednie tylko wtedy, gdy włączono synchronizację skrótów haseł i wiesz, że jest w porządku uwierzytelnianie tej aplikacji bez żadnych zasad wdrożonych przez lokalnego dostawcę tożsamości. Jeśli wyłączysz synchronizację skrótów haseł lub wyłączysz synchronizację katalogów z programem AD Connect z jakiegokolwiek powodu, usuń te zasady, aby zapobiec możliwości bezpośredniego uwierzytelniania przy użyciu nieaktualnego skrótu hasła.

Ustawianie zasad HRD

Istnieją trzy kroki ustawiania zasad HRD w aplikacji na potrzeby automatycznego przyspieszania logowania federacyjnego lub bezpośrednich aplikacji opartych na chmurze:

Utwórz zasady HRD.

Znajdź jednostkę usługi, do której chcesz dołączyć zasady.

Dołącz zasady do jednostki usługi.

Zasady obowiązują tylko w przypadku określonej aplikacji, gdy są one dołączone do jednostki usługi.

Tylko jedna zasada HRD może być aktywna w jednostce usługi w dowolnym momencie.

Polecenia cmdlet programu PowerShell programu Microsoft Graph umożliwiają tworzenie zasad HRD i zarządzanie nimi.

Obiekt json jest przykładową definicją zasad HRD:

{

"HomeRealmDiscoveryPolicy":

{

"AccelerateToFederatedDomain":true,

"PreferredDomain":"federated.example.edu",

"AllowCloudPasswordValidation":false

}

}

Typ zasad to "HomeRealmDiscoveryPolicy".

Parametr AccelerateToFederatedDomain jest opcjonalny. Jeśli parametr AccelerateToFederatedDomain ma wartość false, zasady nie mają wpływu na automatyczne przyspieszanie. Jeśli parametr AccelerateToFederatedDomain ma wartość true i istnieje tylko jedna domena zweryfikowana i federacyjna w dzierżawie, użytkownicy zostaną przekierowani prosto do federacyjnego dostawcy tożsamości na potrzeby logowania. Jeśli jest to prawda i istnieje więcej niż jedna zweryfikowana domena w dzierżawie, należy określić wartość PreferredDomain .

Wartość PreferredDomain jest opcjonalna. PreferredDomain powinien wskazywać domenę, do której należy przyspieszyć. Można go pominąć, jeśli dzierżawa ma tylko jedną domenę federacyjną. Jeśli zostanie pominięta i istnieje więcej niż jedna zweryfikowana domena federacyjna, zasady nie mają wpływu.

Jeśli określono domenę PreferredDomain , musi być zgodna z zweryfikowaną domeną federacyjną dla dzierżawy. Wszyscy użytkownicy aplikacji muszą mieć możliwość zalogowania się do tej domeny — użytkownicy, którzy nie mogą się zalogować w domenie federacyjnej, są uwięzieni i nie mogą ukończyć logowania.

Parametr AllowCloudPasswordValidation jest opcjonalny. Jeśli wartość AllowCloudPasswordValidation ma wartość true, aplikacja może uwierzytelniać użytkownika federacyjnego przez przedstawienie poświadczeń nazwy użytkownika/hasła bezpośrednio do punktu końcowego tokenu entra firmy Microsoft. Działa to tylko wtedy, gdy włączono synchronizację skrótów haseł.

Ponadto istnieją dwie opcje HRD na poziomie dzierżawy, które nie są wyświetlane w poprzedniej sekcji tego artykułu:

Element AlternateIdLogin jest opcjonalny. Jeśli to ustawienie jest włączone, identyfikator AlternateLoginID umożliwia użytkownikom logowanie się przy użyciu swoich adresów e-mail zamiast nazwy UPN na stronie logowania firmy Microsoft Entra. Alternatywne identyfikatory polegają na tym, że użytkownik nie jest automatycznie przyspieszany do federacyjnego dostawcy tożsamości.

DomainHintPolicy jest opcjonalnym obiektem złożonym, który uniemożliwia wskazówek dotyczących domeny automatyczne przyspieszanie użytkowników do domen federacyjnych. To ustawienie dla całej dzierżawy służy do zapewnienia, że aplikacje wysyłające wskazówki dotyczące domeny nie uniemożliwiają użytkownikom logowania się przy użyciu poświadczeń zarządzanych przez chmurę.

Priorytet i ocena zasad HRD

Zasady HRD można utworzyć, a następnie przypisać do określonych organizacji i jednostek usługi. Oznacza to, że istnieje możliwość zastosowania wielu zasad do określonej aplikacji, dlatego identyfikator Entra firmy Microsoft musi zdecydować, który z nich ma pierwszeństwo. Zestaw reguł decyduje, które zasady HRD (z wielu zastosowanych) obowiązują:

Jeśli w żądaniu uwierzytelniania znajduje się wskazówka dotycząca domeny, zasady HRD dzierżawy (zasady ustawione jako domyślna dzierżawa) są sprawdzane, aby sprawdzić, czy wskazówki dotyczące domeny powinny być ignorowane. Jeśli wskazówki dotyczące domeny są dozwolone, używane jest zachowanie określone przez wskazówkę domeny.

Jeśli zasady są jawnie przypisane do jednostki usługi, są wymuszane.

Jeśli nie ma wskazówek dotyczących domeny i żadne zasady nie są jawnie przypisane do jednostki usługi, wymuszane są zasady jawnie przypisane do nadrzędnej organizacji jednostki usługi.

Jeśli nie ma wskazówek dotyczących domeny i żadne zasady nie są przypisane do jednostki usługi lub organizacji, zostanie użyte domyślne zachowanie HRD.

Następne kroki

- Konfigurowanie zachowania logowania dla aplikacji przy użyciu zasad odnajdywania obszaru głównego

- Wyłączanie automatycznego przyspieszania do federacyjnego dostawcy tożsamości podczas logowania użytkownika przy użyciu zasad odnajdywania obszaru głównego

- Scenariusze uwierzytelniania dla identyfikatora Entra firmy Microsoft

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla