Skonfiguruj szyfrowanie tokenu Microsoft Entra SAML

Uwaga

Szyfrowanie tokenu to funkcja Microsoft Entra ID P1 lub P2. Aby dowiedzieć się więcej o wersjach, funkcjach i cenach firmy Microsoft, zobacz Cennik firmy Microsoft Entra.

Szyfrowanie tokenów SAML umożliwia korzystanie z zaszyfrowanych asercji SAML z aplikacją, która ją obsługuje. Po skonfigurowaniu aplikacji identyfikator Entra firmy Microsoft szyfruje aseracje SAML emitowane dla tej aplikacji. Szyfruje asercji SAML przy użyciu klucza publicznego uzyskanego z certyfikatu przechowywanego w usłudze Microsoft Entra ID. Aplikacja musi użyć pasującego klucza prywatnego, aby odszyfrować token, zanim będzie można go użyć jako dowodów uwierzytelniania dla zalogowanego użytkownika.

Szyfrowanie asercji SAML między identyfikatorem Entra firmy Microsoft a aplikacją zapewnia większą pewność, że zawartość tokenu nie może zostać przechwycona, a dane osobiste lub firmowe zostały naruszone.

Nawet bez szyfrowania tokenów tokeny microsoft Entra SAML tokeny nigdy nie są przekazywane w sieci w przejrzysty sposób. Identyfikator Entra firmy Microsoft wymaga wymiany żądań/odpowiedzi tokenu na szyfrowane kanały HTTPS/TLS, aby komunikacja między dostawcą tożsamości, przeglądarką i aplikacją odbywała się za pośrednictwem szyfrowanych łączy. Rozważ wartość szyfrowania tokenów w danej sytuacji w porównaniu z obciążeniem zarządzania większymi certyfikatami.

Aby skonfigurować szyfrowanie tokenu, należy przekazać plik certyfikatu X.509 zawierający klucz publiczny do obiektu aplikacji Microsoft Entra reprezentującego aplikację.

Aby uzyskać certyfikat X.509, możesz pobrać go z samej aplikacji. Możesz również pobrać go od dostawcy aplikacji w przypadkach, w których dostawca aplikacji udostępnia klucze szyfrowania. Jeśli aplikacja oczekuje podania klucza prywatnego, możesz utworzyć go przy użyciu narzędzi kryptograficznych. Część klucza prywatnego jest przekazywany do magazynu kluczy aplikacji i pasującego certyfikatu klucza publicznego przekazanego do identyfikatora Entra firmy Microsoft.

Identyfikator Entra firmy Microsoft używa protokołu AES-256 do szyfrowania danych asercji SAML.

Wymagania wstępne

Aby skonfigurować szyfrowanie tokenów SAML, potrzebne są następujące elementy:

- Konto użytkownika Microsoft Entra. Jeśli jeszcze go nie masz, możesz bezpłatnie utworzyć konto.

- Jedną z następujących ról: Administrator aplikacji w chmurze, Administrator aplikacji lub właściciel jednostki usługi.

Napiwek

Kroki opisane w tym artykule mogą się nieznacznie różnić w zależności od portalu, od którego zaczynasz.

Konfigurowanie szyfrowania tokenów SAML aplikacji dla przedsiębiorstw

W tej sekcji opisano sposób konfigurowania szyfrowania tokenów SAML aplikacji dla przedsiębiorstw. Te aplikacje są konfigurowane z poziomu okienka Aplikacje dla przedsiębiorstw w centrum administracyjnym firmy Microsoft Entra z galerii aplikacji lub aplikacji spoza galerii. W przypadku aplikacji zarejestrowanych w środowisku Rejestracje aplikacji postępuj zgodnie ze wskazówkami dotyczącymi konfigurowania szyfrowania tokenów SAML zarejestrowanej aplikacji.

Aby skonfigurować szyfrowanie tokenów SAML aplikacji dla przedsiębiorstw, wykonaj następujące kroki:

Uzyskaj certyfikat klucza publicznego zgodny z kluczem prywatnym skonfigurowanym w aplikacji.

Utwórz parę kluczy asymetrycznych do użycia na potrzeby szyfrowania. Jeśli aplikacja dostarcza klucz publiczny do użycia do szyfrowania, postępuj zgodnie z instrukcjami aplikacji, aby pobrać certyfikat X.509.

Klucz publiczny powinien być przechowywany w pliku certyfikatu X.509 w formacie .cer. Zawartość pliku certyfikatu można skopiować do edytora tekstów i zapisać go jako plik .cer. Plik certyfikatu powinien zawierać tylko klucz publiczny, a nie klucz prywatny.

Jeśli aplikacja używa klucza utworzonego dla danego wystąpienia, postępuj zgodnie z instrukcjami podanymi przez aplikację w celu zainstalowania klucza prywatnego używanego przez aplikację do odszyfrowywania tokenów z dzierżawy firmy Microsoft Entra.

Dodaj certyfikat do konfiguracji aplikacji w identyfikatorze Entra firmy Microsoft.

Konfigurowanie szyfrowania tokenów w centrum administracyjnym firmy Microsoft Entra

Publiczny certyfikat można dodać do konfiguracji aplikacji w centrum administracyjnym firmy Microsoft Entra.

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator aplikacji w chmurze.

Przejdź do sekcji Identity>Applications Enterprise Applications>Wszystkie aplikacje.>

Wprowadź nazwę istniejącej aplikacji w polu wyszukiwania, a następnie wybierz aplikację z wyników wyszukiwania.

Na stronie aplikacji wybierz pozycję Szyfrowanie tokenu.

Uwaga

Opcja Szyfrowanie tokenu jest dostępna tylko dla aplikacji SAML skonfigurowanych w okienku Aplikacje dla przedsiębiorstw w centrum administracyjnym firmy Microsoft Entra z galerii aplikacji lub aplikacji spoza galerii. W przypadku innych aplikacji ta opcja jest wyłączona.

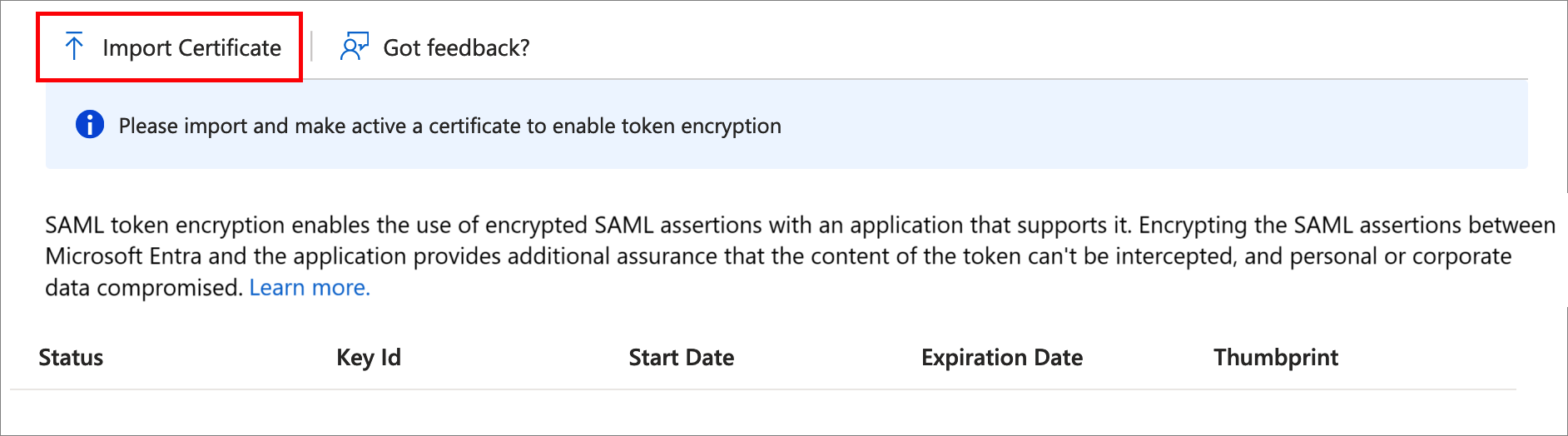

Na stronie Szyfrowanie tokenu wybierz pozycję Importuj certyfikat, aby zaimportować plik .cer zawierający publiczny certyfikat X.509.

Po zaimportowaniu certyfikatu i skonfigurowaniu klucza prywatnego do użycia po stronie aplikacji aktywuj szyfrowanie, wybierając pozycję ... obok stanu odcisku palca, a następnie wybierz pozycję Aktywuj szyfrowanie tokenu z opcji w menu rozwijanym.

Wybierz pozycję Tak , aby potwierdzić aktywację certyfikatu szyfrowania tokenu.

Upewnij się, że asercji SAML emitowane dla aplikacji są szyfrowane.

Aby dezaktywować szyfrowanie tokenów w centrum administracyjnym firmy Microsoft Entra

W centrum administracyjnym firmy Microsoft Entra przejdź do pozycji Aplikacje dla przedsiębiorstw Tożsamości>>Wszystkie aplikacje>, a następnie wybierz aplikację z włączonym szyfrowaniem tokenów SAML.

Na stronie aplikacji wybierz pozycję Szyfrowanie tokenu, znajdź certyfikat, a następnie wybierz opcję ... , aby wyświetlić menu rozwijane.

Wybierz pozycję Dezaktywuj szyfrowanie tokenu.

Konfigurowanie szyfrowania tokenu SAML zarejestrowanej aplikacji

W tej sekcji opisano sposób konfigurowania szyfrowania tokenów SAML zarejestrowanej aplikacji. Te aplikacje są konfigurowane z okienka Rejestracje aplikacji w centrum administracyjnym firmy Microsoft Entra. W przypadku aplikacji dla przedsiębiorstw postępuj zgodnie ze wskazówkami dotyczącymi konfigurowania szyfrowania tokenów SAML aplikacji dla przedsiębiorstw.

Certyfikaty szyfrowania są przechowywane w obiekcie aplikacji w identyfikatorze Entra firmy Microsoft z tagiem encrypt użycia. Można skonfigurować wiele certyfikatów szyfrowania, a ten, który jest aktywny na potrzeby szyfrowania tokenów, jest identyfikowany przez tokenEncryptionKeyID atrybut .

Identyfikator obiektu aplikacji jest potrzebny do skonfigurowania szyfrowania tokenów przy użyciu interfejsu API programu Microsoft Graph lub programu PowerShell. Tę wartość można znaleźć programowo lub przechodząc do strony Właściwości aplikacji w centrum administracyjnym firmy Microsoft Entra i zauważając wartość Identyfikator obiektu.

Podczas konfigurowania kluczaCredential przy użyciu programu Graph, programu PowerShell lub manifestu aplikacji należy wygenerować identyfikator GUID do użycia dla identyfikatora keyId.

Aby skonfigurować szyfrowanie tokenu na potrzeby rejestracji aplikacji, wykonaj następujące kroki:

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator aplikacji w chmurze.

Przejdź do sekcji Identity>Applications> Rejestracje aplikacji> Wszystkie aplikacje.

Wprowadź nazwę istniejącej aplikacji w polu wyszukiwania, a następnie wybierz aplikację z wyników wyszukiwania.

Na stronie aplikacji wybierz pozycję Manifest , aby edytować manifest aplikacji.

W poniższym przykładzie pokazano manifest aplikacji skonfigurowany z dwoma certyfikatami szyfrowania, a drugi wybrany jako aktywny przy użyciu tokenuEncryptionKeyId.

{ "id": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee", "accessTokenAcceptedVersion": null, "allowPublicClient": false, "appId": "00001111-aaaa-2222-bbbb-3333cccc4444", "appRoles": [], "oauth2AllowUrlPathMatching": false, "createdDateTime": "2017-12-15T02:10:56Z", "groupMembershipClaims": "SecurityGroup", "informationalUrls": { "termsOfService": null, "support": null, "privacy": null, "marketing": null }, "identifierUris": [ "https://testapp" ], "keyCredentials": [ { "customKeyIdentifier": "Tog/O1Hv1LtdsbPU5nPphbMduD=", "endDate": "2039-12-31T23:59:59Z", "keyId": "aaaaaaaa-0b0b-1c1c-2d2d-333333333333", "startDate": "2018-10-25T21:42:18Z", "type": "AsymmetricX509Cert", "usage": "Encrypt", "value": <Base64EncodedKeyFile> "displayName": "CN=SAMLEncryptTest" }, { "customKeyIdentifier": "A1bC2dE3fH4iJ5kL6mN7oP8qR9sT0u=", "endDate": "2039-12-31T23:59:59Z", "keyId": "bbbbbbbb-1c1c-2d2d-3e3e-444444444444", "startDate": "2018-10-25T21:42:18Z", "type": "AsymmetricX509Cert", "usage": "Encrypt", "value": <Base64EncodedKeyFile> "displayName": "CN=SAMLEncryptTest2" } ], "knownClientApplications": [], "logoUrl": null, "logoutUrl": null, "name": "Test SAML Application", "oauth2AllowIdTokenImplicitFlow": true, "oauth2AllowImplicitFlow": false, "oauth2Permissions": [], "oauth2RequirePostResponse": false, "orgRestrictions": [], "parentalControlSettings": { "countriesBlockedForMinors": [], "legalAgeGroupRule": "Allow" }, "passwordCredentials": [], "preAuthorizedApplications": [], "publisherDomain": null, "replyUrlsWithType": [], "requiredResourceAccess": [], "samlMetadataUrl": null, "signInUrl": "https://127.0.0.1:444/applications/default.aspx?metadata=customappsso|ISV9.1|primary|z" "signInAudience": "AzureADMyOrg", "tags": [], "tokenEncryptionKeyId": "bbbbbbbb-1c1c-2d2d-3e3e-444444444444" }

Następne kroki

- Dowiedz się, jak identyfikator Entra firmy Microsoft używa protokołu SAML

- Poznaj format, charakterystykę zabezpieczeń i zawartość tokenów SAML w identyfikatorze Entra firmy Microsoft