Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Duże organizacje, które podkreślają bezpieczeństwo, chcą przejść do usług w chmurze, takich jak Platforma Microsoft 365, ale muszą wiedzieć, że ich użytkownicy mogą uzyskiwać dostęp tylko do zatwierdzonych zasobów. Tradycyjnie firmy ograniczają nazwy domen lub adresy IP, gdy chcą zarządzać dostępem. Takie podejście kończy się niepowodzeniem w świecie, w którym aplikacje oprogramowania jako usługi (lub SaaS) są hostowane w chmurze publicznej, uruchomione na udostępnionych nazwach domen, takich jak outlook.office.com i login.microsoftonline.com. Zablokowanie tych adresów uniemożliwiłoby użytkownikom dostęp do Outlook w sieci Web całkowicie, zamiast ograniczać je tylko do zatwierdzonych tożsamości i zasobów.

Rozwiązanie firmy Microsoft Entra do tego wyzwania to funkcja nazywana ograniczeniami dzierżawy. Dzięki ograniczeniom dzierżawy organizacje mogą kontrolować dostęp do aplikacji SaaS w chmurze na podstawie dzierżawy Microsoft Entra, których aplikacje używają do logowania jednokrotnego. Na przykład możesz zezwolić na dostęp do aplikacji platformy Microsoft 365 w organizacji, jednocześnie uniemożliwiając dostęp do wystąpień tych samych aplikacji innych organizacji.

W przypadku ograniczeń dzierżawy organizacje mogą określać listę dzierżaw, do których użytkownicy w sieci mogą uzyskiwać dostęp. Następnie identyfikator Entra firmy Microsoft udziela dostępu tylko do tych dozwolonych dzierżaw — wszystkie inne dzierżawy są blokowane, nawet te, w których użytkownicy mogą być gośćmi.

Ten artykuł koncentruje się na ograniczeniach dzierżawy dla platformy Microsoft 365, ale funkcja chroni wszystkie aplikacje, które wysyłają użytkownika do identyfikatora Microsoft Entra ID na potrzeby logowania jednokrotnego. Jeśli używasz aplikacji SaaS z inną dzierżawą firmy Microsoft Entra z dzierżawy używanej przez platformę Microsoft 365, upewnij się, że wszystkie wymagane dzierżawy są dozwolone. (Na przykład w scenariuszach współpracy B2B). Aby uzyskać więcej informacji na temat aplikacji SaaS w chmurze, zobacz Marketplace usługi Active Directory.

Funkcja ograniczeń dzierżawy obsługuje również blokowanie korzystania ze wszystkich aplikacji konsumenckich firmy Microsoft (aplikacji MSA), takich jak OneDrive, Hotmail i Xbox.com. Ta funkcja używa oddzielnego nagłówka login.live.com do punktu końcowego i jest szczegółowo opisany na końcu tego artykułu.

Jak to działa

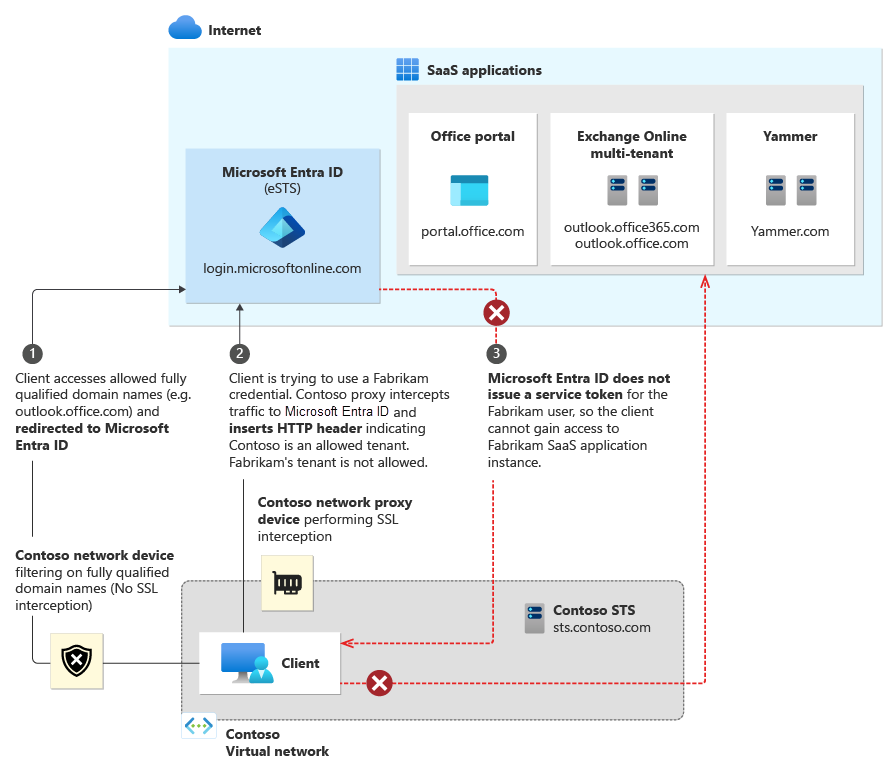

Ogólne rozwiązanie obejmuje następujące składniki:

Microsoft Entra ID: jeśli nagłówek

Restrict-Access-To-Tenants: <permitted tenant list>jest obecny, firma Microsoft wystawia tokeny zabezpieczające tylko dla dozwolonych dzierżaw.Lokalna infrastruktura serwera proxy: ta infrastruktura jest urządzeniem proxy obsługującym inspekcję protokołu Transport Layer Security (TLS). Należy skonfigurować serwer proxy, aby wstawić nagłówek zawierający listę dozwolonych dzierżaw do ruchu przeznaczonego dla identyfikatora Entra firmy Microsoft.

Oprogramowanie klienckie: Aby obsługiwać ograniczenia dzierżawy, oprogramowanie klienckie musi żądać tokenów bezpośrednio z Microsoft Entra ID, aby infrastruktura serwera proxy mogła przechwytywać ruch. Aplikacje platformy Microsoft 365 oparte na przeglądarce obsługują obecnie ograniczenia dzierżawy, podobnie jak klienci pakietu Office korzystający z nowoczesnego uwierzytelniania (na przykład OAuth 2.0).

Nowoczesne uwierzytelnianie: Usługi w chmurze muszą używać nowoczesnego uwierzytelniania i ograniczeń dzierżawcy, aby blokować dostęp do wszystkich niedozwolonych dzierżawców. Aby domyślnie korzystać z nowoczesnych protokołów uwierzytelniania, należy skonfigurować usługi Platformy Microsoft 365 w chmurze. Aby uzyskać najnowsze informacje na temat obsługi nowoczesnego uwierzytelniania na platformie Microsoft 365, przeczytaj Zaktualizowano nowoczesne uwierzytelnianie usługi Office 365.

Na poniższym diagramie przedstawiono przepływ ruchu wysokiego poziomu. Ograniczenia dzierżawy wymagają inspekcji protokołu TLS tylko w przypadku ruchu do identyfikatora Entra firmy Microsoft, a nie do usług w chmurze platformy Microsoft 365. To rozróżnienie jest ważne, ponieważ ilość ruchu na potrzeby uwierzytelniania do identyfikatora Entra firmy Microsoft jest zwykle znacznie niższa niż ruch w aplikacjach SaaS, takich jak Exchange Online i SharePoint Online.

Konfigurowanie ograniczeń dzierżawy

Istnieją dwa kroki umożliwiające rozpoczęcie pracy z ograniczeniami dzierżawy. Najpierw upewnij się, że klienci mogą łączyć się z odpowiednimi adresami. Po drugie skonfiguruj infrastrukturę serwera proxy.

Adresy URL i adresy IP

Aby korzystać z ograniczeń dzierżawy, klienci muszą mieć możliwość nawiązania połączenia z następującymi adresami URL firmy Microsoft w celu uwierzytelnienia:

- login.microsoftonline.com

- login.microsoft.com

- login.windows.net

Ponadto w celu uzyskania dostępu do usługi Office 365 klienci muszą również mieć możliwość nawiązania połączenia z w pełni kwalifikowanymi nazwami domen (FQDN), adresami URL i adresami IP zdefiniowanymi w zakresach adresów URL i adresów IP usługi Office 365.

Konfiguracja serwera proxy i wymagania

Poniższa konfiguracja jest wymagana do włączenia ograniczeń dzierżawy za pośrednictwem infrastruktury serwera proxy. Te wskazówki są ogólne, dlatego należy zapoznać się z dokumentacją dostawcy serwera proxy, aby zapoznać się z konkretnymi krokami implementacji.

Wymagania wstępne

Serwer proxy musi mieć możliwość wykonywania przechwytywania protokołu TLS, wstawiania nagłówka HTTP i filtrowania miejsc docelowych przy użyciu nazw FQDN/adresów URL.

Klienci muszą ufać łańcuchowi certyfikatów przedstawionemu przez serwer proxy komunikacji TLS. Jeśli na przykład używane są certyfikaty z wewnętrznej infrastruktury kluczy publicznych (PKI), wewnętrzny certyfikat głównego urzędu certyfikacji musi być zaufany.

Licencje microsoft Entra ID P1 lub P2 są wymagane do korzystania z ograniczeń dzierżawy.

Konfigurowanie

Dla każdego wychodzącego żądania do login.microsoftonline.com, login.microsoft.comi login.windows.netwstaw dwa nagłówki HTTP: Restrict-Access-To-Tenants i Restrict-Access-Context.

Uwaga

Nie dołączaj poddomen w obszarze *.login.microsoftonline.com w konfiguracji serwera proxy. Obejmuje to device.login.microsoftonline.com i zakłóca uwierzytelnianie certyfikatu klienta, które jest używane w scenariuszach rejestracji urządzeń i dostępu warunkowego opartego na urządzeniach. Skonfiguruj serwer proxy, aby wykluczyć device.login.microsoftonline.com i enterpriseregistration.windows.net z iniekcji przerwania i inspekcji protokołu TLS oraz iniekcji nagłówka.

Nagłówki powinny zawierać następujące elementy:

W przypadku Restrict-Access-To-Tenants użyj wartości listy <dozwolonych dzierżawców>, czyli rozdzielanej przecinkami listy dzierżawców, do których chcesz zezwolić użytkownikom na dostęp. Każda domena zarejestrowana w dzierżawie może służyć do identyfikowania dzierżawy na tej liście oraz samego identyfikatora katalogu. Przykład wszystkich trzech sposobów opisywania dzierżawy, pary nazw/wartości w celu umożliwienia firmie Contoso, Fabrikam i firmie Microsoft wygląda następująco:

Restrict-Access-To-Tenants: contoso.com,fabrikam.onmicrosoft.com,aaaabbbb-0000-cccc-1111-dddd2222eeeeW przypadku opcji Restrict-Access-Context użyj wartości pojedynczego identyfikatora katalogu, deklarując, która dzierżawa ustawia ograniczenia dzierżawy. Aby na przykład zadeklarować firmę Contoso jako dzierżawę, która ustawiła zasady ograniczeń dzierżawy, para nazwa/wartość wygląda następująco:

Restrict-Access-Context: bbbbcccc-1111-dddd-2222-eeee3333ffff. Aby uzyskać dzienniki dla tych uwierzytelnień, musisz użyć własnego identyfikatora katalogu tutaj. Jeśli używasz dowolnego identyfikatora katalogu innego niż własny, dzienniki logowania *są wyświetlane w dzierżawie innej osoby z usuniętymi wszystkimi danymi osobowymi. Aby uzyskać więcej informacji, zobacz Środowisko administratora.

Aby znaleźć identyfikator katalogu:

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej czytelnik globalny.

- Przejdź do Entra ID>Przegląd>Właściwości.

- Skopiuj wartość Identyfikator dzierżawy .

Aby sprawdzić, czy identyfikator katalogu lub nazwa domeny odwołują się do tej samej dzierżawy, użyj tego identyfikatora lub domeny zamiast <dzierżawy> w tym adresie URL: https://login.microsoftonline.com/<tenant>/v2.0/.well-known/openid-configuration. Jeśli wyniki z domeną i identyfikatorem są takie same, odwołują się do tej samej dzierżawy.

Aby uniemożliwić użytkownikom wstawianie własnego nagłówka HTTP z niezatwierdzonych dzierżaw, serwer proxy musi zastąpić nagłówek Restrict-Access-To-Tenants , jeśli jest już obecny w żądaniu przychodzącym.

Klienci muszą być zmuszeni do używania serwera proxy dla wszystkich żądań do login.microsoftonline.com, login.microsoft.comi login.windows.net. Jeśli na przykład pliki PAC są używane do kierowania klientów do korzystania z serwera proxy, użytkownicy końcowi nie powinni mieć możliwości edytowania ani wyłączania plików PAC.

Środowisko użytkownika

W tej sekcji opisano środowisko zarówno dla użytkowników końcowych, jak i administratorów.

Środowisko użytkownika końcowego

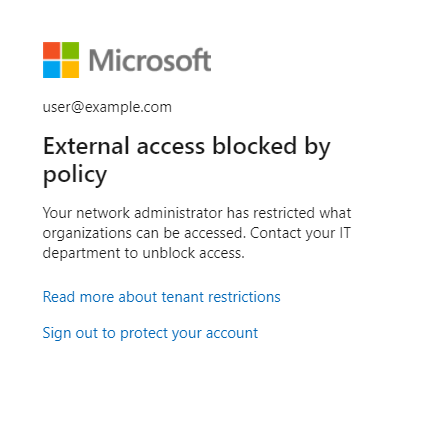

Przykładowy użytkownik znajduje się w sieci Contoso, ale próbuje uzyskać dostęp do wystąpienia aplikacji Fabrikam udostępnionej aplikacji SaaS, takiej jak Outlook Online. Jeśli Fabrikam jest dzierżawą nienależącą do wystąpienia firmy Contoso, użytkownik zobaczy komunikat o odmowie dostępu. Komunikat o odmowie informuje, że próbujesz uzyskać dostęp do zasobu, który należy do organizacji niezatwierdzonej przez dział IT.

Doświadczenie administratora

Podczas konfigurowania ograniczeń dzierżawy w infrastrukturze serwera proxy firmy administratorzy mogą uzyskiwać bezpośredni dostęp do raportów ograniczeń dzierżawy w centrum administracyjnym firmy Microsoft Entra. Aby wyświetlić raporty:

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej czytelnik globalny.

- Przejdź do identyfikatora Entra>Przegląd>Ograniczenia dzierżawy.

Administrator dzierżawy określonej jako dzierżawa z ograniczonym dostępem do kontekstu może używać tego raportu do wyświetlenia zablokowanych logowań z powodu zasad ograniczeń dzierżawy, w tym używanej tożsamości i identyfikatora katalogu docelowego. Logowania są uwzględniane, jeśli ustawienie dzierżawy jest ograniczeniem dzierżawy użytkownika lub dzierżawy zasobów logowania.

Raport może zawierać ograniczone informacje, takie jak identyfikator katalogu docelowego, gdy użytkownik, który znajduje się w dzierżawie innej niż dzierżawa z ograniczonym dostępem do kontekstu loguje się. W takim przypadku informacje umożliwiające identyfikację użytkownika, takie jak nazwa i główna nazwa użytkownika, są maskowane w celu ochrony danych użytkownika w innych dzierżawach (na przykład "{PII Removed}@domain.com" or 00000000-0000-0000-0000-000000000000 zamiast nazw użytkowników i identyfikatorów obiektów odpowiednio).

Podobnie jak w przypadku innych raportów w centrum administracyjnym firmy Microsoft Entra, można użyć filtrów, aby określić zakres raportu. Można filtrować według określonego interwału czasu, użytkownika, aplikacji, klienta lub stanu. Jeśli wybierzesz przycisk Kolumny , możesz wybrać opcję wyświetlania danych z dowolną kombinacją następujących pól:

-

Użytkownik — to pole może mieć usunięte dane osobowe, jeśli jego wartość jest ustawiona na

00000000-0000-0000-0000-000000000000. - Aplikacja

- Stan

- Data

- Data (UTC) — gdzie utc to uniwersalny czas koordynowany

- Adres IP

- Klient

-

Nazwa użytkownika — to pole może mieć usunięte dane osobowe, gdzie jego wartość jest ustawiona na

{PII Removed}@domain.com - Lokalizacja

- Identyfikator docelowego dzierżawcy

Pomoc techniczna platformy Microsoft 365

Aplikacje platformy Microsoft 365 muszą spełniać dwa kryteria, aby w pełni obsługiwać ograniczenia dzierżawy:

- Używany klient obsługuje nowoczesne uwierzytelnianie.

- Nowoczesne uwierzytelnianie jest włączone jako domyślny protokół uwierzytelniania dla usługi w chmurze.

Aby uzyskać najnowsze informacje o tym, którzy klienci pakietu Office obecnie obsługują nowoczesne uwierzytelnianie, zobacz Nowoczesne uwierzytelnianie w usłudze Office 365. Ta strona zawiera również linki do instrukcji dotyczących włączania nowoczesnego uwierzytelniania w określonych dzierżawach usługi Exchange Online i Skype dla firm Online. Usługa SharePoint Online domyślnie włącza już nowoczesne uwierzytelnianie. Usługa Teams obsługuje tylko nowoczesne uwierzytelnianie i nie obsługuje starszego uwierzytelniania, więc problem dotyczący obejścia nie ma zastosowania do usługi Teams.

Aplikacje oparte na przeglądarce Platformy Microsoft 365 (takie jak Portal pakietu Office, usługa Yammer, witryny programu SharePoint i program Outlook w sieci Web). Obecnie obsługują ograniczenia dzierżawy. Grubi klienci (Outlook, Skype dla firm, Word, Excel, PowerPoint i nie tylko) mogą wymuszać ograniczenia dzierżawy tylko w przypadku korzystania z nowoczesnego uwierzytelniania.

Klienci programu Outlook i Skype dla firm, którzy obsługują nowoczesne uwierzytelnianie, mogą nadal używać starszych protokołów w dzierżawach, w których nowoczesne uwierzytelnianie nie jest włączone, skutecznie pomijając ograniczenia dzierżawy. Ograniczenia dzierżawy mogą blokować aplikacje korzystające ze starszych protokołów, jeśli kontaktują się z login.microsoftonline.comusługą , login.microsoft.comlub login.windows.net podczas uwierzytelniania.

W przypadku programu Outlook w systemie Windows klienci mogą zdecydować się na zaimplementowanie ograniczeń uniemożliwiających użytkownikom końcowym dodawanie kont poczty niezatwierdzonych do swoich profilów. Zobacz na przykład ustawienie zasad grupy Zapobieganie dodawaniu kont innych niż domyślne konta programu Exchange .

Niezgodność usług Azure RMS i Office Message Encryption

Funkcje azure Rights Management Service (Azure RMS) i Office Message Encryption nie są zgodne z ograniczeniami dzierżawy. Te funkcje polegają na logowaniu użytkowników do innych dzierżaw w celu uzyskania kluczy odszyfrowywania dla zaszyfrowanych dokumentów. Ponieważ ograniczenia dzierżawy blokują dostęp do innych dzierżaw, zaszyfrowana poczta i dokumenty wysyłane do użytkowników z niezaufanych dzierżaw nie są dostępne.

Testowanie

Jeśli chcesz wypróbować ograniczenia dzierżawy przed wdrożeniem go dla całej organizacji, masz dwie opcje: podejście oparte na hoście przy użyciu narzędzia, takiego jak Fiddler, lub etapowe wdrażanie ustawień serwera proxy.

Program Fiddler dla podejścia opartego na hoście

Fiddler to bezpłatny serwer proxy debugowania internetowego, który może służyć do przechwytywania i modyfikowania ruchu HTTP/HTTPS, który obejmuje wstawianie nagłówków HTTP. Aby skonfigurować program Fiddler do testowania ograniczeń dzierżawy, wykonaj następujące kroki:

Skonfiguruj program Fiddler, aby odszyfrować ruch HTTPS, zgodnie z dokumentacją pomocy programu Fiddler.

Skonfiguruj program Fiddler, aby wstawić nagłówki Restrict-Access-To-Tenants i Restrict-Access-Context przy użyciu reguł niestandardowych:

W narzędziu Fiddler Web Debugger wybierz menu Reguły i wybierz pozycję Dostosuj reguły... , aby otworzyć plik CustomRules.

Dodaj następujące wiersze w

OnBeforeRequestfunkcji . Zastąp ciąg <Lista identyfikatorów dzierżawy> domeną zarejestrowaną w dzierżawie (na przykładcontoso.onmicrosoft.com). Zastąp <identyfikator katalogu identyfikatorem> GUID firmy Microsoft w dzierżawie. Aby dzienniki mogły pojawić się w Twojej dzierżawie, musisz uwzględnić prawidłowy identyfikator GUID.

// Allows access to the listed tenants. if ( oSession.HostnameIs("login.microsoftonline.com") || oSession.HostnameIs("login.microsoft.com") || oSession.HostnameIs("login.windows.net") ) { oSession.oRequest["Restrict-Access-To-Tenants"] = "<List of tenant identifiers>"; oSession.oRequest["Restrict-Access-Context"] = "<Your directory ID>"; } // Blocks access to consumer apps if ( oSession.HostnameIs("login.live.com") ) { oSession.oRequest["sec-Restrict-Tenant-Access-Policy"] = "restrict-msa"; }Jeśli chcesz zezwolić na wiele dzierżaw, użyj przecinka, aby oddzielić nazwy dzierżaw. Na przykład:

oSession.oRequest["Restrict-Access-To-Tenants"] = "contoso.onmicrosoft.com,fabrikam.onmicrosoft.com";Zapisz i zamknij plik CustomRules.

Po skonfigurowaniu programu Fiddler możesz przechwycić ruch, przechodząc do menu Plik i wybierając pozycję Przechwyć ruch.

Etapowe wdrażanie ustawień serwera proxy

W zależności od możliwości infrastruktury serwera proxy może być możliwe przygotowanie wdrożenia ustawień dla użytkowników. Zapoznaj się z następującymi opcjami wysokiego poziomu, aby wziąć pod uwagę:

- Użyj plików PAC, aby wskazać użytkowników testowych w testowej infrastrukturze serwera proxy, podczas gdy normalni użytkownicy nadal korzystają z infrastruktury produkcyjnego serwera proxy.

- Niektóre serwery proxy mogą obsługiwać różne konfiguracje przy użyciu grup.

Aby uzyskać szczegółowe informacje, zapoznaj się z dokumentacją serwera proxy.

Blokowanie aplikacji konsumenckich

Aplikacje firmy Microsoft, które obsługują zarówno konta konsumentów, jak i konta organizacyjne, takie jak OneDrive, mogą być czasami hostowane pod tym samym adresem URL. Oznacza to, że użytkownicy, którzy muszą uzyskać dostęp do tego adresu URL w celach służbowych, mają również dostęp do niego do użytku osobistego. Ta opcja może nie być dozwolona zgodnie z wytycznymi operacyjnymi.

Niektóre organizacje próbują rozwiązać ten problem, blokując login.live.com , aby zablokować uwierzytelnianie kont osobistych. Ta poprawka ma kilka wad:

- Blokowanie

login.live.comblokuje korzystanie z kont osobistych w scenariuszach gościA B2B, które mogą intruzować odwiedzających i współpracę. -

Rozwiązanie Autopilot wymaga użycia

login.live.comw celu wdrożenia. Scenariusze usługi Intune i rozwiązania Autopilot mogą zakończyć się niepowodzeniem pologin.live.comzablokowaniu. - Organizacyjne dane telemetryczne i aktualizacje systemu Windows oparte na usłudze login.live.com dla identyfikatorów urządzeń przestaną działać.

Konfiguracja aplikacji konsumenckich

Restrict-Access-To-Tenants Chociaż nagłówek działa jako lista dozwolonych, blok konta Microsoft (MSA) działa jako sygnał odmowy, informując platformę konta Microsoft, aby nie zezwalać użytkownikom na logowanie się do aplikacji konsumenckich. Aby wysłać ten sygnał, sec-Restrict-Tenant-Access-Policy nagłówek jest wstrzykiwany do ruchu przychodzącego login.live.com przy użyciu tego samego firmowego serwera proxy lub zapory, jak wspomniano w sekcji konfiguracji i wymagań serwera proxy w tym artykule. Wartość nagłówka musi mieć wartość restrict-msa. Gdy nagłówek jest obecny, a aplikacja odbiorcy próbuje zalogować użytkownika bezpośrednio, to logowanie jest blokowane.

Obecnie uwierzytelnianie w aplikacjach konsumenckich nie jest wyświetlane w dziennikach administratora, ponieważ login.live.com jest hostowana oddzielnie od identyfikatora Entra firmy Microsoft.

Co robi nagłówek i nie blokuje

Zasady restrict-msa blokują korzystanie z aplikacji konsumenckich, ale umożliwiają korzystanie z kilku innych typów ruchu i uwierzytelniania:

- Ruch bez użytkowników dla urządzeń. Ta opcja obejmuje ruch dla rozwiązania Autopilot, usługi Windows Update i danych telemetrycznych organizacji.

- Uwierzytelnianie B2B kont konsumentów. Użytkownicy z kontami Microsoft zaproszonymi do współpracy z dzierżawą uwierzytelniają się w login.live.com w celu uzyskania dostępu do dzierżawy zasobów.

- Ten dostęp jest kontrolowany przy użyciu nagłówka

Restrict-Access-To-Tenantsw celu zezwolenia na dostęp do tej dzierżawy zasobów lub odmowy dostępu do tej dzierżawy zasobów.

- Ten dostęp jest kontrolowany przy użyciu nagłówka

- Uwierzytelnianie "przekazywanie" używane przez wiele aplikacji platformy Azure i Office.com, w których aplikacje używają identyfikatora Entra firmy Microsoft do logowania użytkowników konsumentów w kontekście użytkownika.

- Ten dostęp jest również kontrolowany przy użyciu nagłówka

Restrict-Access-To-Tenantsw celu zezwolenia lub odmowy dostępu do specjalnej dzierżawy "przekazywania" (f8cdef31-a31e-4b4a-93e4-5f571e91255a). Jeśli ta dzierżawa nie jest wyświetlana naRestrict-Access-To-Tenantsliście dozwolonych domen, identyfikator Entra firmy Microsoft blokuje logowanie się do tych aplikacji przez konta konsumentów.

- Ten dostęp jest również kontrolowany przy użyciu nagłówka

Platformy, które nie obsługują przerwania i inspekcji protokołu TLS

Ograniczenia dzierżawy zależą od iniekcji listy dozwolonych dzierżaw w nagłówku HTTPS. Ta zależność wymaga inspekcji protokołu TLSI (Transport Layer Security Inspection) w celu przerwania i sprawdzenia ruchu. W przypadku środowisk, w których strona klienta nie może przerwać i sprawdzić ruch w celu dodania nagłówków, ograniczenia dzierżawy nie działają.

Zapoznaj się z przykładem systemu Android 7.0 i nowszych. System Android zmienił sposób obsługi zaufanych urzędów certyfikacji w celu zapewnienia bezpieczniejszych wartości domyślnych dla bezpiecznego ruchu aplikacji. Aby uzyskać więcej informacji, zobacz Zmiany w zaufanych urzędach certyfikacji w systemie Android Nougat.

Zgodnie z zaleceniem firmy Google aplikacje klienckie firmy Microsoft domyślnie ignorują certyfikaty użytkowników. Te zasady sprawiają, że takie aplikacje nie mogą pracować z ograniczeniami dzierżawy, ponieważ certyfikaty używane przez serwer proxy sieci są instalowane w magazynie certyfikatów użytkownika, którym aplikacje klienckie nie ufają.

W przypadku takich środowisk, które nie mogą przerwać i sprawdzić ruch w celu dodania parametrów ograniczeń dzierżawy do nagłówka, inne funkcje identyfikatora Entra firmy Microsoft mogą zapewnić ochronę. Poniższa lista zawiera więcej informacji na temat takich funkcji firmy Microsoft Entra.

- Dostęp warunkowy: zezwalaj tylko na korzystanie z urządzeń zarządzanych/zgodnych

- Dostęp warunkowy: zarządzanie dostępem gościa/użytkowników zewnętrznych

- Współpraca B2B: ograniczanie reguł ruchu wychodzącego przez dostęp między dzierżawami dla tych samych dzierżaw wymienionych w parametrze "Restrict-Access-To-Tenants"

- Współpraca B2B: ogranicz zaproszenia dla użytkowników B2B do tych samych domen wymienionych w parametrze "Ogranicz dostęp do dzierżawców"

- Zarządzanie aplikacjami: ograniczanie sposobu wyrażania zgody przez użytkowników na aplikacje

- Intune: stosowanie zasad aplikacji za pośrednictwem usługi Intune w celu ograniczenia użycia aplikacji zarządzanych tylko do UPN konta, które zarejestrowało urządzenie — sprawdź sekcję zatytułowaną Zezwalaj tylko na skonfigurowane konta organizacji w podrozdziale aplikacji.

Jednak niektóre konkretne scenariusze można uwzględnić tylko przy użyciu ograniczeń dzierżawy.