Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Obiekt w usłudze Microsoft Entra ID, podobnie jak każdy katalog, jest programową konstrukcją danych wysokiego poziomu, która reprezentuje takie elementy jak użytkownicy, grupy i kontakty. Podczas tworzenia nowego użytkownika lub kontaktu w usłudze Microsoft Entra ID tworzysz nowe wystąpienie tego obiektu. Te wystąpienia mogą być zróżnicowane na podstawie ich właściwości.

Właściwości w usłudze Microsoft Entra ID to elementy odpowiedzialne za przechowywanie informacji o wystąpieniu obiektu w identyfikatorze Entra firmy Microsoft.

Schemat Firmy Microsoft Entra definiuje reguły, dla których właściwości mogą być używane we wpisie, rodzaje wartości, które mogą mieć te właściwości, oraz sposób interakcji użytkowników z tymi wartościami.

Identyfikator Entra firmy Microsoft ma dwa typy właściwości:

- Właściwości wbudowane: właściwości, które są wstępnie zdefiniowane przez schemat Entra firmy Microsoft. Te właściwości zapewniają różne zastosowania i mogą być dostępne lub niedostępne.

- Rozszerzenia katalogów: dostępne właściwości umożliwiające dostosowanie identyfikatora Entra firmy Microsoft do własnego użytku. Jeśli na przykład rozszerzono lokalna usługa Active Directory za pomocą określonego atrybutu i chcesz przepływać ten atrybut, możesz użyć jednej z udostępnionych właściwości niestandardowych.

Każda konfiguracja synchronizacji w chmurze zawiera schemat synchronizacji. Ten schemat synchronizacji definiuje obiekty, które będą synchronizowane i jak są synchronizowane.

Atrybuty i wyrażenia

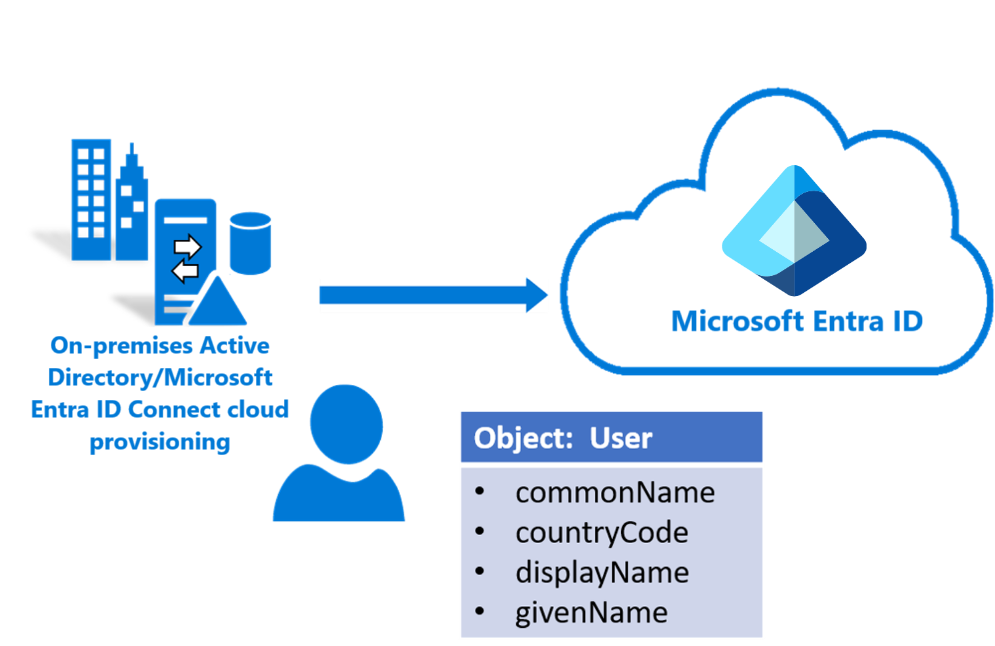

Gdy obiekt taki jak użytkownik jest aprowizowany do identyfikatora Entra firmy Microsoft, tworzone jest nowe wystąpienie obiektu użytkownika. To tworzenie obejmuje właściwości tego obiektu, które są również znane jako atrybuty. Początkowo nowo utworzony obiekt ma atrybuty ustawione na wartości określone przez reguły synchronizacji. Te atrybuty są następnie aktualizowane za pośrednictwem agenta aprowizacji w chmurze.

Na przykład użytkownik może być częścią działu marketingu. Atrybut działu Entra firmy Microsoft jest początkowo tworzony podczas aprowizacji, a wartość jest ustawiona na Wartość Marketing. Sześć miesięcy później, jeśli zmienią się na Sales, ich atrybut lokalna usługa Active Directory działu zostanie zmieniony na Sales. Ta zmiana jest synchronizowana z identyfikatorem Entra firmy Microsoft i jest odzwierciedlana w obiekcie użytkownika Entra firmy Microsoft.

Synchronizacja atrybutów może być bezpośrednia, gdzie wartość w identyfikatorze Entra firmy Microsoft jest ustawiana bezpośrednio na wartość atrybutu lokalnego. Lub wyrażenie programowe może obsługiwać synchronizację. Aby wypełnić wartość, wymagane jest wyrażenie programowe w przypadkach, w których należy wprowadzić pewną logikę lub określenie.

Jeśli na przykład masz atrybut mail "john.smith@contoso.com" i musisz usunąć część "@contoso.com" i przepływać tylko wartość "john.smith", należy użyć czegoś podobnego do następującego:

Replace([mail], "@contoso.com", , ,"", ,)

Przykładowe dane wejściowe/wyjściowe:

- INPUT (poczta): "john.smith@contoso.com"

- OUTPUT: "john.smith"

Aby uzyskać więcej informacji na temat pisania wyrażeń niestandardowych i składni, zobacz Pisanie wyrażeń mapowania atrybutów w identyfikatorze Entra firmy Microsoft.

W poniższej tabeli wymieniono typowe atrybuty i sposób ich synchronizacji z identyfikatorem Entra firmy Microsoft.

| Lokalna usługa Active Directory | Typ mapowania | Microsoft Entra ID |

|---|---|---|

| Cn | Bezpośredni | commonName (nazwa pospolita) |

| Kod kraju | Bezpośredni | Kod kraju |

| nazwa wyświetlana | Bezpośredni | nazwa wyświetlana |

| givenName | Wyrażenie | givenName |

| Identyfikator obiektu (objectGUID) | Bezpośredni | sourceAnchorBinary |

| NazwaGłównaUżytkownika | Bezpośredni | NazwaGłównaUżytkownika |

| adres proxy | Bezpośredni | Adres proxy |

Wyświetlanie schematu synchronizacji

Ostrzeżenie

Konfiguracja synchronizacji w chmurze tworzy jednostkę usługi. Jednostka usługi jest widoczna w centrum administracyjnym firmy Microsoft Entra. Mapowania atrybutów nie należy modyfikować przy użyciu środowiska jednostki usługi w centrum administracyjnym firmy Microsoft Entra. To nie jest obsługiwane.

Aby wyświetlić schemat synchronizacji chmury i go zweryfikować, wykonaj następujące kroki.

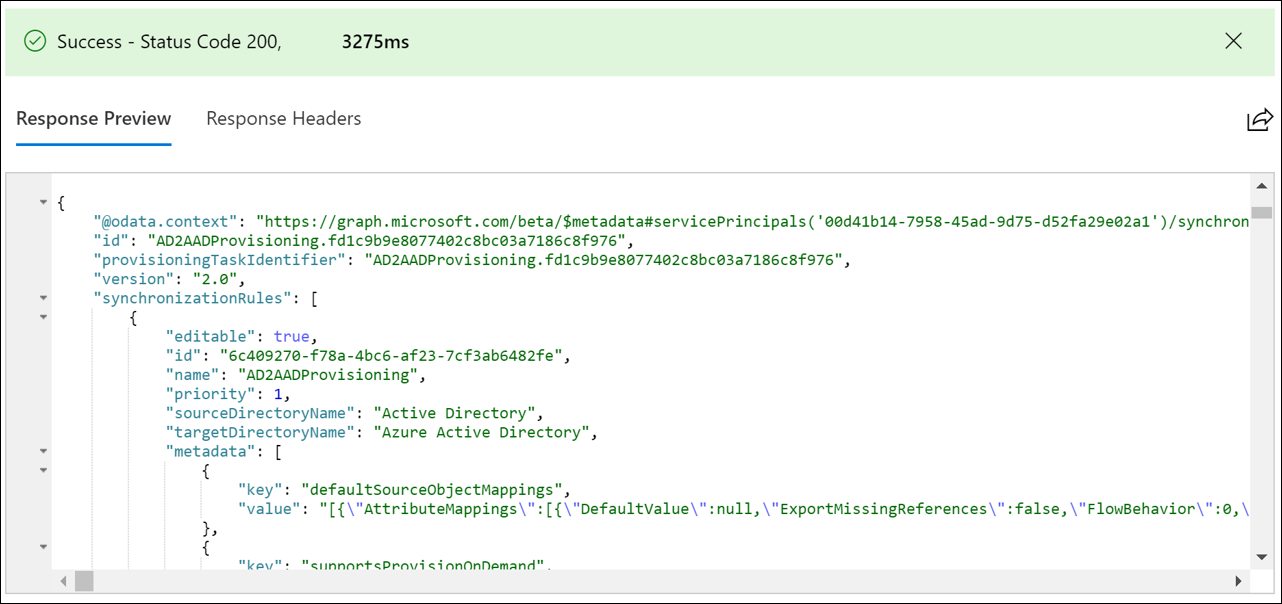

Przejdź do Eksploratora programu Graph.

Zaloguj się przy użyciu konta administratora globalnego.

Po lewej stronie wybierz pozycję Modyfikuj uprawnienia i upewnij się, że parametr Directory.ReadWrite.All ma wartość Consented (Zgoda).

Uruchom zapytanie

https://graph.microsoft.com/beta/serviceprincipals/?$filter=startswith(DisplayName, ‘{sync config name}’). To zapytanie zwraca filtrowaną listę jednostek usługi. Można to również uzyskać za pośrednictwem węzła Rejestracja aplikacji w obszarze Microsoft Entra ID.Znajdź

"appDisplayName": "Active Directory to Azure Active Directory Provisioning"i zanotuj wartość ."id""value": [ { "id": "00d41b14-7958-45ad-9d75-d52fa29e02a1", "deletedDateTime": null, "accountEnabled": true, "appDisplayName": "Active Directory to Azure Active Directory Provisioning", "appId": "00001111-aaaa-2222-bbbb-3333cccc4444", "applicationTemplateId": null, "appOwnerOrganizationId": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee", "appRoleAssignmentRequired": false, "displayName": "Active Directory to Azure Active Directory Provisioning", "errorUrl": null, "homepage": "https://account.activedirectory.windowsazure.com:444/applications/default.aspx?metadata=AD2AADProvisioning|ISV9.1|primary|z", "loginUrl": null, "logoutUrl": null, "notificationEmailAddresses": [], "preferredSingleSignOnMode": null, "preferredTokenSigningKeyEndDateTime": null, "preferredTokenSigningKeyThumbprint": null, "publisherName": "Active Directory Application Registry", "replyUrls": [], "samlMetadataUrl": null, "samlSingleSignOnSettings": null, "servicePrincipalNames": [ "http://adapplicationregistry.onmicrosoft.com/adprovisioningtoaad/primary", "1a4721b3-e57f-4451-ae87-ef078703ec94" ], "signInAudience": "AzureADMultipleOrgs", "tags": [ "WindowsAzureActiveDirectoryIntegratedApp" ], "addIns": [], "api": { "resourceSpecificApplicationPermissions": [] }, "appRoles": [ { "allowedMemberTypes": [ "User" ], "description": "msiam_access", "displayName": "msiam_access", "id": "a0326856-1f51-4311-8ae7-a034d168eedf", "isEnabled": true, "origin": "Application", "value": null } ], "info": { "termsOfServiceUrl": null, "supportUrl": null, "privacyStatementUrl": null, "marketingUrl": null, "logoUrl": null }, "keyCredentials": [], "publishedPermissionScopes": [ { "adminConsentDescription": "Allow the application to access Active Directory to Azure Active Directory Provisioning on behalf of the signed-in user.", "adminConsentDisplayName": "Access Active Directory to Azure Active Directory Provisioning", "id": "d40ed463-646c-4efe-bb3e-3fa7d0006688", "isEnabled": true, "type": "User", "userConsentDescription": "Allow the application to access Active Directory to Azure Active Directory Provisioning on your behalf.", "userConsentDisplayName": "Access Active Directory to Azure Active Directory Provisioning", "value": "user_impersonation" } ], "passwordCredentials": [] },Zastąp

{Service Principal id}ciąg wartością i uruchom zapytaniehttps://graph.microsoft.com/beta/serviceprincipals/{Service Principal id}/synchronization/jobs/.Znajdź

"id": "AD2AADProvisioning.fd1c9b9e8077402c8bc03a7186c8f976"i zanotuj wartość ."id"{ "id": "AD2AADProvisioning.fd1c9b9e8077402c8bc03a7186c8f976", "templateId": "AD2AADProvisioning", "schedule": { "expiration": null, "interval": "PT2M", "state": "Active" }, "status": { "countSuccessiveCompleteFailures": 0, "escrowsPruned": false, "code": "Active", "lastSuccessfulExecutionWithExports": null, "quarantine": null, "steadyStateFirstAchievedTime": "2019-11-08T15:48:05.7360238Z", "steadyStateLastAchievedTime": "2019-11-20T16:17:24.7957721Z", "troubleshootingUrl": "", "lastExecution": { "activityIdentifier": "2dea06a7-2960-420d-931e-f6c807ebda24", "countEntitled": 0, "countEntitledForProvisioning": 0, "countEscrowed": 15, "countEscrowedRaw": 15, "countExported": 0, "countExports": 0, "countImported": 0, "countImportedDeltas": 0, "countImportedReferenceDeltas": 0, "state": "Succeeded", "error": null, "timeBegan": "2019-11-20T16:15:21.116098Z", "timeEnded": "2019-11-20T16:17:24.7488681Z" }, "lastSuccessfulExecution": { "activityIdentifier": null, "countEntitled": 0, "countEntitledForProvisioning": 0, "countEscrowed": 0, "countEscrowedRaw": 0, "countExported": 5, "countExports": 0, "countImported": 0, "countImportedDeltas": 0, "countImportedReferenceDeltas": 0, "state": "Succeeded", "error": null, "timeBegan": "0001-01-01T00:00:00Z", "timeEnded": "2019-11-20T14:09:46.8855027Z" }, "progress": [], "synchronizedEntryCountByType": [ { "key": "group to Group", "value": 33 }, { "key": "user to User", "value": 3 } ] }, "synchronizationJobSettings": [ { "name": "Domain", "value": "{\"DomainFQDN\":\"contoso.com\",\"DomainNetBios\":\"CONTOSO\",\"ForestFQDN\":\"contoso.com\",\"ForestNetBios\":\"CONTOSO\"}" }, { "name": "DomainFQDN", "value": "contoso.com" }, { "name": "DomainNetBios", "value": "CONTOSO" }, { "name": "ForestFQDN", "value": "contoso.com" }, { "name": "ForestNetBios", "value": "CONTOSO" }, { "name": "QuarantineTooManyDeletesThreshold", "value": "500" } ] }Teraz uruchom zapytanie

https://graph.microsoft.com/beta/serviceprincipals/{Service Principal Id}/synchronization/jobs/{AD2AAD Provisioning id}/schema.Zastąp

{Service Principal Id}wartości i{AD2ADD Provisioning Id}wartościami.To zapytanie zwraca schemat synchronizacji.