Samouczek — aprowizuj grupy w usłudze Active Directory przy użyciu usługi Microsoft Entra Cloud Sync

Ten samouczek przeprowadzi Cię przez proces tworzenia i konfigurowania synchronizacji w chmurze w celu synchronizowania grup w celu lokalna usługa Active Directory.

Aprowizuj identyfikator Entra firmy Microsoft w usłudze Active Directory — wymagania wstępne

Do zaimplementowania grup aprowizacji w usłudze Active Directory wymagane są następujące wymagania wstępne.

Wymagania dotyczące licencji

Korzystanie z tej funkcji wymaga licencji microsoft Entra ID P1. Aby znaleźć licencję odpowiednią do wymagań, zobacz porównanie ogólnodostępnych funkcji usługi Microsoft Entra ID.

Wymagania ogólne

- Konto Microsoft Entra z co najmniej rolą hybrydowego Administracja istratora.

- Lokalne środowisko usług domena usługi Active Directory z systemem operacyjnym Windows Server 2016 lub nowszym.

- Wymagane dla atrybutu schematu usługi AD — msDS-ExternalDirectoryObjectId

- Agent aprowizacji z kompilacją w wersji 1.1.1370.0 lub nowszej.

Uwaga

Uprawnienia do konta usługi są przypisywane tylko podczas czystej instalacji. W przypadku uaktualniania z poprzedniej wersji uprawnienia należy przypisać ręcznie przy użyciu polecenia cmdlet programu PowerShell:

$credential = Get-Credential

Set-AADCloudSyncPermissions -PermissionType UserGroupCreateDelete -TargetDomain "FQDN of domain" -EACredential $credential

Jeśli uprawnienia są ustawiane ręcznie, należy upewnić się, że wszystkie właściwości Odczyt, Zapis, Tworzenie i Usuń dla wszystkich obiektów grup malejących i użytkowników.

Te uprawnienia nie są stosowane do obiektów Administracja SDHolder domyślnie poleceń cmdlet programu PowerShell agenta aprowizacji microsoft Entra

- Agent aprowizacji musi mieć możliwość komunikowania się z co najmniej jednym kontrolerem domeny na portach TCP/389 (LDAP) i TCP/3268 (wykaz globalny).

- Wymagane do wyszukiwania wykazu globalnego w celu odfiltrowania nieprawidłowych odwołań do członkostwa

- Microsoft Entra Połączenie z kompilacją w wersji 2.2.8.0 lub nowszej

- Wymagane do obsługi lokalnego członkostwa użytkowników zsynchronizowane przy użyciu usługi Microsoft Entra Połączenie

- Wymagane do zsynchronizowania elementu AD:user:objectGUID z usługą AAD:user:onPremisesObjectIdentifier

Obsługiwane grupy

Obsługiwane są tylko następujące elementy:

- Obsługiwane są tylko grupy zabezpieczeń utworzone w chmurze

- Te grupy mogą mieć przypisane lub dynamiczne członkostwo.

- Te grupy mogą zawierać tylko lokalnych synchronizowanych użytkowników i/lub dodatkowych utworzonych grup zabezpieczeń w chmurze.

- Lokalne konta użytkowników, które są synchronizowane i są członkami tej grupy zabezpieczeń utworzonej w chmurze, mogą pochodzić z tej samej domeny lub między domenami, ale wszystkie muszą pochodzić z tego samego lasu.

- Te grupy są zapisywane z powrotem z zakresem grup usługi AD uniwersalnych. Środowisko lokalne musi obsługiwać zakres grupy uniwersalnej.

- Grupy, które są większe niż 50 000 członków, nie są obsługiwane.

- Każda bezpośrednia grupa zagnieżdżona podrzędna liczy się jako jeden element członkowski w grupie odwołującej się

- Uzgadnianie grup między identyfikatorem Entra firmy Microsoft i usługą Active Directory nie jest obsługiwane, jeśli grupa została ręcznie zaktualizowana w usłudze Active Directory.

Dodatkowe informacje

Poniżej przedstawiono dodatkowe informacje na temat aprowizacji grup w usłudze Active Directory.

- Grupy aprowizowane w usłudze AD przy użyciu synchronizacji w chmurze mogą zawierać tylko lokalnych synchronizowanych użytkowników i/lub dodatkowych utworzonych grup zabezpieczeń w chmurze.

- Wszyscy ci użytkownicy muszą mieć atrybut onPremisesObjectIdentifier ustawiony na swoim koncie.

- Element onPremisesObjectIdentifier musi być zgodny z odpowiednim identyfikatorem objectGUID w docelowym środowisku usługi AD.

- Atrybut objectGUID użytkowników lokalnych dla użytkowników chmury onPremisesObjectIdentifier można zsynchronizować przy użyciu programu Microsoft Entra Cloud Sync (1.1.1370.0) lub Microsoft Entra Połączenie Sync (2.2.8.0)

- Jeśli używasz usługi Microsoft Entra Połączenie Sync (2.2.8.0) do synchronizowania użytkowników, a nie microsoft Entra Cloud Sync i chcesz używać aprowizacji w usłudze AD, musi to być wersja 2.2.8.0 lub nowsza.

- Tylko zwykłe dzierżawy identyfikatora Entra firmy Microsoft są obsługiwane do aprowizacji z identyfikatora Entra firmy Microsoft do usługi Active Directory. Dzierżawy, takie jak B2C, nie są obsługiwane.

- Zadanie aprowizacji grupy jest zaplanowane do uruchomienia co 20 minut.

Założenia

W tym samouczku przyjęto założenie, że:

- Masz środowisko lokalne usługi Active Directory

- Masz konfigurację synchronizacji w chmurze, aby zsynchronizować użytkowników z identyfikatorem Entra firmy Microsoft.

- Masz dwóch użytkowników, którzy są zsynchronizowani. Britta Simon i Lola Jacobson. Ci użytkownicy istnieją lokalnie i w identyfikatorze Entra firmy Microsoft.

- Trzy jednostki organizacyjne zostały utworzone w usłudze Active Directory — grupy, sprzedaż i marketing. Mają następujące nazwy wyróżniające:

- OU=Marketing,DC=contoso,DC=com

- OU=Sales,DC=contoso,DC=com

- OU=Groups,DC=contoso,DC=com

Utwórz dwie grupy w identyfikatorze Entra firmy Microsoft.

Aby rozpocząć, utworzymy dwie grupy w identyfikatorze Entra firmy Microsoft. Jedna grupa to Sprzedaż, a druga to Marketing.

Aby utworzyć dwie grupy, wykonaj następujące kroki.

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej hybrydowego Administracja istratora.

- Przejdź do pozycji Grupy tożsamości>>Wszystkie grupy.

- W górnej części kliknij pozycję Nowa grupa.

- Upewnij się, że typ grupy jest ustawiony na zabezpieczenia.

- W polu Nazwa grupy wprowadź wartość Sales (Sprzedaż)

- W polu Typ członkostwa zachowaj go przy przypisaniu.

- Kliknij pozycję Utwórz.

- Powtórz ten proces przy użyciu marketingu jako nazwy grupy.

Dodawanie użytkowników do nowo utworzonych grup

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej hybrydowego Administracja istratora.

- Przejdź do pozycji Grupy tożsamości>>Wszystkie grupy.

- W górnej części pola wyszukiwania wpisz Sales (Sprzedaż).

- Kliknij nową grupę Sprzedaż .

- Po lewej stronie kliknij pozycję Członkowie

- W górnej części kliknij pozycję Dodaj członków.

- W górnej części pola wyszukiwania wprowadź Britta Simon.

- Umieść znacznik wyboru obok użytkownika Britta Simon i kliknij pozycję Wybierz

- Powinna ona pomyślnie dodać ją do grupy.

- Po lewej stronie kliknij pozycję Wszystkie grupy i powtórz ten proces przy użyciu grupy Sales i dodaj lolę Jacobson do tej grupy.

Konfigurowanie aprowizacji

Aby skonfigurować aprowizację, wykonaj następujące kroki.

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej hybrydowego Administracja istratora.

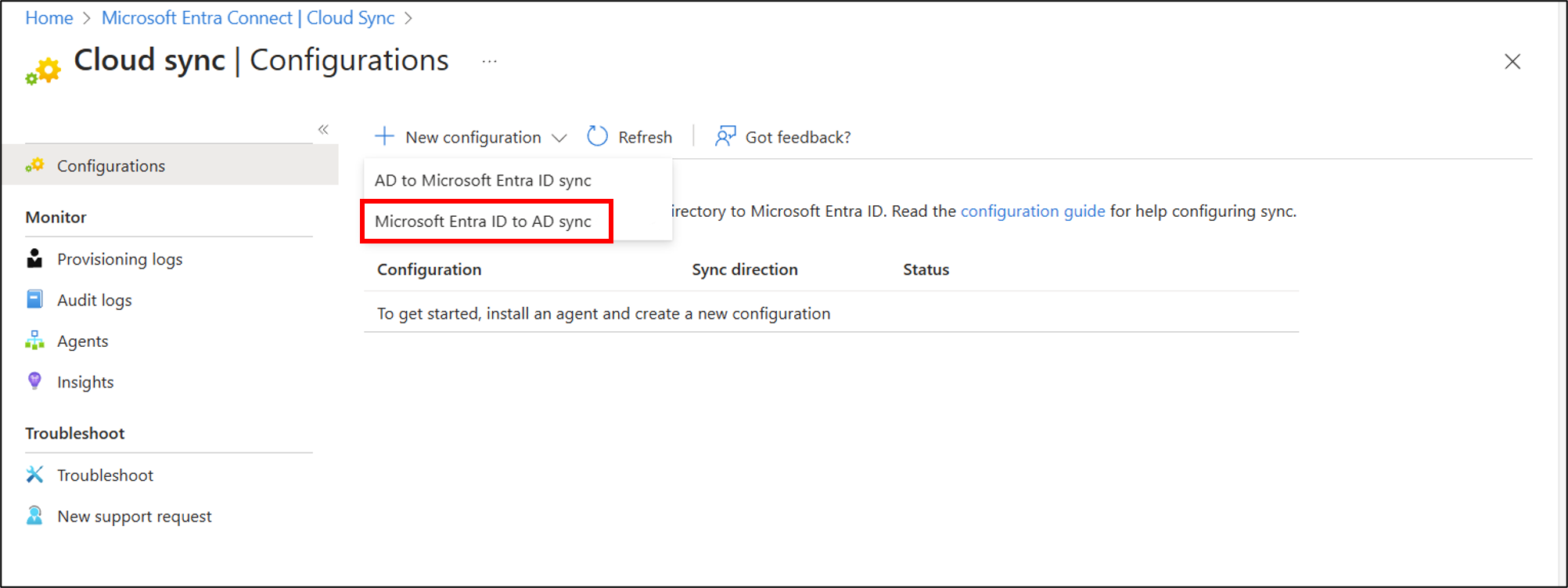

- Przejdź do sekcji Zarządzanie hybrydą>tożsamości>Microsoft Entra Połączenie> Cloud sync.

Wybierz pozycję Nowa konfiguracja.

Wybierz pozycję Microsoft Entra ID do synchronizacji usługi AD.

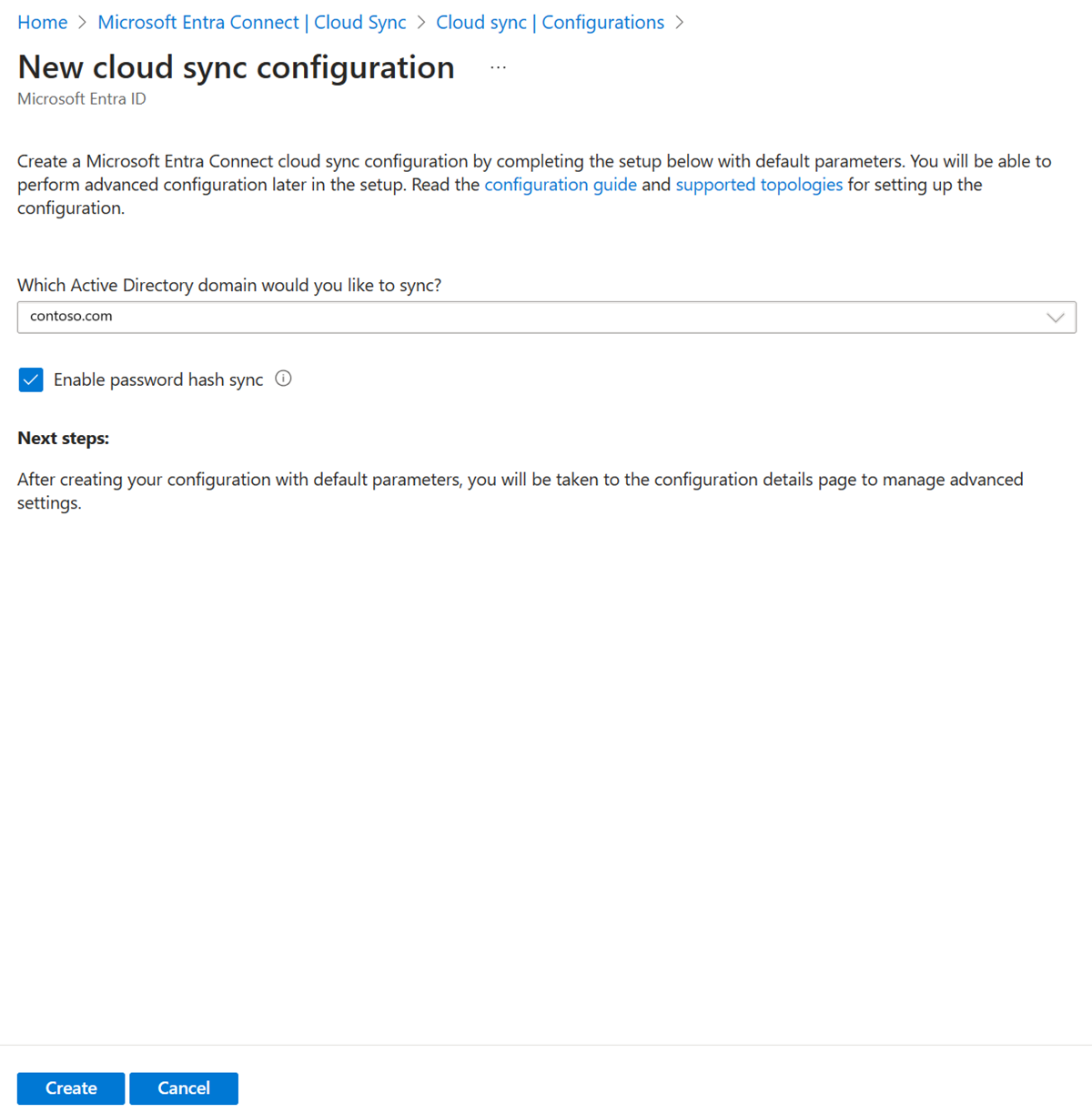

Na ekranie konfiguracji wybierz domenę i określ, czy włączyć synchronizację skrótów haseł. Kliknij pozycję Utwórz.

Zostanie otwarty ekran Wprowadzenie . W tym miejscu możesz kontynuować konfigurowanie synchronizacji w chmurze

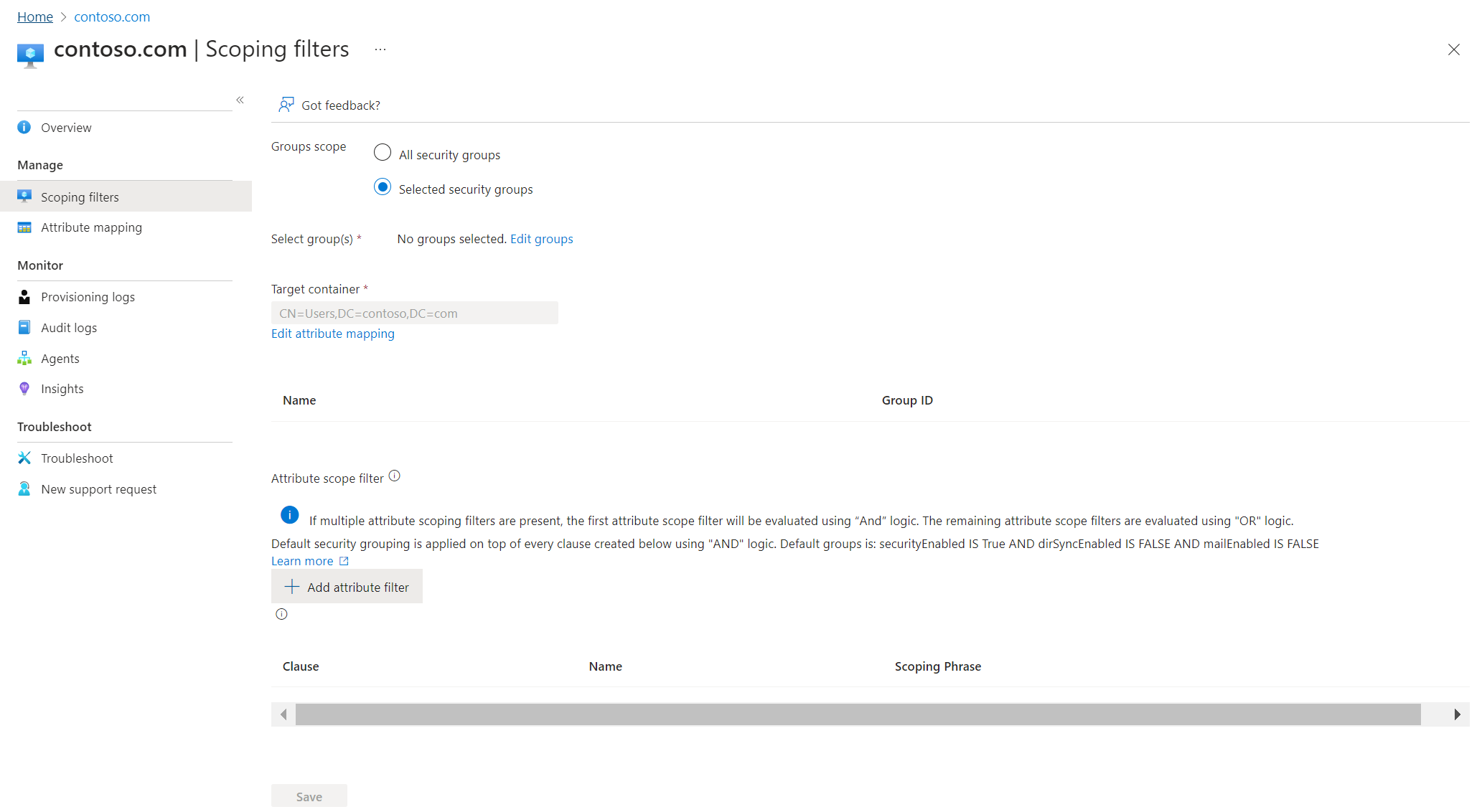

Po lewej stronie kliknij pozycję Filtry określania zakresu.

W obszarze Zakres grupy ustaw dla niej pozycję Wszystkie grupy zabezpieczeń

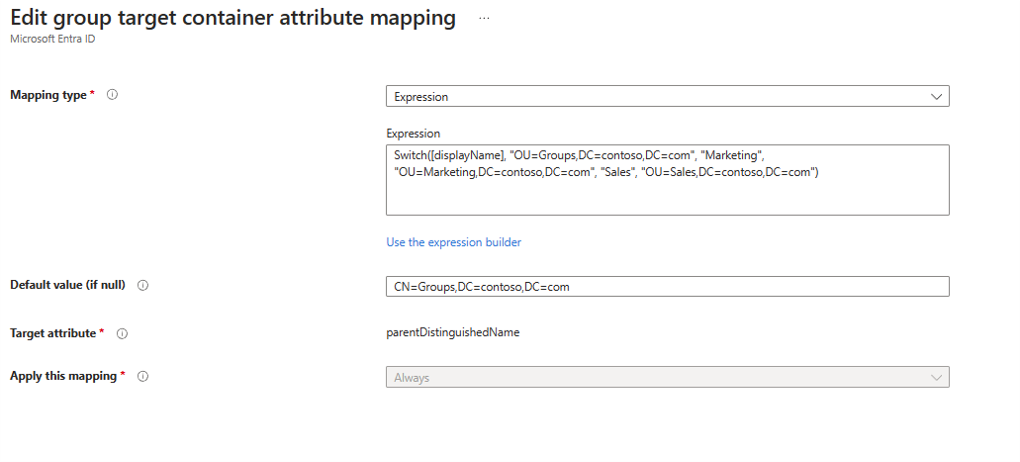

W obszarze Kontener docelowy kliknij pozycję Edytuj mapowanie atrybutów.

Zmień typ mapowania na Wyrażenie

W polu wyrażenia wprowadź następujące wartości:

Switch([displayName],"OU=Groups,DC=contoso,DC=com","Marketing","OU=Marketing,DC=contoso,DC=com","Sales","OU=Sales,DC=contoso,DC=com")Kliknij przycisk Zastosuj — spowoduje to zmianę kontenera docelowego w zależności od atrybutu displayName grupy.

Kliknij pozycję Zapisz

Po lewej stronie kliknij pozycję Przegląd

U góry kliknij pozycję Przejrzyj i włącz

Po prawej stronie kliknij pozycję Włącz konfigurację

konfiguracja testowa

Uwaga

W przypadku korzystania z aprowizacji na żądanie członkowie nie są automatycznie prowokowani. Musisz wybrać członków, na których chcesz testować, i istnieje limit 5 elementów członkowskich.

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej hybrydowego Administracja istratora.

- Przejdź do sekcji Zarządzanie hybrydą>tożsamości>Microsoft Entra Połączenie> Cloud sync.

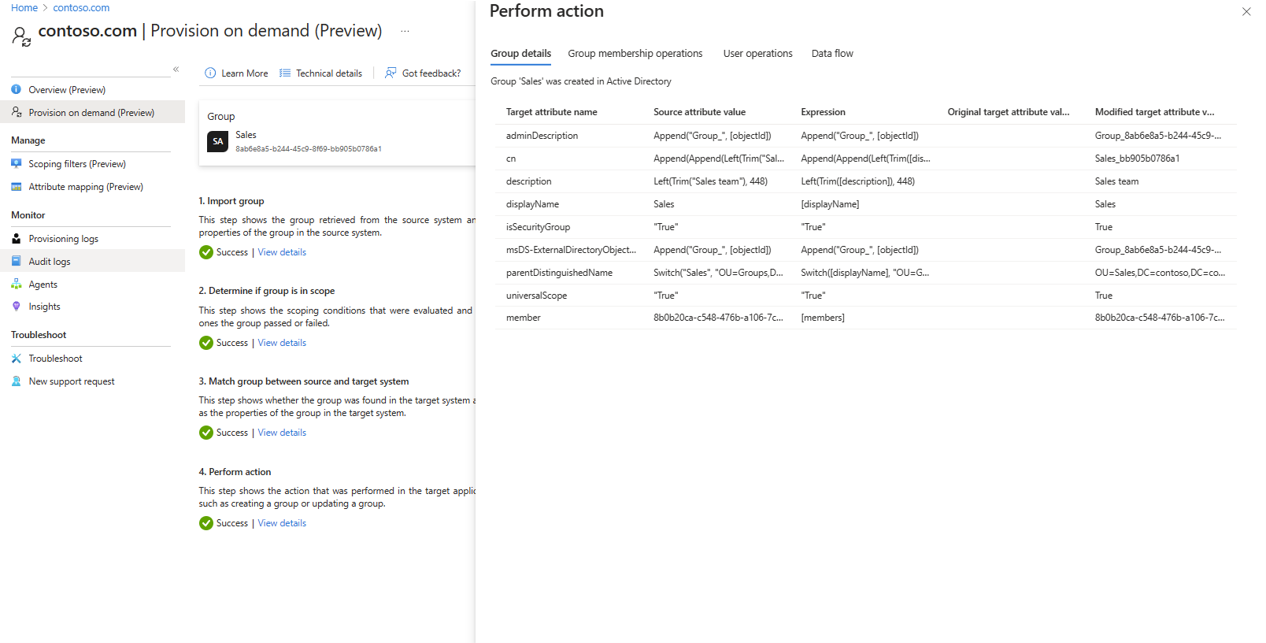

W obszarze Konfiguracja wybierz konfigurację.

Po lewej stronie wybierz pozycję Aprowizuj na żądanie.

Wprowadź wartość Sales (Sprzedaż) w polu Wybrana grupa

W sekcji Wybrani użytkownicy wybierz niektórych użytkowników do przetestowania.

Kliknij pozycję Aprowizuj.

Powinna zostać wyświetlona aprowizowana grupa.

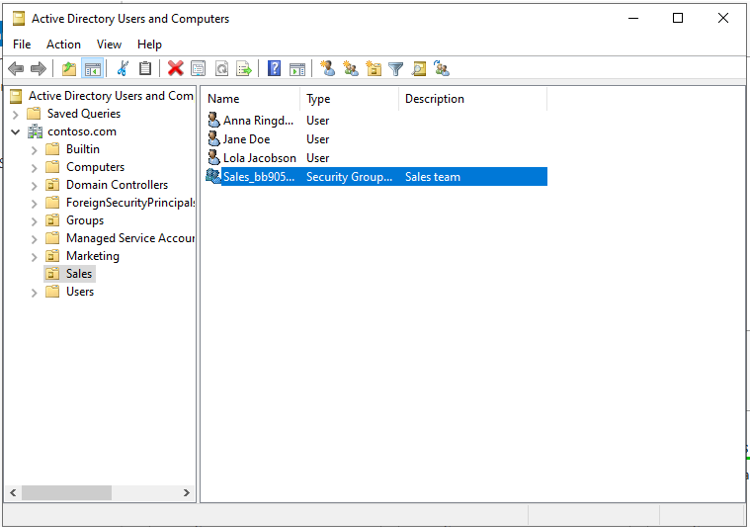

Weryfikowanie w usłudze Active Directory

Teraz możesz upewnić się, że grupa jest aprowizowana w usłudze Active Directory.

Należy wykonać następujące czynności:

- Zaloguj się do środowiska lokalnego.

- Uruchamianie Użytkownicy i komputery usługi Active Directory

- Sprawdź, czy nowa grupa jest aprowizowana.

Następne kroki

- Zapisywanie zwrotne grup za pomocą usługi Microsoft Entra Cloud Sync

- Zarządzanie aplikacjami opartymi na lokalna usługa Active Directory (Kerberos) przy użyciu Zarządzanie tożsamością Microsoft Entra

- Migrowanie zapisywania zwrotnego grup microsoft Entra Połączenie Sync w wersji 2 do usługi Microsoft Entra Cloud Sync

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla