Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Klienci usług Active Directory Federation Services (AD FS) mogą uwidaczniać punkty końcowe uwierzytelniania haseł w Internecie w celu zapewnienia użytkownikom końcowym usług uwierzytelniania w celu uzyskania dostępu do aplikacji SaaS, takich jak Microsoft 365.

Istnieje możliwość, że zły aktor próbuje zalogować się do systemu usług AD FS, aby odgadnąć hasło użytkownika końcowego i uzyskać dostęp do zasobów aplikacji. Od systemu Windows Server 2012 R2 usługi AD FS udostępniają funkcję blokady konta ekstranetu, aby zapobiec tym typom ataków. Jeśli korzystasz z wcześniejszej wersji, zdecydowanie zalecamy uaktualnienie systemu AD FS do systemu Windows Server 2016.

Ponadto istnieje możliwość, aby jeden adres IP próbował wielu logowań względem wielu użytkowników. W takich przypadkach liczba prób na użytkownika może znajdować się poniżej progu ochrony przed blokadą konta w usłudze Active Directory Federation Services (AD FS).

Program Microsoft Entra Connect Health teraz udostępnia Raport dotyczący ryzykownych adresów IP, który wykrywa to zagrożenie i powiadamia administratorów. Poniżej przedstawiono najważniejsze korzyści wynikające z korzystania z tego raportu:

- Wykrywa adresy IP, które przekraczają próg nieudanych logowań opartych na hasłach

- Obsługuje nieudane logowania wynikające z nieprawidłowego hasła lub stanu blokady ekstranetu

- Dostarcza powiadomienia e-mail do administratorów alertów z dostosowywalnymi ustawieniami poczty e-mail

- Udostępnia dostosowywalne ustawienia progowe zgodne z zasadami zabezpieczeń organizacji

- Udostępnia raporty do pobrania na potrzeby analizy offline i integracji z innymi systemami za pośrednictwem automatyzacji

Uwaga

Aby móc korzystać z tego raportu, należy się upewnić, że inspekcja usług AD FS jest włączona. Aby uzyskać więcej informacji, zobacz Włączanie inspekcji dla usług AD FS.

Aby uzyskać dostęp do tej wersji zapoznawczej, potrzebujesz uprawnień Czytelnika zabezpieczeń.

Co znajduje się w raporcie?

Adresy IP działań logowania klientów zakończonych niepowodzeniem są agregowane za pośrednictwem serwerów proxy aplikacji sieci Web. Każdy element w raporcie Ryzykowny adres IP zawiera zagregowane informacje o nieudanych próbach logowania do usług AD FS, które przekroczyły wyznaczony próg.

Raport zawiera następujące informacje:

| Element raportu | Opis |

|---|---|

| Sygnatura czasowa | Sygnatura czasowa oparta na lokalnym czasie centrum administracyjnego firmy Microsoft Entra po uruchomieniu przedziału czasu wykrywania. Wszystkie codzienne zdarzenia są generowane o północy czasu UTC. Zdarzenia godzinowe mają sygnaturę czasową zaokrąglaną do początku godziny. Pierwszy czas rozpoczęcia działania można znaleźć w wyeksportowanym pliku "firstAuditTimestamp". |

| Typ wyzwalacza | Typ przedziału czasu wykrywania. Typy wyzwalaczy agregacji to godzinowe lub dzienne. Są one pomocne w rozróżnianiu między atakiem siłowym o wysokiej częstotliwości a powolnym atakiem, w którym liczba prób jest dystrybuowana przez cały dzień. |

| Adres IP | Pojedynczy ryzykowny adres IP, powiązany z blokadą ekstranetu lub próbą logowania przy użyciu nieprawidłowego hasła. Może to być adres IPv4 lub IPv6. |

| Liczba błędów nieprawidłowego hasła | Liczba błędów nieprawidłowego hasła występujących z adresu IP w przedziale czasu wykrywania. Błędy nieprawidłowego hasła mogą wystąpić wiele razy dla niektórych użytkowników. Uwaga: ta liczba nie obejmuje nieudanych prób wynikających z wygasłych haseł. |

| Liczba błędów blokady ekstranetu | Liczba błędów blokady ekstranetu występujących z adresu IP w przedziale czasu wykrywania. Błędy blokady ekstranetu mogą wystąpić wiele razy dla niektórych użytkowników. Ta liczba jest wyświetlana tylko wtedy, gdy blokada ekstranetu jest skonfigurowana w usługach AD FS (wersje 2012R2 i nowsze). Uwaga: zdecydowanie zalecamy włączenie tej funkcji, jeśli zezwolisz na logowanie ekstranetu korzystające z haseł. |

| Unikatowi użytkownicy podjęli próbę | Liczba unikatowych kont użytkowników próbowanych do zalogowania z adresu IP w oknie czasowym wykrywania. Rozróżnia wzorzec ataku pojedynczego użytkownika i wzorzec ataku dla wielu użytkowników. |

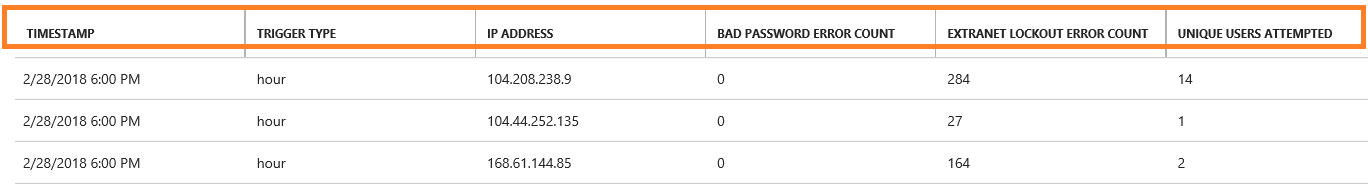

Na przykład następujący element raportu wskazuje, że w oknie od 18:00 do 19:00 28 lutego 2018 r. adres IP 104.2XX.2XX.9 nie miał błędów nieprawidłowego hasła i 284 błędy blokady ekstranetu. Czternaście unikatowych użytkowników zostało objętych kryteriami. Zdarzenie aktywności przekroczyło godzinowy próg wyznaczony dla raportu.

Uwaga

- Na liście raportów są wyświetlane tylko działania, które przekraczają wyznaczony próg.

- Ten raport śledzi co najwyżej 30 ostatnich dni.

- Ten raport alertu nie pokazuje adresów IP programu Exchange ani prywatnych adresów IP. Znajdują się nadal na liście eksportowej.

Adresy IP modułu równoważenia obciążenia na liście

Agregacja modułu równoważenia obciążenia mogła zakończyć się niepowodzeniem, co spowodowało osiągnięcie progu alertu. Jeśli widzisz adresy IP systemu równoważenia obciążenia, istnieje duże prawdopodobieństwo, że zewnętrzny system równoważenia obciążenia nie wysyła adresu IP klienta podczas przekazywania żądania do serwera proxy aplikacji sieci Web. Skonfiguruj prawidłowo moduł równoważenia obciążenia, aby przekazać dalej adres IP klienta.

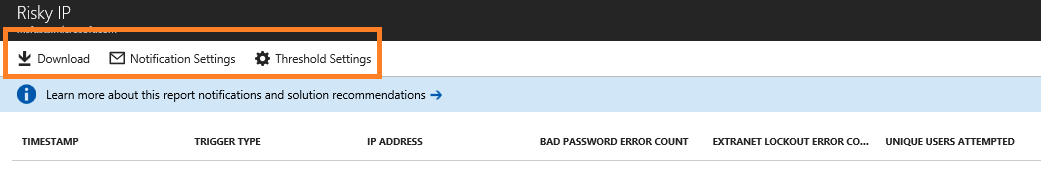

Pobieranie raportu ryzykownych adresów IP

Korzystając z funkcji Pobierz, cała ryzykowna lista adresów IP w ciągu ostatnich 30 dni można wyeksportować z portalu Connect Health. Wynik eksportu będzie zawierać wszystkie nieudane działania logowania usług AD FS w każdym przedziale czasu wykrywania, dzięki czemu można dostosować filtrowanie po wyeksportowaniu. Oprócz agregacji wyróżnionych w portalu wyeksportowane dane zawierają również dodatkowe szczegóły nieudanych prób logowania związanych z konkretnym adresem IP:

| Element raportu | Opis |

|---|---|

| ZnacznikCzasuPierwszegoAudytu | Sygnatura czasowa pierwszego uruchomienia działań, które zakończyły się niepowodzeniem w przedziale czasu wykrywania. |

| znacznik czasu ostatniego audytu | Sygnatura czasowa ostatniego zakończenia działań zakończonych niepowodzeniem w przedziale czasu wykrywania. |

| przekroczonoPrógLiczbyPodejść | Flaga, jeśli bieżące działania przekraczają próg alarmowy. |

| jestNaBialejLiscieAdresIP | Flaga ustawiana, jeśli adres IP został odfiltrowany z alertów i raportów. Prywatne adresy IP (10.x.x.x, 172.x.x.x i 192.168.x.x) oraz adresy IP programu Exchange są filtrowane i oznaczone jako True. Jeśli widzisz zakresy prywatnych adresów IP, istnieje duże prawdopodobieństwo, że zewnętrzny moduł równoważenia obciążenia nie wysyła adresu IP klienta podczas przekazywania żądania do serwera proxy aplikacji internetowej. |

Konfigurowanie ustawień powiadomień

Możesz zaktualizować kontakty administratora raportu za pomocą ustawień powiadomień. Domyślnie powiadomienie e-mail o ryzykownym adresie IP jest wyłączone. Powiadomienie można włączyć, przełączając przycisk w obszarze Otrzymuj powiadomienia e-mail dla adresów IP przekraczających próg nieudanych działań.

Podobnie jak w przypadku ogólnych ustawień powiadomień alarmowych w Connect Health, tutaj możesz dostosować listę odbiorców powiadomień dotyczących raportu o ryzykownych adresach IP. Podczas wprowadzania zmian możesz również powiadomić wszystkich administratorów tożsamości hybrydowych.

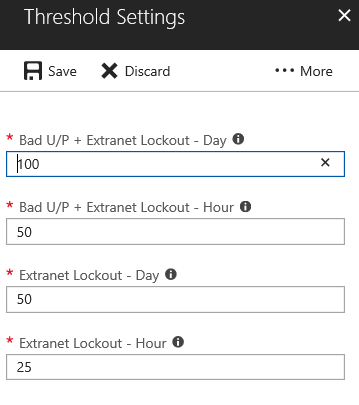

Konfigurowanie ustawień progu

Próg alertów można zaktualizować w Ustawieniach progowych. Próg systemu jest ustawiany z wartościami domyślnymi, które są wyświetlane na poniższym zrzucie ekranu i opisane w tabeli.

Ustawienia progów raportu związanego z ryzykiem IP są podzielone na cztery kategorie.

| Ustawienie progu | Opis |

|---|---|

| Niepoprawna nazwa użytkownika/hasło + blokada ekstranetu — dzień | Zgłasza działanie oraz wyzwala powiadomienie o alertach, gdy suma nieprawidłowych haseł i blokad ekstranetu przekroczy ustalony próg w ciągu dnia. Wartość domyślna to 100. |

| Nieprawidłowy użytkownik/hasło + blokada dostępu zewnętrznego / godzina | Zgłasza działanie i wyzwala powiadomienie o alertach, gdy liczba nieprawidłowych haseł oraz liczba blokad ekstranetu przekracza próg na godzinę. Wartość domyślna to 50. |

| Blokada ekstranetu — dzień | Zgłasza działanie i wyzwala powiadomienie o alertach, gdy liczba blokad ekstranetu przekracza próg dziennie. Wartość domyślna to 50. |

| Blokada ekstranetu — godzina | Raportuje działania i wyzwala powiadomienie o alercie, gdy liczba blokad Ekstranetu przekracza ustalony próg w ciągu godziny. Wartość domyślna to 25. |

Uwaga

- Zmiana progu raportu zostanie zastosowana godzinę po zmianie ustawienia.

- Istniejące zgłoszone pozycje nie zostaną dotknięte zmianą progu.

- Zalecamy przeanalizowanie liczby zdarzeń zgłoszonych w danym środowisku i odpowiednie dostosowanie progu.

Często zadawane pytania

Dlaczego w raporcie są widoczne zakresy prywatnych adresów IP?

Prywatne adresy IP (10.x.x.x, 172.x.x.x i 192.168.x.x) oraz adresy IP programu Exchange są filtrowane i oznaczone jako True na liście zatwierdzonych adresów IP. Jeśli widzisz zakresy prywatnych adresów IP, istnieje duże prawdopodobieństwo, że zewnętrzny moduł równoważenia obciążenia nie wysyła adresu IP klienta podczas przekazywania żądania do serwera proxy aplikacji internetowej.

Dlaczego w raporcie są widoczne adresy IP modułu równoważenia obciążenia?

Jeśli widzisz adresy IP systemu równoważenia obciążenia, istnieje duże prawdopodobieństwo, że zewnętrzny system równoważenia obciążenia nie wysyła adresu IP klienta podczas przekazywania żądania do serwera proxy aplikacji sieci Web. Skonfiguruj prawidłowo moduł równoważenia obciążenia, aby przekazać dalej adres IP klienta.

Jak mogę zablokować adres IP?

Należy dodać zidentyfikowany złośliwy adres IP do zapory lub zablokować go w programie Exchange.

Dlaczego nie widzę żadnych elementów w tym raporcie?

- Nieudane działania logowania nie przekraczają ustawień progowych.

- Upewnij się, że żaden alert "stan usług nie jest aktualny" nie jest aktywny na liście serwerów AD FS. Dowiedz się więcej o tym, jak rozwiązywać problemy z tym alertem.

- Audyty nie są włączone w farmach AD FS.

Dlaczego nie mogę uzyskać dostępu do raportu?

Musisz mieć uprawnienia Czytelnik zabezpieczeń.