Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

W tym artykule opisano niektóre z najlepszych rozwiązań dotyczących korzystania z kontroli dostępu opartej na rolach firmy Microsoft (Microsoft Entra RBAC). Te najlepsze praktyki są oparte na naszych doświadczeniach z Microsoft Entra RBAC oraz doświadczeniach klientów takich jak ty. Zachęcamy do zapoznania się z naszymi szczegółowymi wskazówkami dotyczącymi zabezpieczeń na stronie Zabezpieczanie uprzywilejowanego dostępu do wdrożeń hybrydowych i w chmurze w usłudze Microsoft Entra ID.

1. Stosowanie zasady najniższych uprawnień

Podczas planowania strategii kontroli dostępu najlepszym rozwiązaniem jest zarządzanie najniższymi uprawnieniami. Zasada najmniejszych uprawnień oznacza, że przyznajesz administratorom dokładnie te uprawnienia, które są potrzebne do wykonania ich obowiązków. Istnieją trzy aspekty, które należy wziąć pod uwagę podczas przypisywania roli administratorom: określony zestaw uprawnień w określonym zakresie przez określony okres czasu. Unikaj przypisywania szerszych ról w szerszych zakresach, nawet jeśli początkowo wydaje się to bardziej wygodne. Ograniczając role i zakresy, ograniczasz, jakie zasoby są zagrożone, jeśli podmiot zabezpieczeń kiedykolwiek zostanie naruszony. System RBAC Microsoft Entra obsługuje ponad 65 wbudowanych ról. Istnieją role firmy Microsoft Entra do zarządzania obiektami katalogu, takimi jak użytkownicy, grupy i aplikacje, a także zarządzanie usługami platformy Microsoft 365, takimi jak Exchange, SharePoint i Intune. Aby lepiej zrozumieć wbudowane role firmy Microsoft, zobacz Omówienie ról w identyfikatorze Entra firmy Microsoft. Jeśli nie ma wbudowanej roli, która spełnia Twoje potrzeby, możesz utworzyć własne role niestandardowe.

Znajdowanie odpowiednich ról

Wykonaj następujące kroki, aby ułatwić znalezienie odpowiedniej roli.

Zaloguj się do centrum administracyjnego usługi Microsoft Entra.

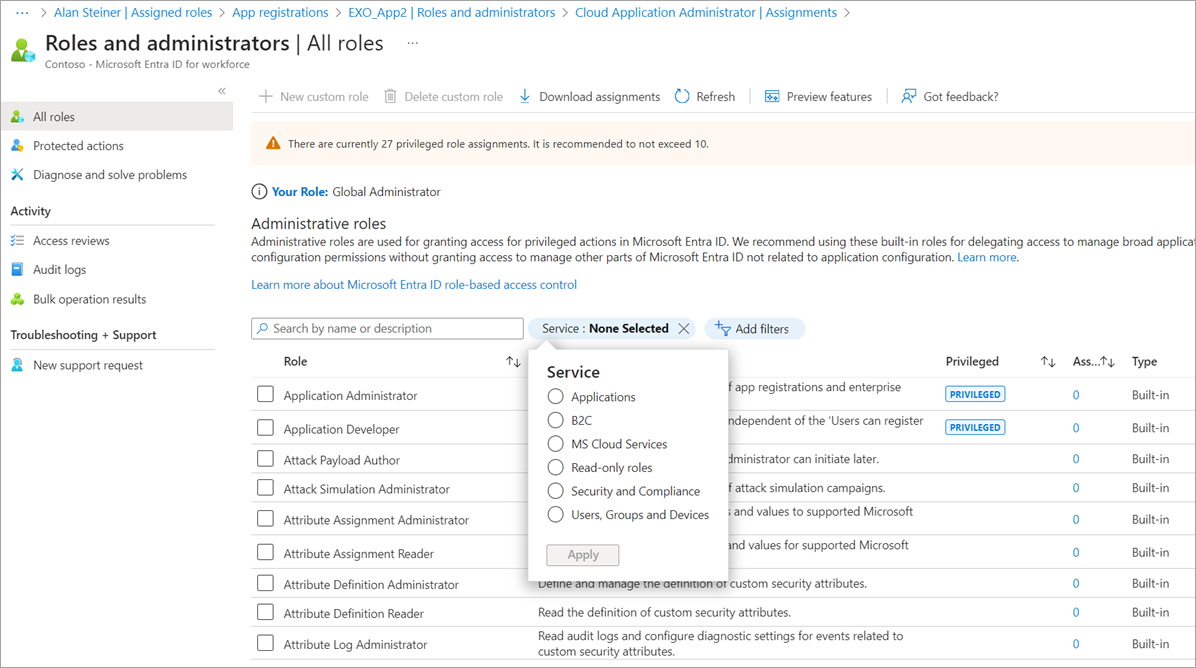

Przejdź do Entra ID>Role i administratorzy>Wszystkie role.

Użyj filtru Usługi, aby zawęzić listę ról.

Zapoznaj się z dokumentacją wbudowanych ról Microsoft Entra. Uprawnienia skojarzone z każdą rolą są wyświetlane razem, aby uzyskać lepszą czytelność. Aby zrozumieć strukturę i znaczenie uprawnień roli, zobacz Jak zrozumieć uprawnienia roli.

Zapoznaj się z dokumentacją Roli o najmniejszych przywilejach według zadania.

2. Użyj Privileged Identity Management, aby udzielić dostępu w odpowiednim czasie

Jedną z zasad najniższych uprawnień jest to, że dostęp powinien być udzielany tylko wtedy, gdy jest to wymagane. Usługa Microsoft Entra Privileged Identity Management (PIM) umożliwia udzielanie administratorom dostępu na czas. Firma Microsoft zaleca używanie usługi PIM w usłudze Microsoft Entra ID. Korzystając z usługi PIM, użytkownik może uzyskać uprawnienia do roli Microsoft Entra, gdzie może następnie aktywować rolę przez ograniczony czas w razie potrzeby. Dostęp uprzywilejowany jest automatycznie usuwany po wygaśnięciu przedziału czasu. Możesz również skonfigurować ustawienia usługi PIM, aby wymagać zatwierdzenia, otrzymywać wiadomości e-mail z powiadomieniami, gdy ktoś aktywuje przypisanie roli lub inne ustawienia roli. Powiadomienia wysyłają powiadomienie, gdy nowi użytkownicy zostaną dodani do ról o wysokim poziomie uprawnień. Aby uzyskać więcej informacji, zobacz Konfigurowanie ustawień roli Microsoft Entra w usłudze Privileged Identity Management.

3. Włącz uwierzytelnianie wieloskładnikowe dla wszystkich kont administratorów

Na podstawie naszych badań twoje konto ma wartość 99,9% mniej prawdopodobne, że zostanie naruszone, jeśli używasz uwierzytelniania wieloskładnikowego (MFA).

Uwierzytelnianie wieloskładnikowe (MFA) można włączyć dla ról w Microsoft Entra, używając dwóch metod:

- Ustawienia ról w systemie Privileged Identity Management

- Dostęp warunkowy

4. Konfigurowanie cyklicznych przeglądów dostępu w celu odwołania niepotrzebnych uprawnień w czasie

Przeglądy dostępu umożliwiają organizacjom regularne przeglądanie dostępu administratora, aby upewnić się, że tylko odpowiednie osoby mają stały dostęp. Regularne przeprowadzanie inspekcji administratorów ma kluczowe znaczenie z następujących powodów:

- Złośliwy aktor może naruszyć bezpieczeństwo konta.

- Osoby zmieniają zespoły w firmie. Jeśli nie ma audytu, mogą z czasem zgromadzić niepotrzebny dostęp.

Firma Microsoft zaleca używanie przeglądów dostępu do znajdowania i usuwania przypisań ról, które nie są już potrzebne. Pomaga to zmniejszyć ryzyko nieautoryzowanego lub nadmiernego dostępu i utrzymać standardy zgodności.

Aby uzyskać informacje na temat przeglądów dostępu dla ról, zobacz Tworzenie przeglądu dostępu dla zasobów platformy Azure i ról usługi Microsoft Entra w usłudze PIM. Aby uzyskać informacje na temat przeglądów dostępu grup, które są przypisane role, zobacz Tworzenie przeglądu dostępu grup i aplikacji w usłudze Microsoft Entra ID.

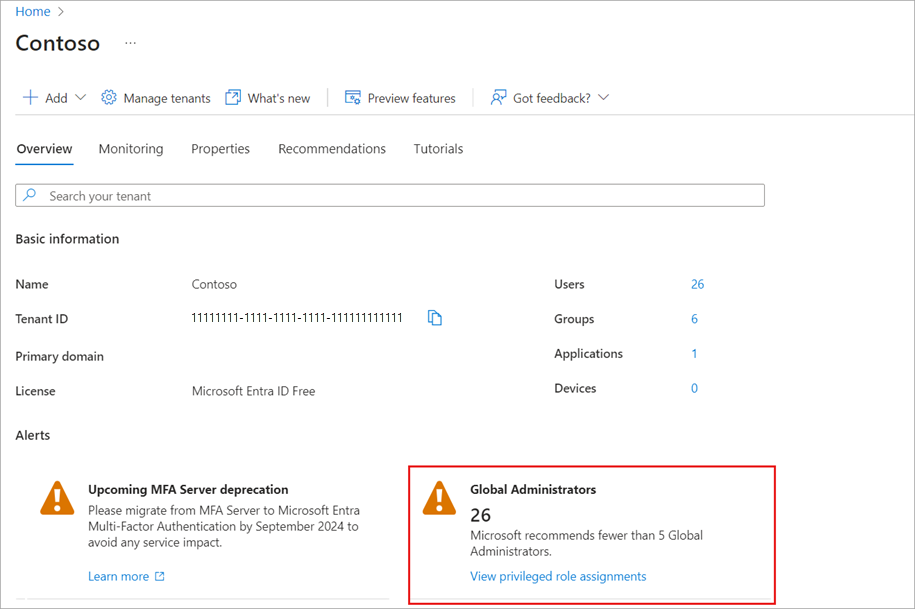

5. Ogranicz liczbę administratorów globalnych do mniejszej niż 5

Zgodnie z najlepszymi praktykami Microsoft zaleca przypisanie roli administratora globalnego mniej niż pięciu osobom w Twojej organizacji. Administratorzy globalni w zasadzie mają nieograniczony dostęp i jest to w Twoim najlepszym interesie, aby zminimalizować powierzchnię ataku. Jak wspomniano wcześniej, wszystkie te konta powinny być chronione za pomocą uwierzytelniania wieloskładnikowego.

Jeśli masz pięć lub więcej uprzywilejowanych przypisań ról administratora globalnego, karta alertu Administratorów globalnych zostanie wyświetlona na stronie przeglądu usługi Microsoft Entra, aby ułatwić monitorowanie przypisań ról administratora globalnego.

Domyślnie, gdy użytkownik zarejestruje się w usłudze chmurowej Microsoft, zostanie utworzona dzierżawa Microsoft Entra, a użytkownik ma przypisaną rolę Administratora globalnego. Użytkownicy, którym przypisano rolę administratora globalnego, mogą odczytywać i modyfikować prawie każde ustawienie administracyjne w organizacji firmy Microsoft Entra. Z kilkoma wyjątkami administratorzy globalni również mogą odczytywać i modyfikować wszystkie ustawienia konfiguracji w organizacji korzystającej z platformy Microsoft 365. Administratorzy globalni mają również możliwość podniesienia poziomu dostępu do odczytu danych.

Firma Microsoft zaleca, aby organizacje miały dwa konta dostępu awaryjnego tylko w chmurze, które zostały trwale przypisane do roli administratora globalnego. Te konta są wysoce uprzywilejowane i nie są przypisane do określonych osób. Konta są przeznaczone wyłącznie do sytuacji awaryjnych lub krytycznych, w których nie można używać standardowych kont, lub też pozostali administratorzy są przypadkowo zablokowani. Te konta należy tworzyć zgodnie z zaleceniami dotyczącymi kont dostępu awaryjnego.

6. Ogranicz liczbę przypisań ról uprzywilejowanych do mniejszej niż 10

Niektóre role obejmują uprawnienia uprzywilejowane, takie jak możliwość aktualizowania poświadczeń. Ponieważ te role mogą potencjalnie prowadzić do podniesienia uprawnień, należy ograniczyć użycie tych przypisań ról uprzywilejowanych do mniej niż 10 w organizacji. Jeśli przekroczysz 10 przypisań ról uprzywilejowanych, na stronie Role i administratorzy zostanie wyświetlone ostrzeżenie.

Możesz zidentyfikować role, uprawnienia i przypisania ról, które są uprzywilejowane, wyszukując etykietę PRIVILEGED . Aby uzyskać więcej informacji, zobacz Privileged roles and permissions in Microsoft Entra ID (Uprzywilejowane role i uprawnienia w usłudze Microsoft Entra ID).

7. Użyj grup do przypisywania ról w Microsoft Entra i deleguj przypisanie roli

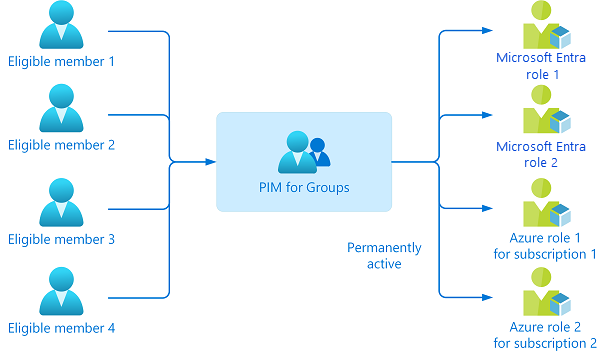

Jeśli masz zewnętrzny system zapewniania ładu, który korzysta z grup, należy rozważyć przypisanie ról do grup firmy Microsoft Entra zamiast poszczególnych użytkowników. Możesz również zarządzać grupami z możliwością przypisywania ról w usłudze PIM, aby upewnić się, że w tych grupach uprzywilejowanych nie ma żadnych stałych właścicieli ani członków. Aby uzyskać więcej informacji, zapoznaj się z Privileged Identity Management (PIM) for Groups.

Możesz przypisać właściciela do grup z możliwością przypisywania ról. Ten właściciel decyduje, kto jest dodawany lub usuwany z grupy, dlatego pośrednio decyduje, kto otrzymuje przypisanie roli. W ten sposób administrator ról uprzywilejowanych może delegować zarządzanie rolami na podstawie poszczególnych ról przy użyciu grup. Aby uzyskać więcej informacji, zobacz Używanie grup Microsoft Entra do zarządzania przypisaniami ról.

8. Aktywowanie wielu ról jednocześnie przy użyciu usługi PIM dla grup

Może się okazać, że dana osoba ma pięć lub sześć kwalifikujących się przypisań do ról firmy Microsoft za pośrednictwem usługi PIM. Będą musieli aktywować każdą rolę indywidualnie, co może zmniejszyć produktywność. Co gorsza, mogą również mieć przydzielone dziesiątki lub setki zasobów platformy Azure, co pogarsza problem.

W takim przypadku należy użyć usługi Privileged Identity Management (PIM) dla grup. Utwórz usługę PIM dla grup i przyznaj jej stały dostęp do wielu ról (Microsoft Entra ID i/lub Azure). Ustaw tego użytkownika na uprawnionego członka lub właściciela tej grupy. Po prostu jedna aktywacja zapewni dostęp do wszystkich zasobów połączonych.

9. Używanie natywnych kont w chmurze dla ról firmy Microsoft Entra

Unikaj używania zsynchronizowanych kont na miejscu do przypisywania ról w Microsoft Entra. Jeśli twoje konto lokalne na miejscu zostało naruszone, może również naruszyć zasoby Microsoft Entra.